本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

オンプレミスのDeep Securityソフトウェアのインストール環境のみに該当します。

Deep Securityのインストール

環境を準備する

このドキュメントはチェックリストとして使用できます。あなたの選択Deep Security10.0 platformを使用している場合は、基本的な機能的な配置について次の手順に従ってください。この手順が完了すると、セキュリティポリシーを実装する準備が整います。

-

ソフトウェアのダウンロード: ライセンスのアクティベーションコードを入手します。

- vCenter、ESXi、VMware Tools、NSX Managerなど、必要なソフトウェアをVMwareからダウンロードします。

- 最新のパッチおよびDeep Security Managerインストーラ (https://help.deepsecurity.trendmicro.com/ja-jp/software.html) をダウンロードします。

- AgentおよびRelayのインストーラは必要ありません。これらはManagerを通じてダウンロードできます。Deep Security Agentをアップグレードする前に、すべてのDeep Security Relayをアップグレードする必要があります。そうしないと、リレーのバージョンアップが失敗する可能性があります。失敗する。

-

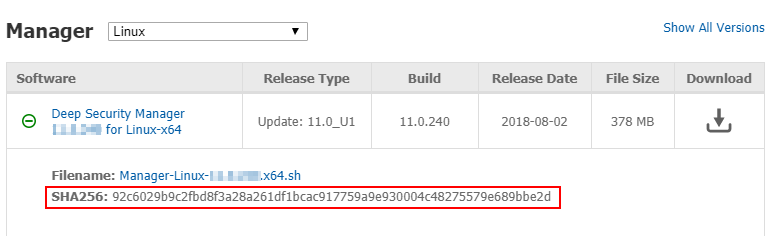

Deep Securityインストーラが正規のものであることを確認します (ハッシュのチェック)。

ソフトウェアが正規のものであることを確認するには、SHA256ハッシュ (フィンガープリント) をチェックします。トレンドマイクロでは、Deep Securityソフトウェアのページでこのハッシュを公開しています。ハッシュを表示するには、ソフトウェアの横にあるプラス記号をクリックする必要があります (下の図を参照)。

-

互換性の確認: インストーラを起動します。インストール前に環境のチェックが行われます。これにより、 システム要件が確認され、 すべての コンポーネントが新しいバージョンのコンポーネントと互換性があります。Deep Securityマネージャ。システムチェックが完了すると、対処する必要がある互換性の問題のリストが生成されます。

たとえば、空きディスク容量を確保したり、vRAMの割り当てを増やしたり、旧バージョンのDeep Security Agentをサポート対象のバージョンにアップグレードしたりといった処理が必要になることがあります。準備ができていない場合は、インストールをキャンセルし、準備が整ってから再度実行できます。

Deep Security 10で導入された新機能です。

また、「アップグレード手順を表示」をクリックすると、システムチェックは環境のニーズに合わせてこの手順もカスタマイズします。インストールする前に、下のすべてのセクション環境を準備する完了する必要があります。

サポートDeep Security機能はプラットフォームによって異なります。以下を参照してください。各プラットフォームでサポートされている機能. -

データのバックアップ: インストールを開始する前に、サーバおよび各保護対象コンピュータのシステム復元ポイントまたは仮想マシンのスナップショットを作成します。(マルチノードDeep SecurityManagerの配置には、サーバノードごとのバックアップが必要です。.)また、アップグレードする場合は、サービスを停止して既存のサービスをバックアップしてくださいDeep SecurityManagerデータベース

バックアップを検証してください。バックアップがなく、インストーラの処理が何らかの理由で中断された場合、環境を元に戻すことができません。この場合、環境全体の再インストールが必要になることがあります。マルチテナント環境を使用している場合は、すべてのデータベースをバックアップします。- Microsoft SQLでは、メインのデータベースが1つとテナントごとのデータベースがあります。

- オラクル社では、すべてのテナント情報が1つにまとめられます。Deep SecurityManagerデータベースではなく、テナントごとに追加のユーザが作成されます。各ユーザに専用のテーブルがあります。

ハードウェア要件

推奨されるハードウェアは、有効になっている機能や環境の規模のほか、今後の規模の拡張状況によって異なります。サイジングガイドラインを参照してください。

インストーラを実行するDeep Security Managerサーバでは、インストール前にシステムチェックによってハードウェアが検証されます。ハードウェアが最小システム要件を満たしていない場合は、パフォーマンスの低下に関する警告が表示されるか、インストールがブロックされます。

テストされるのは、ローカルサーバのハードウェアと、データベースに保存されている他のいくつかのインストール情報のみです。他のサーバのハードウェアを手動で確認したり、他のManagerノードでシステムチェックを実行したりする必要があります。

Linuxでは、予約済みシステムメモリはプロセスメモリから独立しています。そのため、大きな差異はありませんが、インストーラではコンピュータに実際に搭載されているよりも少ないRAMが検出されます。コンピュータに実際に搭載されているRAMの合計を確認するには、スーパーユーザアカウントでログインして次のコマンドを入力します。

grep MemTotal /proc/meminfo

Deep Security 10.0をインストールしたら、パフォーマンスを最適化できるようになります。Deep Security Managerのメモリ使用量の設定、ディスク容量不足のアラート、パフォーマンスプロファイルを参照してください。

ネットワーク要件

インストーラを実行する前に、次のことを確認してください。Deep SecurityManagerサーバは、必要なネットワークサービスを使用できます。これには、信頼できるタイムスタンプを提供するNTP、名前解決に使用するDNSが含まれます。プロトコル、関連する機能、予想される送信元または宛先、および必要なオープンネットワークポート番号のリストについては、を参照してください。ポート番号、URL、およびIPアドレス.

ManagerOSのシステムの時計はデータベースの時計と同期する必要があります。両方のコンピュータで同じNTPサービスを使用する必要があります。

Deep Security Managerのインストール後、新しいAgent、Appliance、Relayを配置すると、必要なポートを開くファイアウォールルールが自動的に適用されます。

一部の機能については、Deep Securityホスト名をIPアドレスに解決できる必要があります。Managerで各コンピュータまたは仮想マシンのホスト名をIPアドレスに解決できるようにDNSサーバにエントリを登録していない場合は、代わりにIPアドレスを使用するか、または次のどちらかの処理を実行します。

- DNS ServerにAレコードまたはAAAAレコード、あるいはその両方を登録し、Manager、Agent、Appliance、およびRelayがDNSルックアップクエリを実行できるようにします。

- AgentまたはApplianceコンピュータのhostsファイルにエントリを追加します。

java.io.IOException: DNSName components must begin with a letterネットワークトポロジー

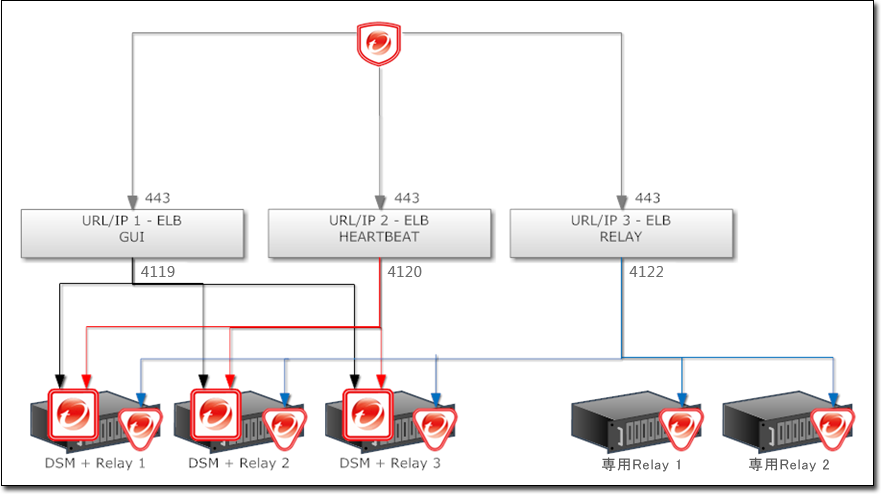

複数のサーバノードを配置している場合Deep SecurityManagerを大規模な配置に使用すると、ロードバランサを使用すると、Deep Securityエージェントと仮想アプライアンス仮想IPを使用するロードバランサでは、複数のポート番号の代わりに、TCP 443などの単一の受信ポート番号を指定することもできます。Deep Security通常は必要です。

データベース要件

Deep Security Managerは、データベースと同じネットワーク上に配置し、接続速度が1Gbps以上のLANを使用する必要があります。WAN経由での接続はお勧めしません。Deep Security Managerはデータベースを使用して機能します。待ち時間が増えると、Deep Security Managerのパフォーマンスと可用性に重大な悪影響が出る可能性があります。

要件はデータベースの種類によって異なります。以下を参照してください。Deep Security Managerで使用するデータベースの準備.

インストールしている場合Deep Security初めてインストーラを実行する前に、データベースに対する権限を作成して付与します。Deep SecurityManagerはそのデータを保存します。

Deep Security 10.0 Update 2で、特定の限られた環境でのMicrosoft SQL Server Expressのサポートが追加されました。詳細については、Microsoft SQL Server Expressに関する注意事項を参照してください。

サポートされているデータベースへの移行

データベースに互換性がない場合は、サポートされているデータベースに移行してからDeep Security Manager 10.0をインストールする必要があります。

Deep Securityをアップグレードする場合は、Deep Security Manager 10.0をインストールする準備ができるまでに発生したデータを引き続き保存するために、現在のソフトウェアと将来のソフトウェアの両方と互換性のあるデータベースに移行します。各バージョンでサポートされるデータベースについては、このバージョンのシステム要件と古いバージョンのインストールガイドの両方を参照してください。

たとえば、現在Oracle 10gデータベースとDeep Security Manager 9.5を使用している場合は、まずデータベースをOracle 11gまたは12c (Deep Security Manager 9.5と10.0の両方でサポートされているため) に移行してから、Deep Security Manager 10.0にアップグレードします。

-

Deep Security Managerのサービスを停止します。

Managerが停止している間も、Deep Security Agentは現在の保護ポリシーを使用して処理を続行します。

- データベースをバックアップします。

-

次のデータベース接続設定ファイルをバックアップします。

[Deep Securityのインストールディレクトリ]/webclient/webapps/ROOT/WEB-INF/dsm.properties

-

現在のDeep Security ManagerのバージョンとDeep Security 10.0の両方でサポートされているデータベースに移行します。

Deep Security Managerの複数のノードをサポートするには、Microsoft SQL ServerまたはOracle Databaseを使用する必要があります。Microsoft SQL Expressデータベースはテストのみを目的としているため、複数ノードのインストールに関してはサポートされていません。 - 移行の際に既存のデータベースが保持されなかった場合は、新しいデータベースエンジンにデータベースのバックアップを読み込みます。

- 必要に応じて、移行後のデータベースを使用するようにdsm.propertiesを編集します。

- Deep Security Managerサービスを再起動します。

リモートSQLクエリタイムアウトの変更

Microsoft SQL Serverデータベースを使用する場合、[SQL Management Studio]→[サーバーのプロパティ]→[接続]→[リモート クエリのタイムアウト] に移動し、[0] (タイムアウトなし) を選択します。この設定により、各データベーススキーマの移行処理に時間がかかっても、アップグレード時にデータベース接続がタイムアウトしなくなります。

Agentベースの保護とAgentレスによる保護のどちらを使用するかを選択する

インストールしている場合Deep Security初めてVMを保護する場合は、ウイルスバスターfor Macをインストールせずに何らかの保護機能を提供することができます。Deep Securityエージェント、aを使用するDeep Securityアプライアンスの代わりに、または両方の ("combined mode").を併用することもできます。以下を参照してください。Agentレスによる保護またはコンバインモードの保護の選択andvCloud環境でのAgentレスによる保護の実施.

サポートされているOSのインストール

使用しているサーバのオペレーティングシステム (OS) がDeep Security Manager 10.0でサポートされていない場合は、サポートされているOSをインストールしてからDeep Security Managerをインストールする必要があります。

既存の複数ノード環境がある場合は、ロードバランサがあるかどうかによって、ダウンタイムなしでサーバを別のOSに移行できる場合があります。

たとえば、Windows Server 2003上にDeep Security Manager 9.5をすでにインストールしている場合、OSを移行するには、次の手順を実行します。

- Windows Server 2012 (64ビット) など、Deep Security Manager 9.5と10.0の両方でサポートされている新しいOSを実行しているManagerノードを追加します。

サポートされるOSのリストについては、Deep Security Managerの現在のバージョンのインストールドキュメントを参照してください。

新しいノードを追加するには、Windows 2012 ServerでDeep Security Manager 9.5インストーラを実行します。インストーラウィザードでデータベース画面が表示された場合は、他のDeep Security Managerノードと同じデータベース接続設定を入力します。次の画面では、追加する新しいManagerノードを指定できます。または、サイレントインストールを実行して新しいノードを追加することもできます。手順については、Deep Security Managerのサイレントインストールを参照してください。

- すべてが正常に動作していることを確認します。

- Deep Security Managerで、[管理]→[Managerノード] に移動して、古いWindows Server 2003のノードを右クリックし、[廃止] を選択して削除します。

- 廃止したノードのOSをアップグレードしてから、プールに戻します。

- サポートされていないOSを使用している他のすべてのノードに対して、この手順を繰り返します。

サポートされていないDeep Security Managerのアップグレード

古いバージョンのManagerを使用しており、インストーラでアップグレードがサポートされていない場合は、インストーラで処理を続行できません。まず、サポートされているバージョンにManagerをアップグレードする必要があります。その後、Deep Security Manager 10.0をインストールできます。

インストーラでアップグレードできるバージョンは次のとおりです。

- Deep Security Manager 9.6 Patch 1 (9.6.2613) 以上

- Deep Security Manager 9.5 Service Pack 1 Patch 3 (9.5.7008) 以上

サポートされていないバージョンからサポートされるバージョンへのアップグレード方法については、サポートされていないバージョンのインストールドキュメントを参照してください。

サポートされていないRelayのアップグレード

使用しているRelayが最小システム要件を満たしていない場合は、Manager自体をアップグレードする前に、Relayをアップグレードして新しいバージョンのManagerとの互換性を確保する必要があります。互換性のないバージョンがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のRelayに互換性がない場合でもインストールは停止されません。これにより、そのRelayが現在使用されていない場合やオフラインの場合に作業を続行できます。

サポートされているバージョンへのアップグレード方法については、 これらのバージョンのインストールドキュメントを参照してください。

http://downloadcenter.trendmicro.com/index.php?regs=jp&clk=latest&clkval=5007&lang_loc=13

Managerのアップグレード後に新しい機能を使用するには、RelayをさらにDeep Security Relay 10.0にアップグレードします。

VMwareとVirtual Applianceのアップグレード

Agentレスによる保護やコンバインモードの保護を使用する場合は、新しいDeep Securityをインストールする前に、次の手順に従って互換性のあるVMwareコンポーネントをインストールします。

アップグレードする場合で、既存のApplianceに新しいDeep Securityとの互換性がない場合は、互換性のあるバージョンをインストールする手順も実行します。

- vSphere or ESXi — ESXi 6.0以降が必要です。

-

vCNS - vCloud Networking & Security (vCNS) はサポートされていません。Deep Security Virtual Applianceを利用したAgentレスの不正プログラム対策および変更監視に従来型のvCNSインフラストラクチャを使用している場合、VMwareによるサポートが終了しているため、Deep Security Manager 10.0ではサポートできません。VMwareの新しいソリューションであるNSXにvCNSをアップデートする必要があります。

次のいずれかを使用します。

- NSX AdvancedまたはEnterpriseライセンス - Agentレスによるすべての保護機能。Deep SecurityVirtual Appliance 10.0以降およびESXi 6.0以降が必要です。

- NSX vShield EndpointまたはStandardライセンス - Agentレスによる不正プログラム対策および変更監視のみ(ネットワーク保護: ファイアウォール、侵入防御、Webレピュテーションなし)。また、Deep Security ManagerとNSX ManagerまたはvCenterを手動で同期して、NSXセキュリティグループのメンバーシップを特定する必要があります。Deep SecurityVirtual Appliance 10.0以降およびESXi 6.0以降が必要です。

または、ネットワーク保護機能を含めた完全な保護を行うには、各ゲスト仮想マシンにVirtual Applianceに加えてDeep SecurityAgentを配置します (「コンバインモード」)。

vCNSのアップグレード時には、ESXiサーバごとにネットワークフィルタドライバをNetX APIに置き換えることも必要です。各ゲスト仮想マシン上のEPSec用のVMware Toolsドライバもアップグレードが必要です。新しいドライバの名前はGuest Introspectionです。

-

NSX — NSX 6.2.4以降が必要です。

NSX Manager 6.3.0以降およびDeep Security Manager 10.0をアップデートせずに使用している場合は、新しいApplianceをインストールする前にfailOpen設定を確認します。「failOpenの設定」を参照してください。または、failOpenの問題が解決されているDeep Security Manager 10.0 Update 1以降にアップグレードします。

- Deep SecurityVirtual Appliance — Deep Security Virtual Appliance 10.0以降が必要です。最小システム要件を参照してください。

互換性のないバージョンのVirtual Applianceがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のApplianceに互換性がない場合でもインストールは停止されません (これにより、そのVirtual Applianceが使用されていない場合やオフラインの場合に作業を続行できます)。ただし、互換性のないバージョンのESXi、vShield Manager、NSX Managerがある場合は、インストールを続行できません。

VMwareの依存関係が存在します。互いに互換性のあるバージョンを選択する必要があります。互換性のあるバージョンを簡単に選択するには、トレンドマイクロのサポートのVMware互換性マトリックス (リリースごとにアップデート) を参照してください。

https://success.trendmicro.com/solution/1060499

- vCenterデータベースをバックアップします。手順については、VMwareのドキュメントを参照してください。方法はバージョンおよびストレージによって異なります。

- vCenterをアップグレードします。

-

アップグレードする場合は、Deep Security Managerで、[コンピュータ] に移動します。AgentレスのコンピュータまたはコンバインモードのAgentを無効にします。

Deep SecurityVirtual Applianceを無効にします。

NSX Managerで、各ESXi上のVirtual Applianceも削除します。

または、NSX、ESXi、Virtual Applianceのアップグレード中も保護を継続するために、Agentベースの保護を代わりに使用するようにコンピュータを設定します。そうしないと、ApplianceとAgentを再度インストールして有効にするまでは、コンピュータは保護されません。 -

保護されているゲスト仮想マシン (存在する場合) で、VMware Tools EPSecドライバをアンインストールします。ESXiサーバで、VMsafe-net API (ネットワークフィルタドライバ) をアンインストールします。

Deep Security Managerで、vShield ManagerまたはNSX 6.2.3以前 (vCenterではない) を切断します。

次に、vShield Managerまたは古いNSXバージョンをNSX 6.2.4にアップグレードします。

旧式のvShield Managerやそのコンポーネント (Filter Driverなど) がなく、NSX 6.2.4以降がある場合は、この手順をスキップしてください。

vShield ManagerをNSXに置き換える必要があります。置き換えないと、設定済みのAgentレスによる保護はすべてDeep Security10.0へのアップグレード後に機能しなくなります。これにより、保護対象のコンピュータのセキュリティが危険にさらされる可能性があります。 -

アーキテクチャによっては、次のアップグレードも必要な場合があります。

- Deep Security Managerのインストーラを実行する。

-

手順4でNSX Managerを切断した場合は、Deep Security Managerで、[コンピュータ]→[vCenter] の順に移動します。NSX Managerを再接続します。[接続テスト] をクリックして接続を確認します。

これで、「Trend Micro Deep Securityサービス」がNSX Managerに追加されます。

-

保護対象のゲスト仮想マシンごとに、VMware ToolsをアップグレードしてGuest Introspectionドライバをインストールします。

VMware Tools 5.xのVMware vShield Endpointドライバは、NSX 6.2.4以降ではGuest Introspectionとなります。

VMware Toolsをインストールする必要があります。そうしないと、Deep Security Managerは、仮想マシンの正しいホスト名とIPアドレスを取得できません。Managerが正しくないデータをTrend Micro Control Managerに転送した場合、Control Managerはそのエンドポイントを表示できません。 -

NSX Managerで、各ESXiに新しいDeep Security Virtual Applianceを配信します。

Virtual ApplianceのVMware Toolsはアップグレードしないでください。互換性のあるバージョンと一緒にパッケージされているため、アップグレードすると接続できなくなる場合があります。NSX Manager 6.3.0以降およびDeep Security Manager 10.0をアップデートせずに使用している場合は、新しいApplianceをインストールする前にfailOpen設定を確認します。「failOpenの設定」を参照してください。または、failOpenの問題が解決されているDeep Security Manager 10.0 Update 1以降にアップグレードします。通信が成功しても、「VMware Network Fabric」のサービス依存関係のアラートが表示される場合があります。このアラートを消去するには、[Failed] をクリックしてから [Resolve] をクリックします。

- ESXiとNSXが統合され、通信していることを確認します。

-

vShield EndpointまたはStandardライセンスを使用している場合は、Deep Security ManagerとvCenter、vShield EndpointまたはStandardを手動で同期し、NSXセキュリティグループメンバーシップを取得して保護を開始します。

-

NSXセキュリティポリシー (Guest Introspectionのポリシー) を作成します。

仮想マシンがセキュリティグループを変更する可能性がある場合は、NSXセキュリティポリシーの自動管理を設定するか、Deep SecurityポリシーのNSXとの同期

-

新しいDeep Security Virtual Applianceを配置して有効化します。

High Availability (HA) 用にVMware Distributed Resource Scheduler (DRS) を使用している場合は、優先順位ルールを使用して各Virtual Applianceを特定のESXiホストに「ピンニング」します。

-

新しいDeep Security Agentをインストールして有効化します。

NSXにvShield EndpointまたはStandardライセンスがある場合、ネットワークベースの保護機能 (ファイアウォール、侵入防御、Webレピュテーション) は、新しいNSXライセンスではサポートされません。保護を維持してこれらの機能を提供するには、Agentをコンバインモードで設定します。セキュリティ機能が再度有効になったことを確認するために、各機能の設定をテストできます。

https://success.trendmicro.com/solution/1098449

ファイアウォール機能はNSX Distributed Firewallを使用して提供できます。Deep Security10.0のファイアウォールは無効にすることができます。または、NSX Distributed Firewallから仮想マシンを除外し、代わりにDeep Securityのファイアウォールを使用することもできます (「ファイアウォールによる保護からの仮想マシンの除外」を参照)。

アップグレードを実行していて新しい機能を使用したい場合は、Deep Security Manager 10.0のインストール後にVirtual Appliance、Agent、RelayもDeep Security 10.0にアップグレードします。

協調的保護からコンバインモードへの変換

- 協調的保護 — Deep Security 9.5では、仮想マシン上のAgentがオフラインの場合、代わりにDeep Security Virtual Applianceから保護機能が提供されます。ただし、各機能についてどちらを使用するかを個別に設定することはできません。

- コンバインモード — Deep Security 9.6では、それぞれの保護機能について、AgentまたはApplianceのどちらを使用するかを個別に設定できます。ただし、優先する保護ソースがオフラインの場合、もう一方の保護ソースが代わりに使用されることはありません。

新しいDeep Securityでは、「保護ソース」の設定で両方の動作を設定できます。

- 各機能をAgentとApplianceのどちらから提供するか

- 優先する保護 (AgentまたはAppliance) を利用できない場合にもう一方を代わりに使用するかどうか

そのため、以前の協調的保護と同様の動作が必要な場合、Deep Security 9.5を9.6にアップグレードしてから10.0にアップグレードするのではなく、9.5から10.0に直接アップグレードすることをお勧めします。

VMware HAへのApplianceのピンニング

Agentレスの保護を実装するケースで、VMware Distributed Resource Scheduler (DRS) を使用してHigh Availability (HA) 環境を構築する場合は、Deep Securityをインストールする前に設定します。次に、すべてのESXiハイパーバイザ (バックアップハイパーバイザを含む) にDeep Security Virtual Applianceをインストールして、各ESXiサーバに「ピンニング」優先順位設定を使用します。これにより、HAフェイルオーバ後もAgentレスによる保護が適用されます。

サポートされていないAgentのアップグレード

使用しているAgentが最小システム要件を満たしていない場合は、Manager自体をアップグレードする前に、Agentをアップグレードして新しいバージョンのManagerとの互換性を確保する必要があります。互換性のないバージョンがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のAgentに互換性がない場合でもインストールは停止されません。これにより、そのAgentが現在使用されていない場合やオフラインの場合に作業を続行できます。

サポートされているバージョンへのアップグレード方法については、 これらのバージョンのインストールドキュメントを参照してください。

Managerをアップグレード後に新しい機能を使用するには、AgentをさらにDeep Security Agent 10.0にさらにアップグレードします。

インストーラを実行する

Deep Security 10で導入された新機能です。

環境の準備が完了したら、最新のパッチがある場合はそれらをインストールしてから、root、スーパーユーザ、または (Windowsの場合) 管理者としてインストーラを実行します。次のいずれかを使用できます。

- 対話形式のインストーラ (ウィザードに従って実行)

- サイレントインストーラ

インストールしている場合Deep Securityiptablesを有効にしたLinux上のManager、 エージェントのハートビートポート番号 および 管理トラフィックを許可するiptablesも設定します。

新しいバージョンにアップグレードする場合Deep Security新しい機能を使用する場合は、仮想アプライアンス、エージェント、およびリレーをバージョンアップして再度アップグレードしてください。

複数ノードでDeep Security Managerを実行する

大規模環境での可用性とスケーラビリティを向上させるために、ロードバランサを使用し、同じバージョンのDeep Security Managerを複数のサーバ (ノード) にインストールします。これらのノードを同じデータベースストレージに接続します。

同じデータベースを使用するすべてのノードで、同じソフトウェアバージョンを使用する必要があります。これにより、データの互換性が確保され、保護対象のコンピュータを一貫した方法で処理できます。

高可用性とフェイルオーバーが正常に機能していることを確認するには

- 両方のDeep Securityコンソールで、保護された環境から同じデータが表示されることを確認します。

- Deep Security ManagerのOSのネットワークインタフェースを停止または無効にします。2つ目のDeep Securityコンソールでもデータが機能し、表示されるはずです。

- 最初のDeep Security Managerを再度起動または有効にします。

- 2つ目のDeep Security Managerで、ネットワークインタフェースまたはOSをシャットダウンまたは無効にします。Deep Security 1台目のコンソールでもデータが機能し、表示されるはずです。

複数ノードのDeep Security Managerをアップグレードする場合は、次の手順を実行します。

- すべてのノードを停止します。

-

1台のサーバを最初にアップグレードします。

最初のノードのアップグレードが完了すると、そのノードはサービスを開始します。他のノードがアップグレードされるまでは、このノードのソフトウェアだけがデータベースと互換性があるため、最初は唯一利用可能なManagerとなります。このノードがすべてのジョブを実行する必要があるため、この間はパフォーマンスが低下する場合があります。[管理]→[システム情報] の [アクティビティグラフ付きネットワークマップ] に、他のノードがオフラインであり、アップグレードが必要なことが表示されます。

-

他のノードをアップグレードします。

アップグレードしたノードはオンラインに戻り、負荷の共有を再開します。

インストールやアップグレードのその他の手順は、サーバが1台か複数かにかかわらず同じです。

LinuxへのDeep Security Managerのインストール

コマンドラインを使用してサイレントインストールを実行するか、X Windowsをインストールしている場合は対話形式のインストーラを使用できます。

- インストールパッケージを実行します。セットアップウィザードの指示に従います。

-

サーバにインストールされている既存のDeep Security Managerが検出されます。次のいずれかを選択します。

- 新規インストール (既存または新規のデータベースを使用可能): Deep Securityソフトウェアをインストールします。データベースを初期化します。

- アップグレード: 新規のDeep Securityソフトウェアをインストールしますが、既存のコンピュータの詳細、ポリシー、侵入防御ルール、ファイアウォールルールなどは維持します。必要に応じてデータを新しい形式に移行します。

[新規インストール (既存または新規のデータベースを使用可能)] を選択すると、 すべてのデータが以前のインストールから削除されます。 - iptablesが有効な場合は、 ルールを設定して、 Agentのハートビートおよび管理トラフィックのポート番号からの受信接続を許可します。ポート番号、URL、およびIPアドレスも参照してください。

WindowsへのDeep Security Managerのインストール

コマンドラインを使用してサイレントインストールを実行するか、対話形式のインストーラを使用できます。

- インストールパッケージを実行します。セットアップウィザードの指示に従います。

-

サーバにインストールされている既存のDeep Security Managerが検出されます。次のいずれかを選択します。

- 新規インストール (既存または新規のデータベースを使用可能): Deep Securityソフトウェアをインストールします。データベースを初期化します。

- アップグレード: 新規のDeep Securityソフトウェアをインストールしますが、既存のコンピュータの詳細、ポリシー、侵入防御ルール、ファイアウォールルールなどは維持します。必要に応じてデータを新しい形式に移行します。

[新規インストール (既存または新規のデータベースを使用可能)] を選択すると、 すべてのデータが以前のインストールから削除されます。

Deep Security ManagerのサーバへのRelayのインストール

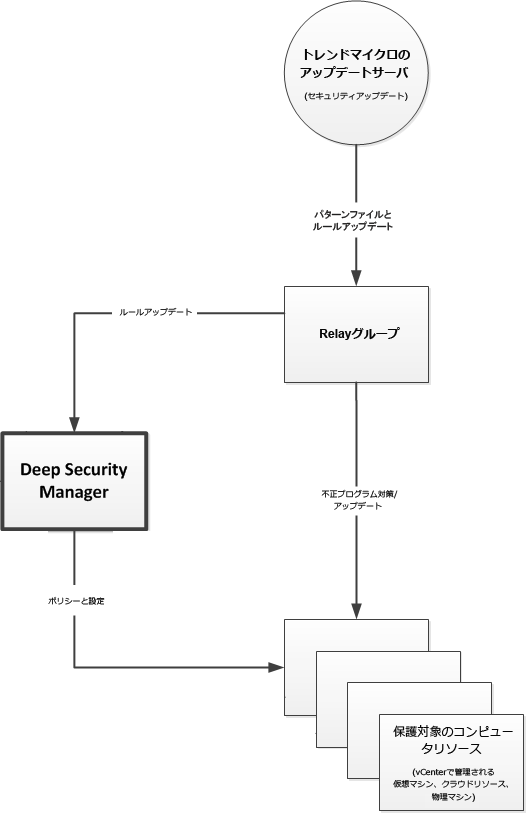

Deep Securityには1つ以上のDeep Security Relayが必要です。Relayは、保護対象のコンピュータにセキュリティアップデートを配布します。

Deep Security Managerインストーラを実行すると、インストーラのローカルディレクトリでAgentインストーラのZIPパッケージが検索されます (RelayとはRelay機能が有効になっているAgentです)。見つからない場合は、インターネット上のトレンドマイクロのダウンロードセンターからダウンロードが試みられます。

-

どちらかの場所でAgentインストーラが見つかった場合、Managerのインストーラは、最新のRelayをインストールするよう提案します。

次の理由から、トレンドマイクロではサーバ上にRelayをインストールすることを推奨します。

- ManagerにとってローカルなRelayを提供する

- Relayがインストールされた古いコンピュータの使用を廃止した場合も、少なくとも1つのRelayが常に使用可能となる

ManagerのインストーラがサーバにAgentを追加しても、Relay機能が有効になるだけで、セキュリティの初期設定は何も適用されません。サーバを保護するには、Deep Security Managerで、Agentにセキュリティポリシーを適用します。 - Agentインストーラが見つからない場合は、ダウンロードして、AgentやRelayを後からインストールできます。

スキーマのアップデート

とは異なりDeep SecurityManager 9.6以前のバージョンでは、データベース管理者(DBA)は手動でデータベーススキーマを手動でアップデートする必要はありません。データベーススキーマの変更は、必要に応じてインストーラで自動的に実行されます。この処理が何らかの理由で中断された場合は、バックアップからデータベースを復元して再試行してください。処理が中断する原因はいくつか考えられますが、負荷の上昇やネットワークのメンテナンスなど、その多くは一時的なものです。問題が解決しない場合は、サポート担当者に問い合わせてください。エラーが発生した場合、ログは次の場所に保存されます。

<インストールディレクトリ>/DBUpgrade/SchemaUpdate

<インストールディレクトリ> は、初期設定では/opt/dsm (Linux) またはC:\Program Files\Trend Micro\Deep Security Manager (Windows) です。次の2種類のファイルが作成されます。

- T-00000-Plan.txt - インストーラがスキーマのアップデートに使用するすべてのデータ定義言語 (DDL) SQL文。

- T-00000-Progress.txt - スキーマのアップデートの進捗状況ログ。処理が完了すると、ファイル名がT-00000-Done.txt (アップデートに成功した場合) またはT-00000-Failed.txt (アップデートに失敗した場合) に変更されます。

t0 (ルートテナント) でスキーマのアップデートに失敗した場合、インストーラの処理は中止されます。バックアップからデータベースを復元して再試行する必要があります。

ただし、マルチテナントが有効になっている場合は、ルート以外のテナントでアップグレードに失敗してもインストーラの処理は続行されます。それぞれの種類のログファイルがテナントごとに1つずつ作成され、テナントt1の場合は「00001」のように、テナント番号を示す「00000」の部分が変更されます。バックアップからデータベースを復元して再試行するか、該当するテナントのスキーマのアップデートを再試行できます (「マルチテナントを強制的にアップグレードする」を参照してください)。

マルチテナントデータベースの強制アップグレード

マルチテナント環境のDeep Security Managerをアップグレードする手順は次のとおりです。

- インストーラがデータベーススキーマをアップデートします。

-

インストーラが、プライマリテナント (t0) 用の新しい構造にデータを移行します。

t0の移行が失敗した場合、インストーラは回復できません。この場合、処理は停止します。バックアップからデータベースを復元し、再度実行する必要があります。

-

インストーラが、他のテナントのデータを移行します (5個ずつのバッチで) 。

プライマリ以外のテナントの移行が失敗してもインストーラは処理を続行しますが、[管理]→[テナント] にはこれらのテナントの状態が [データベースのアップグレードが必要 (オフライン)] と表示されます。バックアップから復元してインストーラを再度実行するか、該当するテナントの移行を再試行できます。

テナントの移行を再試行するには、テナントのインタフェースを使用します。強制的な再試行がうまくいかない場合は、サポート担当者に問い合わせてください。

インストーラ実行後の処理

インストーラの処理が完了すると、「Trend Micro Deep Security Manager」サービスが自動的に開始されます。ログインするにはDeep SecurityマネージャのGUI、Webブラウザを開き、次の場所に移動します。

https://[ホスト名]:[ポート]/

[hostname] はDeep Security ManagerをインストールしたサーバのIPアドレスまたはドメイン名で、[port] はインストール時に指定したManagerのポートです。(Deep Securityの管理者パスワードを忘れた場合はリセットできます)。

最後に次のコンポーネントをインストールすれば完了です。

- Relay

- Virtual Appliance (ある場合)

- Agent (ある場合)

自己署名証明書

Deep Securityを新規にインストールする場合、インストーラによって自己署名サーバ証明書が作成されます。この証明書は、Deep Security ManagerがAgent、Appliance、Relay、およびWebブラウザとの安全な接続で自身の証明に使用します。有効期間は10年です。ただし、この証明書には信頼できる認証局の署名がないため、Managerを自動で認証することはできず、Webブラウザに警告が表示されます。このエラーメッセージが表示されないようにするとともにセキュリティを強化するには、Deep Securityのサーバ証明書を信頼できる認証局によって署名された証明書に置き換えますCAからの証明書の使用については、を参照してください。Deep Security ManagerのTLS証明書の置き換え.

アップグレードでは、Managerの既存のサーバ証明書が保持されます。新規インストールの場合を除き、毎回インストールし直す必要はありません。

暗号化を強化する

アップグレードでは、Managerの既存のサーバ証明書が保持されます。新規インストールの場合を除き、毎回インストールし直す必要はありません。ただし、暗号化が強力でないと、通常はコンプライアンスを満たせません。攻撃コードや高速なブルートフォース攻撃には、古い認証方式、暗号化方式、およびプロトコルを標的にしたものがあります。これには、SHA-1も含まれます。だからあなたはあなたのDeep Security証明書はとにかくです。以下を参照してください。Deep Securityの暗号化アルゴリズムのアップグレードandDeep Security ManagerのTLS証明書の置き換え.

イベントデータの移行

Deep Security 10で導入された新機能です。

アップグレードの場合、データベーススキーマの変更は必要に応じてインストーラで自動的に実行されます。そのうえで、保護対象コンピュータのデータが新しいスキーマに移行されます。

データベースにはイベントデータも含まれています。イベントデータは、インストーラで保持するように選択したデータの量によっては大量になることがあります。ただしイベントデータはポリシーおよびコンピュータの管理機能には必要でないため、インストーラではすべてのイベントデータが移行されるのを待たずに処理が進められます。

代わりに、インストールを終了すると、インストーラはDeep Securityマネージャサービスです。次にDeep SecurityManagerは古いイベントデータを引き続き新しいスキーマに移行します。画面下部のステータスバーに、新しいイベントおよびアラート (エラーが発生した場合) と一緒に進捗状況が表示されます。移行が完了するまでの時間は、データの量、ディスク速度、RAM、および処理能力によって異なります。

移行処理の実行中も、新しいイベントデータは通常どおり記録され、利用できます。

DebianベースのLinuxでのRelayのアップグレード

DebianやUbuntuなど、dpkgパッケージマネージャを使用するLinuxディストリビューションに関しては、コマンドは同じです。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] に移動します。Deep Security Agentソフトウェアの入手。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

-

次のコマンドを入力します。

sudo dpkg -i <installer file>

Red HatベースのLinuxでのRelayのアップグレード

Red Hat、CentOS、Amazon Linux、Cloud Linux、SUSEなど、RPMパッケージマネージャを使用するLinuxディストリビューションに関しては、コマンドは同じです。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] に移動します。Deep Secuirty Agentソフトウェアを入手します (Deep Security Agentソフトウェアの入手 を参照) 。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

-

次のコマンドを入力します。

sudo rpm -U <インストーラのrpm>(「-U」引数は、インストーラでアップグレードを実行するように設定します。)

WindowsでのRelayのアップグレード

- Deep Security Managerで、[設定]→[一般]→[Agentセルフプロテクション] に移動します。

- Agentでアップグレードが許可されるように、Agentセルフプロテクションを無効にします。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。ウィザードの指示に従います。

WindowsでのAgentのアップグレード

- Deep Security Managerで、[設定]→[一般]→[Agentセルフプロテクション] に移動します。

- Agentでアップグレードが許可されるように、Agentセルフプロテクションを無効にします。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Agentがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。ウィザードの指示に従います。

-

不正プログラム対策が有効な場合に、Windows Server 2012以降 (またはWindows 8以降) でAgentをアップグレードしたときは、コンピュータを再起動します。

再起動するまでは、アップグレードは完了せず、保護が機能しない場合があります。

LinuxでのAgentのアップグレード

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] に移動します。Deep Security Agentソフトウェアの入手。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

-

Red HatベースのLinux (Red Hat、CentOS、Amazon Linux、Cloud Linux、SUSE) を使用しているコンピュータの場合は、次のコマンドを入力します。

sudo rpm -U <installer file>(「-U」引数は、インストーラでアップグレードを実行するように設定します。)

DebianまたはUbuntuを使用しているコンピュータの場合は、次のコマンドを入力します。

sudo dpkg -i <installer file>

SolarisでのAgentのアップグレード

Deep Security Manager経由でAgentをアップグレードできます。ネットワーク接続に制限があるためにAgentソフトウェアをリモートでインストールできない場合は、Agentをローカルで手動インストールできます。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] に移動します。Deep Security Agentソフトウェアの入手。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

-

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- ルート権限を使用して、Agentのインストーラパッケージをコンピュータにコピーします。

- gunzipを使用してパッケージを解凍します。

-

コンピュータでSolaris 10を実行している場合は、ds_adm.fileという名前のインストール設定ファイルを次の内容で作成し、ルートディレクトリに保存します。

mail=

instance=overwrite

partial=nocheck

runlevel=quit

idepend=nocheck

rdepend=quit

space=quit

setuid=nocheck

conflict=quit

action=nocheck

proxy=

basedir=default -

コマンドを実行してパッケージをインストールします。

Solaris 10の場合:

pkgadd -G -v -a /root/ds_adm.file -d Agent-Core-Solaris_5.10_U7-10.0.0-1783.x86_64.pkgSolaris 11の場合:

pkg update -r -g file:///root/Agent-Core-Solaris_5.11-10.0.0-2076.x86_64.p5p pkg:/security/ds-agent

Deep Security Agent 8.0および9.0のセキュリティアップデートのダウンロード

いくつかのプラットフォームでは、Deep Security Managerは 10.0古いバージョンをサポートしています.

- Deep Security Agent 8.0 (Windows 2000)

- Deep Security Agent 9.0 (AIX 5.3、6.1、または7.1)

- Deep Security Agent 9.0 (HP-UX 11.31)

- Deep Security Agent 9.0および10.0 (Solaris 10または11)

セキュリティアップデートパッケージの形式はバージョンによって異なります。初期設定ではディスク容量を節約するため、Deep Security Relayはこれらの一般的ではないパッケージのダウンロードと配布は行いません。有効にするには、[管理]→[システム設定]→[アップデート] に移動します。[8.0および9.0のAgentのアップデートを許可] を選択します。

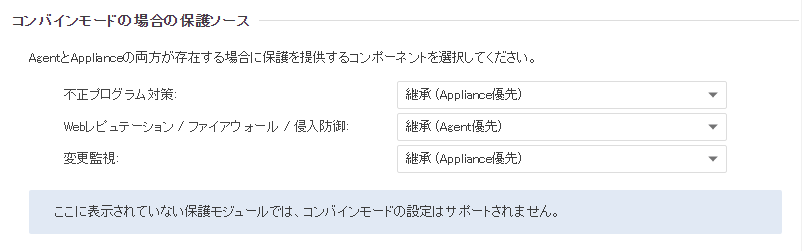

各保護機能をAgentとApplianceのどちらから提供するかの選択

Deep Security 10で導入された新機能です。

コンピュータの保護にApplianceとAgentを使用できる場合は、各保護機能をどちらから提供するかを選択できます。

保護ソースを設定するには、VMware vCenterをDeep Security Managerにインポートしてから、 コンピュータエディタとポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[設定]→[一般] に移動します。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[設定]→[一般] に移動します。

各保護モジュールまたはモジュールグループに対して、次のいずれかを選択します。

-

Applianceのみ: 仮想マシンにAgentがあり、Deep Security Virtual Applianceが無効化または削除されている場合でも、Applianceからのみ保護を提供します。

Scanner (SAP) が必要な場合、Applianceは使用しないでください。ScannerにはDeep Security Agentの不正プログラム対策が必要です。Agentで不正プログラム対策が有効になっている場合、Anti-malware Solution Platform (AMSP) がダウンロードされてサービスとして起動されます。このサービスが不要な場合は、[不正プログラム対策] で [Applianceのみ] を選択してください。これにより、Applianceが無効化されている場合でも、AMSPサービスが起動されることはありません。 - Appliance優先: ESXiサーバに有効なApplianceがあれば、そのApplianceが保護を提供します。ただし、Applianceが無効化または削除されている場合は、代わりにAgentが保護を提供します。

- Agentのみ: 有効化されたApplianceがある場合には、Agentからのみ保護を提供します。

- Agent優先: 仮想マシンに有効なAgentがあれば、そのAgentが保護を提供します。ただし、有効なAgentがない場合は、代わりにApplianceが保護を提供します。

新しいDeep Security AgentまたはRelayをインストールする

新しい機能を使用するには、インストールする必要があります。Deep Securityエージェントまたは Relay10.0.

最新の機能が必要ない場合や旧システムとの互換性が必要な場合は、サポートされる任意のバージョンをインストールできます。サポート対象Deep Security各プラットフォームのエージェントのバージョンについては、を参照してください。システム要件.

インストールするかどうかは、ほとんどの手順が同じです。Deep Securityエージェントまたは Relay。

Deep Securityエージェントは、ラップトップではなくサーバを保護するように設計されています。

AWS WorkSpaces 仮想デスクトップインフラストラクチャ(VDI)ワークステーションを保護するために、 では代わりに「Plus」アプリケーションバンドル を追加します。このバンドルには、ウイルスバスター ビジネスセキュリティが含まれます。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] の順に選択します。Deep Security Agentソフトウェアの入手.

-

コンピュータにAgentソフトウェアをインストールします。これには複数の方法があります。

GitHubに公開されているリソースについてのお問い合わせはサポート対象外となります。- 手動インストール:コンピュータでインストールパッケージを実行し、有効化してポリシーを割り当てます。手順については、を参照してください。Deep Security Agentの手動インストール.

- インストールスクリプト: スクリプトをアップロードし、Linux/UnixシェルスクリプトまたはMicrosoft PowerShellを使用してインストーラを実行します。手順については、を参照してください。インストールスクリプトの使用.

- アシスタント: For Ansible recipes、see the Deep SecurityGitHubのAncy playbook

- シェフ: シェフのレシピ(展開および管理)については、を参照してください。Deep Securityシェフクックブック on GitHub

- Puppet: Puppetのマニフェストについては、を参照してください。 Deep SecurityPuppetは、GitHubの リポジトリを示しています。

- SCCM: Microsoft System Center Configuration Manager (SCCM) を使用して、Agentのインストールと有効化からポリシーの適用までを実行できます。SCCMを使用するには、[管理]→[システム設定]→[Agent] の順に選択し、Agentからのリモート有効化を有効にします。

- テンプレート: VMテンプレートにエージェントを含めます。以下を参照してください。Deep Security AgentのAMIへの統合.

- Agentの有効化.

- ポリシーをコンピュータに割り当てる.

- エージェントをaとして機能させる場合は、Deep SecurityRelay、参照Relayの設定.

- セキュリティ更新プログラムパッケージが必要な場合Deep SecurityAgent 8.0または9.0 for AIX、HP-UX、またはWindows 2000の場合は、 の[管理]→[システム設定]→[ のアップデート]の順に選択し、[ 8.0および9.0のAgentのアップデートを許可にアップデートできるようにします。

アラートを設定する

Deep Security重要なシステムイベントが発生したときにManagerから通知されます。 アラート および Administration> [System Settings]> [Alerts ]の順に選択します(を参照)。アラートの設定).

外部SIEMを使用している場合は、イベントを転送することもできます。[ Policies]→[Common Objects]→[Other]→[Syslog Configurations]→[ and Administration]→[System Settings]→[Event Forwarding ]の順に選択します(を参照)。外部のSyslogサーバまたはSIEMサーバへのイベントの転送).

推奨設定の検索を実行する

セキュリティポリシーの設定方法がわからない場合は、Deep SecurityManagerは、保護されているコンピュータを検索し、脆弱なソフトウェアや設定を探したり、推奨されるセキュリティ設定を提供したりできます。 Computers に移動し、[ Actions]→[Recommendations を検索]を選択します(を参照)。推奨設定の検索の管理と実行).