本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

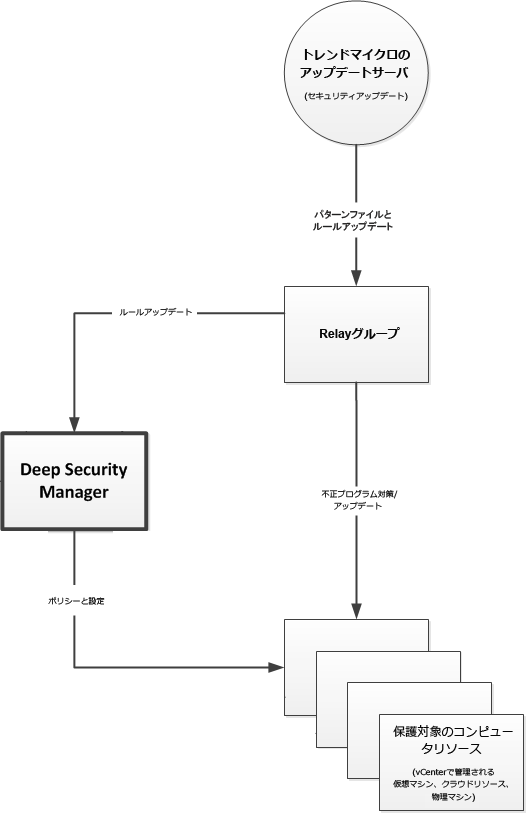

最新の脅威情報によるコンピュータの保護

AgentおよびAppliance![]() Deep Securty AgentとDeep Security Virtual Applianceは、ユーザが定義したDeep Securityポリシーを適用するためのコンポーネントです。

Agentはコンピュータに直接インストールされ、

ApplianceはAgentレスの保護を提供するためにVMware vSphere環境で使用されます。どちらもDeep Security as a Serviceでは使用できません。で最新の脅威情報を使用してコンピュータを保護するには、Deep Securityを最新のソフトウェアアップデートおよびセキュリティアップデートで定期的に更新する必要があります。セキュリティアップデートはRelayがトレンドマイクロから取得し、AgentとApplianceに配布します。

Deep Securty AgentとDeep Security Virtual Applianceは、ユーザが定義したDeep Securityポリシーを適用するためのコンポーネントです。

Agentはコンピュータに直接インストールされ、

ApplianceはAgentレスの保護を提供するためにVMware vSphere環境で使用されます。どちらもDeep Security as a Serviceでは使用できません。で最新の脅威情報を使用してコンピュータを保護するには、Deep Securityを最新のソフトウェアアップデートおよびセキュリティアップデートで定期的に更新する必要があります。セキュリティアップデートはRelayがトレンドマイクロから取得し、AgentとApplianceに配布します。

セキュリティアップデートを設定するには、次の手順を実行する必要があります。

- セキュリティアップデートのアップデート元を設定する

- Relay有効化済みAgentをRelayグループにグループ化する

- AgentおよびApplianceにRelayグループを割り当てる

- 特殊なケース: オフライン環境におけるRelay有効化済みAgentでのアップデートの設定

セキュリティアップデートのアップデート元を設定する

現在のアップデート元の設定を表示するには、[管理]→[システム設定]→[アップデート] の順に選択します。

[セキュリティアップデート] エリアで、アップデート元を設定します。初期設定では、アップデート元はインターネット経由でアクセスするトレンドマイクロのアップデートサーバに設定されています。トレンドマイクロサポートセンターから別途指示があった場合を除き、初期設定をそのまま使用してください。

ローミングするコンピュータにインストールされているAgentと、Deep Security ManagerまたはRelayとの通信が確保できない場合があります。Relayグループを使用できない場合に、上記の方法で指定したアップデート元を使用するようにAgentを設定するには、[Relayに接続できない場合、セキュリティアップデート元からの直接ダウンロードをAgent/Applianceに許可] オプションを選択します。Deep Security Managerに接続されていない場合に、Relayまたはアップデートサーバを使用してアップデートするようにAgentを設定するには、[Deep Security Managerにアクセスできない場合、パターンファイルアップデートの自動ダウンロードをAgents/Applianceに許可] を選択します。コンピュータがManagerにアクセスできず、近くに利用できるサポートサービスがない場合に、問題を含んでいる可能性のあるセキュリティアップデートを導入するというリスクを冒したくないときは、コンピュータでこのオプションの選択を解除することができます。

新しいルールアップデートを自動的にポリシーに適用: トレンドマイクロでは、定期的にDeep Securityルールのアップデートを配信しています。この設定により、セキュリティアップデートの際にアップデートされたルールが自動的にManagerに適用され、利用可能になります。

Relayがプロキシ経由でインターネットおよびトレンドマイクロのアップデートサーバに接続しなければならない場合は、[管理]→[システム設定]→[プロキシ] に移動し、[プロキシサーバ] でプロキシを設定します。

手動でセキュリティアップデートを開始する

システム全体をアップデートする場合は、[管理]→[アップデート]→[セキュリティ] の順に選択して、[アップデートを確認してダウンロード] ボタンをクリックします。

特定のエージェントおよびアプライアンスでセキュリティアップデートを実行するには、[ Computers ]画面のコンピュータのリストからクライアントまたはアプライアンスを選択し、右クリックして[ Actions]→[Security Updateのダウンロード]の順に選択します。

定期的なのセキュリティ更新プログラムの確認タスクをスケジュールするには、 の[管理]→[予約タスク]の順に選択し、の[セキュリティ更新プログラムの確認] [ ]タイプの新しい 予約タスク を作成します。

不正プログラム対策エンジンのアップデートを設定する

セキュリティ保護を強化するために、不正プログラム対策エンジンのアップデートを自動化することもできます。初期設定では、この設定は無効になっており、 の[コンピュータの詳細]→[アップデート]→[高度な脅威検索エンジン]の[ は最新のです]セクションに N/A として表示されます。

不正プログラム対策エンジンのアップデートを有効にするには

- [コンピュータ] または [ポリシー] に移動し、アップデートするコンピュータまたはポリシーをダブルクリックします。

- [設定]→[検索エンジンアップデート] の順に選択します。[不正プログラム対策エンジンを自動的にアップデートする] の横にあるドロップダウンメニューから [はい] を選択します。

RelayをRelayグループにグループ化する

Deep Securityのインストール環境には、Relay有効化済みAgentが少なくとも1つ必要です。グループ内にRelay有効化済みAgentが1つしかない場合も含めて、Relay有効化済みAgentはRelayグループに編成されます。Managerを使用して有効化したRelay有効化済みAgentは、次の名前のグループに追加されます: 初期設定のRelayグループこのRelayグループは、新しく作成したすべてのRelay有効化済みAgentの受け皿となります。Relay有効化済みAgentを有効化すると、別のRelayグループに移動できるようになります。

現在のRelayグループを表示する、または新しいRelayグループを作成するには、[管理]→[アップデート]→[Relayグループ] の順に選択します。

Relay有効化済みAgentのアップデート元がRelayグループ単位で割り当てられます。初期設定では、Relayグループは [管理]→[システム設定]→[アップデート] タブで指定したアップデート元からアップデートを取得するように設定されています。ただし、別のRelayグループからアップデートを取得するように設定して、Relayグループの階層を作成することもできます。

Relayグループの詳細については、Relayの仕組みを参照してください。

AgentおよびApplianceにRelayグループを割り当てる

Relayグループを確立し、アップデート元と通信するように設定すると、RelayグループをAgentおよびApplianceに割り当てることができるようになります。

RelayグループをAgentまたはApplianceに割り当てるには、[コンピュータ] 画面に移動し、コンピュータを右クリックして、[処理]→[Relayグループの割り当て] の順に選択します。使用可能なRelayグループのリストが表示され、そこから選択できます。

特殊なケース: オフライン環境におけるRelay有効化済みAgentでのアップデートの設定

一般的な環境では、少なくとも1つのRelay有効化済みAgentを設定し、トレンドマイクロのアップデートサーバからアップデートをダウンロードするように設定できます。残りのAgentやApplianceは、このRelay有効化済みAgentに接続してアップデートをダウンロードします。

ただし、Relay有効化済みAgentから上位のRelayグループ内のRelay有効化済みAgentまたはアップデートサーバにインターネット経由で接続できない環境の場合は、代わりにRelay有効化済みAgentにアップデートパッケージをインポートして、別のDeep Securityソフトウェアコンポーネントに配布することができます。

Relay有効化済みAgentを使用してアップデートパッケージを生成する

トレンドマイクロのアップデートサーバから最新アップデートをダウンロードできるRelay有効化済みAgentを使用して、セキュリティアップデートのエクスポートパッケージを生成し、オフラインの別のRelay有効化済みAgentにインポートすることができます。

セキュリティアップデートのパッケージを作成するには、Relay有効化済みAgentのコマンドラインで次のように入力します。

dsa_control -b

コマンドラインの出力に、生成された.zipファイルの名前と場所が表示されます。

オフラインのRelay有効化済みAgentにアップデートをインポートする

オフライン環境のRelay有効化済みAgentのインストールディレクトリに、コマンドラインで生成した.zipファイルをコピーします。初期設定のディレクトリは、Windowsの場合は「C:\Program Files\Trend Micro\Deep Security Agent」、Linuxの場合は「/opt/ds_agent」です。

Deep Security Managerからセキュリティアップデートの予約ダウンロードまたは手動ダウンロードを開始したにもかかわらず、Relay有効化済みAgentが設定済みのアップデート元からアップデートを取得できない場合は、インストールディレクトリ内でRelayのアップデート用の.zipファイルが自動的に検索されます。zip形式のアップデートパッケージが見つかると、Relay有効化済みAgentによってファイルが展開され、インポートされます。

オフラインのRelay有効化済みAgentのアップデート元を設定する

Relayは、新しいアップデートの有無を確認するために、定期的に別のRelayまたはトレンドマイクロのアップデートサーバへの接続を試みます。Relayが通常はインターネットに接続されておらず(オフライン環境)、そのためトレンドマイクロのアップデートサーバに接続できない場合は、アップデートの試行に失敗します。アップデートエラーに関するアラートが表示されないようにするには、Relayの接続先をそのRelay自体に設定します。

- Deep Security Managerで、[管理]→[システム設定]→[アップデート]→[セキュリティアップデート元] の順に選択します。

- [セキュリティアップデート] エリアで、[その他のアップデート元] を選択し、「https://localhost:[ポート]」と入力します。[ポート] は、セキュリティアップデート用に設定したポート番号です。

- [保存] をクリックします。