本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

NSXセキュリティグループおよびポリシーの作成

オンプレミスのDeep Securityソフトウェアのインストール環境のみに該当します。

ここで説明する手順に進む前に実行しておく必要のある手順については、Deep Securityのインストールを参照してください。

仮想マシンとリソースをNSXセキュリティグループとしてグループ化し、NSXセキュリティポリシーを割り当てます。

NSXセキュリティグループを作成する

- 開始する前に、NSXを使用してアプライアンスを配信するためのNSX設定手順に従っていることを確認してください。

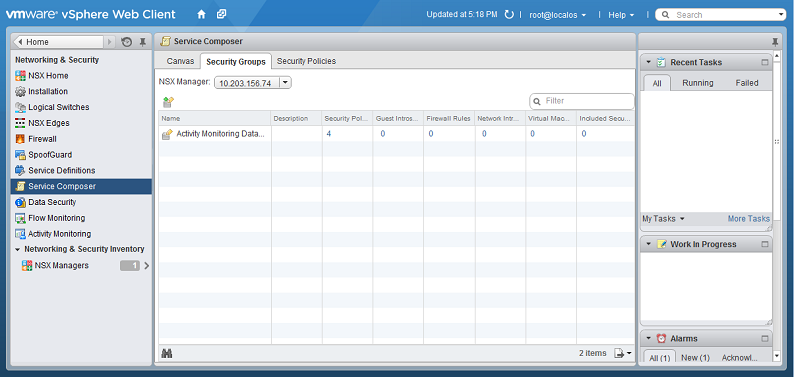

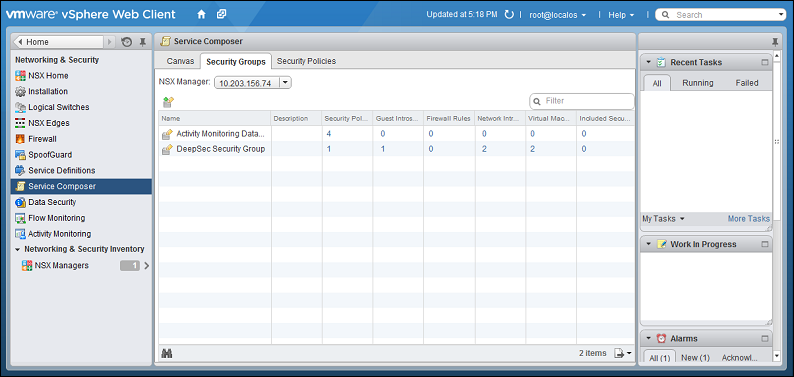

- vSphere Web Clientで、[Home]→[Networking & Security]→[Service Composer]→[Security Groups] の順に選択します。

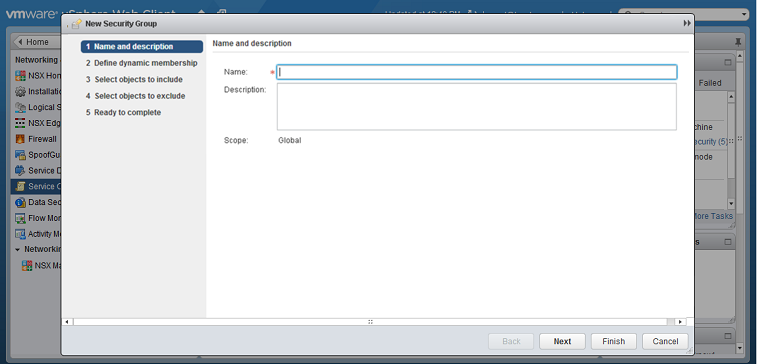

- [New Security Group] (

) をクリックします。

) をクリックします。

- [Name and description] のオプションで、セキュリティグループの名前を指定します。

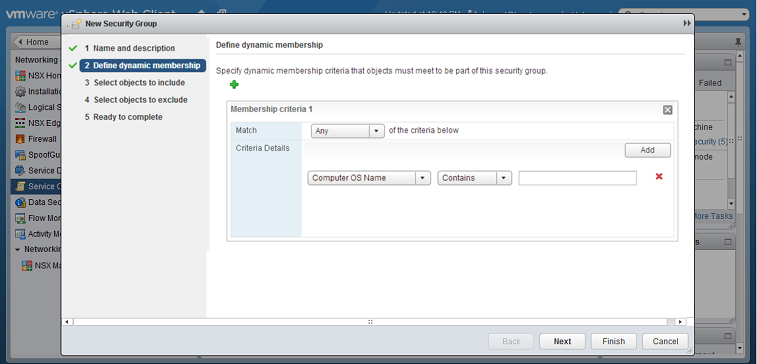

- Define dynamic membership: このグループのメンバーシップを特定のフィルタ条件に基づいて制限する場合は、その条件を入力します。

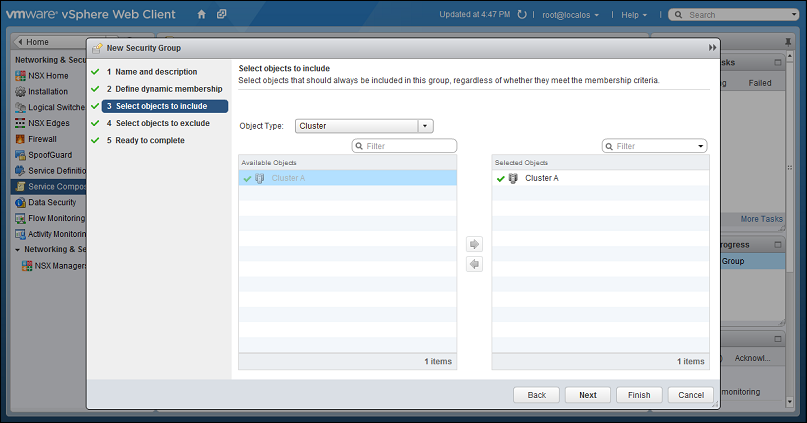

- NSXセキュリティグループには、さまざまな方法でオブジェクトを追加または削除できますが、この例では、単純に保護対象のホストと仮想マシンを含むNSXクラスタを追加します。[Select objects to include] のオプションで、[Object Type] メニューの [Cluster] を選択し、保護対象の仮想マシンを含むNSXクラスタを [Selected Objects] 列に移動します。

複数のセキュリティグループに仮想マシンが含まれている場合は、Deep Security Managerの [コンピュータ] タブでホスト名を検索したときにホストレコードが重複します。詳細については、「Duplicate host records appear in Computer page when the host is located in more than one NSX security group」を参照してください。

- [Finish] をクリックして新しいセキュリティグループを作成し、[Security Groups] タブに戻って新しいセキュリティグループが表示されることを確認します。

NSXセキュリティポリシーを作成する

次に、EndpointサービスとNetwork Introspectionサービスの両方として、Deep Securityを有効にしたNSXセキュリティポリシーを作成する必要があります。

不正プログラム対策または変更監視モジュールのみを使用する場合、有効にするのはGuest Introspectionサービスだけでかまいません。また、Webレピュテーション、ファイアウォール、または侵入防御モジュールのみを使用する場合は、Network Introspectionサービスだけでかまいません。

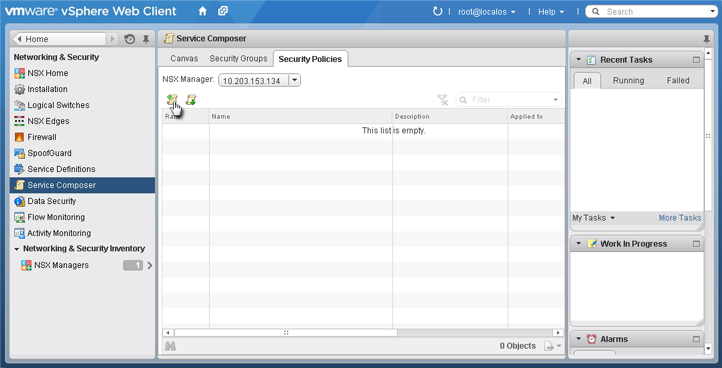

- vSphere Web Clientで、[Home]→[Networking and Security]→[Service Composer]→[Security Policies] の順に選択します。

- [New Security Policy] をクリックします。

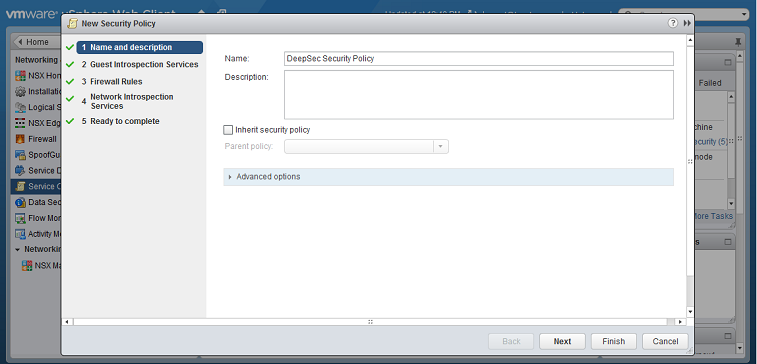

- Name and Description: 新しいポリシーの名前を指定し、[Next] をクリックします。

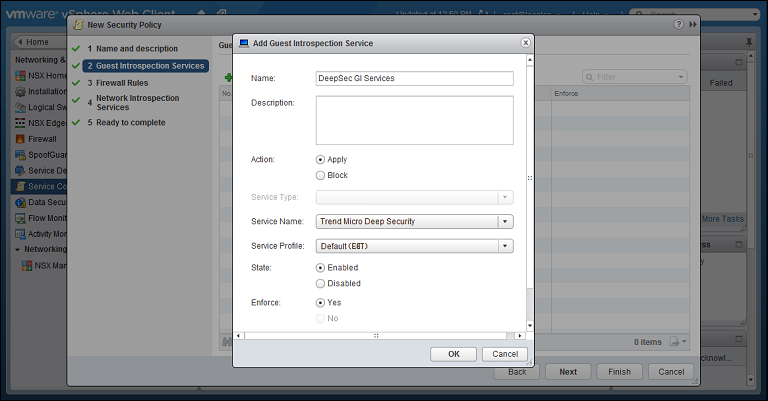

- Guest Introspection Services:

ゲストイントロスペクションを設定しない場合、不正プログラム対策および侵入防御機能は機能しません。

緑色のプラス記号 ( ) をクリックしてEndpointサービスを追加します。Endpointサービスの名前を指定し、次のように設定します。

) をクリックしてEndpointサービスを追加します。Endpointサービスの名前を指定し、次のように設定します。

- Action: Apply

- Service Name: Trend Micro Deep Security

- サービスプロファイル:イベントベースのタスクを使用してVMの作成および保護を処理する場合は、[初期設定(EBT)".)]を選択します。Deep SecurityポリシーをNSXサービスプロファイルと同期している場合は、適用するDeep Securityポリシーに対応するサービスプロファイルを選択します。

- State: Enabled

- Enforce: Yes

[OK] をクリックし、[Next] をクリックします。 - Firewall Rules: この設定は変更しません。[次へ] をクリックします。

- Network Introspection Services:NSXセキュリティポリシーにNetwork Introspectionサービスを2つ追加します。1つは送信トラフィック用でもう1つは受信トラフィック用です。

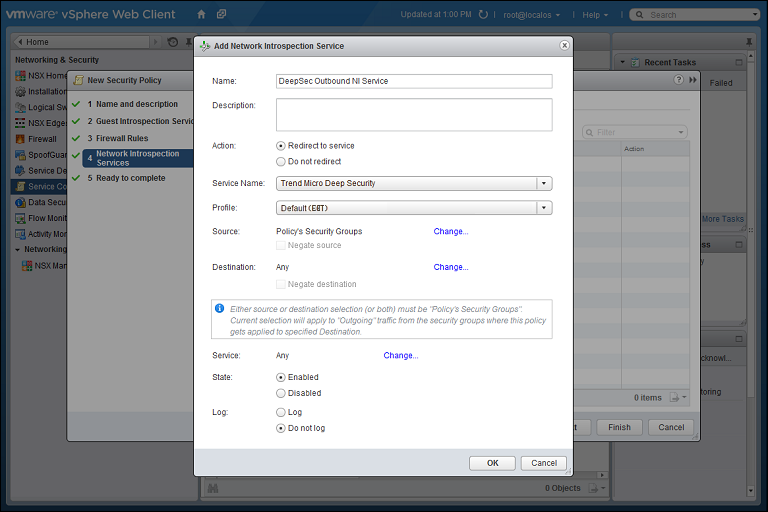

- 最初に、送信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Outbound」という語句を含めることを推奨)、次のように設定します。

- (NSX 6.2/6.3) Action: Redirect to service

または - (NSX 6.4.1+) Redirect to service: はい

- Service Name: Trend Micro Deep Security

- Profile:手順3と同じNSXサービスプロファイルを選択します。

- ソース: Policy's Security Groups

- Destination: Any

- Service:Any

- State:Enabled

- Log: Do not log

- (NSX 6.2/6.3) Action: Redirect to service

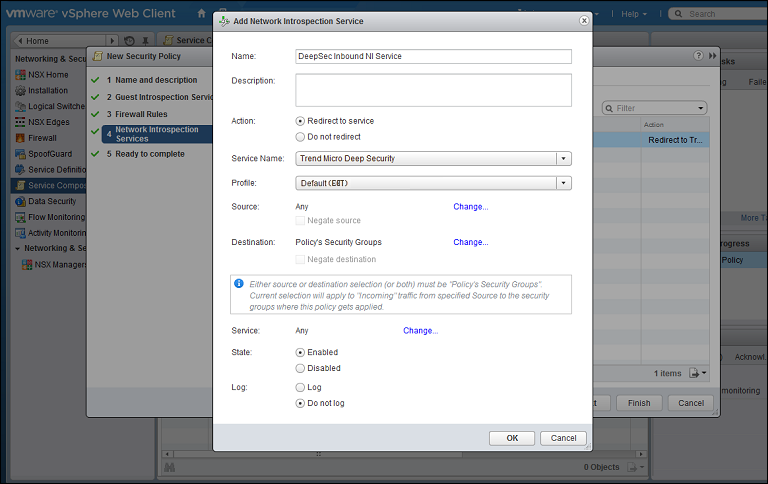

- 次に、受信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Inbound」という語句を含めることを推奨)、次のように設定します。

- Action: Redirect to service

- Service Name: Trend Micro Deep Security

- Profile: 手順3と同じNSXサービスプロファイルを選択します。

- Source: Any

- Destination: Policy's Security Groups

- Service: Any

- State: Enabled

- Log: Do not log

- [Add Network Inspection Service] 画面で [OK] をクリックし、[Finish] をクリックして完了してから [New Security Policy] 画面を閉じます。

- 最初に、送信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Outbound」という語句を含めることを推奨)、次のように設定します。

これで、Deep Security用のNSXセキュリティポリシーが作成されました。

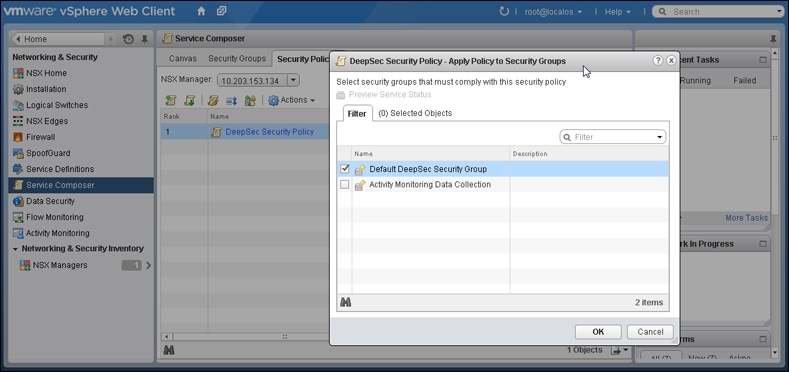

NSXセキュリティグループにNSXセキュリティポリシーを適用する

次に、保護する仮想マシンが含まれているセキュリティグループにセキュリティポリシーを適用する必要があります。

- 引き続き、vSphere Web Clientの [Home]→[Networking & Security]→[Service Composer] 画面の [Security Policies] タブを使用します。新しいSecurity Policyを選択した状態で、[Apply Security Policy] アイコン (

) をクリックします。

) をクリックします。 - [Apply Policy to Security Groups] 画面で、保護する仮想マシンが含まれているセキュリティグループを選択し、[OK] をクリックします。

これで、NSXセキュリティグループの仮想マシンにNSXセキュリティポリシーが適用されました。このセキュリティグループに仮想マシンを移動すると、NSXセキュリティグループのタグが付けられ、Deep Security Managerによって自動的に有効化されてポリシーが割り当てられます。