本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Deep Securityのインストールまたはアップグレード

このドキュメントでは、Deep Security 12.0のインストールまたはアップグレードに必要な手順を説明します。

YouTube 2012のDeep Security Managerのインストールプロセスを確認するには、 Deep Security 12 - GUIベースのインストール をYouTubeで視聴できます。このビデオでは、いくつかのインストール前のタスク、インストールの準備状況の確認、インストールの方法についても説明します。

Deep Security 12 - YouTubeのDSMおよび エージェントのアップグレードを参照して、Deep Security Manager、Agent、 Relay のアップグレードを確認できます。

以前のバージョンのDeep Securityからアップグレードする場合は、Deep Security Managerインストーラを実行し、お使いの環境に合ったバージョンのドキュメントをご利用ください。インストール前にインストーラによって環境が確認され、それに応じたアップグレード手順へのリンクが提供されます。

環境を準備する

このドキュメントはチェックリストとして使用できます。Deep Securityプラットフォームを選択し、次の手順に従って基本的なインストールを実行します。この手順が完了すると、セキュリティポリシーを実装する準備が整います。

-

ソフトウェアのダウンロード: ライセンスのアクティベーションコードを入手します。

- vCenter、ESXi、VMware Tools、NSX Managerなど、必要なソフトウェアをVMwareからダウンロードします。

- 最新のパッチおよびDeep Security Managerインストーラ (https://help.deepsecurity.trendmicro.com/ja-jp/software.html) をダウンロードします。

- AgentおよびRelayのインストーラは必要ありません。これらはManagerを通じてダウンロードできます。Agent、Relay、Deep Security Virtual Applianceのインストールまたはアップデートに関する詳細については、アップグレードについてを参照してください。Deep Security Agentをアップグレードする前に、すべてのDeep Security Relayをアップグレードする必要があります。最初にRelayをアップグレードしないと、セキュリティコンポーネントのアップグレードとソフトウェアのアップグレードが失敗することがあります。

-

Deep Securityインストーラが正規のものであることを確認します (ハッシュのチェック)。

ソフトウェアが正規のものであることを確認するには、SHA256ハッシュ (フィンガープリント) をチェックします。トレンドマイクロでは、Deep Securityソフトウェアのページでこのハッシュを公開しています。ハッシュを表示するには、ソフトウェアの横にあるプラス記号をクリックする必要があります (下の図を参照)。

-

互換性の確認: インストーラを起動します。インストーラにより、使用している環境がシステム要件に準拠しているかどうかの確認が行われます。また、インストーラでも既存のすべてのコンポーネントが新しいバージョンのDeep Security Managerと互換性があることを確認します。システムチェックが完了すると、対処する必要がある互換性の問題のリストが生成されます。

たとえば、空きディスク容量を確保したり、vRAMの割り当てを増やしたり、旧バージョンのDeep Security Agentをサポート対象のバージョンにアップグレードしたりといった処理が必要になることがあります。準備ができていない場合は、インストールをキャンセルし、準備が整ってから再度実行できます。

また、「アップグレード手順を表示」をクリックすると、システムチェックは環境のニーズに合わせてこの手順もカスタマイズします。インストールを開始する前に、環境を準備するのすべてのタスクを完了してください。

サポートされるDeep Securityの機能は、プラットフォームによって異なります。各プラットフォームでサポートされている機能を参照してください。 -

データのバックアップ: インストールを開始する前に、サーバおよび各保護対象コンピュータのシステム復元ポイントまたは仮想マシンのスナップショットを作成します。(複数ノード構成でDeep Security Managerを実行している環境では、各サーバノードのバックアップが必要です)。さらに、アップグレードの場合は、サービスを停止して既存のDeep SecurityManagerデータベースもバックアップします。

バックアップを検証してください。バックアップがなく、インストーラの処理が何らかの理由で中断された場合、環境を元に戻すことができません。この場合、環境全体の再インストールが必要になることがあります。マルチテナント環境を使用している場合は、すべてのデータベースをバックアップします。

- Microsoft SQLおよびPostgreSQLでは、メインのデータベースが1つとテナントごとのデータベースがあります。

- Oracleでは、すべてのテナント情報が1つのDeep Security Managerデータベースに格納されていますが、テナントごとにユーザが作成され、各ユーザに専用のテーブルがあります。

ハードウェア要件

推奨されるハードウェアは、有効になっている機能、環境の規模、将来の拡張によって異なります。サイジングガイドラインを参照してください。

インストーラを実行するDeep Security Managerサーバでは、インストール前にシステムチェックによってハードウェアが検証されます。ハードウェアが最小システム要件を満たしていない場合は、パフォーマンスの低下に関する警告が表示されるか、インストールがブロックされます。

ローカルサーバのハードウェアと、データベースに保存されている他のいくつかのインストール情報のみがテストされます。手動でその他のサーバのハードウェアを確認したり、その他のManagerノードでシステムチェックを実行する必要があります。

Linuxでは、予約済みシステムメモリはプロセスメモリから独立しています。そのため、大きな差異はありませんが、インストーラではコンピュータに実際に搭載されているよりも少ないRAMが検出されます。コンピュータに実際に搭載されているRAMの合計を確認するには、スーパーユーザアカウントでログインして次のコマンドを入力します。

grep MemTotal /proc/meminfo

Deep Security 12.0のインストール後に、パフォーマンスを最適化できる場合があります。Deep Security Managerのメモリ使用量の設定、ディスク容量不足のアラート、パフォーマンスプロファイルを参照してください。

ネットワーク要件

インストーラを実行する前に、Deep Security Managerサーバが必要なネットワークサービスを使用できることを確認します。これには、信頼できるタイムスタンプを提供するNTP、名前解決に使用するDNSが含まれます。プロトコル、関連する機能、想定される送信元や送信先、必要なネットワークポート番号については、ポート番号、URL、およびIPアドレスを参照してください。

ManagerOSのシステムの時計はデータベースの時計と同期する必要があります。両方のコンピュータで同じNTPサービスを使用する必要があります。

Deep Security Managerのインストール後、新しいAgent、Appliance、Relayを配置すると、必要なポートを開くファイアウォールルールが自動的に適用されます。

一部の機能では、Deep Securityがホスト名をIPアドレスに解決できる必要があります。Managerで各コンピュータまたは仮想マシンのホスト名をIPアドレスに解決できるようにDNSサーバにエントリを登録していない場合は、代わりにIPアドレスを使用するか、または次のどちらかの処理を実行します。

- DNSサーバにAレコード、AAAAレコード、または両方を登録し、Manager、Agent、Appliance、およびRelayがDNSルックアップクエリを実行できるようにします。

- AgentまたはApplianceコンピュータのhostsファイルにエントリを追加します。

java.io.IOException: DNSName components must begin with a letterネットワークトポロジー

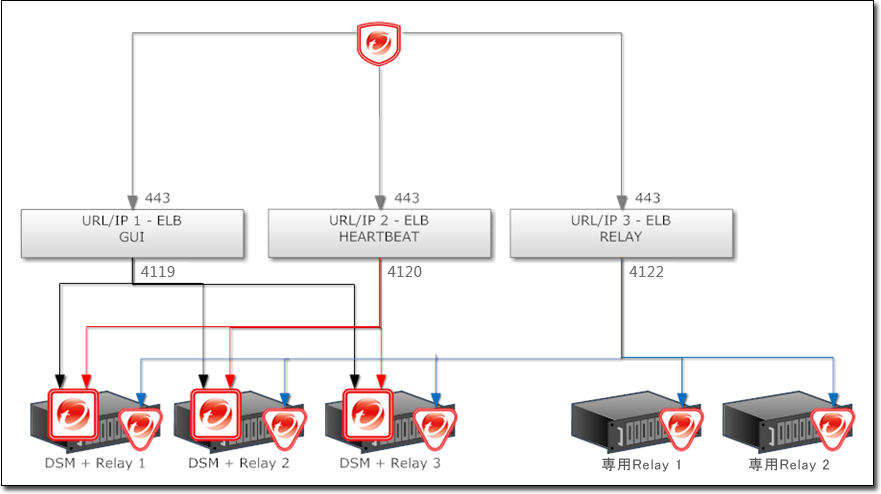

大規模な環境でDeep Security Managerのサーバノードを複数配置している場合は、ロードバランサを使用してDeep Security AgentおよびVirtual Applianceとの接続を分散すると便利です。また、ロードバランサの仮想IPを使用すると、通常であればDeep Securityで複数のポート番号が必要になる構成において、着信ポート番号が1つ (TCP 443など) で済みます。

データベース要件

Deep Security Managerは、データベースと同じネットワーク上に配置し、接続速度が1Gbps以上のLANを使用する必要があります。WAN経由での接続はお勧めしません。Deep Security Managerはデータベースを使用して機能します。待ち時間が増えると、Deep Security Managerのパフォーマンスと可用性に重大な悪影響が出る可能性があります。

要件はデータベースの種類によって異なります。システム要件とDeep Security Managerで使用するデータベースの準備を参照してください。

Deep Securityを新規にインストールするときは、インストーラを実行する前に、Deep Security Managerのデータを格納するデータベースに対する権限を作成して付与します。

Microsoft SQL Serverを使用する場合は、Deep Security ManagerがMicrosoft Active DirectoryドメインまたはSQLユーザとして接続する必要があります。Windowsのワークグループ認証はサポート対象外になりました。

Microsoft SQL Server Expressは、特定の限られた構成でのみサポートされます。詳細については、Microsoft SQL Server Expressに関する注意事項を参照してください。

サポートされているデータベースへの移行

データベースに互換性がない場合は、サポートされているデータベースに移行してからDeep Security Manager 12.0をインストールする必要があります。

Deep Securityをアップグレードする場合は、Deep Security Manager 12.0をインストールする準備ができるまでに発生したデータを引き続き保存するために、現在のソフトウェアと将来のソフトウェアの両方と互換性のあるデータベースに移行します。各バージョンでサポートされているデータベースについては、システム要件を参照してください。

たとえば、現在Microsoft SQL Server 2008データベースとDeep Security Manager 10.0を使用している場合は、まずデータベースをSQL Server 2014 (Deep Security Manager 10.0と12.0の両方でサポートされているため) に移行してから、Deep Security Manager 12.0にアップグレードします。

Deep Security Managerのサービスを停止します。

Deep Security Agentは、Managerの停止中も引き続き現在の保護ポリシーを使用します。

- データベースをバックアップします。

次のデータベース接続設定ファイルをバックアップします。

[Deep Securityのインストールディレクトリ]/webclient/webapps/ROOT/WEB-INF/dsm.properties

- 現在のDeep Security ManagerのバージョンとDeep Security 12.0の両方でサポートされているデータベースに移行します。

- 移行の際に既存のデータベースが保持されなかった場合は、新しいデータベースエンジンにデータベースのバックアップを読み込みます。

- 必要に応じて、移行後のデータベースを使用するようにdsm.propertiesを編集します。

- Deep Security Managerサービスを再起動します。

リモートSQLクエリタイムアウトの変更

Microsoft SQL Serverデータベースを使用する場合、[SQL Management Studio]→[サーバーのプロパティ]→[接続]→[リモートクエリのタイムアウト] に移動し、[0] (タイムアウトなし) を選択します。この設定により、各データベーススキーマの移行処理に時間がかかっても、アップグレード時にデータベース接続がタイムアウトしなくなります。

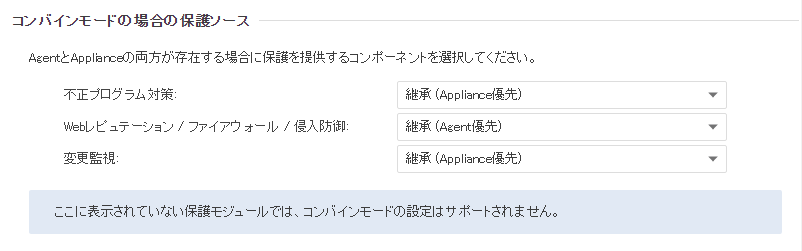

Agentベースの保護とAgentレスによる保護のどちらを使用するかを選択する

Deep Securityを新規にインストールするときは、仮想マシンを保護する方法について、Deep Security AgentをインストールせずにDeep Security Applianceを使用して保護を提供するか、両方を使用して保護を提供する (「コンバインモード」) かを選択します。Agentレスによる保護またはコンバインモードの保護の選択とvCloud環境でのAgentレスによる保護の実施を参照してください。

サポート対象OSをインストールする

サーバのオペレーティングシステム (OS) がDeep Security Manager 12.0でサポートされていない場合、Managerのインストール前にサポート対象OSをインストールする必要があります。

複数ノード環境をアップグレードする場合は、ロードバランサがあるかどうかによって、ダウンタイムなしでサーバを別のOSに移行できる場合があります。

たとえば、Windows 2003でDeep Security Manager 9.5をすでに使用している場合、OSを移行するには、次の手順を実行します。

- Windows Server 2012 (64-bit) など、Deep Security Manager 9.5と12.0の両方でサポートされている新しいOSを実行しているManagerノードを追加します。

Deep Security Managerの各バージョンでサポートされるOSのリストについては、システム要件を参照してください。

新しいノードを追加するには、Windows 2012 ServerでDeep Security Manager 9.5インストーラを実行します。インストーラウィザードでデータベース画面が表示された場合は、他のDeep Security Managerノードと同じデータベース接続設定を入力します。次の画面では、追加する新しいManagerノードを指定できます。または、サイレントインストールを実行して新しいノードを追加することもできます。手順については、Deep Security Managerのサイレントインストールを参照してください。

- すべてが正常に動作していることを確認します。

- Deep Security Managerで、[管理]→[Managerのノード] に移動し、古いWindows 2003ノードを右クリックして、[廃止] を選択して削除します。

- 廃止したノードのOSをアップグレードしてから、プールに戻します。

- サポートされていないOSを使用している他のすべてのノードに対して、この手順を繰り返します。

サポート対象外のDeep Security Managerをアップグレードする

インストーラは、Deep Security Managerの最新の2つのメジャーリリース(11.0および10.0).)からのアップグレードをサポートしています。

管理者が古い場合、インストーラは続行できません。最初にManagerをサポート対象バージョンにアップグレードする必要があります。その後、Deep Security Manager 12.0をインストールできます。

サポートされていないバージョンからサポートされるバージョンへのアップグレード方法については、サポートされていないバージョンのインストールドキュメントを参照してください。

サポートされていないRelayをアップグレードする

使用しているRelayが最小システム要件を満たしていない場合は、Manager自体をアップグレードする前に、Relayをアップグレードして新しいバージョンのManagerとの互換性を確保する必要があります。互換性のないバージョンがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のRelayに互換性がない場合でもインストールは停止されません。これにより、そのRelayが現在使用されていない場合やオフラインの場合に作業を続行できます。

サポートされているバージョンにアップグレードする方法については、 のそれらのバージョンのインストールドキュメントを参照してください。

Managerをアップグレード後に新しい機能を使用するには、RelayをDeep Security Relay 12.0に再度アップグレードします。

VMwareの要件

Agentレスによる保護やコンバインモードの保護を使用する場合は、新しいDeep Securityをインストールする前に、次の手順に従って互換性のあるVMwareコンポーネントをインストールします。

アップグレードする場合で、既存のApplianceに新しいDeep Securityとの互換性がない場合は、互換性のあるバージョンをインストールする手順も実行します。

- vSphere or ESXi — ESXi 6.0以降が必要です。

vCNS - vCloud Networking& Security (vCNS) はサポートされていません。Deep Security Virtual Applianceを使用したAgentレスによる不正プログラム対策と変更監視でvCNSインフラストラクチャを使用している場合は、VMwareがvCNSのサポートを終了したため、Deep Security Manager12.0でもサポートされません。VMwareの新しいソリューションであるNSXにvCNSをアップデートする必要があります。

次のいずれかを使用します。

- NSX AdvancedまたはEnterpriseライセンス - Agentレスによるすべての保護機能。Deep SecurityVirtual Appliance 10.0以降およびESXi 6.0以降が必要です。

- NSX vShield EndpointまたはStandardライセンス - Agentレスによる不正プログラム対策および変更監視のみ(ネットワーク保護: ファイアウォール、侵入防御、Webレピュテーションなし)。また、Deep Security ManagerとNSX ManagerまたはvCenterを手動で同期して、NSXセキュリティグループのメンバーシップを特定する必要があります。Deep SecurityVirtual Appliance 10.0以降およびESXi 6.0以降が必要です。

または、ネットワーク保護機能を含めた完全な保護を行うには、各ゲスト仮想マシンにVirtual Applianceに加えてDeep SecurityAgentを配置します (「コンバインモード」)。

vCNSのアップグレード時には、ESXiサーバごとにネットワークフィルタドライバをNetX APIに置き換えることも必要です。各ゲスト仮想マシン上のEPSec用のVMware Toolsドライバもアップグレードが必要です。新しいドライバの名前はGuest Introspectionです。

NSX — NSX 6.3以降が必要です。

- Deep SecurityVirtual Appliance — Deep Security Virtual Appliance 10.0以降が必要です。最小システム要件およびDeep Security Virtual Applianceのアップグレードを参照してください。

Virtual Applianceをアップグレードする

互換性のないバージョンのVirtual Applianceがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のApplianceに互換性がない場合でもインストールは停止されません(これにより、そのVirtual Applianceが使用されていない場合やオフラインの場合に作業を続行できます)。ただし、互換性のないバージョンのESXi、vShield Manager、NSX Managerがある場合は、インストールを続行できません。

VMwareの依存関係が存在します。互いに互換性のあるバージョンを選択する必要があります。互換性のあるバージョンを簡単に選択するには、トレンドマイクロのサポートのVMware互換性マトリックス (リリースごとにアップデート) を参照してください。

https://success.trendmicro.com/solution/1060499

- vCenterデータベースをバックアップします。方法はバージョンおよびストレージによって異なります。

- vCenterをアップグレードします。

アップグレードする場合は、Deep Security Managerで、[コンピュータ] に移動します。AgentレスのコンピュータまたはコンバインモードのAgentを無効にします。

Deep SecurityVirtual Applianceを無効にします。

NSX Managerで、各ESXi上のVirtual Applianceも削除します。

または、NSX、ESXi、Virtual Applianceのアップグレード中も保護を継続するために、Agentベースの保護を代わりに使用するようにコンピュータを設定します。そうしないと、ApplianceとAgentを再度インストールして有効にするまでは、コンピュータは保護されません。保護されているゲスト仮想マシン (存在する場合) で、VMware Tools EPSecドライバをアンインストールします。ESXiサーバで、VMsafe-net API (ネットワークフィルタドライバ) をアンインストールします。

Deep Security Managerで、vShield ManagerまたはNSX 6.2.3以前 (vCenterではない) を切断します。

次に、vShield Managerまたは古いNSXバージョンをNSX 6.3.xにアップグレードします。

旧式のvShield Managerやそのコンポーネント (Filter Driverなど) がなく、NSX 6.3.x以降がある場合は、この手順をスキップしてください。

vShield ManagerをNSXに置き換える必要があります。置き換えないと、設定済みのAgentレスによる保護はすべてDeep Security12.0へのアップグレード後に機能しなくなります。これにより、保護対象のコンピュータのセキュリティが危険にさらされる可能性があります。アーキテクチャによっては、次のアップグレードも必要な場合があります。

- Deep Security Managerのインストーラを実行します (インストーラを実行するを参照)。

手順4でNSX Managerを切断した場合は、Deep Security Managerで、[コンピュータ]→[vCenter] に移動します。NSX Managerを再接続します。[接続テスト] をクリックして接続を確認します。

これで、「Trend Micro Deep Securityサービス」がNSX Managerに追加されます。

Deep Security Virtual Applianceで不正プログラムなどのファイルベースの脅威から仮想マシンを保護するには、Guest Introspectionをインストールします。

VMware Tools 5.xのVMware vShield Endpointドライバは、NSX 6.2.4以降ではGuest Introspectionという名前に変更されています。

保護対象のゲスト仮想マシンごとに、不正プログラムなどのファイルベースの脅威から保護するには、VMware Toolsのカスタムインストールを実行します。NSX File Introspectionオプションが選択されていることを確認します(vSphereドキュメントの「VMware Tools のインストール」を参照)。

VMware Toolsをインストールする必要があります。そうしないと、Deep Security Managerは、仮想マシンの正しいホスト名とIPアドレスを取得できません。Managerが正しくないデータをTrend Micro Apex Centralに転送した場合、Apex Centralはそのエンドポイントを表示できません。NSX Managerで、各ESXiに新しいDeep Security Virtual Applianceを配信します。このApplianceをアップグレードする場合は、Appliance SVMに組み込まれているAgentをアップグレードし、OSパッチを適用するを参照してください。

Virtual ApplianceのVMware Toolsはアップグレードしないでください。互換性のあるバージョンと一緒にパッケージされているため、アップグレードすると接続できなくなる場合があります。通信が成功しても、「VMware Network Fabric」のサービス依存関係のアラートが表示される場合があります。このアラートを消去するには、[Failed] をクリックしてから [Resolve] をクリックします。

- ESXiとNSXが統合され、通信していることを確認します。

vShield EndpointまたはStandardライセンスを使用している場合は、Deep Security ManagerとvCenterまたはvShield Endpointを手動で同期し、NSXセキュリティグループメンバーシップを取得して保護を開始します。

NSXセキュリティポリシーを作成します。

仮想マシンがセキュリティグループを変更する可能性がある場合は、NSXセキュリティポリシーの自動管理を設定するか、Deep SecurityポリシーのNSXとの同期

vCloud仮想マシンのAgentレスによる保護を有効にします (vCloud仮想マシンのAgentレスによる保護を有効にするを参照)。

Deep SecurityでVMware vCloudリソースを使用できるように設定します (Deep SecurityでVMware vCloudリソースを使用できるように設定するを参照)。

新しいDeep Security Virtual Applianceをインストールして有効化します。

(Deep Security Virtual Applianceのアップグレードについては、Deep Security Virtual Applianceのアップグレードを参照)。

High Availability (HA) 用にVMware Distributed Resource Scheduler (DRS) を使用している場合は、優先順位ルールを使用して各Virtual Applianceを特定のESXiホストに「ピンニング」します。

新しいDeep Security Agentをインストールして有効化します。

NSXにNSX vShield EndpointまたはStandardライセンスがある場合、ネットワークベースの保護機能 (ファイアウォール、侵入防御、Webレピュテーション) は、新しいNSXライセンスではサポートされません。保護を維持してこれらの機能を提供するには、Agentをコンバインモードで設定します。セキュリティ機能が再度有効になったことを確認するために、各機能の設定をテストできます。

https://success.trendmicro.com/solution/1098449

ファイアウォール機能はNSX Distributed Firewallを使用して提供できます。Deep Security12.0のファイアウォールは無効にすることができます。または、NSX Distributed Firewallから仮想マシンを除外し、代わりにDeep Securityのファイアウォールを使用することもできます (「ファイアウォールによる保護からの仮想マシンの除外」を参照)。

アップグレードを実行していて新しい機能を使用したい場合は、Deep Security Manager 12.0のインストール後にVirtual Appliance、Agent、RelayもDeep Security 12.0にアップグレードします。

協調的保護からコンバインモードへの変換

- 協調的保護: Deep Security 9.5では、仮想マシン上のAgentがオフラインの場合、代わりにDeep Security Virtual Applianceから保護機能が提供されます。ただし、各機能についてどちらを使用するかを個別に設定することはできません。

- コンバインモード: Deep Security 9.6では、それぞれの保護機能について、AgentまたはApplianceのどちらを使用するかを個別に設定できます。ただし、優先する保護ソースがオフラインの場合、もう一方の保護ソースが代わりに使用されることはありません。

Deep Security 10.0以降では、「保護ソース」の設定で両方の動作を設定できます。

- 各機能をAgentとApplianceのどちらから提供するか

- 優先する保護 (AgentまたはAppliance) を利用できない場合にもう一方を代わりに使用するかどうか

そのため、以前の協調的保護と同様の動作が必要な場合、Deep Security 9.6にアップグレードするのではなく、Deep Security 9.5からDeep Security 10.0にアップグレードしてから12.0にアップグレードすることをお勧めします。

VMware HAへのApplianceのピンニング

Agentレスの保護を実装するケースで、VMware Distributed Resource Scheduler (DRS) を使用してHigh Availability (HA) 環境を構築する場合は、Deep Securityをインストールする前に設定します。次に、すべてのESXiハイパーバイザ (バックアップハイパーバイザを含む) にDeep Security Virtual Applianceをインストールして、各ESXiサーバに「ピンニング」優先順位設定を使用します。これにより、HAフェイルオーバ後もAgentレスによる保護が適用されます。

サポートされていないAgentをアップグレードする

使用しているAgentが最小システム要件を満たしていない場合は、Manager自体をアップグレードする前に、Agentをアップグレードして新しいバージョンのManagerとの互換性を確保する必要があります。互換性のないバージョンがある場合は、構成の一部に障害が発生するためインストーラから警告が表示されますが、ある特定のAgentに互換性がない場合でもインストールは停止されません。これにより、そのAgentが現在使用されていない場合やオフラインの場合に作業を続行できます。

サポートされているバージョンにアップグレードする方法については、 のそれらのバージョンのインストールドキュメントを参照してください。

Managerをアップグレード後に新しい機能を使用するには、AgentをさらにDeep Security Agent 12.0に再度アップグレードします。

インストーラを実行する

環境の準備が完了したら、最新のパッチがある場合はそれらをインストールしてから、root、スーパーユーザ、または (Windowsの場合) 管理者としてインストーラを実行します。次のいずれかを使用できます。

- 対話形式のインストーラ (ウィザードに従って実行)

- サイレントインストーラ (Deep Security Managerのサイレントインストールを参照)

Microsoft SQL Serverを使用する場合、Deep Security Managerの接続設定は認証の種類によって異なります。

- SQL Server: ユーザ名とパスワードを入力します。

- Active Directory: ユーザ名 (ドメインなし) とパスワードを入力し、[詳細] をクリックして [ドメイン] を別途入力します。Kerberos認証またはWindowsドメイン認証とも呼ばれます。

SQL Serverドメイン認証の問題も参照してください。

iptablesが有効になっているLinuxにDeep Security Managerをインストールする場合は、Agentのハートビートポート番号および管理トラフィックを許可するようにiptablesの設定も行います。ポート番号、URL、およびIPアドレスを参照してください。

新しいDeep Security Managerにアップグレードする場合で、新しい機能を使用するには、Virtual Appliance、Agent、およびRelayをManagerも同じバージョンにアップグレードします。

複数ノードでDeep Security Managerを実行する

大規模環境での高可用性とスケーラビリティを確保するために、ロードバランサを使用して、同じバージョンのDeep Security Managerを、同じマスターキー (設定されている場合) を持つ複数のサーバ (ノード) にインストールします。これらのノードを同じデータベースストレージに接続します。

同じデータベースを使用するすべてのノードで、同じソフトウェアバージョンを使用する必要があります。これにより、データの互換性が確保され、保護対象のコンピュータを一貫した方法で処理できます。また、すべてのノードが同じマスターキー (設定されている場合) を使用し、そのキーを常に使用できるようにしておく必要があります。これにより、すべてのノードが、暗号化された設定プロパティと個人データを必要に応じて復号化して読み取ることができます。

複数ノードのDeep Security Managerをアップグレードする場合は、次の手順を実行します。

- すべてのノードを停止します。

最初に1つのノードでインストーラを実行します。

最初のノードのアップグレードが完了すると、そのノードはサービスを開始します。他のノードがアップグレードされるまでは、このノードのソフトウェアだけがデータベースと互換性があるため、最初は唯一利用可能なManagerとなります。このノードがすべてのジョブを実行する必要があるため、この間はパフォーマンスが低下する場合があります。[管理]→[システム情報] の [アクティビティグラフ付きネットワークマップ] に、他のノードがオフラインであり、アップグレードが必要なことが表示されます。

他のノードをアップグレードします。

アップグレードしたノードはオンラインに戻り、負荷の共有を再開します。

カスタムのマスターキーを設定した場合は、masterkeyコマンドを実行して、既存のデータをいずれか1つのノードでのみ暗号化します。

インストールやアップグレードのその他の手順は、サーバが1台か複数かにかかわらず同じです。

LinuxにDeep Security Managerをインストールする

コマンドラインを使用してサイレントインストールを実行するか、X Windowsをインストールしている場合は対話形式のインストーラを使用できます。

- インストールパッケージを実行します。セットアップウィザードの指示に従います。

サーバにインストールされている既存のDeep Security Managerが検出されます。次のいずれかを選択します。

- 新規インストール (既存または新規のデータベースを使用可能): Deep Securityソフトウェアをインストールします。データベースを初期化します。

- アップグレード: 新規のDeep Securityソフトウェアをインストールしますが、既存のコンピュータの詳細、ポリシー、侵入防御ルール、ファイアウォールルールなどは維持します。必要に応じてデータを新しい形式に移行します。

[新規インストール (既存または新規のデータベースを使用可能)] を選択すると、以前のインストールからすべてのデータが削除されます。- iptablesが有効な場合は、ルールを設定して、Agentのハートビートおよび管理トラフィックのポート番号からの受信接続を許可します。ポート番号、URL、およびIPアドレスも参照してください。

Deep Security ManagerをWindowsにインストールする

コマンドラインを使用してサイレントインストールを実行するか、対話形式のインストーラを使用できます。

- インストールパッケージを実行します。セットアップウィザードの指示に従います。

サーバにインストールされている既存のDeep Security Managerが検出されます。次のいずれかを選択します。

- 新規インストール (既存または新規のデータベースを使用可能): Deep Securityソフトウェアをインストールします。データベースを初期化します。

- アップグレード: 新規のDeep Securityソフトウェアをインストールしますが、既存のコンピュータの詳細、ポリシー、侵入防御ルール、ファイアウォールルールなどは維持します。必要に応じてデータを新しい形式に移行します。

[新規インストール (既存または新規のデータベースを使用可能)] を選択すると、以前のインストールからすべてのデータが削除されます。

Deep Security ManagerのサーバにRelayをインストールする

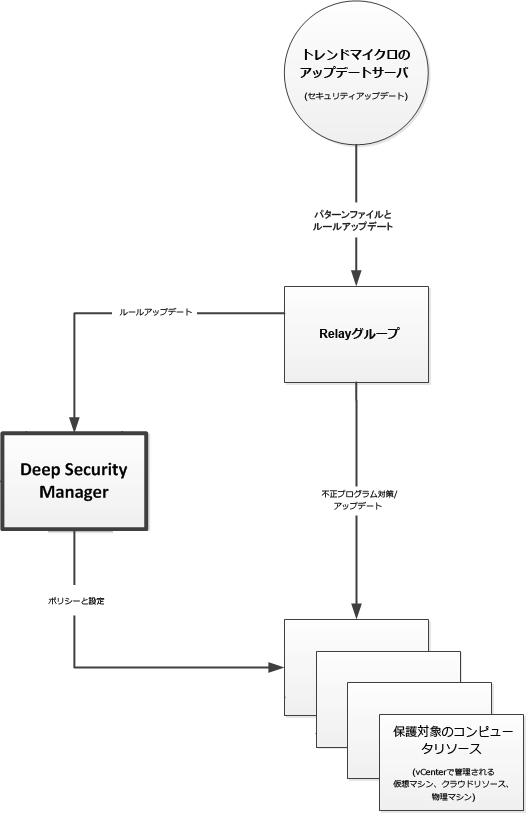

Deep SecurityにはRelayが少なくとも1つ必要です。Relayは保護対象のコンピュータにセキュリティアップデートを配布します。Relayの詳細については、Relayによるセキュリティとソフトウェアのアップデートの配布を参照してください。

Deep Security Managerインストーラを実行すると、Agentインストーラの完全なZIPパッケージ用にローカルディレクトリを検索します。(Relayはその機能を有効にしたAgentです。)見つからなかった場合は、Managerのインストーラがインターネット上にあるトレンドマイクロのダウンロードセンターからダウンロードします。

どちらかの場所でAgentインストーラが見つかった場合、Managerのインストーラは、最新のRelayをインストールするよう提案します。

次の理由から、トレンドマイクロではサーバ上にRelayをインストールすることを推奨します。

- ManagerにとってローカルなRelayを提供する。

- Relayがインストールされた古いコンピュータを廃止した場合も、少なくとも1つのRelayが常に使用可能となる。

ManagerのインストーラがAgentをそのサーバに追加しても、Relay機能が有効になるだけです。セキュリティの初期設定は適用されません。 サーバを保護するには、Deep Security Managerで自身のAgentにセキュリティポリシーを適用します。- Agentインストーラが見つからない場合は、ダウンロードして、AgentやRelayを後からインストールできます。

スキーマのアップデート

Deep Security Manager 9.6までとは異なり、アップデートの場合にデータベース管理者 (DBA) が最初に手動でデータベーススキーマをアップデートする必要はありません。データベーススキーマの変更は、必要に応じてインストーラで自動的に実行されます。この処理が何らかの理由で中断された場合は、バックアップからデータベースを復元して再試行してください。処理が中断する原因はいくつか考えられますが、負荷の上昇やネットワークのメンテナンスなど、その多くは一時的なものです。問題が解決しない場合は、サポート担当者に問い合わせてください。エラーが発生した場合、ログは次の場所に保存されます。

<インストールディレクトリ>/DBUpgrade/SchemaUpdate

<インストールディレクトリ> は、初期設定では/opt/dsm (Linux) またはC:\Program Files\Trend Micro\Deep Security Manager (Windows) です。次の2種類のファイルが作成されます。

- T-00000-Plan.txt - インストーラがスキーマのアップデートに使用するすべてのデータ定義言語 (DDL) SQL文。

- T-00000-Progress.txt - スキーマのアップデートの進捗状況ログ。処理が完了すると、ファイル名がT-00000-Done.txt (アップデートに成功した場合) またはT-00000-Failed.txt (アップデートに失敗した場合) に変更されます。

t0 (ルートテナント) でスキーマのアップデートに失敗した場合、インストーラの処理は中止されます。バックアップからデータベースを復元して再試行する必要があります。

ただし、マルチテナントが有効になっている場合は、ルート以外のテナントでアップグレードに失敗してもインストーラの処理は続行されます。それぞれの種類のログファイルがテナントごとに1つずつ作成され、テナントt1の場合は「00001」のように、テナント番号を示す「00000」の部分が変更されます。バックアップからデータベースを復元して再試行するか、該当するテナントのスキーマのアップデートを再試行できます (「マルチテナントを強制的にアップグレードする」を参照してください)。

マルチテナントデータベースの強制アップグレード

マルチテナント環境のDeep Security Managerをアップグレードする手順は次のとおりです。

- インストーラがデータベーススキーマをアップデートします。

インストーラが、プライマリテナント (t0) 用の新しい構造にデータを移行します。

t0の移行が失敗した場合、インストーラは回復できません。この場合、処理は停止します。バックアップからデータベースを復元し、再度実行する必要があります。

インストーラが、他のテナントのデータを移行します (5個ずつのバッチで)。

プライマリ以外のテナントの移行が失敗してもインストーラは処理を続行しますが、[管理]→[テナント] にはこれらのテナントの状態が [データベースのアップグレードが必要 (オフライン)] と表示されます。バックアップから復元してインストーラを再度実行するか、該当するテナントの移行を再試行できます。

テナントの移行を再試行するには、テナントのインタフェースを使用します。強制的な再試行がうまくいかない場合は、サポート担当者に問い合わせてください。

失敗したアップグレードをロールバックする

アップグレードでのDeep Security Manager 12.0のインストールで問題が発生しても、次の場合はすぐに正常な状態に戻すことができます。

- アップグレード前にデータベースをバックアップしている。

- Agent、Relay、Virtual Applianceをアップグレードしていない (またはアップグレード前に作成した仮想マシンスナップショットやシステムバックアップがある)。

- Deep Security Managerのサービスを停止します。

- データベースを復元します。

- Deep Security Managerのすべてのサーバノードを復元します。

- アップグレード中にDeep Security Managerのホスト名、FQDN、またはIPアドレスを変更した場合は、それらを復元します。

- Agent、Relay、Virtual Applianceを復元します。

- Deep Security Managerのサービスを開始します。

- ManagerとAgentの間の接続も含めて、Deep Security Managerへの接続を確認します。

インストーラ実行後の処理

インストーラの処理が完了すると、「Trend Micro Deep Security Manager」サービスが自動的に開始されます。Deep Security ManagerのGUIにログインするには、Webブラウザを開いて次のアドレスにアクセスします。

https://[host_name]:[port]/

[host_name] はDeep Security ManagerをインストールしたサーバのIPアドレスまたはドメイン名で、[port] はインストール時に指定したManagerのポートです。

最後に次のコンポーネントをインストールすれば完了です。

- Relay

- Virtual Appliance (ある場合)

- Agent (ある場合)

自己署名証明書

Deep Securityを新規にインストールする場合、インストーラによって自己署名サーバ証明書が作成されます。この証明書は、Deep Security ManagerがAgent、Appliance、Relay、およびWebブラウザとの安全な接続で自身の証明に使用します。有効期間は10年です。ただし、この証明書には信頼できる認証局の署名がないため、Managerを自動で認証することはできず、Webブラウザに警告が表示されます。このエラーメッセージが表示されないようにするとともにセキュリティを強化するには、Deep Securityのサーバ証明書を信頼できる認証局によって署名された証明書に置き換えます認証局の証明書の使用については、Deep Security Manager TLS証明書の置き換えを参照してください。

アップグレードでは、Managerの既存のサーバ証明書が保持されます。新規インストールの場合を除き、毎回インストールし直す必要はありません。

暗号化を強化する

アップグレードでは、Managerの既存のサーバ証明書が保持されます。新規インストールの場合を除き、毎回インストールし直す必要はありません。ただし、暗号化が強力でないと、通常はコンプライアンスを満たせません。攻撃コードや高速なブルートフォース攻撃には、古い認証方式、暗号化方式、およびプロトコルを標的にしたものがあります。これには、SHA-1も含まれます。そのため、いずれにせよDeep Securityの証明書の置き換えが必要になる可能性があります。Deep Securityの暗号化アルゴリズムのアップグレードおよびDeep Security Manager TLS証明書の置き換えを参照してください。

イベントデータの移行

アップグレードの場合、データベーススキーマの変更は必要に応じてインストーラで自動的に実行されます。そのうえで、保護対象コンピュータのデータが新しいスキーマに移行されます。

データベースにはイベントデータも含まれています。イベントデータは、インストーラで保持するように選択したデータの量によっては大量になることがあります。ただしイベントデータはポリシーおよびコンピュータの管理機能には必要でないため、インストーラではすべてのイベントデータが移行されるのを待たずに処理が進められます。

その後インストーラを終了するとDeep Security Managerサービスが再起動され、古いイベントデータの新しいスキーマへの移行が続行されます。画面下部のステータスバーに、新しいイベントおよびアラート (エラーが発生した場合) と一緒に進捗状況が表示されます。移行が完了するまでの時間は、データの量、ディスク速度、RAM、および処理能力によって異なります。

移行処理の実行中も、新しいイベントデータは通常どおり記録され、利用できます。

RelayをLinuxでアップグレードする (dpkg)

dpkgパッケージマネージャ (DebianまたはUbuntu) を使用するLinuxディストリビューションに関しては、コマンドは同じです。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] の順に選択します。Deep Security Agentソフトウェアをダウンロードします (Deep Security Agentソフトウェアの入手を参照)。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

次のコマンドを入力します。

sudo dpkg -i <インストーラファイル>

RelayをLinuxでアップグレードする (rpm)

RPMパッケージマネージャ (Red Hat、CentOS、Amazon Linux、Cloud Linux、SUSE) を使用するLinuxディストリビューションに関しては、コマンドは同じです。

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] の順に選択します。Deep Security Agentソフトウェアをダウンロードします (Deep Security Agentソフトウェアの入手を参照)。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

次のコマンドを入力します。

sudo rpm -U <インストーラのrpm>(「-U」引数は、インストーラでアップグレードを実行するように設定します。)

RelayをWindowsでアップグレードする

- Deep Security Managerで、[設定]→[一般]→[Agentセルフプロテクション] の順に選択します。

- Agentでアップグレードが許可されるように、Agentセルフプロテクションを無効にします。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。ウィザードの指示に従います。

WindowsでAgentをアップグレードする

- Deep Security Managerで、[設定]→[一般]→[Agentセルフプロテクション] の順に選択します。

- Agentでアップグレードが許可されるように、Agentセルフプロテクションを無効にします。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Agentがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。ウィザードの指示に従います。

不正プログラム対策が有効な場合に、Windows Server 2012以降 (またはWindows 8以降) でAgentをアップグレードしたときは、コンピュータを再起動します。

再起動するまでは、アップグレードは完了せず、保護が機能しない場合があります。

LinuxでAgentのアップグレードをする

- [管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] の順に選択します。Deep Security Agentソフトウェアをダウンロードします (Deep Security Agentソフトウェアの入手を参照)。

- [コンピュータ] に移動します。

- アップグレードするコンピュータを探します。

コンピュータを右クリックして、[処理]→[Agentソフトウェアのアップグレード] を選択します。

新しいAgentソフトウェアがコンピュータに送信され、Relayがアップグレードされます。

または、Agentのインストーラファイルをコンピュータに手動でコピーして実行します。

- Agentのインストーラファイルをコンピュータにコピーします。

RPMパッケージマネージャ (Red Hat、CentOS、Amazon Linux、Cloud Linux、SUSE) を使用しているコンピュータの場合は、次のコマンドを入力します。

sudo rpm -U <インストーラファイル>(「-U」引数は、インストーラでアップグレードを実行するように設定します。)

dpkgパッケージマネージャ (DebianまたはUbuntu) を使用しているコンピュータの場合は、次のコマンドを入力します。

sudo dpkg -i <インストーラファイル>

SolarisでのAgentのアップグレード

Solaris上のDeep Security Agentをアップグレードする方法については、「Deep Security Agentのアップグレード」を参照してください。Deep Security Managerから「Agentのアップグレードを開始する」ことも、Solaris上でAgentを手動でアップグレードすることもできます。

Deep Security Agentのセキュリティアップデートをダウンロードする

エージェントの最新のセキュリティ更新プログラムをダウンロードする必要があります。手順については、 セキュリティアップデートの取得と配布。

いくつかのプラットフォームでは、Deep Security Manager 12.0は古いバージョンをサポートしています。

- Deep Security Agent 9.0 (AIX 5.3、6.1、7.1、または7.2)

セキュリティアップデートパッケージの形式はバージョンによって異なります。初期設定では、ディスク容量を節約するために、Deep SecurityRelayはこれらの一般的ではないパッケージのダウンロードと配布は行いませんが、これらの古いバージョンが使用されている環境の場合は、このパッケージが必要になります。有効にするには、[管理]→[システム設定]→[アップデート] の順に選択します。[8.0および9.0のAgentのアップデートを許可] を選択します。

AIX上のエージェントのアップグレード

AIXでDeep Security Agentをアップグレードする方法については、 Deep Security Agentのアップグレードのアップグレードを参照してください。 Agentのアップグレードを開始するのエージェントを手動でアップグレードしてください。

各保護機能をAgentとApplianceのどちらから提供するかの選択

コンピュータをApplianceまたはAgentで保護できる場合は、各保護機能をどちらが提供するかを選択できます。

保護ソースを設定するには、VMware vCenterをDeep Security Managerにインポートしてから、コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[設定]→[一般] の順に移動します。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[設定]→[一般] の順に移動します。

各保護モジュールまたはモジュールグループに対して、次のいずれかを選択します。

Applianceのみ:仮想マシンにAgentがあり、Deep Security Virtual Applianceが無効化または削除されている場合でも、Applianceからのみ保護を提供します。

Scanner (SAP) が必要な場合、Applianceは使用しないでください。ScannerにはDeep Security Agentの不正プログラム対策が必要です。Agentで不正プログラム対策が有効になっている場合、Anti-malware Solution Platform (AMSP) がダウンロードされてサービスとして起動されます。このサービスが不要な場合は、[不正プログラム対策] で [Applianceのみ] を選択してください。これにより、Applianceが無効化されている場合でも、AMSPサービスが起動されることはありません。- Appliance優先:ESXiサーバに有効化されたApplianceがある場合は、そのApplianceが保護を提供します。ただし、Applianceが無効化または削除された場合は、Agentが代わりに保護を提供します。

- Agentのみ: 有効化されたApplianceがある場合でも、Agentからのみ保護を提供します。

- Agent優先:仮想マシンに有効化されたAgentがある場合は、そのAgentが保護を提供します。しかし、有効化されたAgentがない場合は、Applianceが代わりに保護を提供します。

新しいDeep Security AgentまたはRelayをインストールする

新しい機能を使用するには、Deep Security AgentまたはRelay12.0をインストールする必要があります。ただし、最新の機能が必要ない場合や旧システムとの互換性が必要な場合は、サポートされる任意のバージョンをインストールできます。各プラットフォームでサポートされるDeep Security Agentのバージョンについては、Deep Security Agentのプラットフォームを参照してください。

Deep Security AgentとRelayのインストール手順はほとんど同じです。Relayとは、Relay機能を有効にしているDeep Security Agentのことです。RelayではAgentをより迅速にアップデートしたり、インターネット接続やWAN帯域幅を節約したりできます。Relayが1つ以上ある必要があります。RelayはトレンドマイクロおよびManagerからソフトウェアとセキュリティアップデートをダウンロードし、保護対象コンピュータに再配信します。

[管理]→[アップデート]→[ソフトウェア]→[ダウンロードセンター] の順に移動します。Deep Security Agentソフトウェアの入手します。

サードパーティの配信システムを使用する場合でも、インストールされているすべてのDeep Security AgentソフトウェアをDeep Security Managerのデータベースにインポートする必要があります。Deep Security Agentを初めて有効化する際には、セキュリティポリシーで現在有効になっている保護モジュールだけがインストールされます。新しい保護モジュールを後から有効にすると、Deep Security AgentはDeep Security Managerからプラグインをダウンロードしようとします。そのソフトウェアが見つからない場合、Agentは保護モジュールをインストールできないことがあります。

コンピュータにAgentソフトウェアをインストールします。これには複数の方法があります。

- 手動インストール:コンピュータでインストールパッケージを実行し、有効化してポリシーを割り当てます。手順については、Deep Security Agentの手動インストールを参照してください。

- インストールスクリプト: スクリプトをアップロードし、Linux/UnixシェルスクリプトまたはMicrosoft PowerShellを使用してインストーラを実行します。

インストールスクリプトを使用する場合は、この手順の残りの操作は不要です。Agentのインストールは、インストールスクリプトを使用したコンピュータの追加と保護の手順に従うと完了できます。

- Deep Security API: このAPIを使用して、コンピュータへのAgentのインストールを自動化するためのインストールスクリプトを生成します。Deep Security Automation Centerに スクリプトを使用してDeep Security ManagerおよびAgent を配信するを参照してください。

- SCCM: Microsoft System Center Configuration Manager (SCCM) を使用して、Agentのインストールと有効化からポリシーの適用までを実行できます。SCCMを使用するには、[管理]→[システム設定]→[Agent] の順に選択し、Agentからのリモート有効化を有効にします。

- テンプレートまたはElastic Beanstalk: Agentを仮想マシンテンプレートに含めます。AgentのAMIまたはWorkSpaceバンドルへの統合およびAWS Elastic Beanstalkスクリプトを参照してください。AWS Elastic Beanstalkスクリプト

- Agentを有効化します (Agentの有効化を参照してください)。

- ポリシーをコンピュータに割り当てます (ポリシーをコンピュータに割り当てるを参照してください)。

AgentをDeep Security Relayとして使用する場合は、Relayによるセキュリティとソフトウェアのアップデートの配布を参照してください。また、すでにWebサーバがある場合は、Relay有効化済みAgentではなくWebサーバ経由でAgentソフトウェアアップデートを提供できます。そのためには、Relay有効化済みAgentのソフトウェアリポジトリのミラーをWebサーバに作成する必要があります。独自のソフトウェア配布Webサーバの設定の詳細については、ソフトウェアアップデートを配布するWebサーバの使用を参照してください。

Relayは、再配信するコンポーネントをダウンロードできる必要があります。Relayをテストするには、[管理]→[アップデート]→[セキュリティ] の順に選択します。[パターンファイルアップデート] と [ルールアップデート] の両方で、[アップデートを確認してダウンロード] をクリックします。

Relayがアップデートを確認する頻度を設定するには、[管理]→[予約タスク] の順に選択します。

インストールにはRelayが少なくとも1つ必要です。AgentがRelayに接続できない場合は、重要なソフトウェアおよびセキュリティアップデートをダウンロードできません。

Deep SecurityManagerのインストール時、同じサーバにRelayを追加できます。追加しなかった場合は、少なくとも1つ以上の64ビットAgentでRelay機能を有効にします。Relayの数を確認するには、[管理]→[アップデート]→[Relayの管理] の順に選択し、各グループ内に含まれるRelayの数を調べます。詳細については、Relayによるセキュリティとソフトウェアのアップデートの配布を参照してください。- 古いAgentのセキュリティアップデートパッケージが必要な場合は、[管理]→[システム設定]→[アップデート] の順に選択し、[8.0および9.0のAgentのアップデートを許可] を選択します。

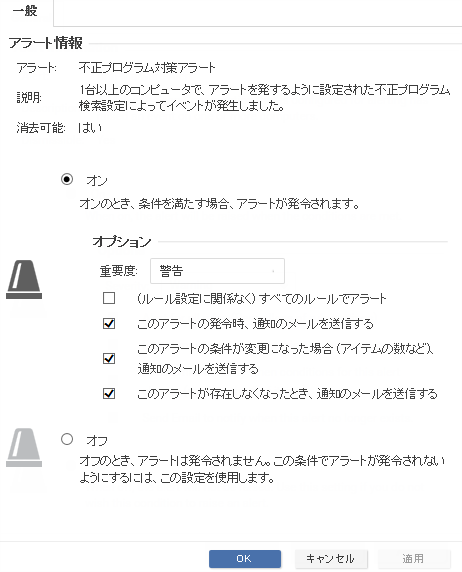

アラートを設定する

重要なシステムイベントが発生したときにDeep Security Managerから通知を受け取ることができます。

外部SIEMを使用している場合は、イベントを転送することもできます。[ポリシー]→[共通オブジェクト]→[その他]→[Syslog設定] に移動し、[管理]→[システム設定]→[イベントの転送] の順に選択します (Deep SecurityイベントをSyslogまたはSIEMサーバに転送するを参照してください)。

- [管理]→[システム設定]→[SMTP] の順に選択します。Deep Security Managerのメールサーバへの接続方法を設定します。

テストすると、「SMTPサーバへの接続テストに成功しました」というメッセージが表示されます。テストが失敗した場合は、SMTP設定を確認し、必要なポート番号での通信がサーバとネットワークで許可されていることを確認します。 - [管理]→[ユーザ管理]→[ユーザ] の順に選択します。ユーザアカウントをダブルクリックし、[アラートメールを受信] を選択します。

[アラート] に移動し、[管理]→[システム設定]→[アラート] の順に選択します (アラートの設定を参照してください)。各アラートをダブルクリックして、メールを送信する条件を選択します。

推奨設定の検索を実行する

セキュリティポリシーをどのように設定すればよいかわからない場合は、Deep Security Managerで保護対象コンピュータを検索して脆弱なソフトウェアや設定を探し、推奨されるセキュリティ設定を確認することができます。[コンピュータ] に移動し、[処理]→[推奨設定の検索] の順に選択します (推奨設定の検索の管理と実行を参照してください)。