Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

VMware Site Recovery Managerとの統合

Deep SecurityをVMware vCenter Site Recovery Manager(SRM)と統合することで、惨事復旧、高可用性(Deep Securityで保護されたVMのHA), およびフェールオーバー)を実現できます。このトピックでは、この統合について説明し、VMware vCenter SRM 8.1および Deep Security Virtual Applianceを使用していることを前提としています。

物事を単純にするために、例の設定がここでの手順の基礎として選択されています。カスタムの災害復旧計画を実装するために、これらの手順をカスタマイズして構築することをお勧めします。

トピック:

- 統合の概要

- 事前統合タスク

- 手順1:SRMで復旧計画を設定するで復旧計画を設定する

- 手順2:vSphere Clientで復旧計画を確認するで復旧計画を確認する

- 手順3:Deep Security Manager、データベース、およびリレーを配信するを配信する

- 手順4:Deep Security Virtual Applianceを配信する

- 手順5:エージェント起動によるアクティベーションの設定

- 手順6:初期設定のイベントベースのタスクを無効にする

- 手順7:保護されたサイトでポリシーを割り当てて、VMをアクティベートする

- テスト可能のテスト準備完了

統合の概要

統合の概要については、次のサブトピックを参照してください。

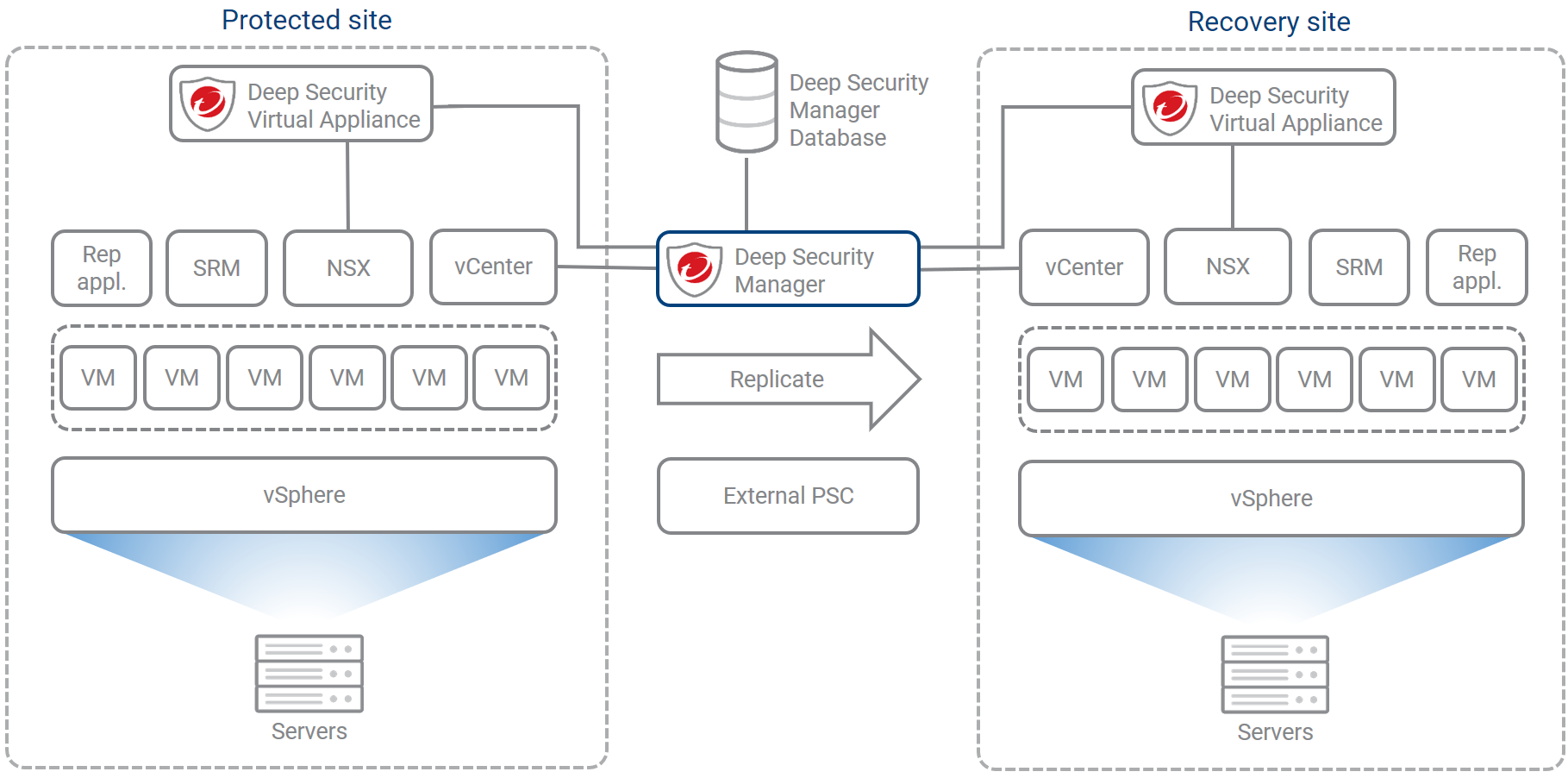

アーキテクチャ

次の図は、この例で使用されるディザスタリカバリアーキテクチャを示しています。

この図では、次の略語を使用しています。

- Rep appl:VMwareレプリケーションアプライアンス

- SRM:VMware Site Recovery Manager

- NSX:VMware NSXデータセンターfor vSphere

- vCenter:VMware vCenter Server

- VM:ゲスト仮想マシン

- 外部PSC:外部VMwareプラットフォームサービスコントローラ

次の点に注意してください。

- 一部のコンポーネントは、保護対象サイトと復旧サイトの両方にインストールされます。例:ゲストVM、NSX、SRMその他は、保護対象サイトと復旧サイト以外のスタンドアロンのサーバとして存在します。例:Deep Security Manager、VMwareプラットフォームサービスコントローラ(PSC).)

- NSXは、vCenter Serverごとにスタンドアロンのサーバとして配信されます。クロス-vCenter NSXは、必要に応じて使用できます。

- vSphere Replication アプライアンス は、組み込みデータベースを使用するように設定されています。

- SRMは、組み込みデータベースを使用するように設定されています。

- このアーキテクチャでは、単一のDeep Security Managerとデータベースが表示されますが、 の複数ノード (Deep Security Managerは共有データベース), に接続されているか、サイトごとに別々のマネージャを実行できます(それぞれ独自のデータベース).を使用)でDeep Security Managerを実行できます。マネージャとそのデータベースの復旧計画は別々に設定する必要があります。これらの設定は、このトピックの範囲外です。

- PSCは外部PSCとしてインストールされます(vCenter Server).に組み込むのではなく)。必要に応じて、埋め込みPSCを使用できます。

コンポーネントのリストとバージョン

このトピックの設定例では、次のコンポーネントが使用されます。

トレンドマイクロ製品:

- Deep Security Manager 11.0.270

- Deep Security Managerデータベース(Microsoft SQL Server 2014)

- Deep Security Virtual Appliance(アプライアンスSVM)11.0.0.211

- Deep Security Agent(Windows x64)11.0.0.439(Deep Security Relayで使用)

- Deep Security Agent(Red Hat 7 x64)11.0.0.439(Deep Security Virtual Applianceの組み込みエージェントに使用)アプライアンスにはバージョン11.0.0.211のエージェントが付属していますが、この例では11.0.0.439にバージョンアップされています。

VMwareコンポーネント:

- vCenter 6.7 U1(6.7.0-10244745)

- PSC(vCenterで利用可能)

- ESXi 6.7 U1(6.7.0-10302608)

- NSX 6.4.3-9927516

- SRM 8.1。0-9569154

- レプリケーションアプライアンス8.1.0.1(8.1.0-8310693)

サポートされるDeep Security機能

SRM統合は、Deep Security Virtual Applianceの基本的な配置と同じDeep Security機能をサポートします。サポートされる機能のリストについては、仮想アプライアンスとNSX 6.3以上を使用したVMwareの導入サポートされるサブ機能を含む詳細なリストについては、 各プラットフォームでサポートされている機能を参照してください。

事前統合タスク

SRM/Deep Securityの統合を開始する前に、

Do:

- コンポーネントのリストとバージョンに記載されているVMwareコンポーネントがすべてインストールされていることを確認してください。

VMwareコンポーネントのインストールおよび設定の手順については、VMwareのドキュメントを参照してください。

禁止事項

- リカバリサイトまたはSRM復旧計画を設定します。このトピックでは、回復計画のセットアップについて説明します。復旧計画をすでに設定している場合は、このトピックを確認して必要な場合は計画を変更してください。

- コンポーネントのリストとバージョンに記載されているすべてのトレンドマイクロコンポーネントを設定します。このトピックでは、コンポーネントのインストールについて説明します。これらのコンポーネントをすでに設定している場合は、このトピックを参照してセットアップを正しく実行し、必要に応じて設定を変更してください。

手順1:SRMで復旧計画を設定する

SRMでリカバリサイトと復旧プランを設定する必要があります。高レベルの手順は次のとおりです。詳細な手順については、 SRMのドキュメントを参照してください。

- ペアサイト。

- 保護サイトと復元サイトを選択します。

- リソースマッピングを計画および設定します。

- 複製を作成します。

- ストレージレプリケーションアダプタを使用したvSphereレプリケーション(VR)またはアレイベースレプリケーション(SRA).)を使用できます。

- この例では、vSphere Replication(VR)を選択して、復旧計画で参照される個々のVM複製を作成します。

- 保護グループを作成します。この例では、種類が の個別VM(vSphereレプリケーション)の保護グループを作成しました。

- 回復計画を作成して実行します。

- 回復計画で保護グループを構成します。

- 回復計画を実行します。

- VMを再保護します。

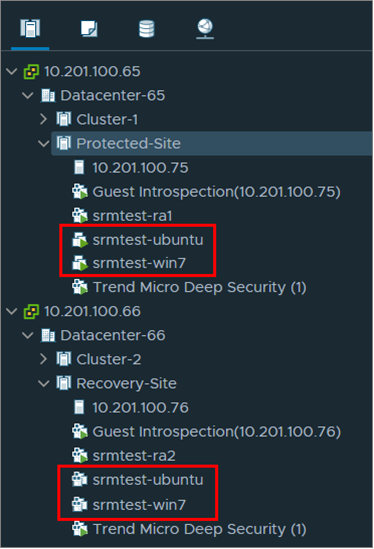

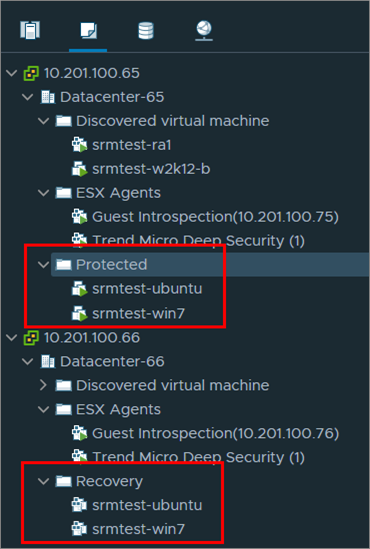

手順2:vSphere Clientで復旧計画を確認する

復旧計画を実行し、VMを再保護した後、VMが保護されたサイトと復旧サイトに存在することを確認する必要があります。設定例では、復旧プランの srmtest-ubuntu と srmtest-win7に2つのVMがあるため、両方のサイトに表示する必要があります。

VMが両方のサイトに表示されることを確認するには

- vSphere Clientに移動します。

- VMがホストとクラスタの別々の Protected-Site フォルダと Recovery-Site フォルダにあることを確認します。

- VMが[VM]および[テンプレート]の[ Protected]および[ Recovery]フォルダにも表示されることを確認します。

手順3:Deep Security Manager、データベース、およびリレーを配信する

- Deep Security Managerのデータベース を準備します。この例では、Microsoft SQL Server 2014がインストールされています。

- Deep Security Managerをインストールします。この例では、Windows Server 2012 R2にDeep Security Managerをインストールしました。

- Deep Security Relayをインストールします。この例では、Managerインストールの一環としてリレー対応エージェントをインストールしました。Deep Security Agent(Windows x64)11.0.0.439を使用しました。

手順4:Deep Security Virtual Applianceを配信する

NSXへのDeep Security Virtual Applianceのインストールこれらの手順を実行する場合:

- 手順を2回実行してください.1回は保護サイト用、もう1回は復旧サイト用です。

- これらの手順を省略します。両方のサイトの :

これらの手順は省略できます。別の手順については、このトピックで説明しています。

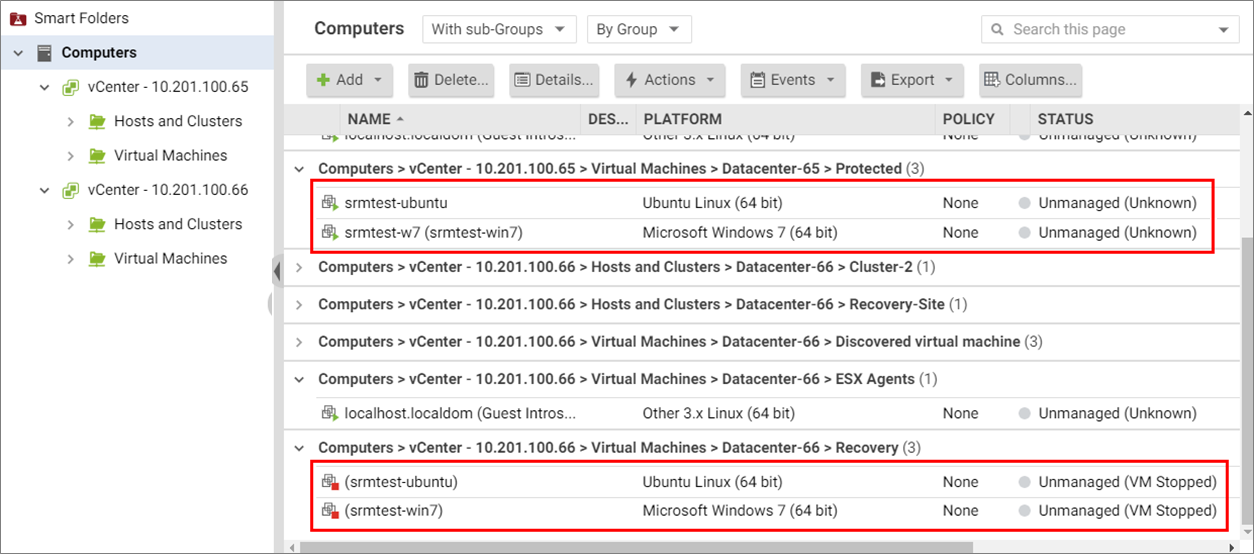

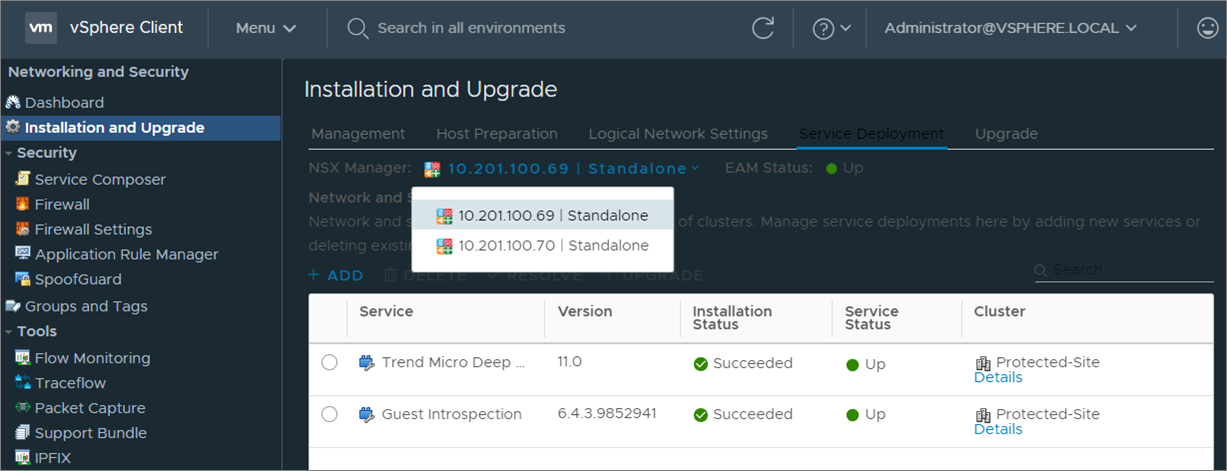

NSXへのDeep Security Virtual Applianceのインストール がインストールされたDeep Security Virtual Applianceを両方のサイトに配置し、上記の手順をスキップすると、次のことがわかります。

- Deep Security Managerの[ Computers]で、保護サイトVMと回復サイトVMの両方が、マネージャの[ Computers]の下に別々のコンピュータとして表示されます。VMのステータスは次のように表示されます。

- 保護されたサイト上のVMの場合: 管理対象外(不明)

- リカバリサイト上のVMの場合: 未管理(VM停止)

- vSphere Clientの場合:

- Trend Micro Deep Security サービスがNSX Managerの保護サイトおよび復旧サイトに表示されます。

- Guest Introspection サービス(展開した場合)は、NSX Managerの保護サイトおよび復旧サイトにも表示されます。

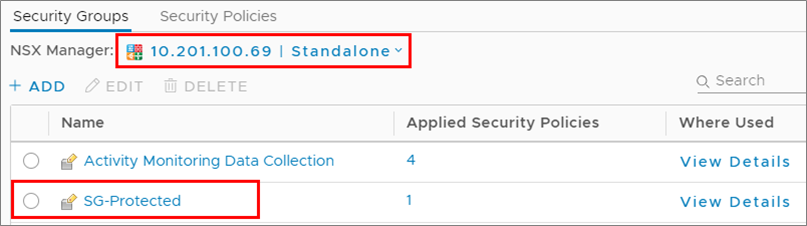

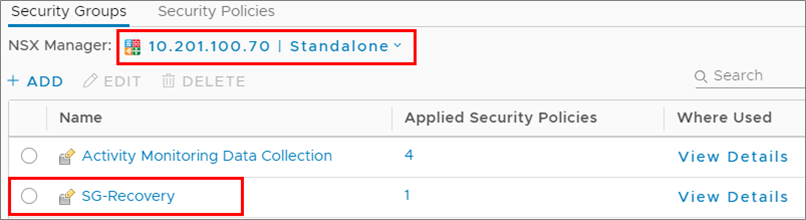

- NSX Managerの保護されたサイトと回復サイトで、NSXセキュリティグループが表示されます。

手順5:エージェント起動によるアクティベーションの設定

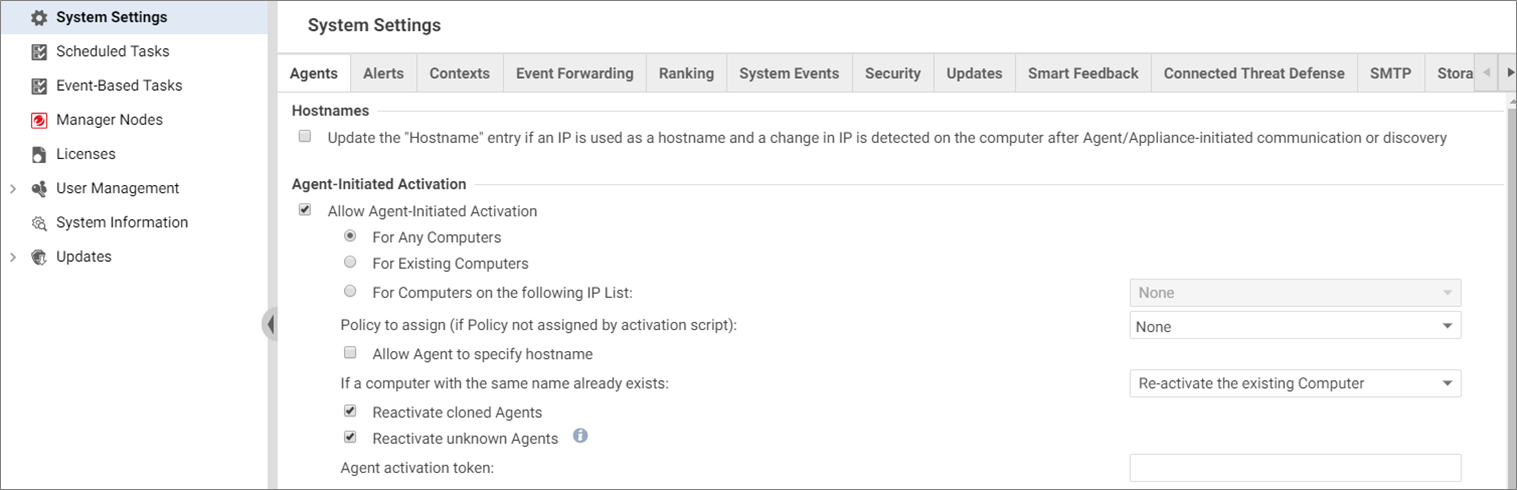

- Deep Security Managerで、[ 管理]→[システム設定]の順に選択します。

- メイン画面で、[ エージェント] [ ]タブをクリックします。

- Allow Agent-Initiated Activation を有効にし、[ For Any Computers]を選択します。

- 右のドロップダウンリストから、[ ] [既存コンピュータの再有効化] []の順に選択します。

次の表は、復旧計画の一部である2台のVMの現在のBIOS UUIDを示しています。UUIDが保護サイトと復旧サイトでどのように異なるかに注目してください。

以下に示すUUIDは省略されています。通常、UUIDの長さはかなり長く、 421e2ecd-41ea-8298-2b13-4d0793b6c07fのようになります。

VM BIOS UUID(UUIDはサイトごとに異なります) VM名 保護サイト リカバリサイト(VMスタンバイ/オフ) srmtest-ubuntu AAA ZZZ srmtest-win7 BBB YYY

手順6:初期設定のイベントベースのタスクを無効にする

マネージャを使用してVMを有効化および無効化するときに予期しない問題が発生しないようにするには、初期設定のEBTを無効にする必要があります。これらの問題は、重複したVM UUIDに関連しています。これは、復旧プランの実行時に発生します。

- Deep Security Managerで、[ 管理]→[ イベントベースタスク]の順に選択します。

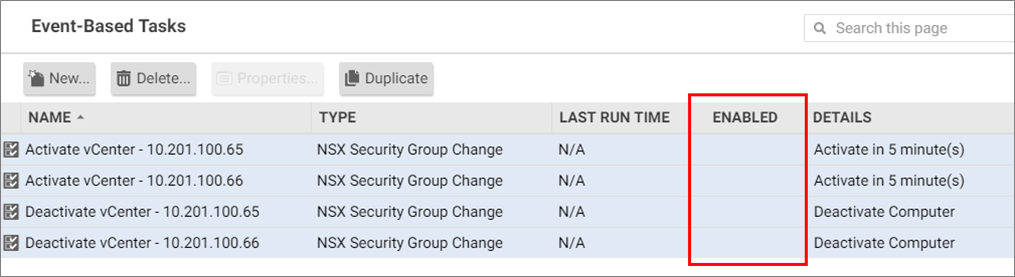

- 次の図に示す初期設定EBTを探します。2つの 有効化vCenter EBTと2つの 無効化vCenter EBTが必要です。EBTが重複しているのは、保護サイト (*.65), とレプリケートサイト (*.66).の2つのvCentreにマップされるためです。

- それぞれを右クリックし、[ Disable]を選択します。

- (任意)他の任意のEBTを有効にしたままにします。

- 初期設定のEBTの無効化が完了したら、Deep Security Managerは次のようになります。

手順7:保護されたサイトでポリシーを割り当てて、VMをアクティベートする

- Deep Security Managerで、 Computers に移動し、保護されているサイトを探します。この例では、 [...]の下にあります。Datacenter-65>保護された 見出し。

- 保護されたサイトの下で、VMを右クリックして次の項目を選択します。

- Action> Assign Policy をクリックして、ポリシーをVMに手動で割り当てます。

- Action> Activate/Reactivate を選択してVMを手動でアクティベートします。

執筆時点では、手動の有効化と無効化のみがテストされ、サポートされています。

この例では、 srmtest-ubuntu に Ubuntu Linux ポリシーが割り当てられ、 srmtest-w7 に Windowsデスクトップ ポリシーが割り当てられています。両方が起動されました。アクティベーション後、VMは次のようにDeep Security Managerに表示されます。

テスト可能

SRM復旧計画を設定し、VMでDeep Security保護を有効にしました。SRM復旧計画をテストする必要があります。 VMware Site Recovery Manager統合のテストをテストします。