Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

VMware Site Recovery Manager統合のテスト

がDeep SecurityとVMware Site Recovery Manager(SRM)を統合したら、統合をテストする準備が整いました。次の手順に従います。

- ステップ1:保護されたサイトで、ルールを評価する

- ステップ2:保護されたサイトで、エージェントレス保護をテストします。

- 手順3:フェールオーバーでのフェイルオーバー

- 手順5:リカバリサイトで、エージェントレス保護をテストします。

- 手順6:フェールバック

- 手順7:保護されたサイトで、エージェントレス保護をテストします。

- テストリストと期待される結果

ステップ1:保護されたサイトで、ルールを評価する

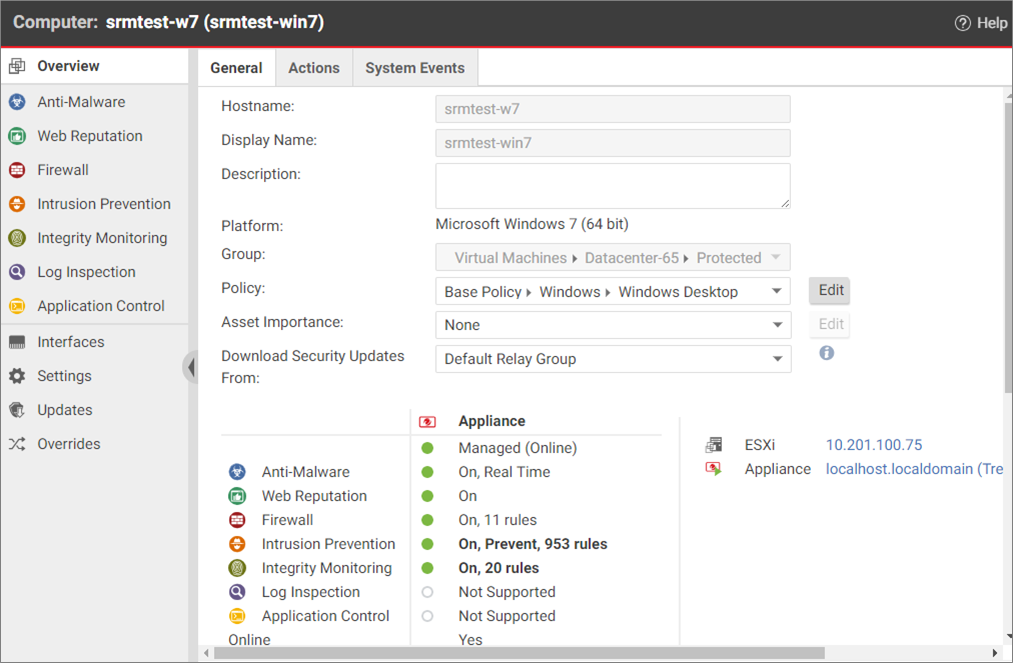

フェイルオーバーを実行する前に、保護対象サイトのVMに割り当てられている 侵入防御 および 変更監視 ルールを確認する必要があります。どのルールが使用中であるかを知っておくことは、フェイルオーバー後に復旧サイトのVMに再割り当てできるようにするために重要です。

割り当てられたルールを評価するには

- Deep Security Managerに移動し、[ Computers]をクリックします。

- 保護されているサイトを探します。この例では、保護サイトは [...]の下にリストされています。Datacenter-65>保護された 見出し。

- (オプション)保護されたサイトのVMを右クリックし、 の推奨検索 を実行し、推奨されるルールを手動または自動で割り当てます。この例では、 srmtest-w7 および srmtest-ubuntu で推奨検索を実行し、すべての推奨ルールを割り当てます。

- 保護されているVMをダブルクリックし、 Generalタブで、 侵入防御 および 変更監視 フィールドを探します。

- 割り当てられるルールの数をメモします。この例では、953 侵入防御 ルールと20件の 変更監視 ルールを srmtest-w7に割り当てました。

これらのルールはリカバリサイトに持ち越されません。

ステップ2:保護されたサイトで、エージェントレス保護をテストします。

フェールオーバーを実行する前に、保護されたサイトに移動し、VM上のエージェントレス保護をテストして、すべてが機能していることを確認してください。

実行するテストの種類と期待される結果は、 テストリストと期待される結果に記載されています。

手順3:フェールオーバー

これで、リカバリサイトにフェールオーバーする準備が整いました。次の手順に従います。

- 3a。SRM回復計画を実行する

- 3b。正しいVMの電源が入っているかどうかを確認する

- 3c。Deep Securityイベントを確認する

- 3d。保護されたサイトのVMを非アクティブ化する

- 3e。リカバリサイトVMの再保護

- 3f。アクティベーションを行い、ポリシーをリカバリサイトのVMに割り当てます。

- 3g。リカバリサイトのVMにルールを割り当てる(推奨検索を実行する)

3a。SRM回復計画を実行する

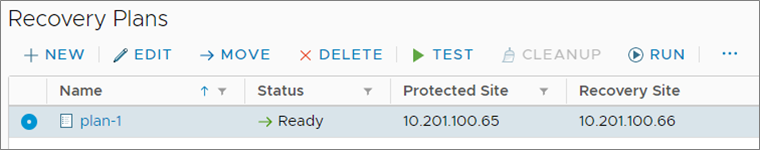

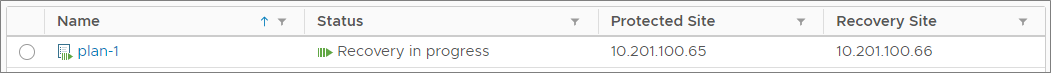

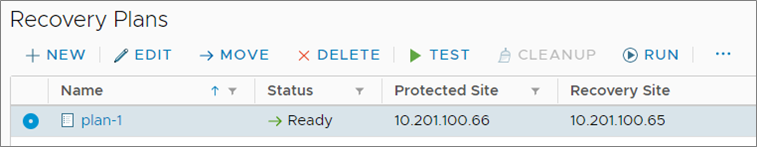

SRM復旧計画の実行手順については、 SRMのドキュメント を参照してください。プランが実行されると、VMは保護されたサイトから回復サイトに移行されます。以下のイメージは、実行されている復旧プランを示しています。 Statusがreadyから 'in progress', 'に変更され、完了していることがわかります。

復旧計画が完了すると、保護対象サイトのVMの電源がオフになり、復旧サイトのVMの電源がオンになります。

3b。正しいVMの電源が入っているかどうかを確認する

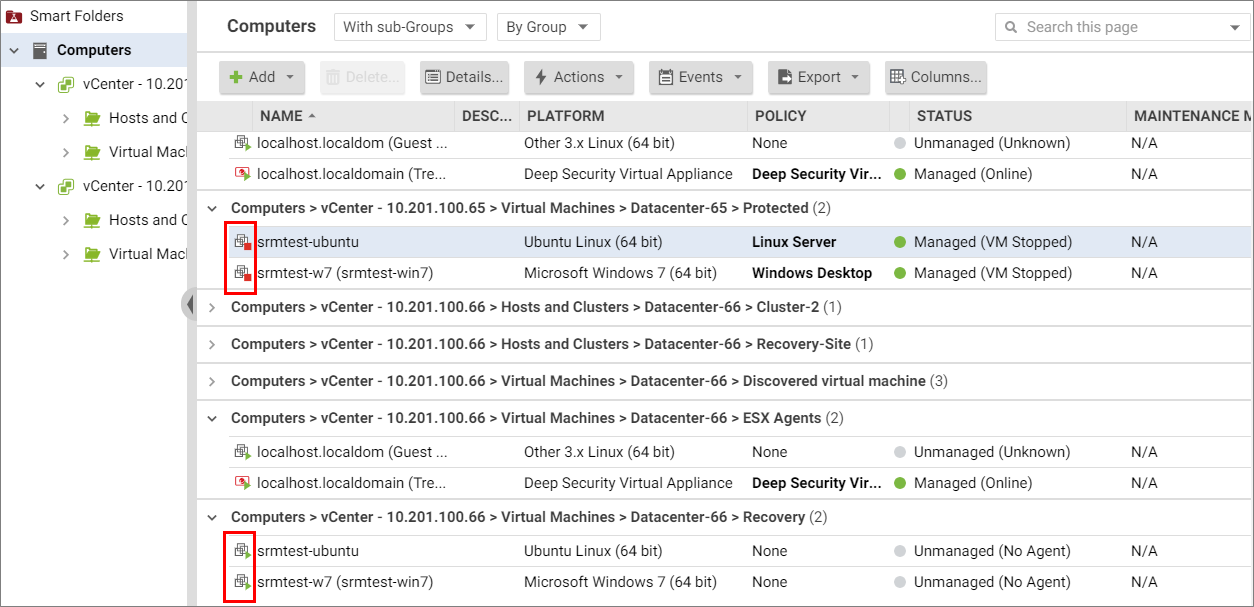

- Deep Security Managerに移動し、[ Computers]をクリックします。

- 保護されているサイトを探します。この例では、保護サイトは [...]の下にリストされています。Datacenter-65>保護された 見出し。

- で保護されているサイト のVMが...からの切り替えを行っていることを確認します。

...へ

...へ

- リカバリサイト 上のVMのアイコンが...から変更されていることを確認します。

...へ

...へ

次の表は、復旧計画の一部である2台のVMのBIOS UUIDを示しています。UUIDが で保護されたサイトと復旧サイトで同じ となっていることに注意してください。(保護サイトのUUIDが回復サイト.)に複製されています)UUIDは、再保護を実行するまで変更されません(後で).に戻ってきます)。

| VM BIOS UUID(UUIDはです。 同じ 各サイトで) | ||

|---|---|---|

| VM名 | 保護されたサイト(VMスタンバイ/オフ) | 回復サイト |

| srmtest-ubuntu | AAA | AAA |

| srmtest-win7 | BBB | BBB |

3c。Deep Securityイベントを確認する

- Deep Security Managerに移動し、[ イベント] [&レポート]→[システムイベント]の順にクリックします。

- System Events ページを確認してください。保護されたVMと複製されたVMのUUIDが同じであるため、 Duplicate Unique Identifiers Detected イベントが表示されることがあります。このイベントは予期されているため無視できます。

3d。保護されたサイトのVMを非アクティブ化する

- Deep Security Managerに移動し、[ Computers]をクリックします。

- 保護されたサイトを検索します。この例では、 [...]の下にあります。Datacenter-65>保護された 見出し。

- 保護されたサイトでVMを右クリックし、[ Actions]→[の非アクティブ化]の順に選択して、VMを非アクティブにします。それらのステータスは、 管理下(VM停止) から 非管理(VM停止)に変わります。緑の点が灰色に変わります。

3e。リカバリサイトVMの再保護

詳細については、 SRMドキュメント を参照してください。

再保護プロセスは次の2つの段階で展開されます。

- 最初に、SRMは保護の方向を逆にします。

- 次に、SRMは、新しい保護サイトと新しい回復サイトとの間でストレージを同期します。

以下は、再保護の操作後の回復計画のステータスです。方向が更新されたことがわかります (*.66と *.65がスワップされました).

次の表は、復旧計画の一部である2台のVMの現在のBIOS UUIDを示しています。UUIDがどのように異なっているかに注目してください。新しいUUIDが保護されたサイトに対して作成されました。

| VM BIOS UUID(UUIDは各サイトのDIFFERENTです) | ||

|---|---|---|

| VM名 | 保護されたサイト(VMスタンバイ/オフ) | 回復サイト |

| srmtest-ubuntu | M月 | AAA |

| srmtest-win7 | NNN | BBB |

3f。アクティベーションを行い、ポリシーをリカバリサイトのVMに割り当てます。

- Deep Security Managerに移動し、[ Computers]をクリックします。

- リカバリサイトを検索します。この例では、 [...]の下にあります。Datacenter-65>回復 見出し。

- リカバリサイトの下で、VMを右クリックして次の項目を選択します。

- Action> Assign Policy をクリックして、ポリシーをVMに手動で割り当てます。

- Action> Activate/Reactivate を選択してVMを手動でアクティベートします。

執筆時点では、手動の有効化と無効化のみがテストされ、サポートされています。

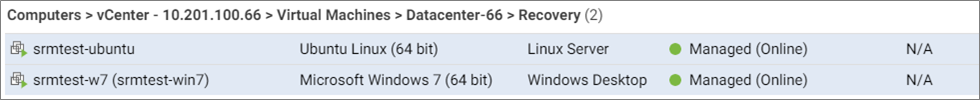

この例では、 srmtest-ubuntu に Ubuntu Linux ポリシーが割り当てられ、 srmtest-w7 に Windowsデスクトップ ポリシーが割り当てられています。両方が起動されました。アクティベーション後、VMは次のようにDeep Security Managerに表示されます。

3g。リカバリサイトのVMにルールを割り当てる(推奨検索を実行する)

- Deep Security Managerに移動し、[ Computers]をクリックします。

- リカバリサイトを探します。この例では、復旧サイトは [...]の下にリストされています。Datacenter-65>回復 見出し。

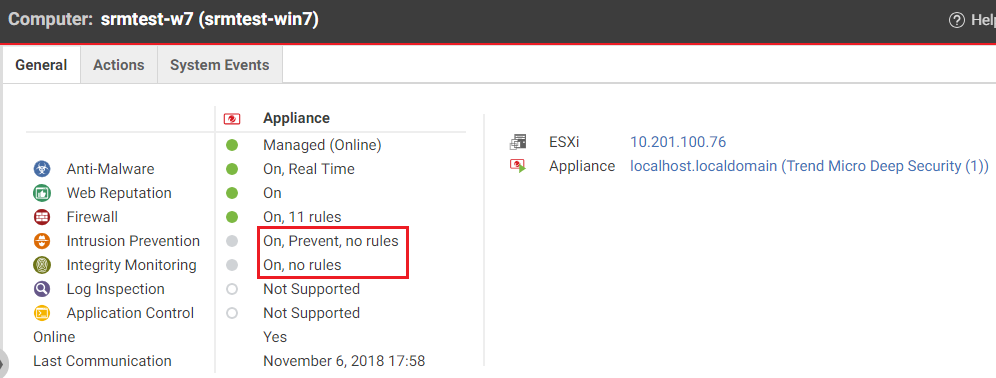

- 保護されているVMをダブルクリックし、 Generalタブで、 侵入防御 および 変更監視 フィールドを探します。 侵入防御 および 変更監視 モジュールはオンになっていますが、割り当てられているルールはありません。ルールはリカバリサイトのVMには引き継がれません。

- ルールを割り当てるには、リカバリサイトでVMを右クリックし、 の推奨検索 を実行して、提案されたルールを割り当てます。この例では、 srmtest-w7 および srmtest-ubuntu で推奨検索を実行し、すべての推奨ルールを割り当てます。

- リカバリサイト上のVM上で割り当てられたルールを確認します。

ルールの数は、フェイルオーバー前の保護サイトのルールと一致する必要があります。

手順5:リカバリサイトで、エージェントレス保護をテストします。

リカバリサイトで、VM上のエージェントレス保護をテストして、フェイルオーバーが成功したことを確認します。

実行するテストの種類と期待される結果は、 テストリストと期待される結果に記載されています。

手順6:フェールバック

SRM復旧計画を再度実行して、復旧サイトから保護サイトにVMを移行してください(フェイルバック).)。上位レベルの手順については、以下を参照してください。詳細な手順については、 手順3:フェールオーバー でのフェイルオーバーを参照してください。ただし、指定された手順とは異なるサイトで手順を実行してください。つまり、保護サイトでタスクを完了するように指示された場合は、復元サイトでタスクを実行します。逆の場合も同様です。

フェールバックの手順は次のとおりです。

- SRM復旧プランを実行して、VMを保護されたサイトに移行し直してください。

- 正しいVMの電源がオンまたはオフであることを確認してください。リカバリサイトVMの電源がオフになっています。保護されているサイトのVMの電源が入っています。

- Deep Securityのイベントを確認してください。

- リカバリサイトのVMを非アクティブにします。

- 保護されているサイトのVMを再保護します。

- ポリシーをアクティベートして、保護されたサイトのVMに割り当てます。

- 保護されたサイトのVMにルールを割り当てます(推奨検索の実行).)。

手順7:保護されたサイトで、エージェントレス保護をテストします。

保護されたサイトで、VM上のエージェントレス保護をテストして、フェイルバックが成功したことを確認します。

実行するテストの種類と期待される結果は、 テストリストと期待される結果に記載されています。

テストリストと期待される結果

次の表は、VMで実行する必要のあるテストと期待される結果を示しています。テストは、アクティブサイトで実行する必要があります(保護サイトまたはリカバリサイト).のいずれか)。

期待どおりの結果が得られれば、アクティブサイトでエージェントレス保護が機能していることがわかります。

| テスト | 期待される結果 | |

|---|---|---|

| srmtest-ubuntu (Linux VM) | srmtest-win7 (Windows VM) | |

| 有効化をテストします。命令。 | 放置 | 放置 |

| 不正プログラム対策 をリアルタイムでテストします。命令。 |

サポート対象外 |

放置 |

| テスト Webレピュテーション。命令。 | 放置 | 放置 |

| ファイアウォール ルールをテストします。命令。 | 放置 | 放置 |

| 侵入防御をテストしてください。命令。 | 放置 | 放置 |

| テスト 変更監視。命令。 |

サポート対象外 |

放置 |

| セキュリティログ監視をテストしない。サポートされていません。 |

サポート対象外 |

サポート対象外 |

| アプリケーションコントロールをテストしないでください。サポートされていません。 |

サポート対象外 |

サポート対象外 |

執筆時点では、手動の有効化と無効化のみがテストされ、サポートされています。