Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

侵入防御の設定

侵入防御 モジュールを有効にし、[Detect]モードを使用してネットワークトラフィックの攻撃を監視します。 侵入防御 ルールの割り当て方法に満足したら、防御モードに切り替えてください。

- 検出モードで 侵入防御 を有効にする

- 侵入防御のテスト

- 推奨ルールを適用する

- システムを監視する

- パケットまたはシステムのエラーに対して「Fail-Open」を有効にする

- 予防モードに切り替える

- 個々のルールについてのベストプラクティスを実装する

侵入防御モジュールの概要については、 侵入防御を使用した攻撃のブロックをブロックするを参照してください。

検出モードで 侵入防御 を有効にする

侵入防御 を有効にし、[検出]モードを使用して監視します。適切なポリシーを使用して、対象コンピュータに影響を与える 侵入防御 を設定します。個々のコンピュータを設定することもできます。

- コンピュータエディタまたはポリシーエディタ

You can change these settings for a policy or for a specific computer.

To change the settings for a policy, go to the Polices page and double-click the policy that you want to edit (or select the policy and click Details).

To change the settings for a computer, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).で、[侵入防御]→[一般] に進みます。

You can change these settings for a policy or for a specific computer.

To change the settings for a policy, go to the Polices page and double-click the policy that you want to edit (or select the policy and click Details).

To change the settings for a computer, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).で、[侵入防御]→[一般] に進みます。 - [設定] で、[オン] または [継承 (オン)] を選択します。

- [侵入防御の動作] では、[検出] を選択します。

- [保存] をクリックします。

より細かい制御のために、 侵入防御 ルールを割り当てる場合、グローバル動作モードをオーバーライドして、防止または検出のいずれかに特定のルールを設定できます。(ルールの動作モードをオーバーライドするを参照してください)。

侵入防御のテスト

侵入防御 モジュールが正常に動作していることをテストしてから、次の手順に進んでください。

- Agentベースの配信がある場合は、コンピュータのAgentが実行中であることを確認します。Agentレスの配信の場合は、Deep SecurityVirtual Applianceが正常に実行していることを確認します。

- Webレピュテーション モジュールの電源を切ります。 Deep Security Managerで[ Computers]をクリックし、 侵入防御をテストするコンピュータをダブルクリックします。コンピュータのダイアログボックスで [Webレピュテーション] をクリックし、[オフ] を選択します。Webレピュテーション は現在無効になっており、 侵入防御 機能に干渉しません。

- 不正なトラフィックがブロックされることを確認します。引き続き、コンピュータのダイアログボックスで [侵入防御] をクリックし、[一般] タブで [防御] を選択します(影付き表示されている場合は、[設定] ドロップダウンリストを [継承 (オン)] に設定します)。

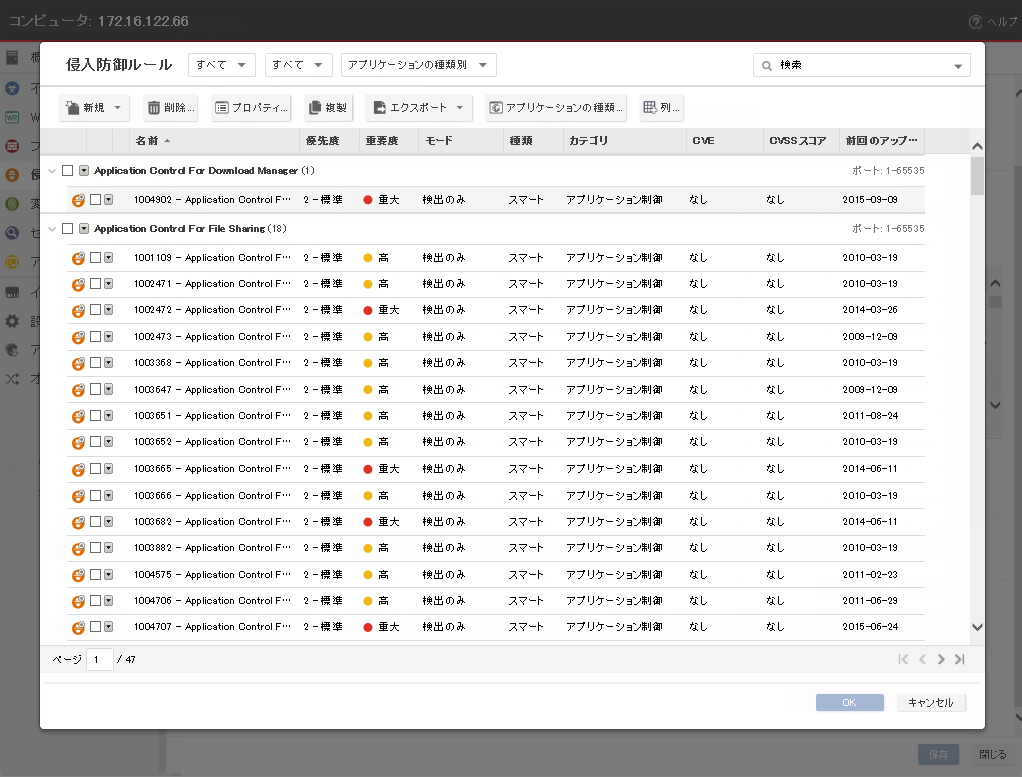

- EICARテストポリシーを割り当てます。引き続き、コンピュータのダイアログボックスで [侵入防御] をクリックします。[割り当て/割り当て解除] をクリックします。1005924を検索します。[1005924 - Restrict Download of EICAR Test File Over HTTP] ポリシーが表示されます。チェックボックスをオンにして、[OK] をクリックします。これで、ポリシーがコンピュータに割り当てられました。

- EICARファイルをダウンロードしてください(できない場合、侵入防御が適切に実行されている場合は).を実行できません)。Windowsの場合は、: http://files.trendmicro.com/products/eicar-file/eicar.comのリンクをクリックしてください。Linuxの場合は次のコマンドを入力します。curl -O http://files.trendmicro.com/products/eicar-file/eicar.com

- コンピュータの 侵入防御 イベントを確認します。引き続き、コンピュータのダイアログボックスで [侵入防御]→[侵入防御イベント] をクリックします。[イベントの取得] をクリックすると、前回のハートビート以降に発生したイベントが表示されます。[理由] が [1005924 - Restrict Download of EICAR Test File Over HTTP] となっているイベントが表示されます。このイベントの存在は、 侵入防御 が機能していることを示しています。

- 変更を元に戻し、システムを以前の状態に戻します。Webレピュテーションモジュールをオンにし (オフにした場合)、[防御] または [検出] オプションをリセットして、コンピュータからEICARポリシーを削除します。

推奨ルールを適用する

パフォーマンスを最大化するには、ポリシーとコンピュータで必要な 侵入防御 ルールのみを割り当てます。推奨検索を使用して、適切なルールのリストを取得できます。

推奨設定の検索は特定のコンピュータに対して実行されますが、この推奨設定はコンピュータが使用するポリシーに割り当てることができます。

詳細については、推奨設定の検索の管理と実行を参照してください。

- 検索するコンピュータのプロパティを開きます。推奨設定の検索を手動で実行するの説明に従って推奨設定の検索を実行します。Deep Securityを 推奨設定を自動的に適用する 検索結果を自動的に実装します。

- ルールを割り当てるポリシーを開き、検索結果を確認して手動でルールを割り当てるの説明に従ってルールの割り当てを実行します。

割り当てられた 侵入防御 ルールを自動的かつ定期的に微調整するために、推奨検索のスケジュールを設定できます。Deep Security予約タスクの設定を参照してください。

システムを監視する

侵入防御 ルールを適用した後、システムパフォーマンスと 侵入防御 イベントログを監視します。

システムパフォーマンスを監視する

CPU、RAM、およびネットワークの使用量を監視して、システムのパフォーマンスが許容範囲に収まっていることを確認します。パフォーマンスが許容範囲を超えて低下している場合は、パフォーマンスを改善するために一部の設定や環境を変更します( 侵入防御のパフォーマンスに関するヒント .)のパフォーマンスのヒントを参照してください。

侵入防御イベントを確認する

侵入防御 イベントを監視して、ルールが正規のネットワークトラフィックに一致しないようにします。ルールで誤判定が発生している場合は、ルールの割り当てを解除できます(ルールを割り当てる/ルールの割り当てを解除するを参照してください)。

侵入防御 イベントを表示するには、[ イベントとレポート ]→[ 侵入防御イベント]の順にクリックします。

パケットまたはシステムのエラーに対して「Fail-Open」を有効にする

侵入防御 モジュールには、 侵入防御 ルールを適用する前にパケットをブロックするネットワークエンジンが含まれています。これにより、サービスおよびアプリケーションでダウンタイムやパフォーマンスの問題が発生することがあります。この動作を変更し、システムまたは内部パケットエラーの発生時にパケットの通過を許可できます。詳細については、「Fail-Open」の動作を有効にするを参照してください。

予防モードに切り替える

侵入防御 で誤検出が検出されない場合は、防止モードで 侵入防御 を使用するようにポリシーを設定し、ルールが適用され、関連するイベントがログに記録されるようにします。

- コンピュータエディタまたはポリシーエディタ

You can change these settings for a policy or for a specific computer.

To change the settings for a policy, go to the Polices page and double-click the policy that you want to edit (or select the policy and click Details).

To change the settings for a computer, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).で、[侵入防御]→[一般] に進みます。

You can change these settings for a policy or for a specific computer.

To change the settings for a policy, go to the Polices page and double-click the policy that you want to edit (or select the policy and click Details).

To change the settings for a computer, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).で、[侵入防御]→[一般] に進みます。 - [侵入防御の動作] では、[防御] を選択します。

- [保存] をクリックします。

個々のルールについてのベストプラクティスを実装する

HTTPプロトコルデコードルール

HTTPプロトコルデコードルールは、アプリケーションの種類「Web Server Common」の中で最も重要なルールです。このルールは、他のルールによってHTTPトラフィックが検査される前にHTTPトラフィックをデコードします。また、このルールを使用して、デコードプロセスの各種のコンポーネントを制御することもできます。

このルールは、このルールを必要とするいずれかの「Web Application Common」ルールまたは「Web Server Common」ルールを使用する場合には必須です。他のルールでこのルールが必要とされる場合、Deep Security Managerはこのルールを自動的に割り当てます。Webアプリケーションは1つ1つ異なるため、設定変更が必要かどうかを判断するために、このルールを使用するポリシーは一定期間検出モードで実行してから保護モードに切り替える必要があります。

無効な文字のリストは、しばしば変更が必要です。

このルールとその調整方法の詳細については、次の製品Q&Aを参照してください。

- https://success.trendmicro.com/jp/solution/1120027

- https://success.trendmicro.com/jp/solution/1311120

クロスサイトスクリプティングルールと汎用的なSQLインジェクションルール

アプリケーション層への攻撃として最も代表的なものに、SQLインジェクションとクロスサイトスクリプティング (XSS) があります。クロスサイトスクリプティングルールとSQLインジェクションルールは初期設定で攻撃の大半を阻止しますが、特定のリソースが誤判定を引き起こす場合はその破棄のしきい値の調整が必要になることがあります。

この2つのルールは、どちらもWebサーバに合わせてカスタム設定が必要なスマートフィルタです。Webアプリケーション脆弱性Scannerからの情報がある場合は、保護を適用する際に利用することをお勧めします。たとえば、login.aspページのユーザ名フィールドがSQLインジェクションに対して脆弱な場合は、破棄のしきい値を低くしてそのパラメータを監視するようにSQLインジェクションルールを設定してください。

詳細については、https://success.trendmicro.com/jp/solution/1097099を参照してください。