Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

NSXへのDeep Security Virtual Applianceのインストール

Deep Securityのインストール時にVMwareイメージのAgentレスによる保護が必要な場合、Deep Security Virtual Applianceをインストールする必要があります。新しいOSの脆弱性から保護するためにDeep Security Virtual Applianceのアップグレードすることもできます。

Applianceをインストールするには、以下の手順を順番に実行します。

- 開始前の準備

- 手順1: Deep Security ManagerにApplianceパッケージをインポートする

- 手順2: Deep Security ManagerにvCenterを追加する

- 手順3: ESXiサーバを準備する

- 手順4: Guest Introspectionをインストールする

- 手順5: Deep Security Virtual Applianceをインストールするをインストールする

- 手順6: 有効化を準備する

- 手順7: NSXセキュリティグループおよびポリシーの作成

- 手順8: 有効化とポリシーの割り当てを開始する

- 手順9: 仮想マシンが有効化されて、ポリシーが割り当てられていることを確認する

- 次の手順 (新しい仮想マシンを追加する方法)

開始前の準備

- この表で、サポートされているNSXのライセンスとバージョンを確認します。

- システム要件を確認します。

- 必要な機能をAgentレスで利用できない場合は、「コンバインモード」を使用します。

- ゲスト仮想マシンがネットワークカードに直接アクセスできるように設定した場合は、それらの仮想マシンにAgentをインストールしてください。この場合は、パケットをインターセプトすることができないため、ゲスト内にAgentをインストールすることをお勧めします。詳細については、Agentレスによる保護またはコンバインモードの保護の選択を参照してください。

手順1: Deep Security ManagerにApplianceパッケージをインポートする

次の手順を実行し、Deep Security Virtual ApplianceをダウンロードしてDeep Security Managerにインポートします。

- Deep Security Managerコンピュータで、https://help.deepsecurity.trendmicro.com/ja-jp/software.htmlのソフトウェアページに移動します。

- 最新のDeep Security Virtual Applianceパッケージをコンピュータにダウンロードします。

- Deep Security Managerで、[管理]→[アップデート]→[ソフトウェア]→[ローカル] に進みます。

- [インポート] をクリックして、パッケージをDeep Security Managerにアップロードします。

Applianceをインポートすると、Applianceの仮想マシンのOSと互換性のあるDeep Security Agentソフトウェアを、Deep Security Managerが自動的にダウンロードします。このAgentソフトウェアは、[管理]→[アップデート]→[ソフトウェア]→[ローカル] に表示されます。Applianceをインストールすると、Agentソフトウェアもインストールされます。

Deep Security Virtual Applianceの複数のバージョンを [ローカルソフトウェア] に表示することも可能です。新しいDeep Security Virtual Applianceをインストールした場合は、常に最新バージョンが選択されます。

- オプションで、Microsoft Windowsを実行するゲスト仮想マシンの場合は、Deep Security Notifierをダウンロードすることもできます。Notifierは、Deep Securityシステムイベントのメッセージをシステムトレイに表示するコンポーネントです。詳細については、Deep Security Notifierのインストールを参照してください。

手順2: Deep Security ManagerにvCenterを追加する

Deep Security ManagerにvCenterを追加するには、 VMware vCenterの追加

完了後:

- ゲスト仮想マシンがDeep Security Managerに表示されます。

- Trend Micro Deep SecurityサービスがNSXに登録されます。

手順3: ESXiサーバを準備する

NSX Advanced EditionまたはNSX Enterprise Editionを使用する場合は、ネットワークトラフィックの監視に必要なドライバをインストールして、ESXiサーバを準備する必要があります。この処理はクラスタ上で実行します。

別のNSX Editionを使用する場合は、この手順を省略して次のセクションに進みます。

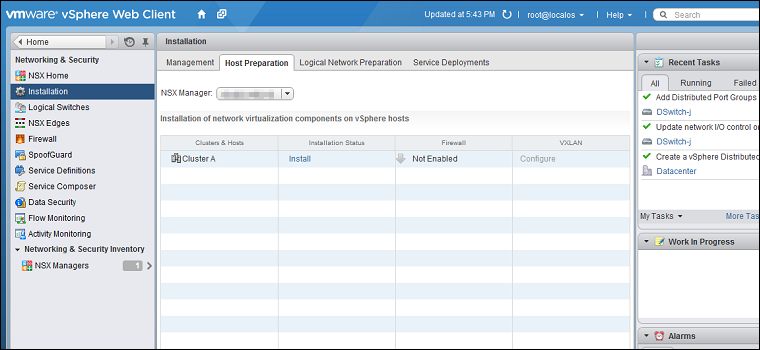

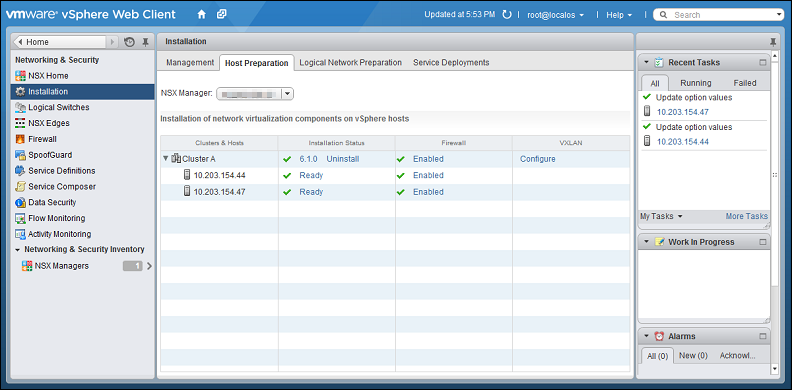

- vSphere Web Clientで、[Home]→[Networking & Security]→[Installation]→[Host Preparation] の順に移動します。

- Clusters&Hosts のリストでDeep Securityで保護するNSXクラスタを探し、[ Installation Status ]列で[ Install ]をクリックします。インストールが完了すると、ドライバのバージョンが [Installation Status] 列に表示されます。

以上でホストの準備が完了しました。ホストの準備に関するより詳しい手順については、VMwareのドキュメントを参照してください。

手順4: Guest Introspectionをインストールする

VMに不正プログラム対策や侵入防御などのファイルベースの保護を適用するには、ESXiサーバにゲストイントロスペクションサービスをインストールする必要があります。

ゲストイントロスペクションをインストールしない場合、不正プログラム対策および侵入防御機能は では機能しません。

-

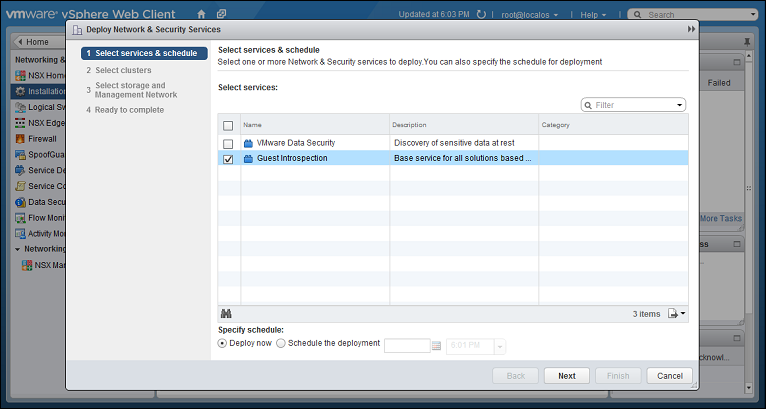

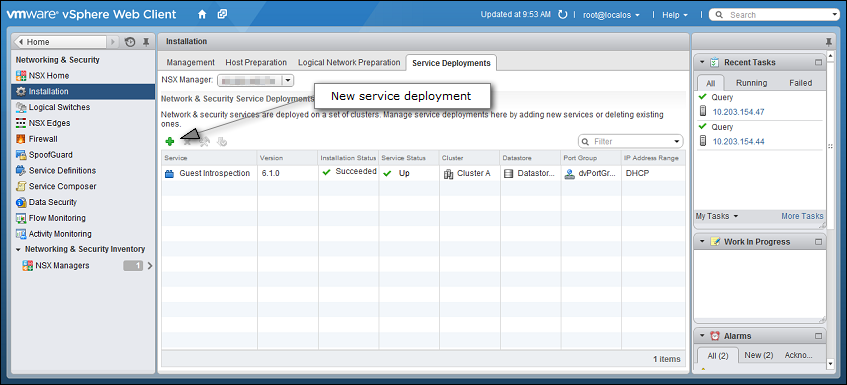

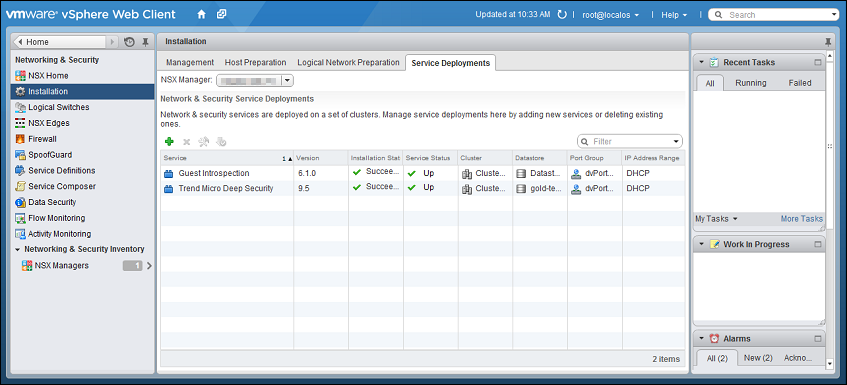

vSphere Web Clientで、[Home]→[Networking]→[Security]→[Installation] の順に選択し、[Service Deployments] タブをクリックします。

![VMwareの [Service Deployments]](../../Resources/images/service-deployments.png)

-

緑色のプラスアイコン (

) をクリックします。

) をクリックします。[Deploy Network & Security Services] 画面が表示されます。

-

[Guest Introspection] を選択し、[Next] をクリックします。

-

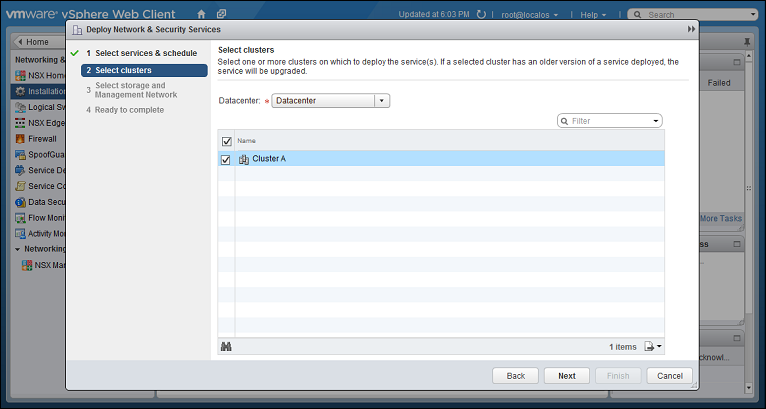

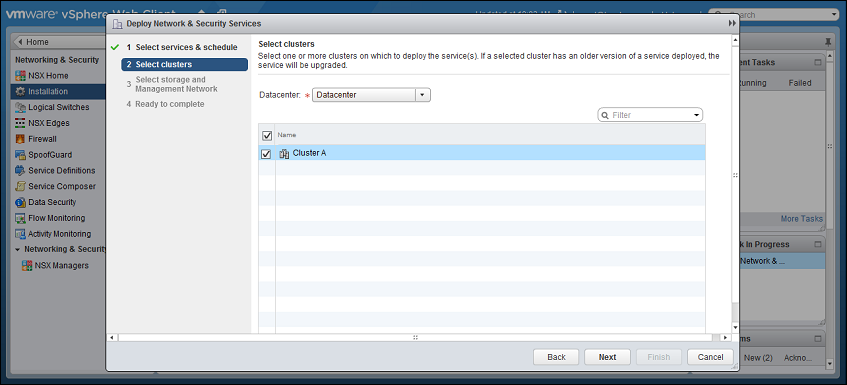

保護するESXiサーバおよび仮想マシンを含むクラスタを選択し、[Next] をクリックします。

-

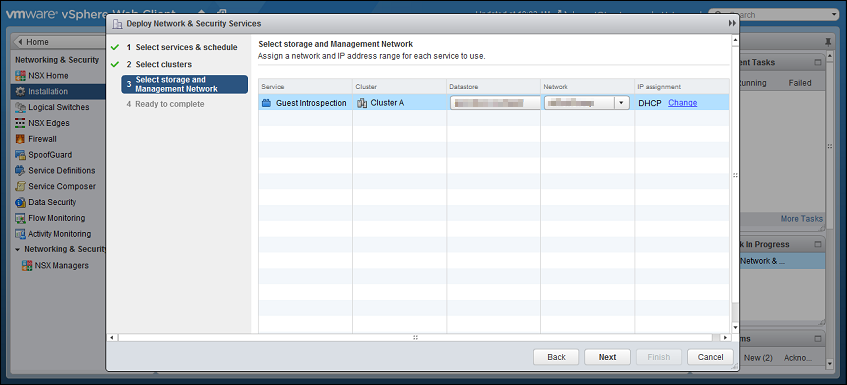

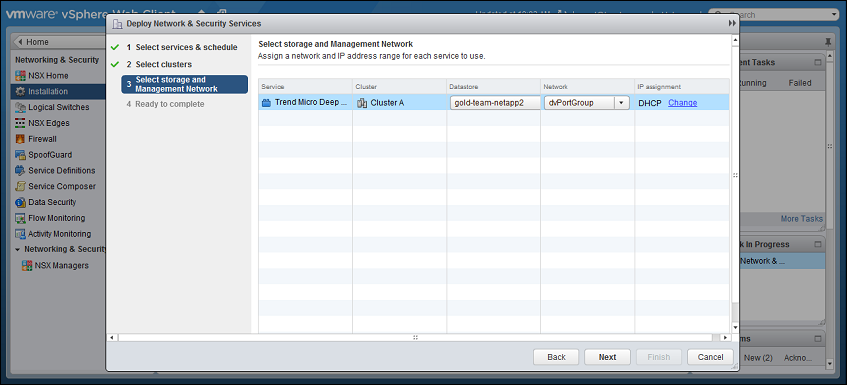

データストア、NSXクラスタで使用する分散ポートグループ、およびIP割り当ての方法を選択し、[Next] をクリックします。

-

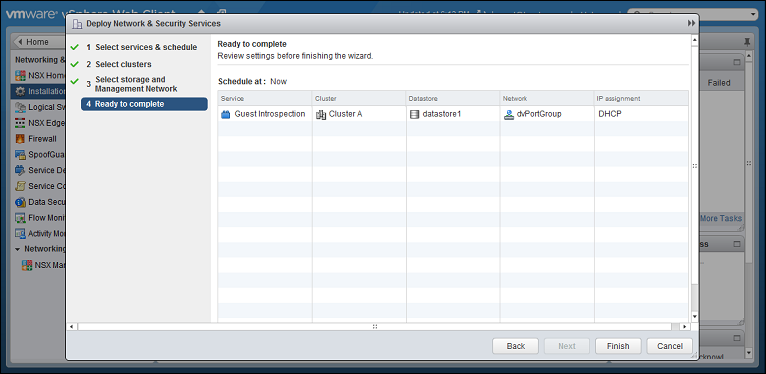

設定を確認し、[Finish] をクリックします。

ESXiサーバにGuest Introspectionサービスがインストールされます。この処理には数分かかることがあります。完了すると、[Installation Status] が「Succeeded」になります。最新のステータスを表示するには、vSphere Web Client画面の更新が必要なことがあります。

手順5: Deep Security Virtual Applianceをインストールする

- vSphere Web Clientで、[Home]→[Networking and Security]→[Installation]→[Service Deployments] の順に選択します。

- 緑色のプラス記号 () をクリックします。

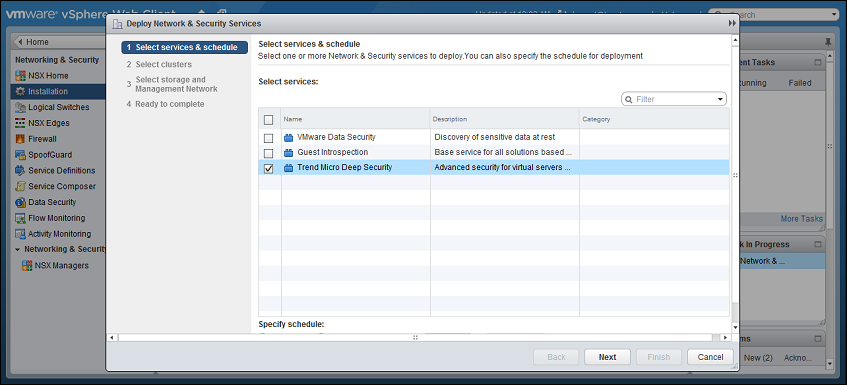

- 表示された新しいウィンドウで、[Trend Micro Deep Security] サービスを選択し、[Next] をクリックします。このサービスが表示されない場合は、vCenterが Managerにまだ追加されていない可能性があります。詳細については、 手順2: Deep Security ManagerにvCenterを追加するにvCenterを追加するを参照してください。

- Trend Micro Deep Securityサービスを配信するESXiクラスタを選択し、[Next] をクリックします。

-

各クラスタについて、次の項目を選択します。

- Deep Security Virtual Applianceを格納するデータストア

- ApplianceがvNetworkに追加される分散仮想ポートグループ (dvSwitch)

- ApplianceにIPアドレスを割り当てる方法 (DHCPや手動など)

[Next] をクリックします。

[IP assignment] で、Deep SecurityサービスまたはGuest Introspectionサービスの静的IPプールを選択する場合は、初期設定のゲートウェイとDNSが到達可能であることと、プレフィックスの長さが正しいことを確認します。Deep Security Virtual ApplianceとGuest Introspectionサービスの仮想マシンのIPアドレスは、Deep Security ManagerおよびNSX Managerと同じサブネット上にないため、ゲートウェイが正しくない場合、Applianceは有効化できず、Managerと通信できません。

-

[Finish] をクリックします。

配信が完了すると、クラスタ内のネットワークとセキュリティサービスの配信のリストに、Trend Micro Deep Securityサービスが表示されます。

手順6: 有効化を準備する

以降の手順では、Deep Securityで仮想マシンを有効化し、Deep Securityポリシーに割り当てます。この有効化とポリシーの割り当てを適切に行うには、いくつかの準備作業を実行する必要があります。この作業では、a) ポリシーを有効化して割り当てるDeep Security Managerでイベントベースタスクを作成するか、b) Deep SecurityポリシーとNSXを同期します。次のガイダンスに従って最適な方法を選択します。

- 方法1: 「コンピュータの作成」イベントベースタスクを作成する。次の場合にこの方法を使用します。

- NSX for vShield Endpoint、または

- NSX Standard Edition、または

- NSX Professional Edition、または

- NSX AdvancedまたはEnterpriseで、VMwareのNetwork Introspection Serviceを使用しない

この方法を使用すると、 が を新しく作成したVMが自動的にアクティベートされ、ポリシーが割り当てられます。この方法は、方法2および3とは異なり、Network Introspection Serviceに依存しないことに注意してください。

- 方法2: 「NSXセキュリティグループの変更」イベントベースタスクを作成する。NSX AdvancedまたはNSX Enterpriseをインストールして、VMwareのネットワーク監視サービスを使用できることを確認した場合は、この方法を使用します。この方法では、仮想マシンを指定されたNSXセキュリティグループに移動すると、新規および既存の仮想マシンが自動的に有効化され、ポリシーが割り当てられます。

- 方法3: Deep SecurityポリシーとNSXを同期する。NSX AdvancedまたはNSX Enterpriseをインストールして、VMwareのネットワーク監視サービスを使用できることを確認した場合は、この方法を使用します。この方法では、指定されたNSXセキュリティグループに移動されると、新しいVMと既存のVMがアクティベートされ、ポリシーが割り当てられます。これは方法2と類似していますが、方法2とは異なり、Deep Securityイベントベースタスクの代わりにVMware UIを介してDeep Securityポリシーが割り当てられます。VMware環境での作業が快適になる場合は、このオプションを選択することをお勧めします。

方法1: 「コンピュータの作成」イベントベースタスクを作成する

次の手順はタスクベースです。イベントベースタスクに関する詳細については、NSX環境での自動ポリシー管理を参照してください。

システムに追加する将来の仮想マシンを有効化してポリシーを割り当てる「コンピュータの作成」イベントベースタスクを作成します。

- Deep Security Managerで、上部の [管理] をクリックします。

- 左側で、[イベントベースタスク] をクリックします。

- メイン画面で、[新規] をクリックします。

- [イベント] ドロップダウンリストから [コンピュータの作成 (システムによる)] を選択します。[コンピュータの作成 (システムによる)] イベントタイプは、新しい仮想マシンを作成するとトリガされます。

[次へ] をクリックします。 - [コンピュータの有効化] を選択して5分に設定します。

- [ポリシーの割り当て] を選択し、Windows Server 2016など、ドロップダウンリストからポリシーを選択します。矢印をクリックすると、子ポリシーを表示できます。

[次へ] をクリックします。 - イベントベースタスクがトリガされたときに制限する条件を指定します。次の条件を追加します。

- [vCenter名] が<ご使用のvCenter名>と一致する

この設定は、「仮想マシンのvCenterがここで指定したものと一致する場合のみこのイベントベースタスクで処理を実行する」ことを示しています。

- [vCenter名] が<ご使用のvCenter名>と一致する

- イベントベースタスクがトリガされたときにさらに制限する条件を追加します。たとえば、すべてのWindows仮想マシンに接頭語「Windows」を含めるという命名規則を仮想マシンに使用している場合は、次のように設定します。

- [コンピュータ名] がWindows*と一致する。

この設定は、「仮想マシン名がWindowsで始まる場合のみこのイベントベースタスクで処理を実行する」ことを示しています。

[次へ] をクリックします。

- [コンピュータ名] がWindows*と一致する。

- [名前] フィールドで、Activate Windows Server 2016など、割り当てたポリシーを反映させるタスクの名前を入力します。

- [タスクの有効化] を選択して [完了] をクリックします。

- 割り当て時に計画したDeep Securityポリシーごとに追加のイベントベースタスクを作成します。イベントベースタスクのイベントタイプには [コンピュータの作成 (システムによる)] を指定し、コンピュータを有効化してポリシーの割り当てを実行できるように設定する必要があります。

新しく作成した仮想マシンを有効化してポリシーを割り当てられるようにイベントベースタスクを設定しました。仮想マシンが作成されるとすぐに、[コンピュータの作成 (システムによる)] イベントベースタスクのすべてがレビューされます。タスクの条件が一致すると、タスクがトリガされます。また、仮想マシンが有効化され、関連するポリシーが割り当てられます。

[コンピュータの作成 (システムによる)]のイベントベースタスクは、新しく作成した仮想マシンに対してのみ開始します。既存の仮想マシンの場合、指定したNSXグループに仮想マシンを追加して、有効化とポリシーの割り当てを開始します。詳細については、このページの以降の手順に記載されています。

方法2: 「NSXセキュリティグループの変更」イベントベースタスクを作成する

次の手順はタスクベースです。イベントベースタスクに関する詳細については、NSX環境での自動ポリシー管理を参照してください。

この方法はネットワーク監視サービスに依存しているため、NSX AdvancedおよびEnterpriseのみで利用可能です。

最初に、[NSXセキュリティグループの変更] イベントベースタスクがすでに作成されているかどうかを判断します (vCenterをDeep Security Managerに追加したときに [このvCenterの保護対象NSXセキュリティグループに追加された仮想マシンを自動的に有効化する、イベントベースタスクを作成します。]をオンにしている場合に表示されます)。

- Deep Security Managerで、上部の [管理] をクリックします。

- 左側で、[イベントベースタスク] をクリックします。

- メイン画面で、[<ご使用のvCenter名>の有効化] および [<ご使用のvCenter名>の無効化] と呼ばれるイベントベースタスクを探します。どちらも、[タイプ] は [NSXセキュリティグループの変更] です。存在している場合と存在していない場合があります。

これらのイベントベースタスクが存在する場合は、次のように変更します。存在しない場合は、次の手順を省略してタスクを作成します。

- [<ご使用のvCenter名>の有効化] イベントベースタスクをダブルクリックします。

- [処理] タブをクリックします。

- [ポリシーの割り当て] を選択し、Windows Server 2016など、ドロップダウンリストからポリシーを選択します。矢印をクリックすると、子ポリシーを表示できます。

- [条件] タブを選択し、イベントベースタスクがトリガされたときに制限する条件を指定します。すでに存在する条件はそのままにして、イベントベースタスクがトリガされたときにさらに制限する条件を追加します。たとえば、すべてのWindows仮想マシンに接頭語「Windows」を追加するという命名規則を仮想マシンに使用している場合、[コンピュータ名] がWindows*と一致します。この設定は、「仮想マシン名がWindowsで始まる場合のみこのイベントベースタスクで処理を実行する」ことを示しています。

- 必要に応じて、[一般] タブで、Activate Windows Server 2016など、割り当てたポリシーを反映させるためにタスクの名前を変更します。

- [タスクの有効化] を選択します。

- 割り当て時に計画したDeep Securityポリシーごとに追加のイベントベースタスクを作成します。イベントベースタスクのイベントタイプには [NSXセキュリティグループの変更] を指定し、コンピュータを有効化してポリシーの割り当てを実行できるように設定する必要があります。

- [<ご使用のvCenter名>の無効化] イベントベースタスクは変更しないでください。このタスクは、「仮想マシンがNSXセキュリティグループから削除される場合のみこのイベントベースタスクで処理を実行する」ことを示しています。

仮想マシンを有効化し、ポリシーを割り当てるイベントベースタスクを作成します。

- 上部の [管理] をクリックします。

- 左側で、[イベントベースタスク] をクリックします。

- メイン画面で、[新規] をクリックします。

- [イベント] ドロップダウンリストから [NSXセキュリティグループの変更] を選択します。仮想マシンがこのイベントベースタスクに関連するNSXセキュリティグループに対して追加 (または削除) されると、[NSXセキュリティグループの変更] イベントタイプがトリガされます。[次へ] をクリックします。

- [コンピュータの有効化] を選択して5分に設定します。

- [ポリシーの割り当て] を選択し、Windows Server 2016など、ドロップダウンリストからポリシーを選択します。矢印をクリックすると、子ポリシーを表示できます。[次へ] をクリックします。

- イベントベースタスクがトリガされたときに制限する条件を指定します。次の条件を追加します。

- [Appliance保護が有効化済み] が [False] と一致する。

- [Appliance保護が利用可能] が [True] と一致する。

- [NSXセキュリティグループ名] が.+ (任意を意味する) に一致する。

- [vCenter名] が<ご使用のvCenter名>と一致する

- イベントベースタスクがトリガされたときにさらに制限する条件を追加します。たとえば、すべてのWindows仮想マシンに接頭語「Windows」を含めるという命名規則を仮想マシンに使用している場合は、次のように設定します。

- [コンピュータ名] がWindows*と一致する。

この設定は、「仮想マシン名がWindowsで始まる場合のみこのイベントベースタスクで処理を実行する」ことを示しています。[次へ] をクリックします。

- [コンピュータ名] がWindows*と一致する。

- [名前] フィールドで、Activate Windows Server 2016など、割り当てたポリシーを反映させるタスクの名前を入力します。

- [タスクの有効化] を選択して [完了] をクリックします。

- 割り当て時に計画したDeep Securityポリシーごとに追加のイベントベースタスクを作成します。イベントベースタスクのイベントタイプには [NSXセキュリティグループの変更] を指定し、コンピュータを有効化してポリシーの割り当てを実行できるように設定する必要があります。

仮想マシンを無効化するイベントベースタスクが存在しない場合は作成します。

- 上部の [管理] をクリックします。

- 左側で、[イベントベースタスク] をクリックします。

- メイン画面で、[新規] をクリックします。

- [イベント] ドロップダウンリストから [NSXセキュリティグループの変更] を選択します。[次へ] をクリックします。

- [コンピュータの無効化] を選択します。[次へ] をクリックします。

- イベントベースタスクがトリガされたときに制限する条件を指定します。次の条件を追加します。

- [Appliance保護が有効化済み] が [True] と一致しり。

- [NSXセキュリティグループ名] が^$ (なしを意味する) と一致する。

- [vCenter名] が<ご使用のvCenter名>と一致する

- [次へ] をクリックします。

- [名前] フィールドで、Deactivate computer - My vCenterなど、処理とvCenter名を反映させるタスクの名前を入力します。

- [タスクの有効化] を選択して [完了] をクリックします。

NSXセキュリティグループに追加する仮想マシンの有効化とポリシーの割り当てを実行できるようにイベントベースタスクを設定しました。仮想マシンが指定したNSXグループに追加されるとすぐに、[NSXセキュリティグループ名] イベントベースタスクがすべてレビューされます。タスクの条件が一致すると、タスクがトリガされます。また、仮想マシンが有効化され、関連するポリシーが割り当てられます。

[NSXセキュリティグループ名] イベントベースタスクを適切に行うには、設定を追加する必要があります。特に、NSXセキュリティグループおよびNSXセキュリティポリシーを作成する必要があります。詳細については、以降の手順に記載されています。

方法3: Deep SecurityポリシーとNSXを同期する

次の手順はタスクベースです。ポリシー同期の詳細については、Deep SecurityポリシーのNSXとの同期を参照してください。

この方法はネットワーク監視サービスに依存しているため、NSX AdvancedおよびEnterpriseのみで利用可能です。

- Deep Security Managerにログインします。

- Deep Security ManagerをNSXと同期するには、すべてのポリシーの名前が一意であることを確認します。初期設定のすべてのポリシーに一意の名前を指定します。

- 画面上部の [コンピュータ] をクリックします。

- 左側で、同期を有効にするvCenterを右クリックして [プロパティ] を選択します。

- [NSX設定] タブで、[Deep SecurityポリシーとNSXサービスプロファイルの同期] を選択します。[OK] をクリックします。

- ポリシーがvSphereにロードしていることを確認します。

- vSphere Web Clientのホームページで、[Networking & Security]ボタンをクリックします。[NSX Home] が表示されます。

- 左側で、[Service Definitions] をクリックします。

- メイン画面の [Services] タブで、[Trend Micro Deep Security] を右クリックして [Edit settings] を選択します。

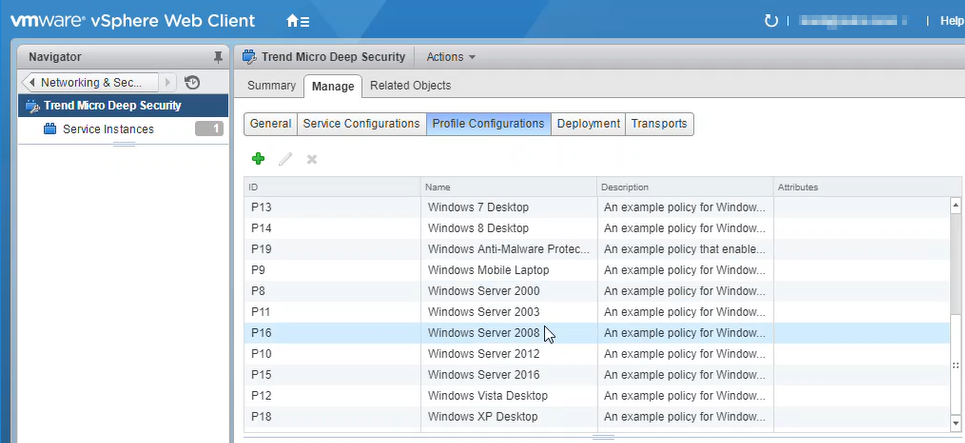

- メイン画面で、[Manage] タブを選択し、ここで [Profile Configurations] を選択します。

- Deep Securityポリシーがロードされていることを確認します。ポリシーは、同じ名前を持つ個別のNSXプロファイル設定として表示されます。各プロファイル設定には、P1、P2、P3のような「P」から始まるIDを指定します。「P」は、 Deep Security

ポリシーに基づいていることを示します。

プロファイル設定としてDeep SecurityポリシーをNSXに追加しました。

NSXプロファイル設定を適切に行うには、設定を追加する必要があります。特に、NSXセキュリティグループおよびNSXセキュリティポリシーを作成する必要があります。詳細については、以降の手順に記載されています。

手順7: NSXセキュリティグループおよびポリシーの作成

NSXセキュリティグループとポリシーを設定して、Deep Securityに関連付ける必要があります。

このセクションのタスクを完了したら、このNSXセキュリティグループに追加された仮想マシンはDeep Security Managerで有効化され、Deep Securityポリシーが割り当てられます。この有効化とポリシーの割り当ては、次の方法で行います。

- 手動による同期を必要とする、方法1: 「コンピュータの作成」イベントベースタスクを作成する。

- 自動で行う、方法2: 「NSXセキュリティグループの変更」イベントベースタスクを作成する、または方法3: Deep SecurityポリシーとNSXを同期する。

最初に、NSXセキュリティグループを作成します。

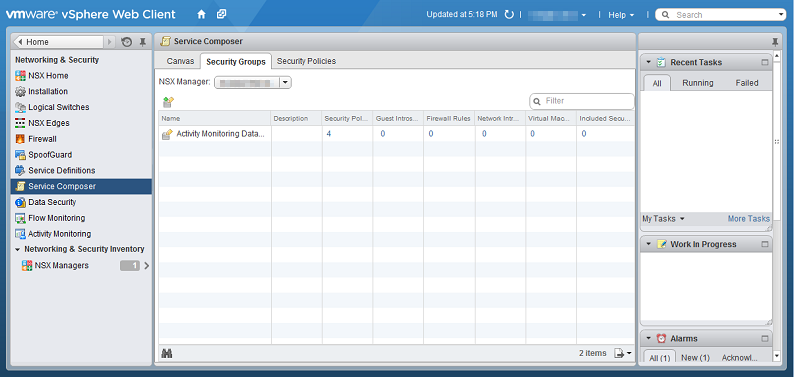

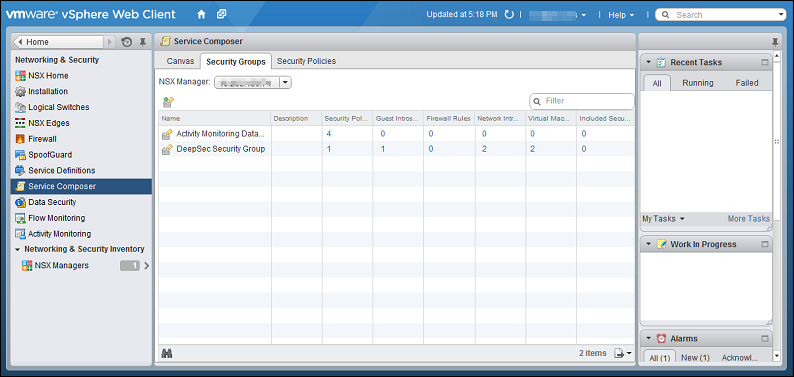

- vSphere Web Clientで、[Home]→[Networking & Security]→[Service Composer]→[Security Groups] の順に選択します。

- [New Security Group] (

) をクリックします。

) をクリックします。

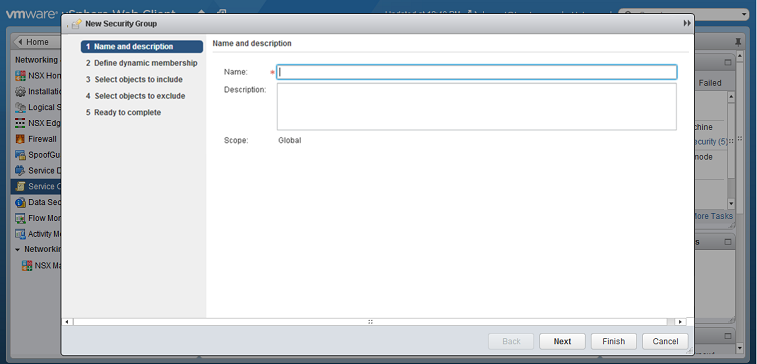

- [Name and description] のオプションで、セキュリティグループの名前を指定します。次のガイダンスに従います。

- 手順6: 有効化を準備するでイベントベースタスクを使用する場合は、一般的なセキュリティグループ名を使用します。たとえば、「DeepSec Security Group」と入力します。

- 手順6: 有効化を準備するでポリシーを同期する場合は、割り当てるDeep Securityポリシーを反映した名前を使用します。たとえば、「Windows Server 2016 Security Group」と入力します。

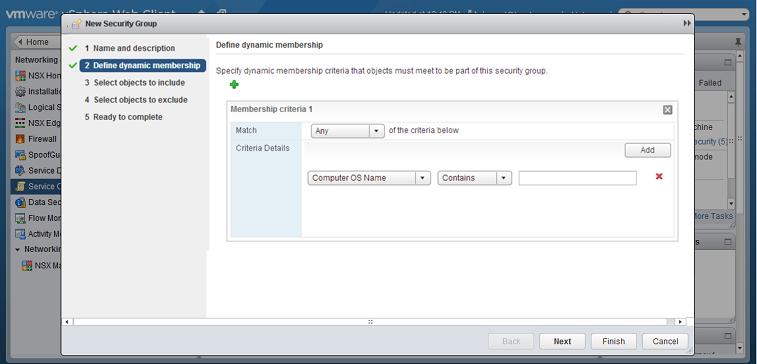

- Define dynamic membership: このグループのメンバーシップを特定のフィルタ条件に基づいて制限する場合は、その条件を入力します。

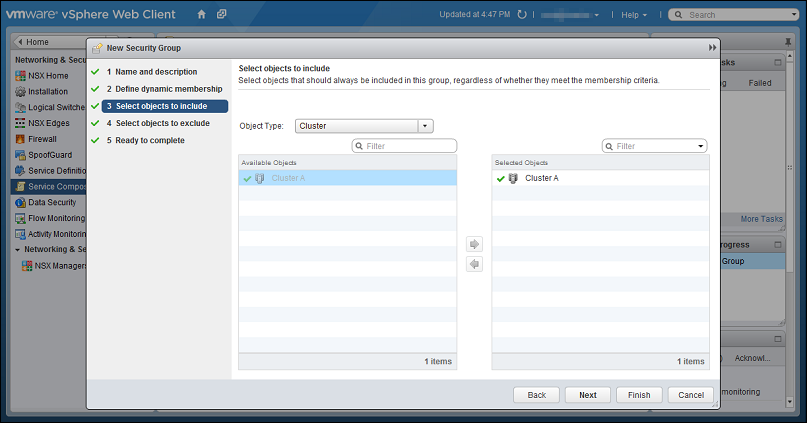

- 含めるオブジェクトを選択します。次のガイダンスに従います。

- イベントベースタスクを使用する場合は、必要に応じてすべての仮想マシンをセキュリティグループに追加できます。

- ポリシーを同期する場合は、割り当てるDeep Securityポリシーに対応する仮想マシンのみを追加します。たとえば、Windows Server 2016ポリシーを割り当てる場合は、Windows Server 2016の仮想マシンのみを含めます。

- NSXセキュリティグループには、さまざまな方法でオブジェクトを追加または削除できますが、この例では、単純に保護対象のホストと仮想マシンを含むNSXクラスタを追加します。[Select objects to include] オプションで、[Object Type] メニューの [Cluster] を選択し、保護対象の仮想マシンを含むNSXクラスタを [Selected Objects] 列に移動します。

複数のセキュリティグループにVMが含まれている場合、Deep Security Managerの[ Computers]タブでホストの名前を検索すると、ホストレコードが複製されます。詳細については、「Duplicate host records appear in Computer page when the host is located in more than one NSX security group」を参照してください。

- [Finish] をクリックして新しいセキュリティグループを作成し、[Security Groups] タブに戻って新しいセキュリティグループが表示されることを確認します。

次に、NSXセキュリティポリシーを作成します。

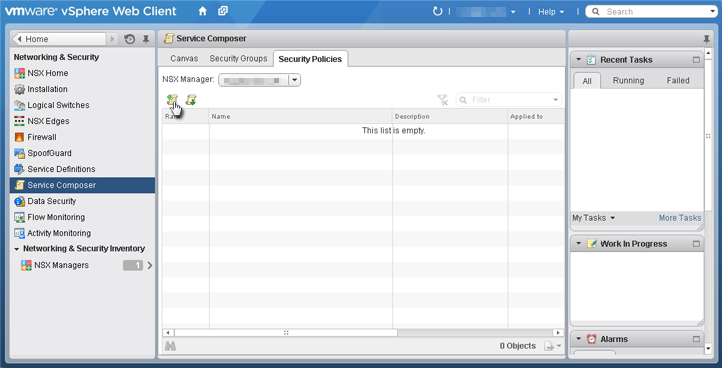

- vSphere Web Clientで、[Home]→[Networking and Security]→[Service Composer]→[Security Policies] の順に選択します。

- [New Security Policy] をクリックします。

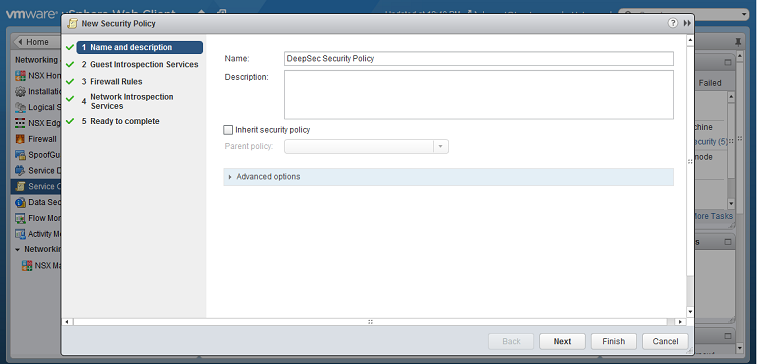

- Name and Description:新しいポリシーの名前を指定し、[ 次へ]をクリックします。次のガイダンスに従います。

- イベントベースタスクを使用する場合は、ポリシーに一般的な名前を入力します。たとえば、「DeepSec Security Policy」と入力します。

- ポリシーの同期を使用する場合は、割り当てるDeep Securityポリシーを反映した名前を入力します。たとえば、「Windows Server 2016 Security Policy ".

」と入力します。

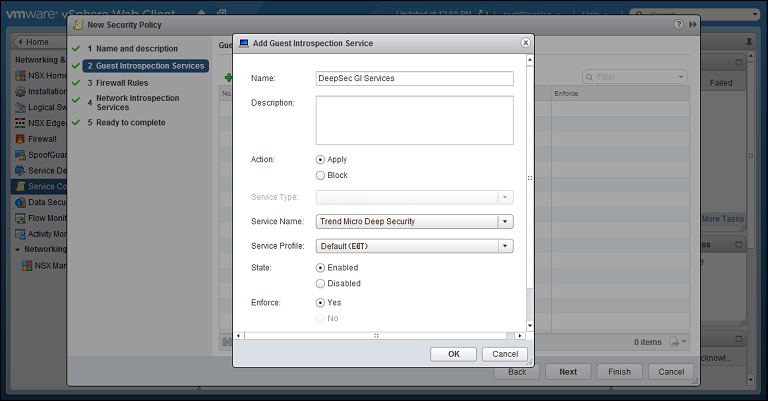

- Guest Introspection Services:不正プログラム対策モジュールまたは侵入防御モジュールを使用している場合は、ゲストイントロスペクションサービスを設定します。

ゲストイントロスペクションをインストールしない場合、不正プログラム対策および侵入防御機能は では機能しません。

緑色のプラス記号 ( ) をクリックしてEndpointサービスを追加します。Endpointサービスの名前を指定し、次のように設定します。

) をクリックしてEndpointサービスを追加します。Endpointサービスの名前を指定し、次のように設定します。

- Action: Apply

- Service Name: Trend Micro Deep Security

- Service Profile:次のいずれかを選択します。

- イベントベースタスクを使用する場合は、[Default (EBT)] を選択します。これは、Deep Security Managerでイベントベースタスクを開始するように設定されたプロファイル設定です。

- ポリシーの同期を使用する場合は、適用するDeep Securityポリシーと一致するプロファイル設定を選択します。

- State: Enabled

- Enforce: Yes

[OK] をクリックし、[Next] をクリックします。 - Firewall Rules:この設定は変更しません。[Next] をクリックします。

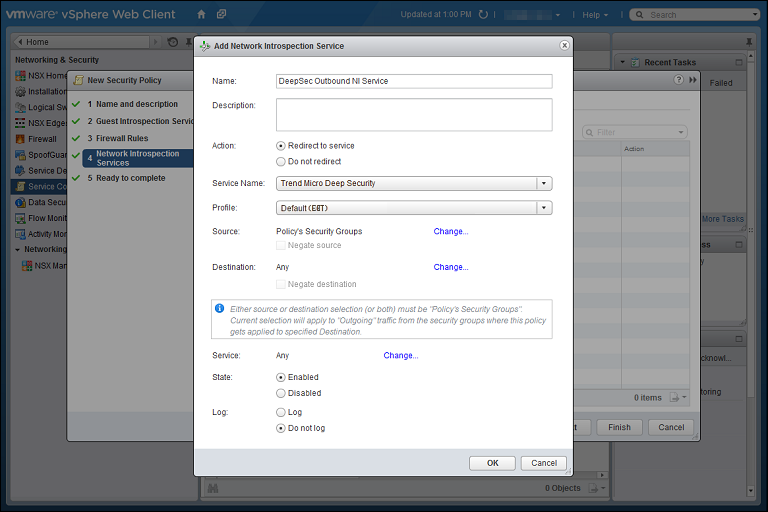

- Network Introspection Services:Network Introspection ServicesはNSX AdvancedおよびEnterpriseでのみ利用可能で、Webレピュテーション、ファイアウォール、または侵入防御モジュールを使用している場合にのみ設定する必要があります。NSXセキュリティポリシーにNetwork Introspectionサービスを2つ追加します。1つは送信トラフィック用でもう1つは受信トラフィック用です。

- 最初に、送信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Outbound」という語句を含めることを推奨)、次のように設定します。

- Action: Redirect to service

- Service Name: Trend Micro Deep Security

- Service Profile: 手順4と同じNSXプロファイル設定を選択します。

- Source: Policy's Security Groups

- Destination: Any

- Service: Any

- State:Enabled

- Log: Do not log

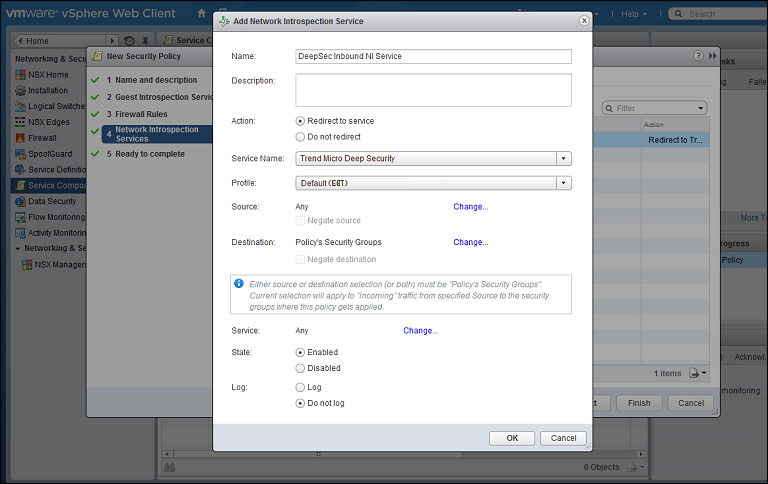

- 次に、受信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Inbound」という語句を含めることを推奨)、次のように設定します。

- (NSX 6.3) Action: サービスにリダイレクト

OR - (NSX 6.4.1以上) Redirect to service: ○

- Service Name: Trend Micro Deep Security

- Service Profile:手順4と同じNSXプロファイル設定を選択します。

- Source:Any

- Destination: Policy's Security Groups

- Service:Any

- State: Enabled

- Log: Do not log

- (NSX 6.3) Action: サービスにリダイレクト

- [Add Network Inspection Service] 画面で [OK] をクリックし、[Finish] をクリックして完了してから [New Security Policy] 画面を閉じます。

これで、Deep Security用のNSXセキュリティポリシーが作成されました。

- 最初に、送信用のサービスを追加します。[Network Introspection Services] オプションで、緑色のプラス記号をクリックして新しいサービスを作成します。[Add Network Introspection Service] 画面で、サービスの名前を指定し (「Outbound」という語句を含めることを推奨)、次のように設定します。

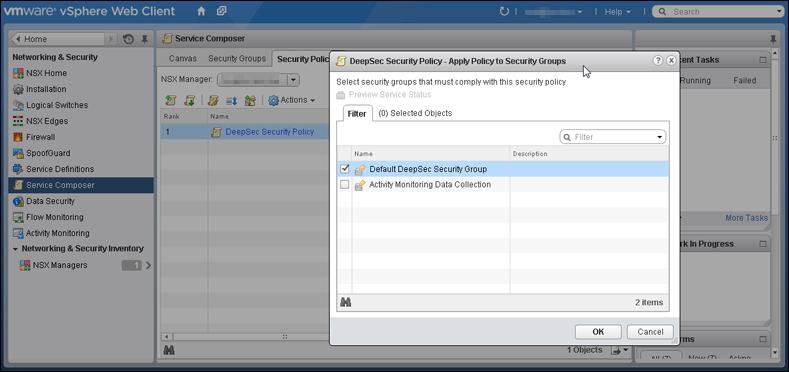

次に、作成したNSXセキュリティポリシーと作成したNSXセキュリティグループを関連付けます。

- 引き続き、vSphere Web Clientの [Home]→[Networking & Security]→[Service Composer] 画面の [Security Policies] タブを使用します。

- 新しいセキュリティポリシーを選択した状態で、[Apply Security Policy] アイコン (

) をクリックします。

) をクリックします。 - [Apply Policy to Security Groups] 画面で、保護する仮想マシンが含まれているセキュリティグループを選択し、[OK] をクリックします。

これで、NSXセキュリティグループの仮想マシンにNSXセキュリティポリシーが適用されました。

最後に、ポリシーの同期を使用する場合は、追加のNSXセキュリティポリシーおよびグループを作成します。

イベントベースタスクを使用する場合、この手順は必要ありません。

- 割り当てるDeep Securityポリシーごとに、次を作成します。

- 割り当てるDeep Securityポリシーを反映した名前のNSXセキュリティグループ。例: Linux Server Security Group

- [Service Profile] を割り当てるDeep Securityポリシーに設定したNSXセキュリティポリシー (Linux Server Security Policyなど)。

複数のNSXセキュリティポリシーおよびグループが作成されました。次に例を示します。

Linux Server Security Group

Linux Server Security PolicySolaris Server Security Group

Solaris Server Security PolicyWindows 10 Desktop Security Group

Windows 10 Desktop Security Policyなどです。

- 各ポリシーと対応するセキュリティグループを関連付けます。たとえば、Linux Server Security PolicyとLinux Server Security Groupを関連付けます。

手順8: 有効化とポリシーの割り当てを開始する

仮想マシンの有効化とポリシーの割り当ての準備が完了しました。

方法1: 「コンピュータの作成」イベントベースタスクを作成するを選択した場合は、vCenterと手動で同期する必要があります。Deep Security Managerに移動し、左側のvCenterを右クリックして、[今すぐ同期] を選択します。

方法2: 「NSXセキュリティグループの変更」イベントベースタスクを作成するを選択した場合は、すべての仮想マシンの有効化およびポリシーの割り当てが自動的に行われます。確認するには、次の手順を参照してください。

方法3: Deep SecurityポリシーとNSXを同期するを選択した場合は、すべての仮想マシンの有効化およびポリシーの割り当てが自動的に行われます。確認するには、次の手順を参照してください。

手順9: 仮想マシンが有効化されて、ポリシーが割り当てられていることを確認する

Deep Security Managerの仮想マシンが有効化され、ポリシーが割り当てられていることを確認します。

- Deep Security Managerで、上部の [コンピュータ] をクリックします。

- 左側で、[コンピュータ]→[<ご使用のvCenter>]→[仮想マシン] を選択します。

- [タスク] 列および [ステータス] 列を確認します。[タスク] 列に [有効化中] と表示され、仮想マシンのステータスが [非管理対象 (不明)] から [非管理対象 (Agentなし)] や [管理対象 (オンライン)] に変わります。仮想マシンのステータスが [VMware Toolsがインストールされていない] になることがありますが、これは一時的です。

- [ポリシー] 列をチェックして、Deep Securityポリシーが正しく割り当てられていることを確認します。

これで、Deep Security Virtual Applianceがインストールされ、仮想マシンが保護されます。

次の手順 (新しい仮想マシンを追加する方法)

新しい仮想マシンをシステムに追加して、Deep Securityで保護する方法については、次の手順に従います。

新しい仮想マシンを追加するために、 方法1: 「コンピュータの作成」イベントベースタスクを作成するを選択した場合:

- vCenterで新しい仮想マシンを作成します。これにより、[コンピュータの作成 (システムによる)] イベントベースタスクが開始し、新しい仮想マシンの有効化およびポリシーの割り当てが行われます。

新しい仮想マシンを追加するために、 方法2: 「NSXセキュリティグループの変更」イベントベースタスクを作成するを選択した場合:

- 仮想マシンを作成するか、仮想マシンをNSXセキュリティグループのいずれかに移動します。これにより、[NSXセキュリティグループの変更] イベントベースタスクが開始し、新しい仮想マシンの有効化およびポリシーの割り当てが行われます。

新しい仮想マシンを追加するために、 方法3: Deep SecurityポリシーとNSXを同期するを選択した場合:

- 仮想マシンを作成するか、仮想マシンをNSXセキュリティグループのいずれかに移動します。これにより、新しい仮想マシンを有効化してポリシーが割り当てられます。