本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

エージェントレスソリューションをNSX-VからNSX-Tに移行する

日本地域向けの製品は、地域固有のポリシーに基づいて取り扱われます。詳細については、Trend Micro Deep Security Virtual Appliance の製品サポート終了に関するご案内をご覧ください。

ここでは、NSX-V環境で既存のエージェントレスソリューションをNSX-T 3.0以上に移行する方法について説明します。

移行手順は、環境の設定方法によって異なります。さまざまな設定の説明については、VMwareドキュメントの NSX for vSphereとNSX-T の共存を参照してください。以下のセクションでは、VMWareドキュメントの[ユースケース1]または[ユースケース2]のいずれかの移行方法について説明します。

| ユースケース1 | ユースケース2 | |

|---|---|---|

| 地域 |

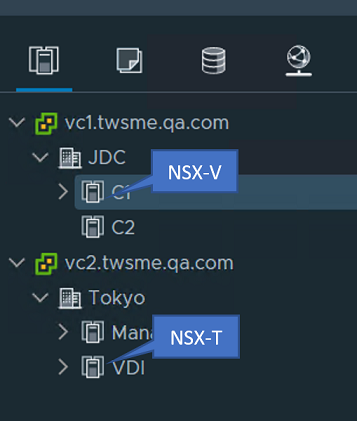

VMware NSX-VおよびNSX-Tは、別々のvCenter Serverに登録されています。 |

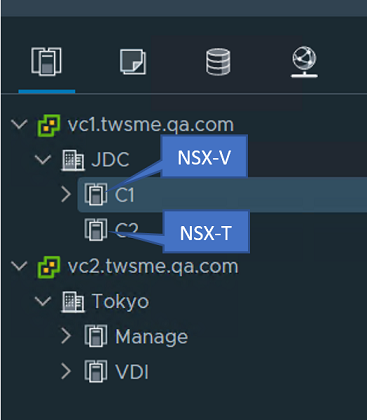

VMware NSX-VおよびNSX-Tは、異なるクラスタを保護するため、同じvCenter Serverに登録されています。 |

| 例 |

|

|

| 移行手順 | 移行シナリオ1を参照してください。 | 移行シナリオ2を参照してください。 |

移行シナリオ1

次の手順に従ってください。

- 移行前

- ステップ1:移行のためのNSX-Tインフラストラクチャの準備

- ステップ2:新しいアプライアンスをインポートする

- ステップ3:移行する

- ステップ4:新しい配信とそのセキュリティ機能を確認する

- ステップ5:Deep Security ManagerからのNSX-VのアンインストールからDeep Securityサービスをアンインストールします。

移行前

- のシステム要件を確認してください。特に:

- Deep Security Managerは、バージョン20のLTS Update 2020-11-26以上である必要があります。

- NSX-Tはバージョン3.0以上である必要があります。

- 既存のvCenterコネクタがNSX-V 6.4.xにバインドされたDeep Security Managerがすでにインストールされている必要があります。

- 別のvCenter Server(VC-2など)を設定してNSX-T Managerに登録するには、VMwareドキュメントのNSX for vSphereとNSX-Tの共存に関するユースケース1を参照してください。

- VMwareのドキュメントを参照して、NSX-T管理用のESXiホストおよびクラスタを調整してください。

- NSX-VにEdgeクラスタが含まれている場合は、VMwareドキュメントの NSX Edge Networking Setup を参照して、NSX-Tのエッジクラスタでルーティングまたはブリッジモードを設定してください。

- 移行プロセスを続行する前に、ネットワーク接続を確認してください。

ステップ1:移行のためのNSX-Tインフラストラクチャの準備

Fabric settings の準備の手順に従って、NSX-Tを設定します。新しいvCenterをNSX-Tにすでに追加している場合(たとえば、前述のセクション), で説明したVC-2の場合は、[Compute Managerの設定]の手順を省略できます。

ステップ2:新しいアプライアンスをインポートする

次に、 Deep Security Managerで、 が新しいDeep Security Virtual Applianceをインポートします。

ステップ3:移行する

- Deep Security Managerで、新しいvCenter(上記の例ではVC-2)とNSX-Tを追加します。手順については、 新しいvCenterコネクタの追加を参照してください。

- Deep Security Virtual ApplianceをNSX-Tに配置します。

- ゲストVMのアクティベーションとセキュリティポリシーの割り当てには、NSX-Vに比べてNSX-Tに追加の要件があります。次のタスクを実行します。

- NSX-Tのセキュリティグループをアップデートするのセキュリティグループを更新します。

- セキュリティポリシーをNSX-VからNSX-Tに移行するに移行する

- アクティベーションの準備。

NSX-V環境を準備する際に方法1または方法2を使用した場合、ゲストVMを自動的にアクティベートするには、既存のイベントベースのタスクの[ポリシーの割り当て]または[条件]を変更する必要があります。

NSX-Tでのセキュリティポリシーの移行およびサービスプロファイルの作成を開始すると、NSX-Vクラスタの下のゲストVMが保護機能を失う可能性があります。これは、NSXセキュリティグループのバインドが移行の一部であるためです。NSX-Tの設定が完了したゲストVMがNSX-Tクラスタに移行されると、保護が再開されます。

- ゲストVMの移行:

- 両方のvCenter Serverを同じSSOドメインにリンクして、クロスvCenterの移行をサポートします。Vmwareドキュメントの「 vCenter Serverインスタンス間の移行の要件」を参照してください。

- vMotionを使用して、ゲストVMを元のvCenterから新しいvCenterに移動します。詳細については、 VDS/VSS とNSX-Tスイッチ間のvMotionを参照してください。

- NSX-Vでネットワークイントロスペクションを使用していた場合、vMotionの完了後、新しいvCenterがNSX-Tネットワーク上にある場合、ゲストVMは少なくとも1つのNICを論理スイッチ(オーバーレイモード)に接続してネットワークセキュリティを有効にする必要があります。 NSX-Tの機能

- Deep Security Managerで、 Computers ページに移動してゲストVMを探し、 Deep Security Virtual Applianceがアクティベートされており、初期設定の「Deep Security Virtual Appliance」ポリシーが適用されていることを確認します。

ゲストVMを有効にし、セキュリティポリシーを自動的に割り当てる必要があります。ゲストVMが期待されるセキュリティポリシーでアクティベートされていない場合は、次の手順を実行してください。

- [ Computers ]画面で、vCenterを右クリックして、[ Synchronize Now]を選択します。

- ゲストVMがまだアクティベートされていない場合は、アクティベーションを行い、セキュリティポリシーを手動で割り当ててみてください。

ステップ4:新しい配信とそのセキュリティ機能を確認する

- 不正プログラム モジュールが正しく動作していることをテストし、イベントをDeep Security Managerに送信してください。 不正プログラム検索をテストするを参照してください。

- ネットワーク保護モジュール(Webレピュテーション, Firewall, Intrusion Prevention)が正しく動作しており、イベントをDeep Security Managerに送信していることをテストします。 Webレピュテーションをテストする, ファイアウォールルールを配信前にテストするおよび 侵入防御のテスト 侵入防御。

ステップ5:Deep Security ManagerからのNSX-Vのアンインストール

Deep Securityモジュールが正しく機能していることを確認したら、 Deep Security ManagerからNSX-Vをアンインストールします。手順については、 NSX-V環境からのDeep Securityの手動アンインストールのアンインストールを参照してください。これで、移行プロセスが完了しました。

移行シナリオ2

次の手順に従ってください。

- 移行前

- ステップ1:NSX-TネットワークとvCenterインフラストラクチャの準備

- ステップ2:新しいアプライアンスをインポートする

- ステップ3:移行する

- ステップ4:新しい配信とそのセキュリティ機能を確認する

- ステップ5:NSX-Vをクリーンナップする

移行前

- のシステム要件を確認してください。特に:

- Deep Security Managerは、バージョン20のLTS Update 2020-11-26以上である必要があります。

- NSX-Tはバージョン3.0以上である必要があります。

- 既存のvCenterコネクタがNSX-V 6.4.xにバインドされたDeep Security Managerがすでにインストールされている必要があります。

- NSX-Tで管理される別のクラスタを設定するには、VMwareドキュメントの「vSphereのNSXと の共存」および「NSX-T の使用例2」を参照してください。

- VMwareのドキュメントを参照して、NSX-T管理用のESXiホストおよびクラスタを調整してください。

- NSX-VにEdgeクラスタが含まれている場合は、VMwareドキュメントの NSX Edge Networking Setup を参照して、NSX-Tのエッジクラスタでルーティングまたはブリッジモードを設定してください。

- 移行プロセスを続行する前に、ネットワーク接続を確認してください。

ステップ1:NSX-TネットワークとvCenterインフラストラクチャの準備

Fabric設定の準備 の手順に従って、NSX-Tで管理するクラスタを設定します。

ステップ2:新しいアプライアンスをインポートする

次に、 Deep Security Managerで、 が新しいDeep Security Virtual Applianceをインポートします。

ステップ3:移行する

- 変更をロールバックする必要がある場合に備えて、 Deep Security Managerデータベースをバックアップします。

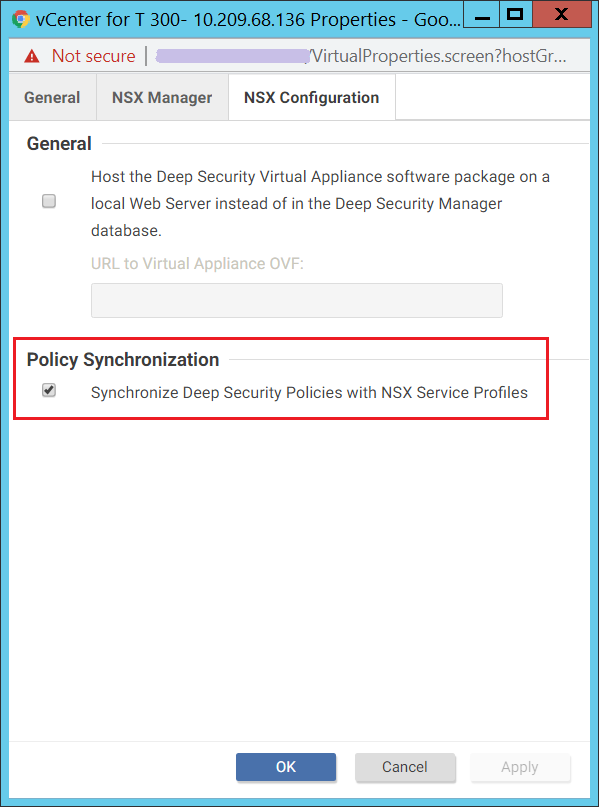

- Deep Security Managerで、[ Computers ]画面に移動し、vCenterコネクタを右クリックして、[ Properties]を選択します。[ NSX Configuration ]タブで、[Policy Synchronization ]の下のオプションが選択されているかどうかを確認します。この手順の後半でこれを知っておく必要があります。

- NSX-Vバインディングを削除します。Deep Security Managerで、[ Computers ]画面に移動し、vCenterコネクタを右クリックして、[ Properties]を選択します。[NSX Manager] タブで、[NSX Managerの削除] をクリックします。

Deep Security Managerがシステムイベント397(「VMware NSX Callback Authentication Failed」), )を受信した場合、NSX設定はDeep Security Managerから削除されていますが、NSX-VにはDeep Securityサービスがあります。この問題は、移行が完了し、NSX-Vをシャットダウンまたはアンインストールすると解決されます。

この手順では、 Deep Security ManagerからNSX-Vの設定が削除されますが、NSX-VにはDeep Securityサービスがあるため、VMはまだ保護されています。NSX-V環境からDeep Securityを手動で削除する必要があります(「 NSX-V環境からのDeep Securityの手動アンインストール」を参照)。

移行プロセス中にNSX-Vで管理されるクラスタに配信されるワークロードは変更しないでください。

- NSX-Tバインディングを追加します。Deep Security Managerで、[ Computers ]画面に移動し、vCenterコネクタを右クリックして、[ Properties]を選択します。 NSX Manager タブで次の操作を実行します。

- NSX-T Managerのアドレスと資格情報を入力します。

- [ Add/Update ] [証明書 ]をクリックして、NSX-T SSL証明書を追加します。

- [ 接続のテスト] [ ]をクリックして、 Deep Security ManagerがNSX-T Managerに接続できることを確認します。

- [OK] をクリックします。

- [ NSX Configuration ]タブで、[ Policy Synchronization ]の下のオプションが手順2での設定であることを確認します。

- Deep SecurityサービスがNSX-Tに登録されていることを確認してください。 NSX-T ManagerのWebコンソールで、[ System]→[Service Deployments]の順に選択します。「Trend Micro Deep Security」サービスを登録する必要があります。

- Deep Security Virtual ApplianceをNSX-Tに配置します。

- ゲストVMのアクティベーションとNSX-Tのセキュリティポリシーの割り当てには、NSX-Vと比較していくつかの追加のタスクがあります。必要なもの:

- NSX-Tのセキュリティグループをアップデートするのセキュリティグループを更新します。

- セキュリティポリシーをNSX-VからNSX-Tに移行するに移行する

- アクティベーションの準備。

NSX-V環境を準備する際に方法1または方法2を使用した場合、ゲストVMを自動的にアクティベートするには、既存のイベントベースのタスクの[ポリシーの割り当て]または[条件]を変更する必要があります。

NSX-Tでのセキュリティポリシーの移行およびサービスプロファイルの作成を開始すると、NSX-Vクラスタの下のゲストVMが保護機能を失う可能性があります。これは、NSXセキュリティグループのバインドが移行の一部であるためです。NSX-Tの設定が完了したゲストVMがNSX-Tクラスタに移行されると、保護が再開されます。

- ゲストVMの移行:

- ゲストVMを元のクラスタから新しいVMに移動するには、vMotionを使用します。詳細については、 VDS/VSS とNSX-Tスイッチ間のvMotionを参照してください。

- NSX-Vでネットワークイントロスペクションを使用していた場合、vMotionの完了後、新しいvCenterがNSX-Tネットワーク上にある場合、ゲストVMは少なくとも1つのNICを論理スイッチ(オーバーレイモード)に接続してネットワークセキュリティを有効にする必要があります。 NSX-Tの機能

- Deep Security Virtual ApplianceおよびゲストVMがアクティベートされ、セキュリティポリシーが割り当てられていることを確認します。

- 初期設定のセキュリティポリシー「Deep Security Virtual Appliance」を使用してアプライアンスをアクティベートします。

- ゲストVMを有効にし、セキュリティポリシーを自動的に割り当てる必要があります。ゲストVMが期待されるセキュリティポリシーでアクティベートされていない場合は、次の手順を実行してください。

- [ Computers]画面で、vCenterを右クリックして、[ Synchronize Now]を選択します。

- ゲストVMがまだアクティベートされていない場合は、アクティベーションを行い、セキュリティポリシーを手動で割り当ててみてください。

ステップ4:新しい配信とそのセキュリティ機能を確認する

- 不正プログラム モジュールが正しく動作していることをテストし、イベントをDeep Security Managerに送信してください。 不正プログラム検索をテストするを参照してください。

- ネットワーク保護モジュール(Webレピュテーション, Firewall, Intrusion Prevention)が正しく動作しており、イベントをDeep Security Managerに送信していることをテストします。 Webレピュテーションをテストする, ファイアウォールルールを配信前にテストするおよび 侵入防御のテスト 侵入防御。

ステップ5:NSX-Vをクリーンナップする

Deep Securityモジュールが正しく機能していることを確認したら、VMwareの指示に従ってNSX-Vをクリーンナップしてください。これで、移行プロセスが完了しました。

NSX-Tのセキュリティグループをアップデートする

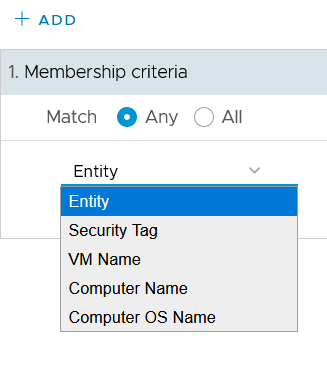

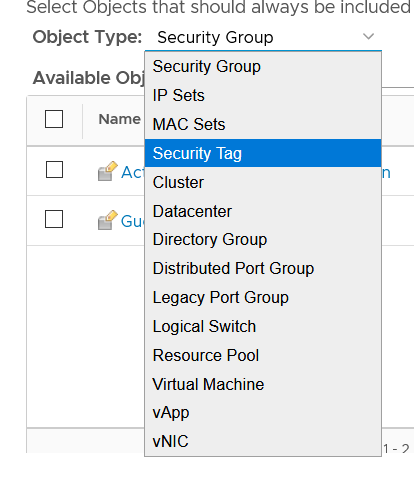

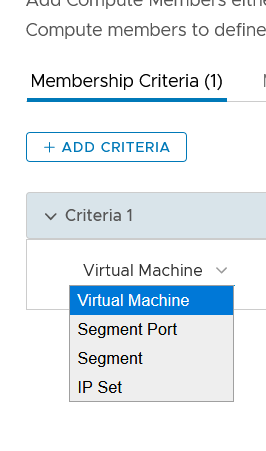

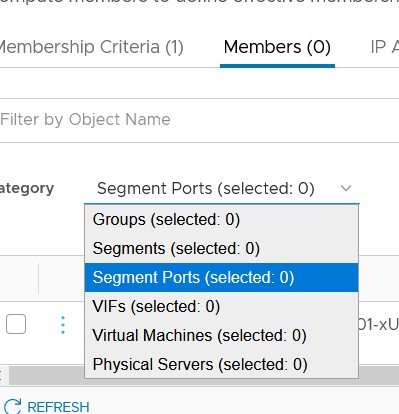

NSX-Tでは、 グループ設定の をメンバーシップ基準とNSX-Vとは異なるメンバーカテゴリで提供しています。 NSX-Tでセキュリティグループを再作成する必要があります。

| NSX-V | NSX-T(ポリシーモードのグループオブジェクト) | ||

|---|---|---|---|

| ダイナミックメンバーシップの条件 | インクルードまたは除外設定のオブジェクトの種類 | ダイナミックメンバーシップの条件 | メンバーカテゴリ |

|

|

|

|

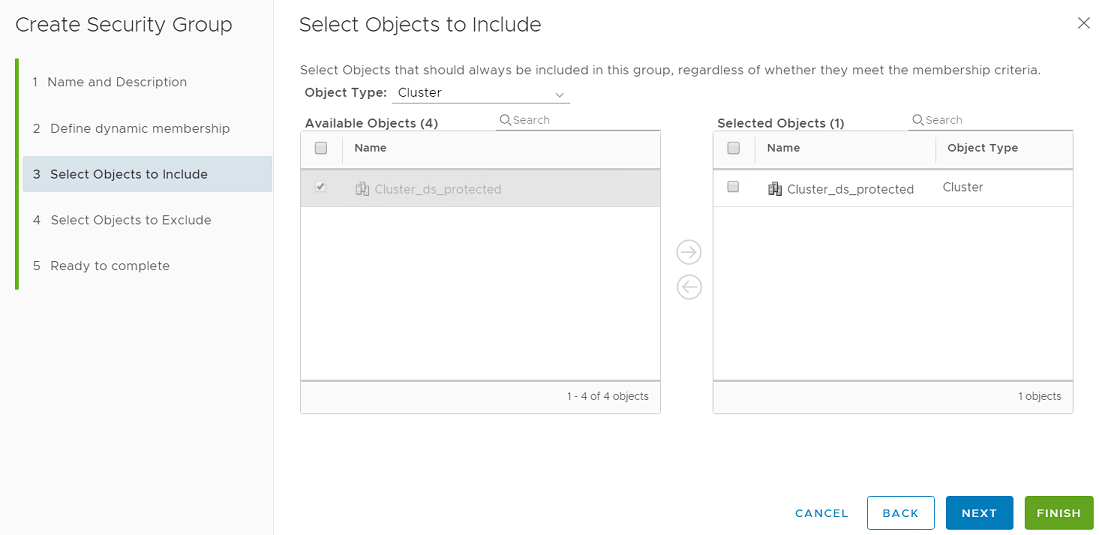

たとえば、「vCenterクラスタ」を使用するセキュリティグループを、NSX-Vのメンバーシップ条件としてNSX-Tに変換する方法があります。

NSX-Tでは、vCenterクラスタオブジェクトはサポートされていません。次の3つの方法では、NSX-Tでサポート対象グループを設定する方法を提案します。ただし、詳細については、VMwareのマニュアルを参照する必要があります。

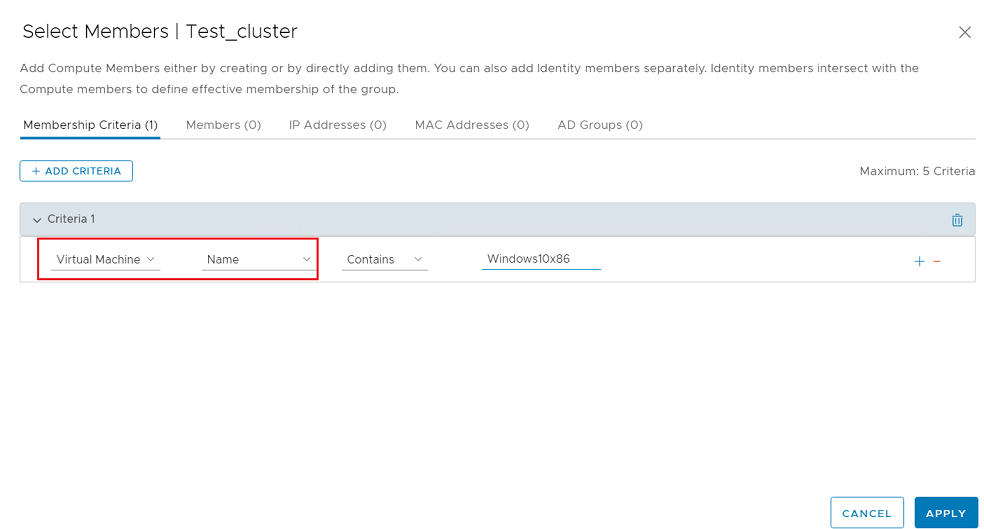

- 方法1:動的メンバーシップを「VM名」に基づいて定義します。

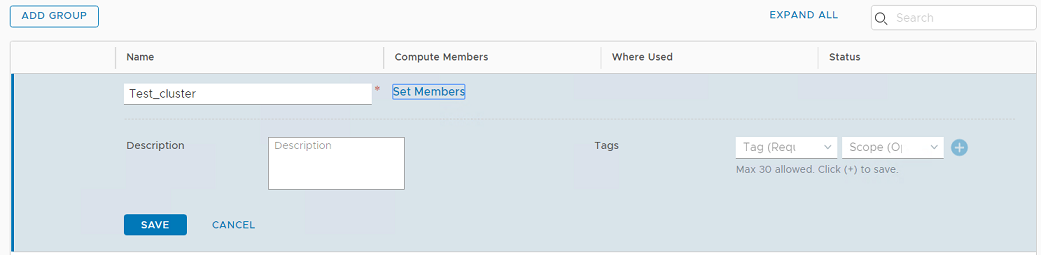

- グループを追加します。NSX-Tで、 Inventory> Groups に移動し、[ ADD GROUP]をクリックします。

- [ メンバーの設定] []の順に選択し、[ Membership Criteria ]タブを選択して、[仮想マシン]と[名前]の条件を1つ作成します。

- グループを追加します。NSX-Tで、 Inventory> Groups に移動し、[ ADD GROUP]をクリックします。

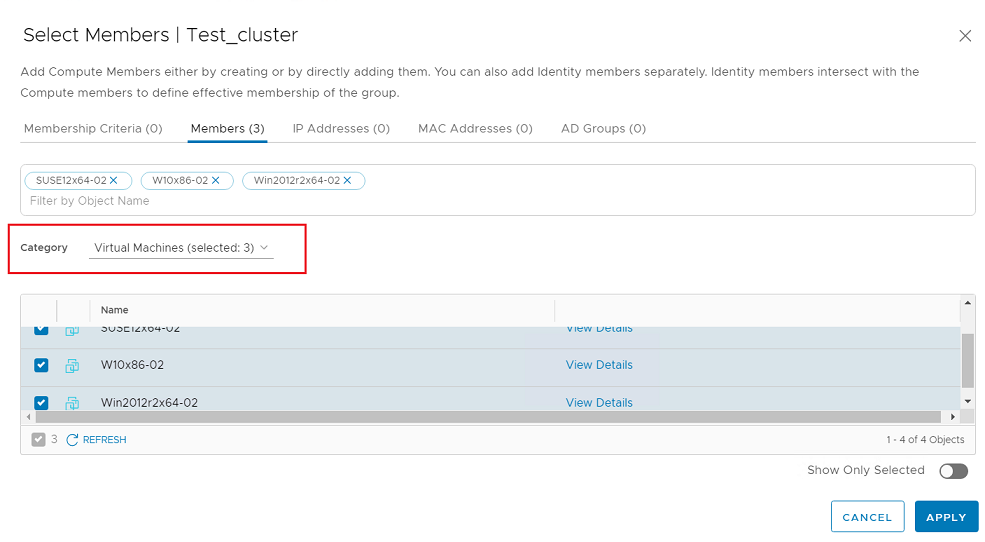

- 方法2:動的メンバーシップを「VM名」に基づいて定義します。

- グループを追加します。NSX-Tで、 Inventory> Groups に移動し、[ ADD GROUP]をクリックします。

- [ メンバーの設定] [ ]の順に選択し、[ メンバー] [ ]タブを選択します。 カテゴリで、保護をNSX-Tに移行するVMを選択します。

- 方法3:グループメンバーシップのタグを使用する:

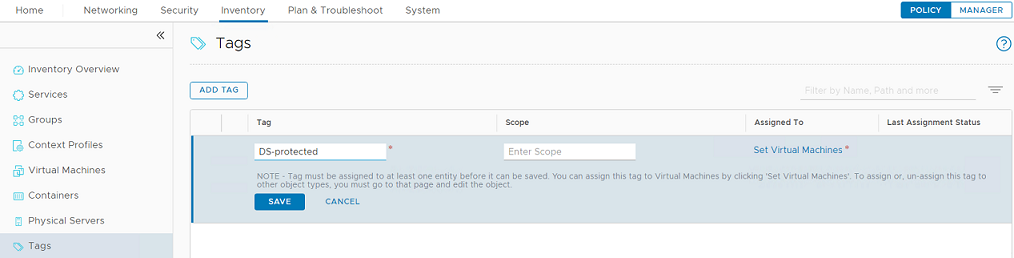

- NSX-Tで、 Inventory> Tag に移動し、タグを作成します。

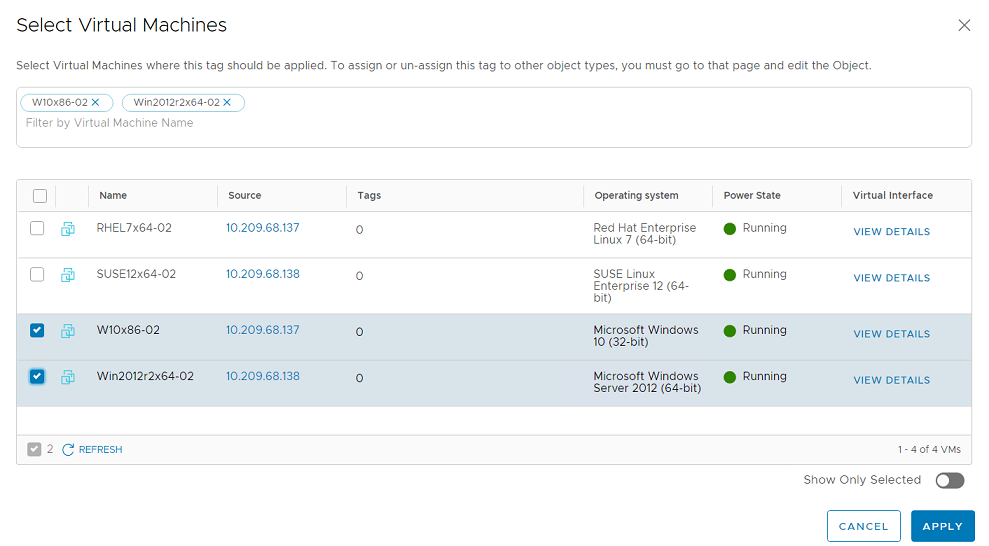

- [ 仮想マシンの設定] [ ]をクリックし、VMにタグを割り当てます。

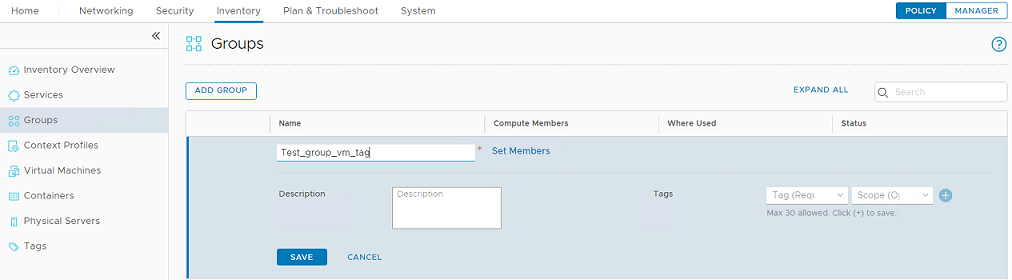

- [ Inventory]→[Groups ]の順に選択し、[ ADD GROUP ]をクリックして新しいセキュリティグループを追加します。

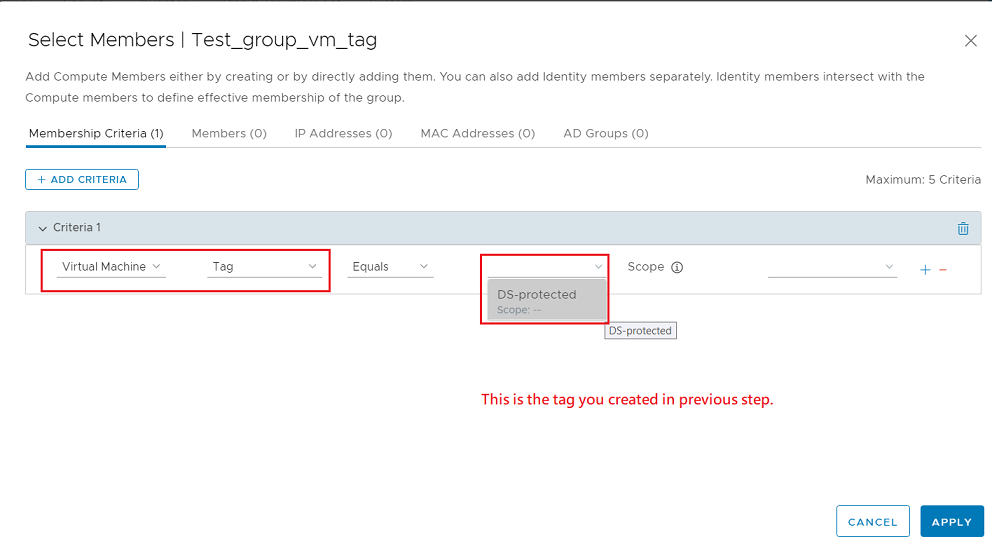

- [メンバーの設定] [ ]をクリックし、[仮想マシン]および[タグ]条件を追加します。

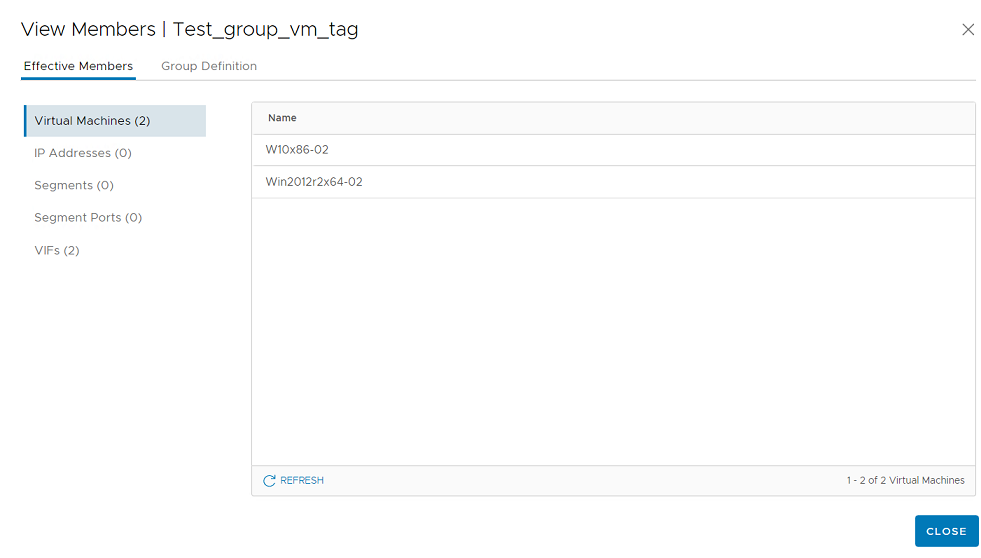

- [メンバーの表示] []の順にクリックします。設定されたVMが仮想マシンにリストされている必要があります。

- NSX-Tで、 Inventory> Tag に移動し、タグを作成します。

セキュリティポリシーをNSX-VからNSX-Tに移行する

NSX-Vでは、セキュリティポリシーにゲストイントロスペクションサービスとネットワークイントロスペクションサービスの両方の設定が含まれます。NSX-Tの設定を次の手順で再作成する必要があります。

- 現在のNSX-V設定を確認する

- NSX-Tのゲストイントロスペクション設定を再作成しますのゲストイントロスペクション設定を再作成します

- NSX-Tのネットワークイントロスペクション設定を再作成するのネットワークイントロスペクション設定を再作成する

現在のNSX-V設定を確認する

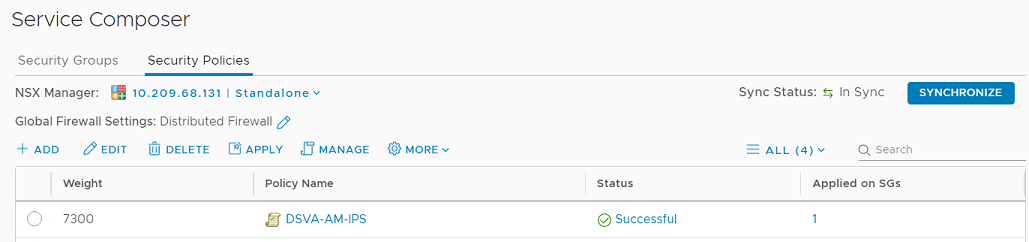

- vCenterで、 [ネットワーク/セキュリティ]→[サービスコンポーザ]→[セキュリティポリシー]に移動します。Deep Securityサービスに対して作成されたポリシーを見つけます。それらは、NSX-T用に再作成する必要があるポリシーです。

- セキュリティポリシーごとに:

- ポリシーをクリックします。

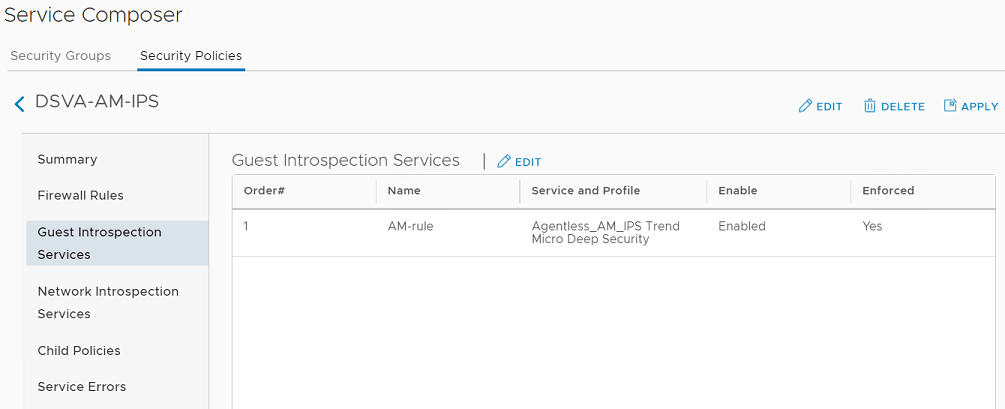

- 左側のペインで[ Guest Introspection Services]をクリックします。

- サービスおよびプロファイル 列の値をメモしておきます。この情報は、NSX-Tのエンドポイント保護ルールとサービスプロファイルを作成する際に必要になります(次のセクションで説明します)。

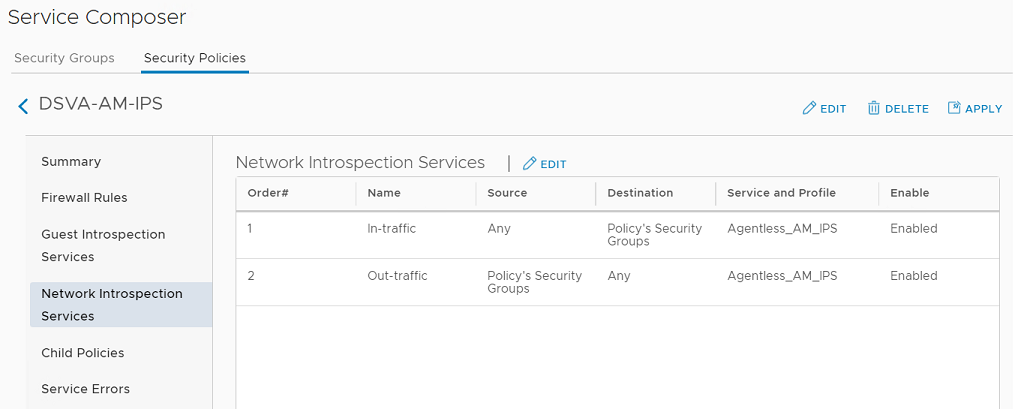

- 左側のペインで、[ Network Introspection Services]をクリックします。

- この表の値に注意してください。この情報は、 Network Introspection Settings for NSX-Tを作成するときに必要になります(後で説明します)。

NSX-Tのゲストイントロスペクション設定を再作成します

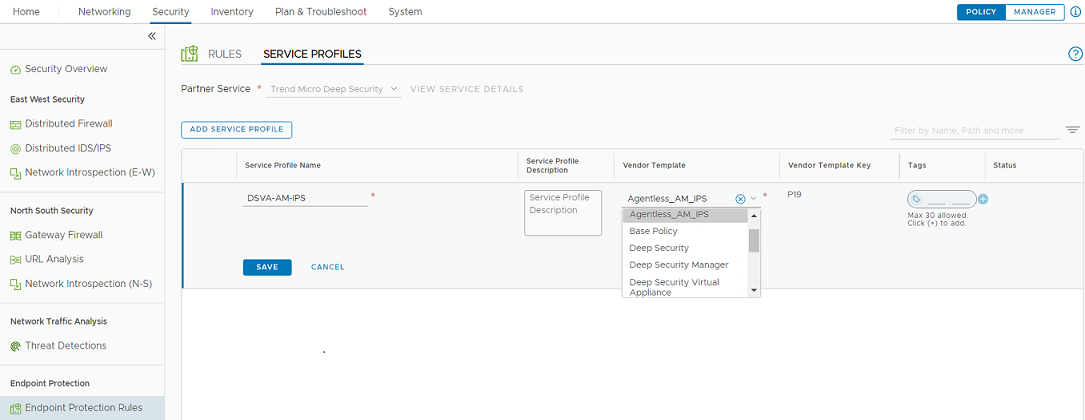

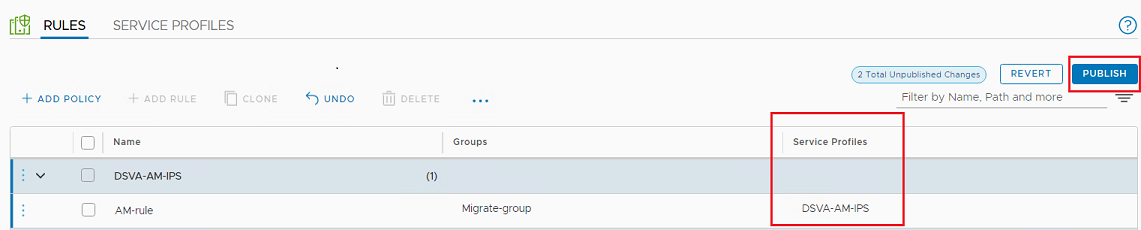

- NSX-T Webコンソールで、[ Security]→[Endpoint Protectionルール]の順に選択します。

- サービスプロファイルを作成します。NSX-Vの設定(上記の手順2cの Guest Introspection Service の サービスおよびプロファイル 列の値)に基づいて、 Vendor Template を選択します。

- 新しいルールを作成して、 Guest Introspection Services for NSX-Vで定義された各ルールを置き換えます(上記の手順2cを参照)。新しいルールごとに、前の手順で作成した対応する サービスプロファイル を選択します。

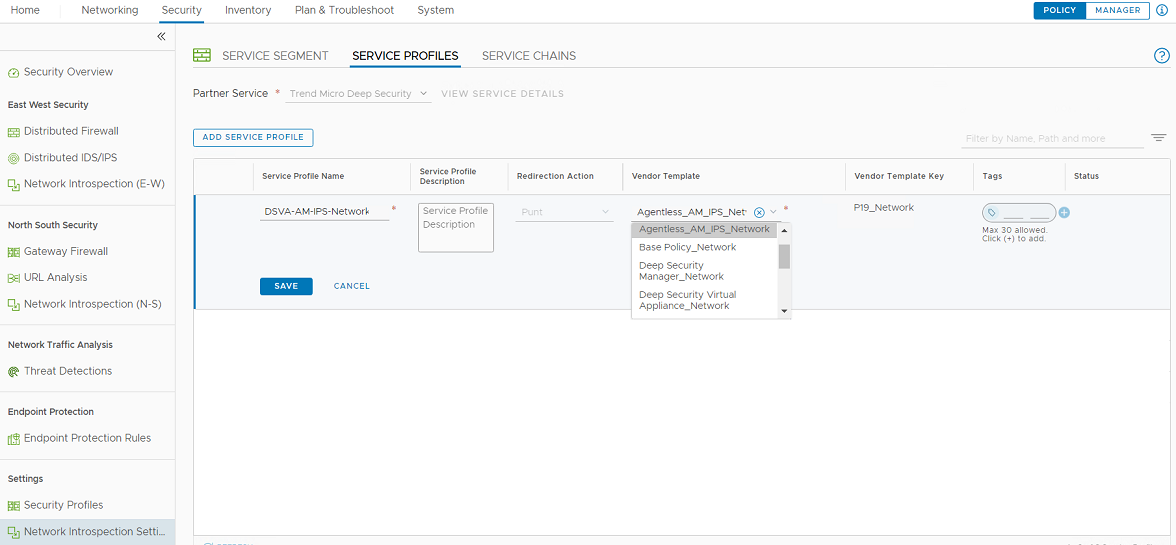

NSX-Tのネットワークイントロスペクション設定を再作成する

- NSX-T Webコンソールで、 Security> Network Introspection Settings>サービスプロファイルに移動します。

- サービスプロファイルを作成します。NSX-Vの設定(上記の手順2eの Network Introspection Service の サービスおよびプロファイル 列の値)に基づいて、 Vendor Template を選択します。プレフィックス名が同じで、完全名が「same_name」_Networkのベンダーテンプレート名を探します。この例では、「Agentless_AM_IPS_Network」です。

- Service Chains に移動し、前の手順で作成したサービスプロファイルを選択してサービスチェーンを作成します。[ サービスセグメント ]フィールドで、 Deep Security Virtual ApplianceをNSX-T上に配置したときに作成したセグメントを選択します。

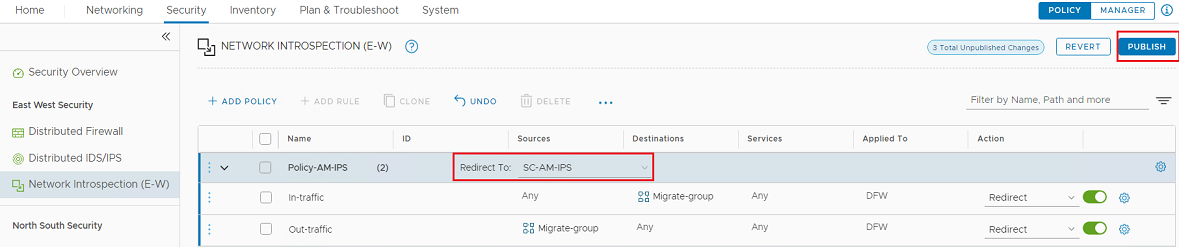

- Security> Network Introspection(EW)に移動します。

- Network Inspection Services for NSX-V(上記の手順2eを参照)に現在あるセキュリティポリシーごとに1つのポリシーを追加し、このポリシーにルールを追加します。 [ へのリダイレクト]ファイルで、手順3で作成したサービスチェーンを選択します。