本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Deep Securityファイアウォールの設定

Deep Security ファイアウォールは、非常に柔軟なファイアウォールで、制限または許可するように設定できます。侵入防御やWebレピュテーションモジュールと同様に、ファイアウォールモジュールもインラインまたはタップモードの2つのモードで実行できます。ファイアウォールルールをタップモードでテストし、すべてが正しく動作することを確認してからインラインモードに切り替えることを推奨します。

ファイアウォールの設定と管理は慎重に行う必要があり、すべての環境に合うルールセットは存在しません。ルールの作成を開始する前にファイアウォールの処理と優先度を理解しておく必要があります。許可ルールを作成する場合、定義されていない対象がすべて黙示的に拒否されるため、特に注意が必要です。

このトピックの内容:

- ファイアウォールルールを配信前にテストする

- 「Fail-Open」の動作を有効にする

- ファイアウォールをオンにする

- 初期設定のファイアウォールルール

- 厳格または寛容なファイアウォール設計

- ファイアウォールルールの処理

- ファイアウォールルールの優先度

- 推奨されるファイアウォールポリシールール

- ファイアウォールルールをテストする

- 攻撃の予兆検索

- ステートフルインスペクション

- 例

- 重要事項

ファイアウォールルールを配信前にテストする

ファイアウォールモジュール(および侵入防御およびWebレピュテーションモジュール)には、パケットをブロックするか、またはパケットを許可するかを決定するDeep Securityネットワークエンジンが含まれています。ファイアウォールモジュールと侵入防御モジュールの場合、ネットワークエンジンはパケットのサニティチェックを実行し、ファイアウォールと侵入防御のルールを各パケットが通過することも確認します。ネットワークエンジンは次の2つのモードで動作します。

- タップモード: パケットストリームは変更されません。ファイアウォールまたは侵入防御モジュールが有効になっている場合、トラフィックはこれらによって処理されます。ただし、問題が検出されてもパケットや接続が拒否されることはありません。タップモードでは、Deep Securityはイベントのレコードを提供する以外の保護は提供しません。

- インラインモード:パケットストリームはDeep Securityネットワークエンジンを直接通過します。すべてのルールは、プロトコルスタックの上位に伝わる前にネットワークトラフィックに適用されます。

配信前はルールの処理を [ログ記録のみ] に設定し、タップモードかインラインモードのいずれかでファイアウォールルールをテストすることが重要です。これにより、トラフィックに対するルールの影響を、処理を実行することなくプレビューできます。配信前にルールをテストしない場合、トラフィックがすべてブロックされ、コンピュータにアクセスできなくなる可能性があります。

タップモードでテストする

タップモードでは、トラフィックのフローを妨げることなくファイアウォールルールをテストできます。

- Deep Security Managerの Computers または Policies に移動します。

- コンピュータ (またはポリシー) を右クリックして [詳細] を選択し、コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。 - [設定]→[詳細]→[ネットワークエンジンモード] の順に選択します。

- リストから [タップ] を選択し、[保存] をクリックします。

- ルールを作成し、[OK] をクリックします。ルールを確認するには、[イベントとレポート]→[イベント]→[ファイアウォールイベント] に移動します。

ファイアウォールルールの結果に問題がない場合は、コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。に戻ってドロップダウンリストから [インライン] を選択し、[保存] をクリックします。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。に戻ってドロップダウンリストから [インライン] を選択し、[保存] をクリックします。

インラインモードでテストする

多くの場合、トラフィックを妨げることなくファイアウォールルールをテストするにはタップモードが良い方法となります。しかし、ルールの処理を [ログ記録のみ] に設定すると、インラインモードでもルールをテストできます。この方法ではトラフィック分析の実際のプロセスが発生し、パケットのブロックや拒否などの処理を実行する必要がありません。

- Deep Security Managerの Computers または Policies に移動します。

- コンピュータ (またはポリシー) を右クリックして [詳細] を選択し、コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。 - [設定]→[詳細]→[ネットワークエンジンモード] の順に選択します。

- ドロップダウンメニューから [インライン] を選択し、[保存] をクリックします。

- ルールを作成するときは、処理を [ログ記録のみ] に設定しておきます。

- ルールを確認するには、[イベントとレポート]→[イベント]→[ファイアウォールイベント] に移動します。

ファイアウォールルールの結果に問題がない場合は、処理を [ログ記録のみ] から任意の処理に変更し、[OK] をクリックします。

「Fail-Open」の動作を有効にする

ケースによっては、ファイアウォールルール (または侵入防御ルール) を適用する前にネットワークエンジンがパケットをブロックすることがあります。初期設定では、ネットワークエンジンは次の場合にパケットをブロックします。

- AgentまたはVirtual Applianceにメモリ不足などのシステム上の問題がある。

- パケットのサニティチェックでエラーが発生する。

この「Fail-Closed」動作により、高度なセキュリティが提供されます。AgentまたはVirtual Applianceが正常に機能していないときもサイバー攻撃がネットワークに侵入することはできず、不正と思われるパケットから保護できます。「Fail-Closed」の問題は、AgentまたはVirtual Applianceの問題によってサービスおよびアプリケーションが利用できなくなる場合があることです。また、パケットのサニティチェックの誤判定が多いために大量のパケットが必要以上にドロップされ、パフォーマンスの問題が発生することもあります。

サービス可用性に関して懸念がある場合は、以下の手順に従って、システムエラーやパケットチェックエラーの場合にもパケットの通過を許可する (「Fail-Open」にする) ように初期設定の動作を変更できます。

- Deep Security Managerの Computers または Policies に移動します。

- コンピュータ (またはポリシー) を右クリックして [詳細] を選択し、コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開きます。 - 左側にある [設定] をクリックします。

- [詳細] タブをクリックします。

- [ネットワークエンジン設定] で、[エラー発生時の処理] を次のように設定します。

- Deep Securityネットワークエンジンで問題が発生した場合 (メモリ不足エラー、割り当てメモリエラー、ネットワークエンジンの Deep Packet Inspection (DPI) デコードエラーなど) のパケットの通過を許可するには、[ネットワークエンジンのシステムエラー] を [Fail-Open] に設定します。ここで、Fail-Openの使用を検討するのは、高負荷やリソース不足によりAgentまたはVirtual Applianceでネットワーク例外が頻繁に発生する場合です。フェイルオープンの場合、ネットワークエンジンはパケットを通過させ、 侵入防御 ルールチェックを実行せず、イベントをログに記録します。AgentまたはVirtual Applianceに問題がある場合でも、サービスとアプリケーションは利用し続けることができます。

- ネットワークエンジンのパケットのサニティチェックでエラーとなるパケットの通過を許可するには、[ネットワークパケットのサニティチェックエラー] を [Fail-Open] に設定します。パケットのサニティチェックの例としては、ファイアウォールのサニティチェック、ネットワーク層2、3、または4の属性チェック、TCP状態チェックなどがあります。 侵入防御 ルールを実行する場合は、健全性チェックに合格する「良好な」パケットのみをチェックする場合は、ここでフェイルオープンを使用することを検討してください。フェイルオープンの場合、ネットワークエンジンは失敗したパケットを通過させ、 侵入防御 ルールのチェックを実行せず、イベントをログに記録します。

- [保存] をクリックします。

これで、システムまたはパケットチェックエラーに対するFail-Open動作が有効になります。

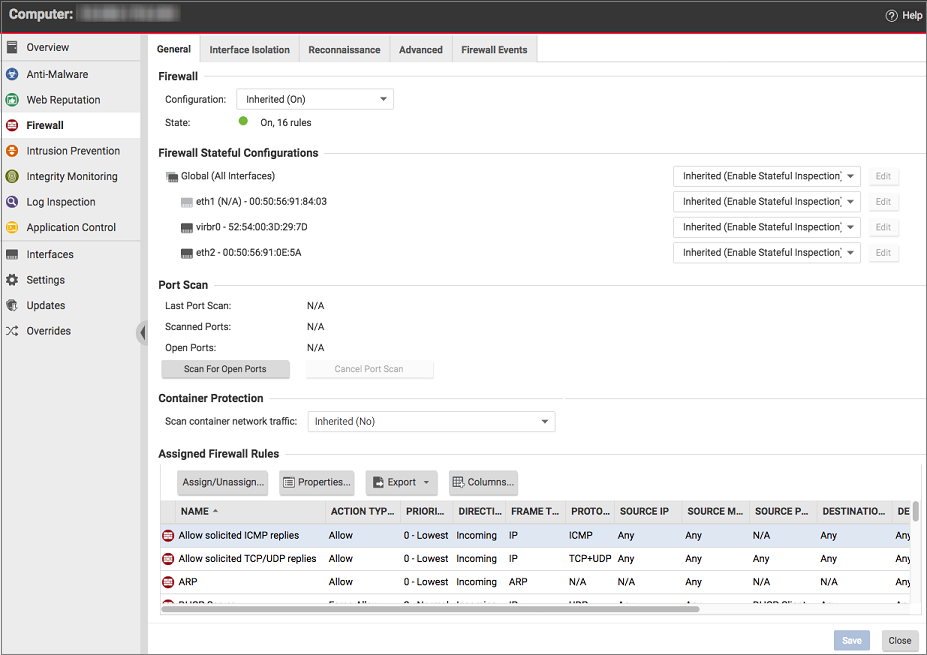

ファイアウォールをオンにする

コンピュータでファイアウォール機能を有効にするには、次の手順に従います。

- コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[ファイアウォール]→[一般] の順に選択します。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[ファイアウォール]→[一般] の順に選択します。 - Deep Security Agent 11.1以前では、ホストコンピュータのネットワークインタフェースを通過してコンテナに向かうトラフィックがファイアウォールモジュールによって監視されます。Deep Security Agent 11.2以降では、コンテナ間のトラフィックを監視することもできます。[コンテナのネットワークトラフィックの検索] 設定が [はい] に設定されている場合、コンテナとホストの両方を通過するトラフィックがDeep Securityによって検索されます。[いいえ] に設定されている場合、Deep Securityで検索されるのは、ホストネットワークインタフェースを通過するトラフィックだけです。

- [オン] を選択し、[保存] をクリックします。

初期設定のファイアウォールルール

初期設定ではDeep Securityに付属するポリシーには送信ルールは割り当てられませんが、いくつかの推奨受信ルールがあります。各ポリシーに割り当てられた初期設定の受信ルールは、該当するオペレーティングシステムポリシーで [ファイアウォール] タブを選択して確認できます。次の例は、Windows 10 Desktopポリシーに初期設定で割り当てられているファイアウォールルールを示しています。これらのファイアウォールルールは環境のニーズに合わせて設定できますが、すぐに始められるようにいくつかの初期設定ルールがあらかじめ用意されています。

システムパフォーマンスへの影響を最小限に抑えるには、300件より多くファイアウォールルールを割り当てないようにします。また、ファイアウォールルールへの変更をそのルールの [説明] フィールドに記録することも推奨します。より簡単にファイアウォールをメンテナンスするために、ルールを作成または削除した日付とその理由を記録してください。

デフォルトのバイパスルール( Deep Security Managerトラフィック用)

Deep Security Managerは、 Priority 4 Bypass Rule を自動的に実装します。このルールは、 Deep Security Agentを実行しているコンピュータ上でハートビートのエージェントの待機ポート番号を開きます。このルールは優先度4なので、他の拒否ルールよりも先に適用されます。また、バイパスルールなので、トラフィックの障害が発生することはありません。なお、このバイパスルールは内部的に作成されるため、ファイアウォールルールの一覧には明示的に表示されません。

ただし、このルールでは、任意のIPアドレスと任意のMACアドレスからのトラフィックが許可されます。Deep Security Agentの待機ポートを強化するには、このポートに対して代替バイパスルールを作成することもできます。次の設定が適用されている場合、エージェントは初期設定のDeep Security Managerトラフィックルールを新しいカスタムルールで上書きします。

- 優先度: 4 (最高)

- パケット方向: 受信

- フレームの種類: IP

- プロトコル: TCP

- パケット送信先ポート: Agentのハートビートの待機ポート

初期設定のルールをカスタムルールに置き換えるには、カスタムルールに上記のパラメータが必要です。理想的には、実際のDeep Security ManagerのIPアドレスまたはMACアドレスをルールのパケット送信元として使用する必要があります。

厳格または寛容なファイアウォール設計

一般に、ファイアウォールポリシーは、2つの設計戦略のどちらかに基づいています。つまり、明示的に拒否されていないかぎりすべてのサービスを許可するか、明示的に許可されていないかぎりすべてのサービスを拒否するかのいずれかです。どちらのタイプのファイアウォールを実装するか決定しておくことを推奨します。これにより、ルールの作成とメンテナンスにかかる管理の手間を削減できます。

厳格なファイアウォール

厳格なファイアウォールは、セキュリティの観点から推奨されます。初期設定ではすべてのトラフィックがブロックされ、明示的に許可されたトラフィックだけが許可されます。計画しているファイアウォールの主な目的が不正なアクセスをブロックすることであれば、接続を許可するのではなく制限することを重視する必要があります。厳格なファイアウォールはメンテナンスが比較的容易であり、安全性にも優れています。許可ルールを使用して、ファイアウォールを通過する特定のトラフィックだけを許可し、他はすべて拒否します。

送信の許可ルールを1つ割り当てると同時に、送信ファイアウォールが制限モードで稼働します。これは受信ファイアウォールの場合も同じです。受信の許可ルールを1つ割り当てると同時に、受信ファイアウォールが制限モードで稼働します。

寛容なファイアウォール

寛容なファイアウォールは、初期設定ですべてのトラフィックを許可し、設定されている拒否ファイアウォールルールに基づいて既知の不正なポート/プロトコルのみをブロックします。寛容なファイアウォールは実装は容易ですが、提供されるセキュリティは最小限であり、複雑なルールが必要です。拒否ルールを使用して、トラフィックを明示的にブロックします。

ファイアウォールルールの処理

ファイアウォールは、以下の処理を実行するように設定できます。

受信ルールのみを割り当てると、送信トラフィックはすべて許可されます。送信許可ルールを1つ割り当てると、送信ファイアウォールは制限モードで稼働します。ただし、1つだけ例外があります。ICMPv6トラフィックは、拒否ルールで明確にブロックされていないかぎり、常に許可されます。

| 許可 | ルールと一致するトラフィックの通過を明示的に許可し、その他のトラフィックは黙示的に拒否します。 [許可] の処理は定義されていないトラフィックをすべて黙示的に拒否するため、この処理は慎重に使用する必要があります。関連するルールを正しく定義せずに許可ルールを作成すると、許可ルールで許可したトラフィックを除き、すべてのトラフィックがブロックされる可能性があります。許可ルールで明示的に許可されていないトラフィックは破棄され、ポリシーで「未許可」のファイアウォールイベントとして記録されます。 |

| バイパス | ファイアウォールと侵入防御分析の両方のバイパスをトラフィックに許可します。バイパスルールは常にペアで (受信トラフィックと送信トラフィックの両方に対して) 作成する必要があります。バイパスルールは、IP、ポート、トラフィックの方向、プロトコルに基づいて設定できます。 バイパスルールは、ネットワーク負荷の高いプロトコルや、信頼済みソースからのトラフィックのために設計されたものです。 |

| 拒否 | ルールと一致するトラフィックを明示的にブロックします。 |

| 強制的に許可 | 強制的に許可ルールに一致したパケットは通過しますが、この場合でも侵入防御によるフィルタリングは行われます。イベントはログに記録されません。 UDPおよびICMPトラフィックには、この種類のファイアウォールルール処理を使用する必要があります。 |

| ログのみ | トラフィックがルールに一致した場合、ログに記録されます。その他の処理は実行されません。 |

ファイアウォールルールの作成方法の詳細については、「ファイアウォールルールの作成」を参照してください。

ファイアウォールルールの優先度

ルールの優先度によって、フィルタが適用される順序が決定します。優先度の低いルールよりも優先度の高いルールが優先的に適用されます。同じ優先度の処理が複数存在する場合のルールの優先度は、「バイパス」、「強制的に許可」、「拒否」の順になります。ただし、より高い優先度が適用された拒否処理は、より低い優先度が適用されたバイパス処理よりも優先されます。ルールの優先度と処理で処理順序が決まる仕組みの詳細については、「ファイアウォールルールの処理と優先度」を参照してください。

ファイアウォールルールの管理を簡略化するには、特定の処理に対して所定の優先度を固定します。たとえば、バイパスを使用するルールには初期設定の優先度3を、強制的に許可ルールには優先度2を、拒否ルールには優先度1を適用します。こうすることで、ルールの競合を削減できます。

許可ルール

許可ルールに適用できる優先度は0のみです。これは、より高い優先度の強制的に許可ルールおよび拒否ルールがすべて適用された後で許可ルールが処理されるようにするためです。許可ルールを使用してトラフィックを黙示的に拒否するときにはこの点に注意してください (許可ルールに一致しないトラフィックはすべて拒否されます)。こうすることで、拒否ルールを割り当てると、割り当てられている既存のすべての許可ルールよりも拒否ルールが優先されます。

強制的に許可ルール

強制的に許可ルールは、常に許可する必要があるトラフィック (アドレス解決プロトコル (ARP) など) に推奨されるルールで、同じまたはより高い優先度の拒否ルールに対してのみ機能します。たとえば、10.0.0.0/8サブネットから許可ポート番号へのアクセスを禁止する優先度3の拒否ルールがあり、ホスト10.102.12.56にこのポート番号へのアクセスを許可したいとします。この場合、優先度3の拒否ルールに対して優先度3または4の強制的に許可ルールを作成する必要があります。あるパケットがこのルールに該当するとそのアクセスはただちに許可され、優先度の低いルールは以降このアクセスを処理できなくなります。

バイパスルール

バイパスルールは、ファイアウォールエンジンと Deep Packet Inspection (DPI) エンジンの両方をバイパスすることをパケットに許可する特別なルールです。このルールは優先度4に設定し、ペアで作成する必要があります (各トラフィック方向に対して1つ)。

推奨されるファイアウォールポリシールール

すべてのファイアウォールポリシーに対して以下のルールを必須にすることを推奨します。

- ARP: コンピュータへの受信ARP要求を許可し、コンピュータがMACアドレスのクエリに応答できるようにします。このルールを割り当てないと、ネットワーク上のデバイスはホストにMACアドレスで照会できず、ホストにネットワークからアクセスできなくなります。

- Allow solicited TCP/UDP replies: コンピュータが、送信したTCP接続やUDPのメッセージへの応答を受信できるようにします。これは、TCPとUDPのステートフルファイアウォール設定と連携します。

- Allow solicited ICMP replies: コンピュータが、送信したICMPメッセージへの応答を受信できるようにします。これは、ICMPのステートフルファイアウォール設定と連携します。

- DNS Server: DNSサーバが受信DNSクエリを受け取ることができるようにします。

- Remote Access RDP: コンピュータがリモートデスクトップ接続を受け入れることができるようにします。

- Remote Access SSH: コンピュータがSSH接続を受け入れることができるようにします。

ファイアウォールルールをテストする

以降のファイアウォール設定手順に進む前に、推奨されるファイアウォールルールをテストし、それらが正しく動作することを確認します。

次の手順でRemote Access SSHルールをテストします。

- コンピュータに対するSSH接続の確立を試みます。ファイアウォールが有効でも、Remote Access SSHルールが有効になっていないと、接続は拒否されます。[イベントとレポート]→[ファイアウォールイベント] の順に選択し、拒否されたイベントを表示します。

- コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [ファイアウォール] に移動します。[割り当てられたファイアウォールルール] で [割り当て/割り当て解除] をクリックします。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [ファイアウォール] に移動します。[割り当てられたファイアウォールルール] で [割り当て/割り当て解除] をクリックします。 - Remote Access SSHを検索してそのルールを有効にします。[OK] をクリックし、[保存] をクリックします。

- コンピュータに対するSSH接続の確立を試みます。接続が許可されます。

次の手順でRemote Access RDPルールをテストします。

- コンピュータに対するRDP接続の確立を試みます。ファイアウォールが有効でも、Remote Access RDPルールが有効になっていないと、接続は拒否されます。[イベントとレポート]→[ファイアウォール] イベントの順に選択し、拒否されたイベントを表示します。

- コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [ファイアウォール] に移動します。[割り当てられたファイアウォールルール] で [割り当て/割り当て解除] をクリックします。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [ファイアウォール] に移動します。[割り当てられたファイアウォールルール] で [割り当て/割り当て解除] をクリックします。 - Remote Access RDPを検索してそのルールを有効にします。[OK] をクリックし、[保存] をクリックします。

- コンピュータに対するRDP接続の確立を試みます。接続が許可されます。

攻撃の予兆検索

攻撃の予兆検索を検出するようにファイアウォールを設定し、一時的に送信元IPからのトラフィックをブロックして攻撃の防止を図ることができます。攻撃が検出されると、一時的に送信元IPからのトラフィックをAgentおよびApplianceでブロックするように設定できます。ポリシーまたはコンピュータエディタの [ファイアウォール]→[攻撃の予兆] タブにある [トラフィックのブロック] リストを使用し、時間 (分数) を設定してください。

- OSのフィンガープリント調査: AgentまたはApplianceはコンピュータのOSを見つけようとする動作を検出します。

- ネットワークまたはポートの検索: AgentまたはApplianceは、リモートIPがポートに対して異常な割合のIPでアクセスしていることを検出した場合、ネットワークまたはポート検索をレポートします。通常、AgentまたはApplianceのコンピュータは、コンピュータ自身宛てのトラフィックのみを監視するため、ポート検索が最も一般的に検出されます。コンピュータまたはポート検索の検出で使用される統計的な分析方法は「TAPS」アルゴリズムから導出されたもので、2006年にIPCCCで発表された「Connectionless Port Scan Detection on the Backbone」で提案されました。

- TCP Null検索: AgentまたはApplianceはフラグが付いていないパッケージを検出します。

- TCP SYNFIN検索: AgentまたはApplianceはSYNフラグおよびFINフラグの付いたパケットのみ検出します。

- TCP Xmas検索: AgentまたはApplianceは、FINフラグ、URGフラグ、およびPSHフラグの付いたパケット、または値0xFF (想定されるすべてのフラグ) を含むパケットを検出します。

エージェントまたはアプライアンスは、攻撃の種類ごとに、[DSMにただちに通知]オプションを選択して、アラートが送信されるDeep Security Managerに情報を送信するように指示できます。このオプションを機能させるには、エージェントとアプライアンスは ポリシー/ コンピュータエディタ >設定>一般>通信方向のエージェントまたはアプライアンスが開始したか、双方向通信用に設定する必要があります。有効にすると、エージェントまたはアプライアンスは攻撃またはプローブの検出時にただちにDeep Security Managerに対するハートビートを開始します。

攻撃の予兆の保護を有効にする場合は、ポリシーまたはコンピュータエディタの [ファイアウォール]→[一般] タブで、ファイアウォールおよびステートフルインスペクションも有効にする必要があります。また、ポリシーまたはコンピュータエディタの [ファイアウォール]→[詳細] タブで、[「ポリシーの許可外」のパケットのファイアウォールイベントを生成] 設定も有効にする必要があります。これにより、攻撃の予兆に必要なファイアウォールイベントが生成されるようになります。

攻撃の予兆の検出では、1つ以上のアクティブなファイアウォールルールがAgentのポリシーに割り当てられている必要があります。

攻撃の予兆警告に対応する方法の詳細については、警告: 攻撃の予兆の検出を参照してください。

ステートフルインスペクション

Deep Security ファイアウォールステートフル設定メカニズムは、 ファイアウォールがオンの場合に有効にする必要があります。このメカニズムでは、トラフィック履歴との関連における各パケット、TCPおよびIPヘッダ値の正当性、およびTCP接続状態の推移が分析されます。UDPやICMPなどのステートレスプロトコルの場合、履歴トラフィック分析に基づいた擬似ステートフルメカニズムが実装されます。

パケットは、ステートフルメカニズムによって次のように処理されます。

- 静的ファイアウォールルール条件によってパケットの通過が許可された場合、パケットはステートフルルーチンに渡されます。

- パケットを調べて、既存の接続に属しているかどうかが判断されます。

- TCPヘッダの正当性 (シーケンス番号、フラグの組み合わせなど) が調査されます。

Deep Security ファイアウォールステートフル設定を使用すると、Stateful TCP、ICMP、またはUDPプロトコルを使用する初期設定が有効で、要求された応答のみが許可されている場合に、サービス拒否などの攻撃から保護することができます。UDPステートフルオプションが有効な場合は、UDPサーバ (DHCPなど) の実行時に強制的に許可を使用する必要があります。Deep Security Agent用にDNSサーバまたはWINSサーバが設定されていない場合、NetBIOSでは[受信UDPポートを強制的に許可する]ルールが必要になることがあります。

ステートフルログは、ICMPまたはUDPプロトコルで必要でない限り無効にする必要があります。

例

Webサーバ用の単純なファイアウォールポリシーを作成する方法の例を示します。

- オプションが有効になっているグローバルなファイアウォールステートフル設定を使用して、TCP、UDP、およびICMPのステートフルインスペクションを有効にします。

- ワークステーションからの要求に対するTCPおよびUDPの応答を許可するファイアウォールルールを追加します。そのためには、受信許可ルールを作成し、プロトコルセットを [TCP+UDP] に設定し、[指定フラグ] の下にある [選択以外] と [SYN] をオンにします。この時点で、ワークステーションのユーザからの要求に応答するTCPとUDPのパケットだけがポリシーによって許可されます。たとえば、手順1で有効にしたステートフル分析オプションと連動してこのルールを使用すると、コンピュータのユーザはDNS検索 (UDP経由) やHTTP (TCP) 経由のWeb閲覧ができるようになります。

- ワークステーションからの要求にICMP応答を許可するファイアウォールルールを追加します。そのためには、プロトコルを [ICMP] に設定した受信許可ルールを作成し、[任意のフラグ] チェックボックスをオンにします。このコンピュータのユーザは別のワークステーションにpingを送信して応答を受信できますが、他のユーザはこのコンピュータにpingを送信できなくなります。

-

[指定フラグ] セクションの [SYN] チェックボックスをオンにして、受信TCPトラフィックをポート80およびポート443に対して許可するファイアウォールルールを追加します。外部ユーザがこのコンピュータのWebサーバにアクセスできるようになります。

この時点で、他の受信トラフィックをすべて拒否するコンピュータで、承諾されたTCP、UDP、およびICMP応答とWebサーバへの外部アクセスを許可する基本的なファイアウォールポリシーが設定されます。

拒否ルールおよび強制的に許可ルールの処理を使用してこのポリシーをさらに詳細に定義する方法の例について、ネットワーク内の他のコンピュータからのトラフィックを制限する方法を考察します。たとえば、内部ユーザに対してはこのコンピュータのWebサーバへのアクセスを許可し、DMZにあるコンピュータからのアクセスは拒否するものとします。この場合、DMZのIP範囲にあるサーバからのアクセスを禁止する拒否ルールを追加することによって設定が可能になります。

-

送信元IP 10.0.0.0/24 (DMZ内のコンピュータに割り当てられたIP範囲) を使用して、受信TCPトラフィック用に拒否ルールを追加します。このルールでは、DMZ内にあるコンピュータからこのコンピュータへのトラフィックをすべて拒否します。

ただし、このポリシーをさらに詳細に定義するとDMZ内にあるメールサーバからの受信トラフィックを許可できます。

- 送信元IP 10.0.0.100からの受信TCPトラフィックに強制的に許可ルールを使用します。この強制的に許可ルールは、前の手順で作成した拒否ルールをオーバーライドして、DMZ内にあるコンピュータからのトラフィックを許可します。

重要事項

- すべてのトラフィックは、まずファイアウォールルールと照合されてからステートフルインスペクションエンジンで分析されます。トラフィックがファイアウォールルールを通過した場合は、ステートフルインスペクションエンジンによって分析されます (ステートフルインスペクションがファイアウォールステートフル設定で有効になっているものとします)。

- 許可ルールは暗黙の拒否ルールを含んでいます。許可ルールで指定されていないトラフィックは自動的に破棄されます。このルールには他の種類のフレームのトラフィックが含まれるため、他のフレームの種類の必要なトラフィックを許可するルールを含める必要があります。たとえば、静的ARPテーブルを使用していない場合にはARPトラフィックを許可するルールを忘れずに含める必要があります。

- UDPのステートフルインスペクションが有効になっている場合は、強制的に許可ルールを使用して未承諾のUDPトラフィックを許可する必要があります。たとえば、UDPステートフルインスペクションがDNSサーバで有効になっている場合に、サーバが受信DNS要求を受け入れるように、強制的に許可ルールをポート53に設定する必要があります。

- ICMPのステートフルインスペクションが有効になっている場合は、強制的に許可ルールを使用して未承諾のICMPトラフィックを許可する必要があります。たとえば、外部のping要求を許可する場合は、ICMPタイプ3 (エコー要求) を強制的に許可するルールが必要です。

- 強制的に許可の処理は、同じ優先度のコンテキスト内でのみ切り札として機能します。

- テスト環境でよく見られるようにDNSまたはWINSサーバが設定されていない場合は、受信のUDPポート137を強制的に許可するルールがNetBIOS (Windows共有) に必要となることがあります。