计算机和策略编辑器设置

策略编辑器和计算机编辑器的设置部分具有以下选项卡:

“常规”选项卡

通信方向

- 双向:缺省情况下,通信是双向的。这意味着客户端/设备通常会启动波动信号,但仍会侦听客户端用于侦听来自趋势科技服务器深度安全防护系统管理中心的连接的端口号。管理中心仍可以自行联系客户端/设备,以执行所需的操作。这样,当安全配置发生更改时,管理中心可立即将更改应用到客户端/设备。

趋势科技服务器深度安全防护系统虚拟设备仅能在双向模式下运行。如果将虚拟设备的此设置更改为任何其他模式,将使功能中断。

- 管理中心已启动:选择此选项后,管理中心与客户端/设备的所有通信均由管理中心启动。这些通信包括安全配置更新、波动信号操作以及对事件日志的请求。

- 客户端/设备已启动:选择此选项后,客户端/设备不会侦听来自其管理中心的连接。相反,它会通过管理中心用于侦听客户端波动信号的端口号与管理中心联系。当客户端/设备与管理中心建立 TCP 连接后,所有通信随即正常进行:管理中心会先请求客户端/设备报告其状态和任何事件。(这就是波动信号操作。)如果有未完成的操作需要在计算机上执行(例如,需要更新策略),则会在关闭连接之前执行这些操作。在此模式下,管理中心与客户端/设备之间的通信仅在每个波动信号启动时进行。如果客户端/设备的安全配置已更改,则只有在启动下一个波动信号时才会更新安全配置。

在针对客户端/设备启动的通信配置客户端/设备之前,请确保客户端\设备可访问管理中心 URL 和波动信号端口。如果客户端\设备无法解析管理中心 URL,或无法访问 IP 和端口,则对于该客户端/设备,客户端/设备启动的通信将不成功。管理 > 系统信息页面的系统详细信息区域中列出了管理中心 URL 和波动信号端口。

action:强制允许或绕开

优先级:4 — 最高

数据包流向:传入

帧类型:IP

协议:TCP

数据包目标端口:客户端用于侦听来自管理中心的波动信号连接的端口号(或包含端口号的列表)

当这些设置生效时,新规则会替换隐藏的规则。然后,您可以键入 IP 或 MAC 地址(或两者)的数据包源信息,以限制传输到该计算机的流量。

波动信号

- 波动信号间隔(以分钟为单位):两个波动信号之间经过的时间。

- 在引发警报之前可以错过的波动信号数:此设置决定在管理中心触发警报之前允许错过的波动信号数量。(例如,输入 3 会使管理中心在错过第 4 个波动信号时触发警报。)

如果计算机是服务器,连续错过的波动信号过多可能表示客户端/设备或计算机本身出现问题。但是,如果计算机是便携式计算机或任何其他可能会持续断开连接的系统,此设置应设为“无限制”。

- 引发警报之前计算机上的本地系统时间在波动信号之间的最大变化(以分钟为单位):对于能够检测系统时钟更改的客户端(仅限 Windows 客户端),这些事件会作为客户端事件 5004 向管理中心报告。如果该更改超过此处列出的时钟更改,将触发警报。对于不支持此功能的客户端,管理中心将监控客户端在每次波动信号操作时报告的系统时间,并在检测到的更改超过此设置中指定的允许更改时触发警报。一旦触发计算机时钟已更改警报,您必须手动解除此警报。

- 对非活动的虚拟机引发脱机错误:设置在虚拟机停止时是否引发脱机错误。

立即发送策略更改

缺省情况下,自动将策略更改发送到计算机设置的值为“是”。这意味着对安全策略的任何更改都将自动应用于使用该策略的计算机。如果将此设置更改为“否”,您将需要在计算机页面上查找受影响的计算机,然后右键单击这些计算机并从上下文菜单中选择“发送策略”。

故障排除

您可以增加日志记录级别的粒度并记录更多事件以进行故障排除,但使用此选项时请小心,因为启用此选项会大幅增加事件日志的总大小。

从以下选择之中选择一个选项:从分配给此计算机的策略继承日志记录覆盖设置(“已继承”),不覆盖日志记录设置(“不覆盖”),记录所有已触发的防火墙规则(“完整的防火墙事件日志记录”),记录所有已触发的入侵防御规则(“完整的入侵防御事件日志记录”),或记录所有已触发的规则(“完整的日志记录”)。

客户端自我保护

使用以下设置可防止本地用户干扰客户端功能。

- 防止本地最终用户卸载、停止或以其他方式修改客户端:此设置可防止本地用户卸载客户端、停止客户端服务、修改客户端相关的 Windows 注册表项或修改客户端相关的文件。您可以从命令行发出本地指令来覆盖这些限制。(请参阅“命令行工具”。)当启用客户端自我保护时,如果尝试通过本地操作系统的图形用户界面对客户端进行修改,您将收到一条类似于“安全设置禁止删除或修改此应用程序”的消息。

- 本地覆盖需要密码:趋势科技服务器深度安全防护系统管理中心可能会失去与客户端通信的能力。在这种情况下,您必须使用客户端的命令行界面与客户端进行本地交互。在此处输入密码,以使用密码保护本地命令行功能。(推荐。)

将此密码存储在安全位置。如果丢失或忘记密码,必须联系支持提供商获取帮助以覆盖此保护。

- 本地覆盖需要密码:趋势科技服务器深度安全防护系统管理中心可能会失去与客户端通信的能力。在这种情况下,您必须使用客户端的命令行界面与客户端进行本地交互。在此处输入密码,以使用密码保护本地命令行功能。(推荐。)

防恶意软件保护必须处于“打开”状态,以防止发生以下情况:

- 停止客户端服务

- 修改客户端相关的 Windows 注册表项

- 修改客户端相关的文件

防恶意软件保护对于防止本地用户卸载客户端不是必需的。

从命令行关闭或打开客户端自我保护

- 以管理员身份登录到本地计算机

- 从客户端(或中继)的安装目录运行命令提示符

- 输入以下命令(其中 "password" 是使用本地覆盖需要密码设置所设置的密码):

- 关闭自我防护:

dsa_control --selfprotect=0 --passwd=password - 打开自我防护:

dsa_control --selfprotect=1 --passwd=password

如果未设置任何密码,请省略 "--passwd" 参数。 - 关闭自我防护:

或者,您也可以使用 reset 参数,此参数将重置客户端并禁用客户端自我保护:

dsa_control --reset

打开的端口

选择当趋势科技服务器深度安全防护系统管理中心在发现的计算机上执行端口扫描时要使用的端口列表。(此列表中的端口列表与共享部分中端口列表页面中定义的端口列表相同。)

建议

客户端可以定期扫描其计算机上的常用应用程序,然后根据检测结果来提出规则建议。对于已配置为允许扫描的计算机,此设置可以设置计算机的扫描时间间隔。

虚拟设备扫描(仅限策略编辑器)

虚拟设备具有多项设置,可以显著提高已实施无客户端防护的大型虚拟机环境中的安全扫描效率。

- 最大并发扫描数:虚拟设备会将扫描请求排入队列并按到达顺序执行。但是,虚拟设备能够在多个 VM 上执行并发扫描。建议的并发扫描数为 5。如果超过 10,虚拟设备的性能可能会开始下降。该设置适用于手动扫描与预设扫描。

- 恶意软件按需扫描的最大缓存条目数:对于手动(按需)恶意软件扫描,此设置决定了记录(标识并描述要保留的文件或其他类型的可扫描内容)的最大数量。一百万个条目将使用约 100MB 的内存。

- 恶意软件实时扫描的最大缓存条目数:对于实时恶意软件扫描,此设置决定了记录(标识并描述要保留的文件或其他类型的可扫描内容)的最大数量。一百万个条目将使用约 100MB 的内存。

- 完整性监控扫描的最大缓存条目数:对于完整性监控,此设置决定了完整性监控的基线数据中包括的最大实体数。二十万个实体将使用约 100MB 的内存。

环境变量覆盖

完整性监控模块使用环境变量来表示 Windows 操作系统的目录系统中的一些标准位置。例如,Microsoft Windows - 'Hosts' file modified 完整性监控规则可监控对 Windows hosts 文件的更改,并在 C:\WINDOWS\system32\drivers\etc 文件夹中查找该文件。但是,并非所有 Windows 安装都使用 C:\WINDOWS\ 目录,因此完整性监控规则使用 WINDIR 环境变量,并以 %WINDIR%\system32\drivers\etc 的方式表示该目录。

以下是完整性监控模块使用的缺省环境变量:

| 名称 | 值 |

| ALLUSERSPROFILE | C:\ProgramData |

| COMMONPROGRAMFILES | C:\Program Files\Common Files |

| PROGRAMFILES | C:\Program Files |

| SYSTEMDRIVE | C: |

| SYSTEMROOT | C:\Windows |

| WINDIR | C:\Windows |

覆盖上述任一环境变量

- 单击查看环境变量按钮以显示环境变量覆盖页面。

- 单击菜单栏中的新建,然后输入新的名称/值对(例如,WINDIR 和 D:\Windows),然后单击确定。

“高级”选项卡

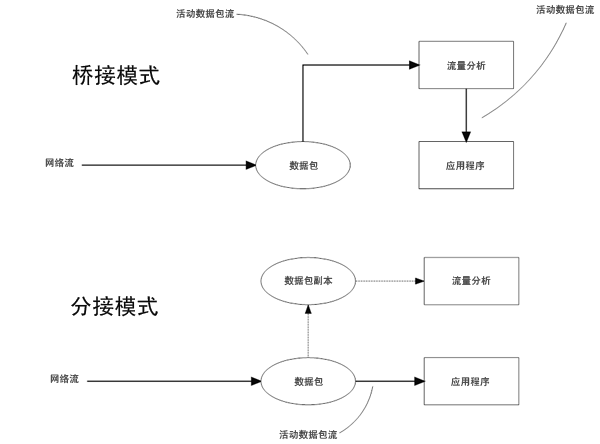

网络引擎模式

客户端/设备的网络引擎可以在桥接模式或分接模式下运行。以桥接模式运行时,数据包流会经过网络引擎。系统会维护状态表、应用防火墙规则并执行网络通信规范化,以便可以将入侵防御规则应用到有效载荷内容。以分接模式运行时,系统会克隆数据包流并使其从主数据流中转移。在分接模式下,不会修改数据包流,所有操作都将在克隆的数据流上执行。

事件

您可以设置每个日志文件的最大大小,以及最新文件的保留数目。系统会不断地在事件日志文件中写入数据,直到达到允许的最大大小,此后,将创建一个新的文件,并开始在其中写入数据,直到达到最大大小,以此类推。达到最大文件数目时,会先删除最旧的文件,然后创建新的文件。事件日志条目的平均大小通常约为 200 字节,因此一个 4 MB 的日志文件大约可保留 20,000 个日志条目。日志文件填满的速度取决于现有规则的数目。

- 事件日志文件的最大大小 (在客户端/设备上):创建新日志文件之前日志文件可以达到的最大大小。

- 要保留的事件日志文件数(在客户端/设备上):将保留的最大日志文件数目。达到最大日志文件数目时,会先删除最旧的文件,然后创建新的文件。

事件是单个事件的记录。计数器是单个事件发生次数的记录。事件可用于填充事件页面。计数器用于填充控制台 Widget(过去 7 天的防火墙事件数目等)和报告。例如,如果您使用 syslog 来收集事件,则您可能只想要收集计数器;事件可能占用大量的磁盘空间,因此您不会希望存储数据两次。

- 不要记录以下源 IP 的日志:如果不希望趋势科技服务器深度安全防护系统记录来自某些可信计算机的流量事件,则此选项很有用。

使用以下三种设置可以微调事件聚合。为了节省磁盘空间,趋势科技服务器深度安全防护系统客户端/设备将相同事件的多次出现聚合成单个条目,并附加“重复计数”、“首次出现”时间戳和“最后一次出现”时间戳。要聚合事件条目,趋势科技服务器深度安全防护系统客户端/设备需要在内存中缓存这些条目,同时在将其写入到磁盘之前聚合它们。

- 缓存大小:确定在任何给定时间要跟踪的事件类型数。将该值设置为 10 意味着将跟踪 10 种类型的事件(使用重复计数、首次出现时间戳以及末次出现时间戳。)当出现新类型的事件时,最早聚合的 10 个事件将从缓存中刷新并写入磁盘。

- 缓存期限:确定在将记录刷新到磁盘之前要在缓存中保存该记录的时间。如果此值为 10 分钟,且没有其他内容导致刷新该记录,则保存达 10 分钟的任何记录都会 被刷新到磁盘中。

- 缓存过时时间:确定保存其重复计数最近未递增的记录的时间。如果缓存期限为 10 分钟,缓存失效时间为 2 分钟,则已经过 2 分钟且未递增的事件记录将被刷新并写入磁盘。

无论如何配置上述设置,只要向趋势科技服务器深度安全防护系统管理中心发送事件,就会刷新缓存。

反规避设置

反规避设置能够控制网络引擎对可能会尝试规避分析的异常数据包所做的处理。

安全状态:状态设置有三个选项。此设置可从父策略继承:

- 正常:这是缺省设置。它会阻止规避 IPS 规则,不会误报。

- 严格:严格模式比“正常”模式执行更严格的检查,但可能会出现一些误报结果。严格模式对渗透测试非常有用,但在正常情况下不应启用。

- 定制:如果您选择定制,可以使用其他设置来指定趋势科技服务器深度安全防护系统如何处理数据包问题。对于这些设置(TCP 时间戳 PAWS 时段除外),选项为忽略(趋势科技服务器深度安全防护系统会在整个期间将数据包发送到系统)、忽略并记录(与“忽略”选项的行为相同,但会记录事件)、拒绝(趋势科技服务器深度安全防护系统会丢弃数据包并记录事件)或静默拒绝(与“拒绝”选项的行为相同,但不记录事件):

设置 描述 正常值 严格值 TCP 时间戳无效 TCP 时间戳过旧时执行的操作 2 3 TCP 时间戳 PAWS 时段 数据包可以包含时间戳。如果某个时间戳早于在它之前出现的时间戳,那么这个时间戳比较可疑。时间戳容差取决于操作系统。对于 Windows 系统,选择 0(系统将仅接受时间戳比前一个数据包更晚或与之相等的数据包)。对于 Linux 系统,选择 1(系统将接受时间戳比前一个数据包最多早一秒的数据包)。 为 Linux 客户端选择 1,为其他客户端选择 0 为 Linux 客户端选择 1,为其他客户端选择 0 允许时间戳 PAWS 为零 当 TCP 时间戳为零时执行的操作 为 Linux 客户端 或 NDIS5 选择 3,为其他客户端选择 0 为 Linux 客户端 或 NDIS5 选择 3,为其他客户端选择 0 片段化数据包 数据包片段化时执行的操作 0 0 TCP 零标志 当数据包设置了零标志时执行的操作 3 3 TCP 堵塞标志 当数据包设置了堵塞标志时执行的操作 0 0 TCP 紧急标志 当数据包设置了紧急标志时执行的操作 0 3 TCP Syn Fin 标志 当数据包同时设置了 SYN 和 FIN 标志时执行的操作 3 3 TCP Syn Rst 标志 当数据包同时设置了 SYN 和 RST 标志时执行的操作 3 3 TCP Rst Fin 标志 当数据包同时设置了 RST 和 FIN 标志时执行的操作 3 3 数据的 TCP Syn 当数据包设置了 SYN 标志同时又包含数据时执行的操作 3 3 TCP 分离握手攻击 收到 SYN 而非 SYNACK 作为对 SYN 的回复时执行的操作。 3 3 RST 数据包连接断开 在无已知连接的情况下针对 RST 数据包执行的操作 0 3 FIN 数据包连接断开 在无已知连接的情况下针对 FIN 数据包执行的操作 0 3 OUT 数据包连接断开 在无已知连接的情况下针对传出数据包执行的操作 0 3 规避重新传送量 对包含重复或重叠数据的数据包执行的操作 0 3 TCP 校验和 对包含无效校验和的数据包执行的操作 0 3

高级网络引擎设置

当客户端配置数据包超过最大大小时生成警报:“是”或“否”。缺省值为“是”。

如果取消选择缺省复选框,可以定制以下设置:

- CLOSED 超时:用于网关。当网关传递“强制关闭”(RST) 时,网关上收到 RST 的一端会在这段时间内将连接保持在可用状态,然后才会关闭连接。

- SYN_SENT 超时:关闭连接之前保持 SYN-SENT 状态的时间。

- SYN_RCVD 超时:关闭连接之前保持 SYN-RCVD 状态的时间。

- FIN_WAIT1 超时: 关闭连接之前保持 FIN-WAIT1 状态的时间。

- ESTABLISHED 超时:关闭连接之前保持 ESTABLISHED 状态的时间。

- ERROR 超时:使连接保持错误状态的持续时间。(对于 UDP 连接,错误可能是由任何一种 UDP 问题造成的。对于 TCP 连接,错误可能是由于防火墙丢弃数据包而造成的。)

- DISCONNECT 超时: 连接在断开前保持空闲的时间。

- CLOSE_WAIT 超时:关闭连接之前保持 CLOSE-WAIT 状态的时间。

- CLOSING 超时:关闭连接之前保持 CLOSING 状态的时间。

- LAST_ACK 超时:关闭连接之前保持 LAST-ACK 状态的时间。

- ACK 风暴超时:在 ACK 风暴中两次重新传送 ACK 之间的最长时间段。换而言之,如果以较低频率重新传送 ACK 时超时,则不会将其视为 ACK 风暴的一部分。

- 引导启动超时:用于网关。当网关引导时,可能已经建立了通过网关的连接。此超时定义允许非 SYN 数据包的时间长短,此数据包可能是网关引导关闭前已建立的连接的一部分。

- 冷启动超时:允许非 SYN 数据包的时间长短,此数据包可能属于在状态机制启动前已建立的连接。

- UDP 超时:UDP 连接的最长持续时间。

- ICMP 超时:ICMP 连接的最长持续时间。

- 允许 Null IP:允许或阻止没有源或目标 IP 地址的数据包。

- 在版本 8 及较早版本的客户端和设备上阻止 IPv6:在较早版本 8.0 的客户端和设备上阻止或允许 IPv6 数据包。

版本 8.0 及较早版本的趋势科技服务器深度安全防护系统客户端和设备无法将防火墙规则或 DPI 规则应用到 IPv6 网络流量,因此这些较早版本的缺省设置是阻止 IPv6 流量。在版本 8 及较早版本的客户端和设备上阻止 IPv6:在较早版本 8.0 的客户端和设备上阻止或允许 IPv6 数据包。版本 8.0 及较早版本的趋势科技服务器深度安全防护系统客户端和设备无法将防火墙规则或 DPI 规则应用到 IPv6 网络流量,因此这些较早版本的缺省设置是阻止 IPv6 流量。

- 在版本 9 及更高版本的客户端和设备上阻止 IPv6:在版本 9 或更高版本的客户端和设备上阻止或允许 IPv6 数据包。

- 连接清理超时: 清理已关闭连接的间隔时间(参阅下一个设置)。

- 每次清理的最大连接数:每次定期连接清理所要清理的最大已关闭连接数(请参阅上一个设置)。

- 阻止相同的源-目标 IP 地址:阻止或允许具有相同的源 IP 地址和目标 IP 地址的数据包。(不适用于回环接口。)

- 最大 TCP 连接数: 最大同时 TCP 连接数。

- 最大 UDP 连接数: 最大同时 UDP 连接数。

- 最大 ICMP 连接数: 最大同时 ICMP 连接数。

- 每秒最大事件数:每秒可写入的最大事件数。

- TCP MSS 限制:MSS 是 TCP 数据包中可以发送且不会被片段化的最大段大小(或最大数据量)。该限制通常在两台计算机建立通信时建立。但在某些情况下,网络通信会通过 MSS 较小的路由器或交换机。在这种情况下,MSS 可以更改。这将造成数据包的重新传送,而且客户端或设备会将这些数据包记录为“丢弃的重新传送量”。当存在大量丢弃的重新传送量事件条目时,您可能希望降低此限制,并查看数量是否减少。

- 事件节点数:驱动程序将用于存储日志/事件信息以供随时进行折叠的最大内核内存量。

当连续发生许多类型相同的事件时,将进行事件折叠。在这种情况下,客户端/设备会将所有事件“折叠”为一个事件。

- 忽略状态代码:使用此选项可忽略某些类型的事件。例如,如果发生大量“标志无效”事件,您只需忽略该事件的所有实例即可。

- 忽略状态代码:同上。

- 忽略状态代码:同上。

- 高级日志记录策略:

- 放行:不执行事件过滤。覆盖“忽略状态代码”设置(如上所述)及其他高级设置,但不覆盖趋势科技服务器深度安全防护系统管理中心中定义的日志记录设置。例如,在趋势科技服务器深度安全防护系统管理中心中通过“防火墙状态配置属性”窗口设置的防火墙状态配置日志记录选项不会受到影响。

- 缺省:如果引擎处于分接模式,将切换至“分接模式”(下方);如果引擎处于桥接模式,将切换至“正常”(上方)。正常:除了丢弃的重新传送量,将记录所有事件。

- 向后兼容性模式:仅供支持人员使用。

- 详细模式: 除了包括丢弃的重新传送量,均与“正常”相同。

- 状态和规范化抑制:忽略丢弃的重新传送量、连接断开、标志无效、序列无效、ACK 无效、未经请求的 UDP、未经请求的 ICMP 以及不允许的策略。

- 状态、规范化和片段抑制: 忽略“状态和规范化抑制”忽略的一切内容,以及与片段化相关的事件。

- 状态、片段和验证程序抑制: 忽略“状态、规范化和片段抑制”忽略的一切内容,以及与验证程序相关的事件。

- 分接模式:忽略丢弃的重新传送量、连接断开、标志无效、序列无效、ACK 无效、最大的 ACK 重新传送量和已关闭连接中的数据包。

有关在状态和规范化抑制;状态、规范化和片段抑制;状态、片段和验证程序抑制以及分接模式下忽略的事件的更完整列表,请参阅减少记录的事件数量。 - 静默 TCP 连接丢弃: 当启用“静默 TCP 连接丢弃”时,RST 数据包将仅发送至本地堆栈。未在线发送任何 RST 数据包。这将减少发送回潜在攻击者的信息量。

如果启用“静默 TCP 连接断开”,还必须调整“DISCONNECT 超时”。“DISCONNECT 超时”的可能值范围为 0 秒至 10 分钟。该超时值必须设置得足够高,以便连接在被趋势科技服务器深度安全防护系统客户端/设备关闭之前先由此应用程序关闭。影响 DISCONNECT 超时值的因素包括操作系统、创建这些连接的应用程序以及网络拓补。

- 启用调试模式:在调试模式下,客户端/设备会捕获一定数量的数据包(由以下设置指定:要在调试模式下保留的数据包数)。如果触发某个规则且调试模式处于打开状态,客户端/设备将保留触发该规则之前传递的最后 X 个数据包的记录。它会将这些数据包作为调试事件返回到管理中心。

调试模式极易生成大量日志,且只有在客户端服务部门的监督下才能使用。

- 要在调试模式下保留的数据包数量:当调试模式开启时要保留和记录的数据包数量。

- 记录所有数据包数据:记录与特定防火墙规则或入侵防御规则无关的事件的数据包数据。也就是说,记录诸如“丢弃的重新传送量”或“ACK 无效”等事件的数据包数据。

由于事件发生折叠而聚合的事件无法保存其数据包数据。

- 在期间内仅记录一个数据包:如果已启用此选项且未启用记录所有数据包数据,则大多数日志将仅包含标头数据。将定期附加完整数据包,如在期间内仅记录一个数据包的期间设置所指定。

- 在期间内仅记录一个数据包的期间:启用在期间内仅记录一个数据包后,此设置会指定日志包含完整数据包数据的频率。

- 捕获数据包数据时存储的最大数据大小:要添加到日志的标头数据或数据包数据的最大大小。

- 生成 TCP 连接事件:每次建立 TCP 连接时都会生成防火墙事件。

- 生成 ICMP 连接事件:每次建立 ICMP 连接时都会生成防火墙事件。

- 生成 UDP 连接事件:每次建立 UDP 连接时都会生成防火墙事件。

- 绕开 Cisco WAAS 连接:对于使用选定的专有 CISCO WAAS TCP 选项启动的连接,此模式会绕开对 TCP 序列号的状态分析。此协议会在无效的 TCP 序列号和 ACK 编号中包含额外信息,这会影响防火墙状态检查。仅当使用 CISCO WAAS 且在防火墙日志中显示与无效的 SEQ 或 ACK 的连接时,启用此选项。选择此选项后,对于未启用 WAAS 的连接,将仍执行 TCP 序列号状态检查。

- 丢弃规避重新传送量:将丢弃包含已经过处理的数据的传入数据包,以避免可能的不明确重新传送攻击技术。

- 验证 TCP 校验和:片段的校验和文本框数据将用于评估该片段的完整性。

- 最小片段偏移量:定义可接受的最小 IP 片段偏移量。其偏移量小于此值的数据包将被丢弃,原因是“IP 片段偏移量太小”。如果将其设置为 0,则无任何限制。(缺省值为 60)

- 最小片段大小:定义可接受的最小 IP 片段大小。大小小于此值的片段化数据包将被丢弃,原因是“第一个片段太小”,可能包含恶意内容。(缺省值为 120)

- SSL 会话大小:设置为 SSL 会话密钥维护的最大 SSL 会话条目数。

- SSL 会话时间:设置 SSL 会话续订密钥在过期之前的有效时间。

- 过滤 IPv4 隧道:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 过滤 IPv6 隧道:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 严格的 Teredo 端口检查:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 丢弃 Teredo 异常:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 最大隧道深度:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 超出最大隧道深度时的操作:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 丢弃 IPv6 扩展类型 0:此版本的趋势科技服务器深度安全防护系统不使用此设置。

- 丢弃低于最低 MTU 的 IPv6 片段:丢弃不满足 IETF RFC 2460 规定的最低 MTU 大小的 IPv6 片段。

- 丢弃 IPv6 保留地址:丢弃以下保留地址:

- IETF reserved 0000::/8

- IETF reserved 0100::/8

- IETF reserved 0200::/7

- IETF reserved 0400::/6

- IETF reserved 0800::/5

- IETF reserved 1000::/4

- IETF reserved 4000::/2

- IETF reserved 8000::/2

- IETF reserved C000::/3

- IETF reserved E000::/4

- IETF reserved F000::/5

- IETF reserved F800::/6

- 丢弃 IPv6 站点本地地址:丢弃站点本地地址 FEC0::/10。

- 丢弃 IPv6 Bogon 地址:丢弃以下地址:

- "loopback ::1

- "IPv4 compatible address", ::/96

- "IPv4 mapped address" ::FFFF:0.0.0.0/96

- "IPv4 mapped address", ::/8

- "OSI NSAP prefix (deprecated by RFC4048)" 0200::/7

- "6bone (deprecated)", 3ffe::/16

- "Documentation prefix", 2001:db8::/32

- 丢弃 6to4 Bogon 地址:丢弃以下地址:

- "6to4 IPv4 multicast", 2002:e000::/20

- "6to4 IPv4 loopback", 2002:7f00::/24

- "6to4 IPv4 default", 2002:0000::/24

- "6to4 IPv4 invalid", 2002:ff00::/24

- "6to4 IPv4 10.0.0.0/8", 2002:0a00::/24

- "6to4 IPv4 172.16.0.0/12", 2002:ac10::/28

- "6to4 IPv4 192.168.0.0/16", 2002:c0a8:: /32

- 丢弃有效载荷为零的 IP 数据包:丢弃有效载荷为零长度的 IP 数据包。

- 丢弃未知的 SSL 协议:当客户端尝试使用不正确的协议连接到趋势科技服务器深度安全防护系统管理中心时,断开连接。缺省情况下,使用 "http/1.1" 以外的任何协议都可能会导致错误。

- 片段超时:如果采用此配置,则当入侵防御规则认为数据包(或数据包片段)的内容可疑,入侵防御规则会检查该内容。此设置将确定在检查后到丢弃数据包之前,等待剩余数据包片段的时间长短。

- 要保存的最大片段 IP 数据包数量:指定趋势科技服务器深度安全防护系统将保留的片段化数据包的最大数。

- 发送 ICMP 以表示已超过片段数据包超时:启用此设置且片段超时后,ICMP 数据包将发送到远程计算机。

“扫描程序”选项卡

趋势科技服务器深度安全防护系统扫描程序提供与 SAP NetWeaver 平台的集成。

在计算机编辑器或策略编辑器的设置 > 扫描程序页面中,您可以为各台计算机或各个策略启用 SAP 集成模块。可以将此策略或计算机配置为从其父策略继承这些设置,也可以本地锁定设置。

注意:要使用趋势科技服务器深度安全防护系统扫描程序功能,您必须在“使用授权”页面上激活趋势科技服务器深度安全防护系统扫描程序模块和防恶意软件模块。有关详细信息,请参阅查看使用授权信息。还必须在客户端上启用防恶意软件模块。

注意:在趋势科技服务器深度安全防护系统客户端作为中继启用的计算机上,趋势科技服务器深度安全防护系统扫描程序不受支持。

关于如何设置 SAP 集成的其他信息,请参阅设置 SAP 集成。

“SIEM”选项卡

事件转发频率 (来自客户端/设备)

选择将事件从客户端/设备发送到警报收件人的频率。(在“事件转发”区域输入 syslog 配置。)

事件转发

来自各个防护模块的事件都可以通过 syslog 转发到远程计算机。有关配置 syslog 的信息,请参阅将事件转发到外部 Syslog 或 SIEM 服务器。