设置 SAP 集成

趋势科技趋势科技服务器深度安全防护系统支持与 SAP NetWeaver 平台集成。

趋势科技趋势科技服务器深度安全防护系统客户端可以由在 Windows Server 2008 R2 64 位、Windows Server 2012 R2 64 位、SUSE Linux Enterprise Server 11 或 12 (SLES) 64 位、Red Hat Enterprise Linux 6 或 7 (RHEL) 64 位操作系统上自动部署的库进行调用。

集成步骤概述如下:

- 在 Windows Server 2008 R2 64 位、Windows Server 2012 R2 64 位、SLES 11 或 12,或基于 RHEL 6 或 7 的 SAP 应用程序服务器上安装趋势科技服务器深度安全防护系统客户端。请参阅安装客户端。

- 将 SAP 服务器添加到趋势科技服务器深度安全防护系统管理中心并在该 SAP 服务器上激活客户端。请参阅将 SAP 服务器添加到管理中心。

- 应用已激活防恶意软件的安全配置文件,以便为客户端提供最新特征码和扫描引擎。请参阅分配安全配置文件。

- 通过调用以下事务配置 SAP 病毒扫描接口 (VSI)。请参阅配置 SAP 以使用客户端:

- VSCANGROUP

- VSCAN

- VSCANPROFILE

- VSCANTEST

根据操作系统和环境,您看到的输出可能与本文中显示的稍有不同。

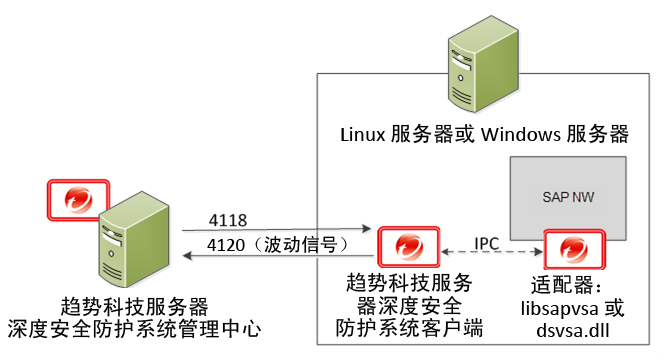

趋势科技服务器深度安全防护系统和 SAP 组件

趋势科技服务器深度安全防护系统管理中心与位于 SAP NetWeaver 服务器上的趋势科技服务器深度安全防护系统客户端连接。客户端与 libsapvsa 或 dsvsa.dll 连接,后两者是趋势科技为执行扫描提供的病毒适配器。

此解决方案涉及的组件如下:

- 趋势科技服务器深度安全防护系统 管理中心:这是一个基于 Web 的集中式管理控制台,供管理员配置安全策略以及向趋势科技服务器深度安全防护系统客户端部署防护。

- 趋势科技服务器深度安全防护系统 客户端:直接部署在计算机上的安全客户端。该防护的特性取决于每个趋势科技服务器深度安全防护系统客户端从趋势科技服务器深度安全防护系统管理中心收到的规则和安全设置。

- SAP NetWeaver:SAP 集成式技术计算平台。SAP NetWeaver 病毒扫描接口 (NW-VSI) 可为执行实际扫描的第三方产品提供病毒扫描功能。您必须激活 NW-VSI 接口。

- SAP NetWeaver ABAP WinGUI:一个用于 SAP NetWeaver 的 Windows 管理控制台。在本文档中,此组件用于配置趋势科技服务器深度安全防护系统客户端和 SAP NetWeaver 病毒扫描接口。

安装客户端

趋势科技服务器深度安全防护系统客户端在安装后仅具有核心客户端功能。在 SUSE Linux Enterprise Server 或 Red Hat Enterprise Linux 上安装客户端后,您可以在客户端上启用各防护模块。在此过程中,您需要下载并安装防护模块所需的插件。

- 转至趋势科技下载专区 (http://downloadcenter.trendmicro.com/?regs=CH) 并下载适用于您的操作系统的趋势科技服务器深度安全防护系统客户端软件包。

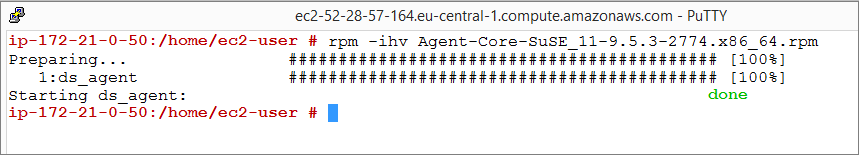

- 在目标系统上安装客户端。您可以使用 rpm 或 zypper,具体取决于操作系统。在本示例中,我们通过键入以下命令来使用 rpm:

rpm -ihv Agent-Core-SuSE_11-9.5.3-2774.x86_64.rpm - 您应该会看到类似于本示例中所示的输出,该输出表明客户端安装已完成:

您也可以使用从趋势科技服务器深度安全防护系统管理中心生成的部署脚本来部署客户端。

将 SAP 服务器添加到管理中心

客户端现已安装在 SAP 服务器上,但没有任何防护模块处于活动状态。要启用防护,您需要将 SAP 服务器添加到趋势科技服务器深度安全防护系统管理中心控制台。

在管理中心中激活 SAP

- 在趋势科技服务器深度安全防护系统管理中心中,转至管理 > 使用授权。

- 单击输入新的激活码。

- 在趋势科技服务器深度安全防护系统扫描程序区域(位于其他功能下方),输入您的 SAP 激活码,然后单击下一步并按照提示进行操作。

要使用 SAP 集成功能,还必须激活防恶意软件模块和 Web 信誉模块。

添加 SAP 服务器

要添加 SAP 服务器,请打开趋势科技服务器深度安全防护系统管理中心控制台,然后在计算机选项卡上单击新建。有几种方法可用于添加服务器,包括与 Microsoft Active Directory、VMware vCenter、Amazon Web 服务或 Microsoft Azure 同步。您也可以使用 FQDN 或 IP 地址来添加计算机。有关更多信息,请参阅添加计算机。

激活客户端

实例的状态是未被管理 (需要激活)或未被管理 (未知)。接着,您需要激活客户端,然后管理中心才能分配规则和策略以保护计算机。激活过程包括在客户端和管理中心之间交换唯一的指纹。这样可确保只有一个趋势科技服务器深度安全防护系统管理中心能够与客户端通信。激活客户端的方法有以下两种:客户端启动的激活或管理中心启动的激活。

管理中心启动的激活

管理中心启动的激活方法要求趋势科技服务器深度安全防护系统管理中心能够通过客户端的波动信号侦听端口号连接到客户端的 FQDN 或 IP 地址。有时,受 NAT 端口转发、防火墙或 AWS 安全组影响,此要求很难实现。要执行管理中心启动的激活,请转至趋势科技服务器深度安全防护系统管理中心控制台中的计算机选项卡,右键单击安装了客户端的实例,然后单击操作 > 激活。

客户端启动的激活

客户端启动的激活方法要求趋势科技服务器深度安全防护系统客户端能够通过管理中心的波动信号侦听端口号连接到已配置的趋势科技服务器深度安全防护系统管理中心地址。

在趋势科技服务器深度安全防护系统管理中心控制台中的管理 > 管理中心节点下,您可以找到趋势科技服务器深度安全防护系统管理中心地址(FAQN 或 IP)。

您还需要从趋势科技服务器深度安全防护系统管理中心控制台中启用客户端启动的激活,方法是单击管理 > 系统设置 > 客户端并选中允许客户端启动的激活。

接着,在趋势科技服务器深度安全防护系统客户端上使用本地运行的命令行工具启动激活过程。激活指令至少要包含激活命令和管理中心的 URL(包括端口号):

dsa_control -a dsm://[managerurl]:[port]/

其中:

- -a 是用来激活客户端的命令,

- dsm://managerurl:4120/ 是将客户端指向趋势科技服务器深度安全防护系统管理中心的参数。("managerurl" 是趋势科技服务器深度安全防护系统管理中心的 URL,"4120" 是客户端与管理中心之间的缺省通信端口。)

管理中心 URL 是激活命令唯一必需的参数。其他参数也可用。(有关可用参数列表,请参阅命令行工具。)

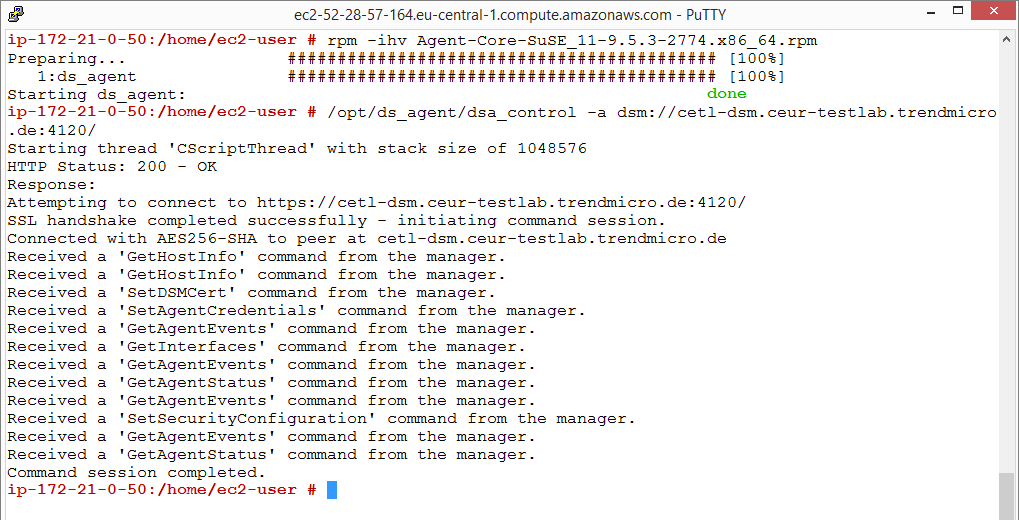

在以下示例中,我们通过键入以下命令来使用客户端启动的激活:

/opt/ds_agent/dsa_control -a dsm://cetl-dsm.ceur-testlab.trendmicro.de:4120/

此输出指示客户端激活已完成。

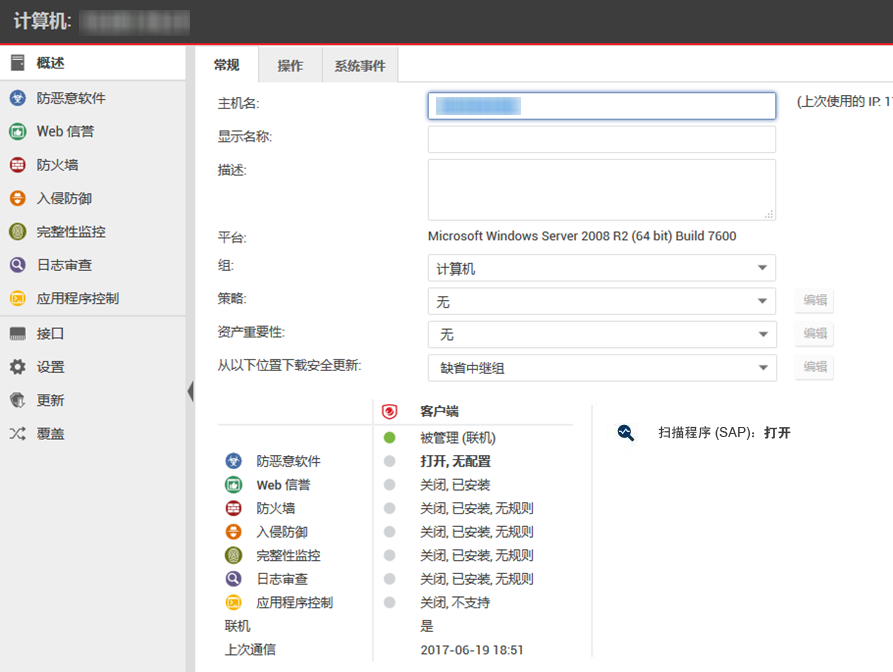

确认激活:

- 在趋势科技服务器深度安全防护系统管理中心控制台,转至计算机选项卡。

- 单击计算机名称,然后单击详细信息并确认计算机状态为“被管理”。

分配安全配置文件

在此阶段,客户端状态为被管理 (联机),但防护模块均未安装。这意味着客户端和管理中心正在通信,但客户端未使用任何配置。

有几种方法可用于应用防护。在本示例中,我们直接在 SAP 实例上进行配置,方法是激活防恶意软件和 SAP 并分配缺省扫描配置。

- 在计算机编辑器要打开计算机编辑器,请转至“计算机”页面并双击要编辑的计算机(或者选择计算机并单击“详细信息”)。中,转至防恶意软件 > 常规。

- 在防恶意软件部分中,将配置设置为打开(或者已继承 (打开)),然后单击保存。

- 在实时扫描、手动扫描或预设扫描部分中,设置恶意软件扫描配置和时间表,或允许从父策略继承这些设置。

- 单击保存。防恶意软件模块的状态将变为关闭,安装未决。这意味着客户端正在从趋势科技服务器深度安全防护系统管理中心检索所需模块。为实现此目的,客户端需要通过中继的侦听端口号访问趋势科技服务器深度安全防护系统中继。几分钟后,客户端应该会开始下载安全更新,例如,防恶意软件特征码和扫描引擎。

- 在“计算机编辑器”中,转至设置 > 扫描程序。

- 在 SAP 部分中,将配置设置为打开(或者已继承 (打开)),然后单击保存

客户端的状态再次变为被管理 (联机) 后,防恶意软件和扫描程序 (SAP) 模块的状态将变为打开,此时您可以继续进行 SAP 配置。

配置 SAP 以使用客户端

趋势科技服务器深度安全防护系统客户端现已启动并正常运行,而且能够扫描其操作系统的文件系统。接着,我们需要使客户端能感知到 SAP 应用程序服务器。为此,我们必须在应用程序服务器内创建病毒扫描适配器。病毒扫描适配器必须是群组成员。创建病毒扫描适配器和病毒扫描组后,我们可以使用病毒扫描配置文件来配置扫描对象和处理措施。

以下是必需步骤:

病毒扫描组和病毒扫描适配器都是全局配置(客户端 00)。您必须在每个租户(客户端 01 和 02 等)中配置病毒扫描配置文件。

配置趋势科技扫描程序组

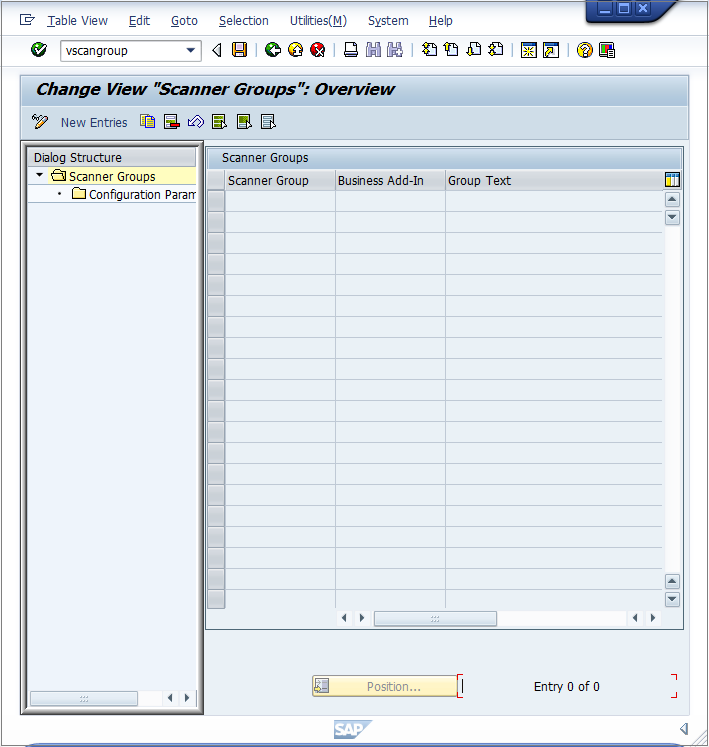

- 在 SAP WinGUI 中,运行 VSCANGROUP 事务。

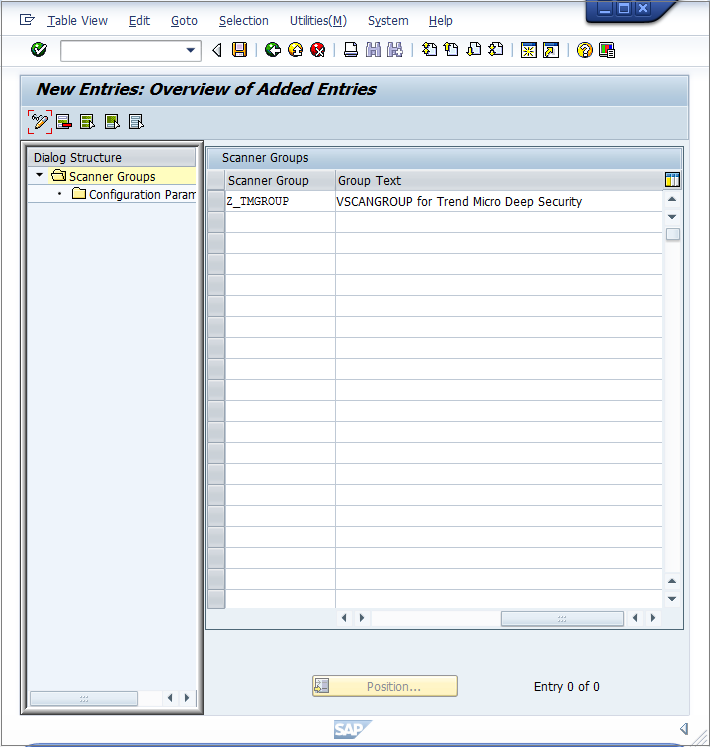

- 在编辑模式下,单击新建条目。创建新的扫描程序组,然后在扫描程序组区域中指定组名称并在组文本区域中指定该扫描程序组的描述。

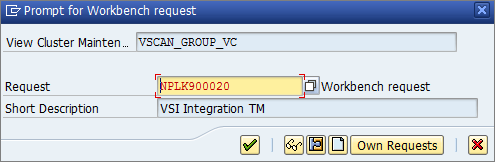

- 单击保存或退出编辑模式时,系统会提示您提交“工作台请求”。在本示例中,系统创建了新的工作台请求,以跟踪与 VSI 相关的所有更改:

下一步是 VSI 集成的实际配置。它称为病毒扫描适配器。

配置趋势科技病毒扫描提供程序

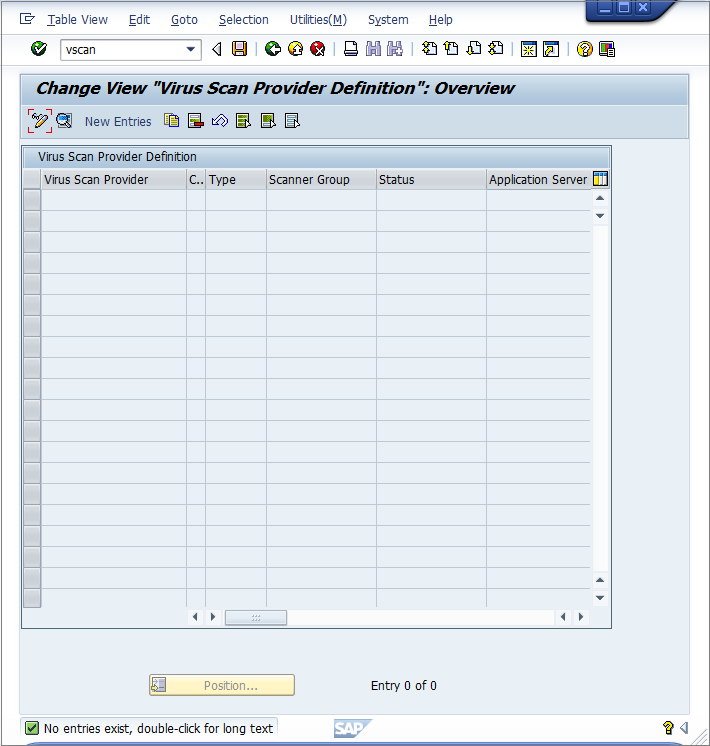

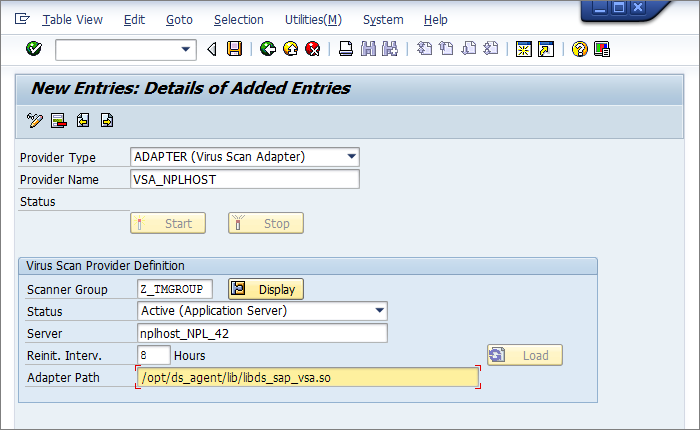

- 在 SAP WinGUI 中,运行 VSCAN 事务。

- 在编辑模式下,单击新建条目。创建新条目会显示一个提示,您可以在其中配置 VSI 认证解决方案。在本示例中,我们设置了以下配置参数:

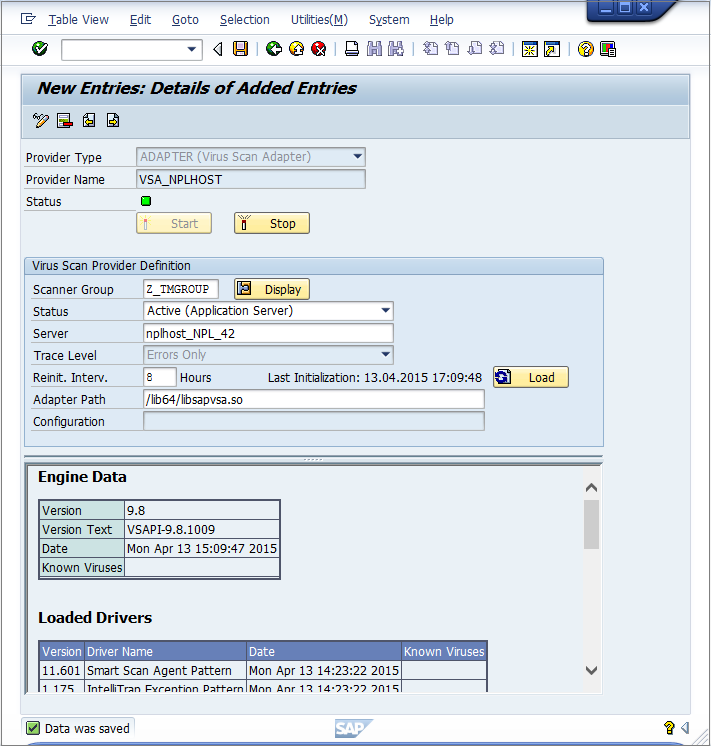

设置 值 描述 提供程序类型 适配器(病毒扫描适配器) 自动设置(缺省) 提供程序名称 VSA_<主机名> 自动设置,用作别名 扫描程序组 选择较早前已配置的组 先前创建的所有扫描程序组,您可以使用输入帮助显示这些组 状态 活动(应用程序服务器) 自动设置(缺省) 服务器 nplhost_NPL_42 自动设置,主机名 重新初始化间隔 8 小时 指定小时数,在此小时数后,系统将重新初始化病毒扫描适配器并加载新的病毒定义。 适配器路径 (Linux) /lib64/libsapvsa.so 缺省路径 适配器路径 (Windows) C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll 缺省路径 - 单击保存或退出编辑模式时,系统将显示另一个提示,要求您将此配置打包到工作台请求中。确认后,请单击开始按钮。状态指示灯将变为绿色,表明适配器已加载并处于活动状态:

此时,VSI 配置已接近完成。应用程序服务器现已准备好使用趋势科技趋势科技服务器深度安全防护系统提供的病毒扫描功能来处理文件事务。

配置趋势科技病毒扫描配置文件

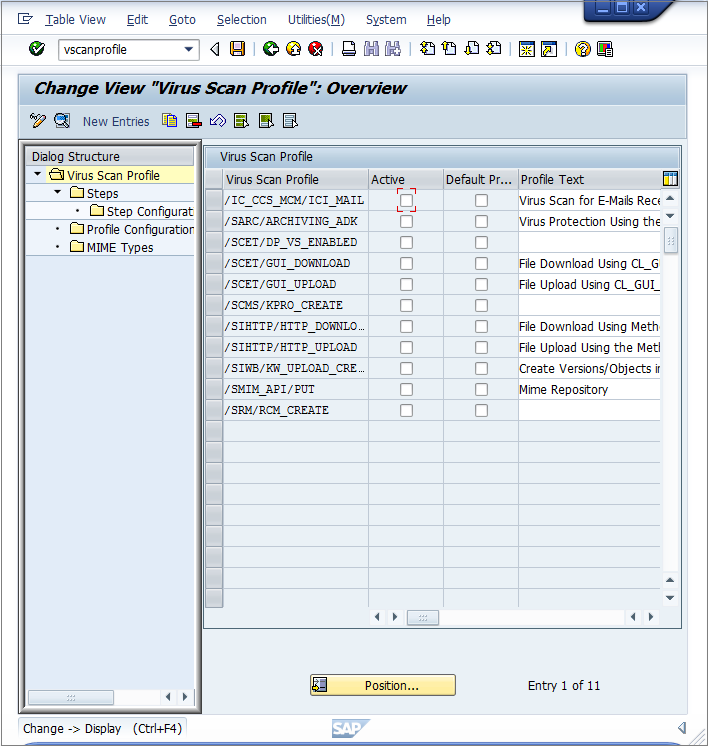

- 在 SAP WinGUI 中,运行 VSCANPROFILE 事务,然后选择需要执行病毒扫描的 SAP 操作。例如,选中 /SCET/GUI_UPLOAD 或 /SCET/GUI_DOWNLOAD 的“活动”复选框,然后单击保存。

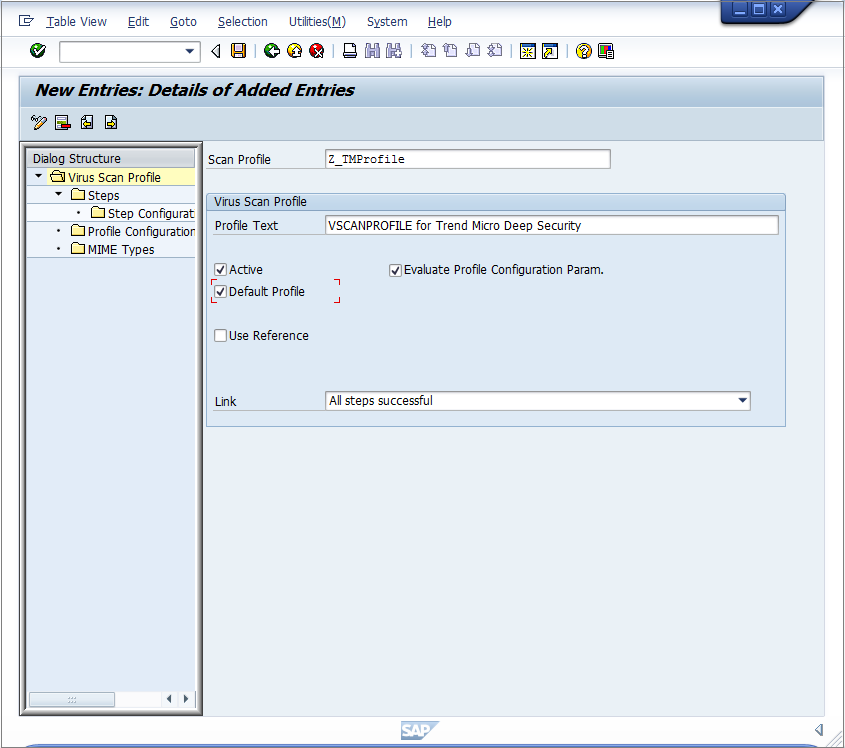

- 在编辑模式下,单击新建条目。病毒扫描配置文件定义病毒扫描接口对特定事务(文件上传和文件下载等)的处理方式。要在应用程序服务器中使用先前配置的病毒扫描适配器,您需要创建新的病毒扫描配置文件:

- 在扫描配置文件框中,输入“Z_TMProfile”并选择活动、缺省配置文件和评估配置文件配置参数复选框。

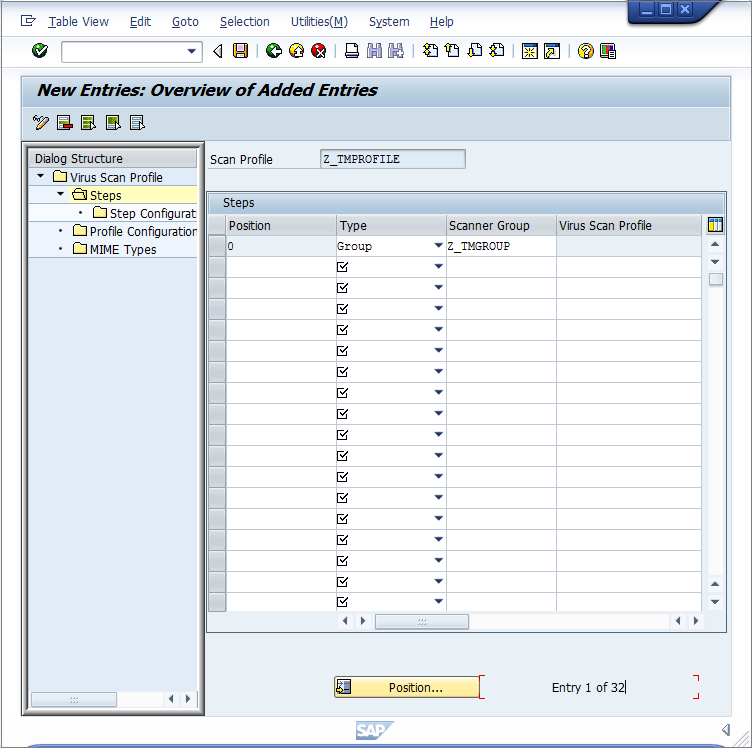

- 当仍处于编辑模式时,双击步骤以配置步骤:

- 单击新建条目。

- 这些步骤定义当事务调用该配置文件时应执行的操作。请将位置设置为“0”,将类型设置为“组”,并将扫描程序组设置为较早前配置的组的名称。

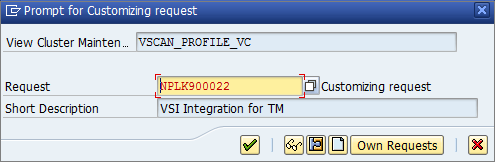

- 单击保存或退出编辑模式后,您最终会收到有关现有病毒扫描配置文件 /SCET/DP_VS_ENABLED 的通知。您可以忽略此通知,因为该配置文件不处于活动状态并且未在使用。确认此通知后,系统会要求您将此配置打包到“定制请求”中。创建新请求有助于跟踪已执行的更改:

- 要为步骤创建配置参数,请双击配置文件配置参数节点。单击新建条目并设置以下参数:

参数 类型 描述 CUST_ACTIVE_CONTENT BOOL 检查文件是否包含脚本(JavaScript、PHP 或 ASP 脚本)和块 CUST_CHECK_MIME_TYPE BOOL 检查文件扩展名是否与其 MIME 类型匹配。如果两者不匹配,将阻止文件。所有 MIME 类型和扩展名可以完全匹配。例如: - Word 文件必须具有 .doc 或 .dot 扩展名

- JPEG 文件必须具有 .jpg 扩展名

- 文本文件和二进制文件可以具有任意扩展名(不会阻止)

- 双击步骤配置参数节点。单击新建条目并设置以下参数:

参数 类型 描述 SCANBESTEFFORT BOOL 采取一切必要措施执行扫描;也就是说,应激活允许 VSA 扫描某个对象的所有(安全关键)标志(例如,SCANALLFILES 和 SCANEXTRACT)和内部标志。有关这些标志具体指的是哪些的详细信息可以存储在证书中。 SCANALLFILES BOOL 扫描所有文件,无论其文件扩展名是什么。 SCANEXTENSIONS CHAR VSA 应扫描的文件扩展名的列表。只会检查具有已配置的扩展名的文件。其他扩展名会被阻止。您也可以在此参数中使用通配符来搜索特征码。* 代表此位置和后续位置,而 ? 仅代表此字符。如果语法为:exe;com;do?;ht* => `*`,则表示扫描所有文件。 SCANLIMIT INT 此设置适用于压缩文件。它指定了将解压缩并扫描的最大文件数。 SCANEXTRACT BOOL 将解压缩归档或压缩对象 SCANEXTRACT_SIZE SIZE_T 最大解压缩大小 SCANEXTRACT_DEPTH INT 解压缩对象时的最大深度。 SCANMIMETYPES CHAR 将扫描的 MIME 类型的列表。只会检查具有已配置的 MIME 类型的文件。其他 MIME 类型会被阻止。仅当 CUST_CHECK_MIME_TYPE 已启用时,此参数才起作用。 BLOCKMIMETYPES CHAR 要用作黑名单的 MIME 类型的列表(这些类型会被阻止)。仅当 CUST_CHECK_MIME_TYPE 已启用时,此参数才起作用。 BLOCKEXTENSIONS CHAR 要用作黑名单的文件扩展名的列表

此配置因客户端而异,因此您必须在 SAP 应用程序服务器的每个租户中执行此配置。

测试病毒扫描接口

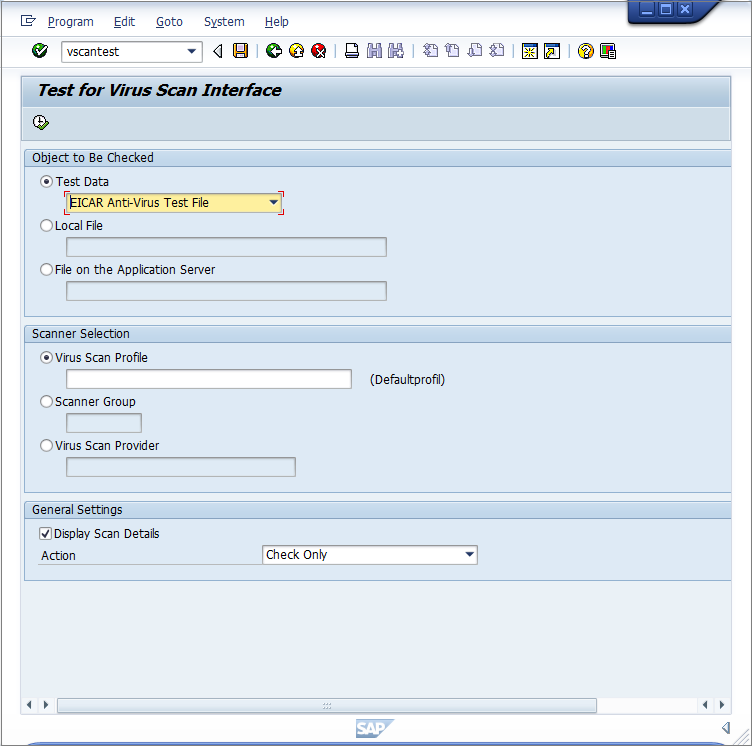

- 在 SAP WinGUI 中,运行 VSCANTEST 事务。

- 每个具备 VSI 感知功能的 SAP 应用程序服务器还应执行一项内置测试,以检查配置步骤是否正确完成。为此,我们在事务中打包了可调用特定扫描程序的 EICAR 测试病毒 (www.eicar.org)。不填充任何内容将调用在上一步中配置的缺省配置文件。

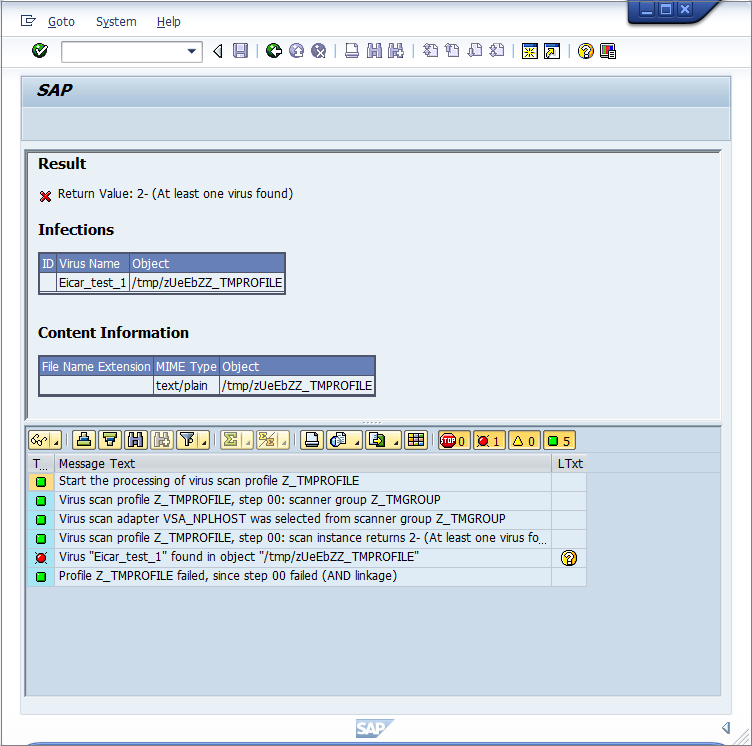

- 单击执行将显示一则通知,解释什么是 EICAR 测试病毒。确认后,您将看到事务是如何被拦截的:

感染会显示有关检测到的恶意软件的信息。

内容信息会显示文件的正确 MIME 类型。

文件名始终是随机生成的包含 7 个字母的字符串,后跟病毒扫描配置文件的名称。

在此之后,将显示每个事务步骤的输出:

- 事务调用了缺省病毒扫描配置文件,也就是病毒扫描配置文件 Z_TMPROFILE。

- 病毒扫描配置文件 Z_TMPROFILE 已配置为调用病毒扫描组 Z_TMGROUP 中的适配器。

- 病毒扫描组 Z_TMGROUP 配置了多个适配器,它会调用其中一个适配器(在本示例中,将调用 VSA_NPLHOST)。

- 病毒扫描适配器返回值 2-,表示找到了病毒。

- 通过显示 Eicar_test_1 和文件对象 /tmp/zUeEbZZ_TMPROFILE,您将看到检测到的恶意软件的信息。

- 调用缺省病毒扫描配置文件 Z_TMPROFILE 失败,因为步骤 00(病毒扫描组)未成功执行,从而导致无法进一步处理文件事务。

要进行核查,您可以在趋势科技服务器深度安全防护系统管理中心控制台中查看有关此“恶意软件”事件的信息:要查看事件,请打开计算机编辑器要打开计算机编辑器,请转至“计算机”页面并双击要编辑的计算机(或者选择计算机并单击“详细信息”)。,然后单击防恶意软件 > 事件。