本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

コンピュータおよびポリシーエディタの設定

ポリシーエディタおよびコンピュータエディタの [設定] セクションには、次のタブがあります。

[一般] タブ

通信方向

- 双方向: 初期設定では、通信は双方向です。通常はAgentまたはApplianceからハートビートを送信しますが、Deep Security Managerからの接続もAgentの待機ポート番号で待機します。Managerは、必要に応じて処理を実行するためにAgent/Applianceに自由に接続できます。これによりManagerは、セキュリティ設定に変更が発生すると、その変更内容をAgent/Applianceに適用できます。

Deep Security Virtual Applianceは双方向モードでのみ動作します。Virtual Applianceの設定を他のモードに変更すると、機能が中断します。

- Managerから開始: このオプションを選択すると、ManagerとAgent/Appliance間のすべての通信がManagerから開始されます。これには、セキュリティ設定のアップデート、ハートビートの処理、およびイベントログの要求が含まれます。

- Agent/Applianceから開始: このオプションを選択すると、Agent/ApplianceはManagerからの接続を待機しません。代わりに、ManagerがAgentのハートビートを待機しているポート番号でManagerに接続します。Agent/ApplianceからManagerへのTCP接続が確立されると、各種処理が実行されます。Managerは最初にAgent/Applianceにステータスとイベントを問い合わせます(これはハートビートの処理です)。コンピュータで実行する必要のある未解決処理がある場合 (ポリシーのアップデートが必要など) は、接続が終了する前にその処理が実行されます。このモードでは、ハートビートごとにManagerとAgent/Appliance間の通信が発生します。Agent/Applianceのセキュリティ設定が変更された場合は、次のハートビートまでアップデートされません。

Agent/Applianceによって開始される通信をAgent/Applianceで設定する前に、Agent/ApplianceがManagerのURLとハートビートポートに接続できることを確認してください。Agent/ApplianceがManagerのURLを解決できない、またはIPおよびポートに接続できない場合、Agent/Applianceによって開始される通信はこのAgent/Applianceで失敗します。ManagerのURLおよびハートビートポートは、[管理]→[システム情報] の [システムの詳細] エリアで確認できます。

処理: 強制的に許可またはバイパス

優先度: 4 - 最高

パケットの方向: 受信

フレームの種類: IP

プロトコル: TCP

パケットの送信先ポート: AgentがManagerからのハートビート接続を待機するポート番号 (またはそのポート番号を含むリスト)

これらの設定が有効な場合、新しいルールで非表示のルールが置き換えられます。その後、IPまたはMACアドレス、またはその両方のパケットソース情報を入力して、コンピュータへのトラフィックを制限できます。

ハートビート

- ハートビート間隔 (分): ハートビートの送信間隔。

- 次の数を超えるハートビートが失われた場合にアラートを発令: 失われたハートビートの数がこの設定を超えると、Managerはアラートをトリガします (たとえば3に設定すると、ハートビートが4回失われた時点でアラートをトリガします)。

コンピュータがサーバの場合に、連続して大量のハートビートが失われたときは、Agent/Applianceまたはコンピュータ自体に問題がある可能性があります。ただしノートパソコンなど、継続的にネットワークから切断されることの多いシステムの場合、この設定は「無制限」にしてください。

- ハートビート間でコンピュータのローカルシステム時間が次の時間を超えて変更された場合にアラートを発令: Agentがシステム時計への変更を検出できる場合は (Windows Agentのみ)、そのイベントがAgentイベント5004としてManagerに報告されます。時計の変更がここに示された時間を超えた場合は、アラートがトリガされます。この機能をサポートしないAgentの場合は、Managerがハートビート処理のたびにAgentから報告されるシステム時間を監視し、設定で指定された最大変更値よりも大きい場合にアラートをトリガします。「コンピュータの時計の変更」アラートがトリガされたら、アラートを手動で消去する必要があります。

- 非アクティブな仮想マシンに対してオフラインエラーを発令: 仮想マシンが停止した場合にオフラインエラーを発生させるかどうかを設定します。

ポリシーの変更をただちに送信する

初期設定では、[ポリシーの変更をコンピュータに自動的に送信] の値は「はい」に設定されます。つまり、セキュリティポリシーが変更された場合、変更内容はそのポリシーを使用するコンピュータに自動的に適用されます。この設定を「いいえ」に変更した場合は、該当するコンピュータを [コンピュータ] ページで検索して右クリックし、コンテキストメニューの [ポリシーの送信] を選択する必要があります。

トラブルシューティング

トラブルシューティングのために、ログレベルの詳細度を上げてより多くのイベントを記録することができます。ただし、このオプションによりイベントログの合計サイズが膨大になる可能性があるため、使用時には注意が必要です。

このコンピュータに割り当てられたポリシーからログ記録のオーバーライド設定を継承する場合は [継承]、ログ記録の設定をオーバーライドしない場合は [オーバーライドしない]、トリガされたファイアウォールルールをすべて記録する場合は [完全なファイアウォールイベントのログ記録]、トリガされた侵入防御ルールをすべて記録する場合は [完全な侵入防御イベントのログ記録]、トリガされたルールをすべて記録する場合は [完全なログ記録] を選択します。

Agentセルフプロテクション

次の設定を使用して、ローカルのユーザがAgentの機能を妨げないようにします。

- ローカルのエンドユーザによるAgentのアンインストール、停止、または変更を拒否: ローカルユーザによる、Agentのアンインストール、Agentサービスの停止、Agent関連のWindowsレジストリのエントリの変更、Agent関連のファイルの変更などを防ぎます。これらの制限は、コマンドラインからローカルに命令を入力することによってオーバーライドできます (「コマンドラインユーティリティ」を参照してください)。Agentセルフプロテクションが有効になっている場合、OSのGUIを使用してAgentに変更を加えようとすると、「このアプリケーションの削除または変更はセキュリティ設定によって禁止されています」という内容のメッセージが表示されます。

- ローカルでの変更許可にパスワードを要求: Deep Security ManagerとAgentが通信ができなくなることがあります。その場合は、Agentのコマンドラインインタフェースを使用して、ローカルでAgentと通信する必要があります。ローカルのコマンドライン機能をパスワードで保護するには、ここにパスワードを入力してします (推奨)。

パスワードは安全な場所に保存してください。パスワードを紛失した場合や忘れた場合は、サポートプログラムに問い合わせてこの保護機能を無効にする必要があります。

- ローカルでの変更許可にパスワードを要求: Deep Security ManagerとAgentが通信ができなくなることがあります。その場合は、Agentのコマンドラインインタフェースを使用して、ローカルでAgentと通信する必要があります。ローカルのコマンドライン機能をパスワードで保護するには、ここにパスワードを入力してします (推奨)。

次の事態を避けるためには、不正プログラム対策保護を「オン」にする必要があります。

- Agentサービスの停止

- Agent関連のWindowsレジストリのエントリの変更

- Agent関連のファイルの変更

ローカルユーザによるAgentのアンインストールの防止には、不正プログラム対策保護は必要ありません。

Agentセルフプロテクションをコマンドラインからオフまたはオンにする

- ローカルコンピュータに管理者としてログインします。

- コマンドプロンプトを起動し、Agent (またはRelay) のインストールディレクトリに移動します。

- 次のコマンドを入力します。「password」は [ローカルでの変更許可にパスワードを要求] で設定したパスワードです。

- セルフプロテクションをオフにする場合:

dsa_control --selfprotect=0 --passwd=password - セルフプロテクションをオンにする場合:

dsa_control --selfprotect=1 --passwd=password

パスワードを設定していない場合、「--passwd」パラメータは省略します。 - セルフプロテクションをオフにする場合:

または、resetパラメータを使用してAgentをリセットし、Agentセルフプロテクションを無効にすることもできます。

dsa_control --reset

オープンポート

検出されたコンピュータでDeep Security Managerがポート検索を実行するときに使用されるポートリストを選択します (リストに表示されるポートリストは、[共有] セクションの [ポートリスト] 画面で定義するものと同じです)。

推奨設定

Agentでは、コンピュータ上の一般的なアプリケーションを定期的に検索し、検出結果に基づいてルールに関する推奨を提示できます。このオプションは、検索を許可するように設定されているコンピュータでの検索の実行間隔を指定します。

Virtual Applianceの検索 (ポリシーエディタのみ)

Virtual Applianceには、Agentレスの保護が実装されている大規模な仮想マシン環境でのセキュリティ検索の効率を大幅に向上する、さまざまな設定があります。

- 同時検索の最大数: 検索要求はVirtual Applianceで処理待ちの状態となり、到着順に実行されます。この設定を行うことにより、Virtual Applianceで、複数の仮想マシンの同時検索を実行できるようになります。推奨される同時検索数は5です。10を超えると、Virtual Applianceのパフォーマンスが低下する可能性があります。この設定は、手動/予約検索にのみ適用されます。

- 不正プログラムの手動検索キャッシュの最大エントリ数: これにより、手動 (オンデマンド) による不正プログラム検索での、保存対象のファイルやその他の検索可能コンテンツを特定および説明するレコードの最大数が決まります。エントリが100万件の場合、使用されるメモリは約100MBです。

- 不正プログラムのリアルタイム検索キャッシュの最大エントリ数: これにより、リアルタイムによる不正プログラム検索での、保存対象のファイルやその他の検索可能コンテンツを特定および説明するレコードの最大数が決まります。エントリが100万件の場合、使用されるメモリは約100MBです。

- 変更監視の検索キャッシュの最大エントリ数: これにより、変更監視での、変更監視のベースラインデータに含まれるエンティティの最大数が決まります。エンティティが20万個の場合、使用されるメモリは約100MBです。

通知

WindowsベースのAgentでは、実行が必要なDeep Securityの処理を警告する通知メッセージが画面に表示されることがあります。たとえば、「不正プログラムのクリーンナップタスクで再起動が必要です」というメッセージが表示されることがあります。ダイアログボックスで [OK] をクリックしてメッセージを消去する必要があります。このような通知が表示されないようにするには、[ホストのすべてのポップアップ通知を抑制] を [はい] に設定します。オフにしても、メッセージはDeep Security Managerのアラートやイベントとして表示されます。

やむを得ない理由で無効にする場合を除き、通知は有効にしておくことをお勧めします。通知にはコンピュータ保護のために実行する必要がある重要な処理についてメッセージが表示されます。

環境変数のオーバーライド

変更監視モジュールでは、Windows OSのディレクトリシステムにおけるいくつかの標準的なロケーションが環境変数で表されます。たとえば、Windowsの「hosts」ファイルに対する変更を監視する変更監視ルール「Microsoft Windows - 'Hosts' file modified」では、「C:\WINDOWS\system32\drivers\etc」フォルダ内のファイルが検索されます。ただし、すべてのWindows環境に「C:\WINDOWS\」ディレクトリがあるわけではないため、変更監視ルールではWINDIR環境変数を使用して、このディレクトリを%WINDIR%\system32\drivers\etcと表記します。

変更監視モジュールで使用される初期設定の環境変数を次に示します。

| 名前 | 値 |

| ALLUSERSPROFILE | C:\ProgramData |

| COMMONPROGRAMFILES | C:\Program Files\Common Files |

| PROGRAMFILES | C:\Program Files |

| SYSTEMDRIVE | C: |

| SYSTEMROOT | C:\Windows |

| WINDIR | C:\Windows |

環境変数をオーバーライドする

- [環境変数の表示] ボタンをクリックして、[環境変数のオーバーライド] 画面を表示します。

- メニューバーで [新規] をクリックして新しい名前と値のペア (たとえばWINDIRとD:\Windows) を入力し、[OK] をクリックします。

[詳細] タブ

ネットワークエンジンモード

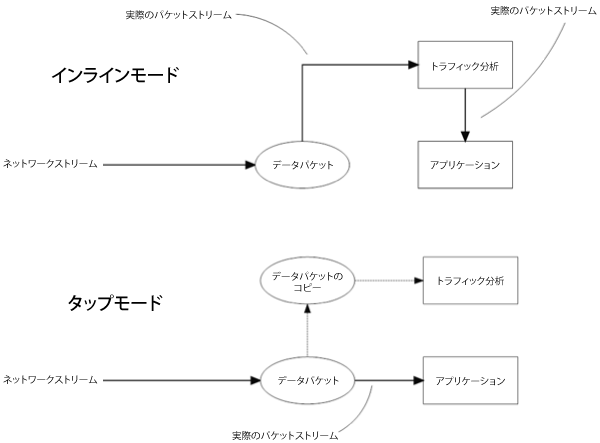

Agent/Applianceのネットワークエンジンは、インラインモードまたはタップモードで動作します。インラインモードで動作する場合、パケットストリームはネットワークエンジンを通過します。ステートフルテーブルは維持され、ファイアウォールルールは適用され、侵入防御ルールがペイロードコンテンツに適用されるようトラフィックの正規化が実行されます。タップモードで動作する場合、パケットストリームはクローン化され、メインストリームを迂回して流れます。タップモードでは、パケットストリームは変更されません。すべての操作はクローン化されたストリーム上で行われます。

イベント

個々のログファイルの最大サイズ、および保持される最新ファイルの数を指定できます。イベントログファイルは、最大許容サイズに達するまで書き込まれ、最大サイズに達すると新しいファイルが作成され、そのファイルが最大サイズに達するまで書き込まれます。最大ファイル数に達すると、最も古いファイルが削除され、その後、新しいファイルが作成されます。通常、イベントログエントリのサイズは平均約200バイトであるため、4MBのログファイルには約20,000ログエントリが保持されます。ログファイルがどのぐらいの期間でいっぱいになるかは、実行されるルールの数によって異なります。

- イベントログファイルの最大サイズ (Agent/Appliance):ログファイルの最大サイズです。このサイズに達すると、新しいファイルが作成されます。

- 保管するイベントログファイル数 (Agent/Appliance): 保管するログファイルの最大数です。ログファイルの最大数に達すると、最も古いファイルが削除され、その後、新しいファイルが作成されます。

イベントは、個々のイベントのレコードです。カウンタは、個々のイベントが発生した回数のレコードです。イベントは、[イベント] 画面の表示に使用されます。カウンタは、ダッシュボードのウィジェット (過去7日間のファイアウォールイベントの数など) およびレポートの作成に使用されます。たとえば、イベント収集にSyslogを使用している場合に、カウンタのデータのみを収集する場合があります。イベントには大量のディスク容量が必要となる可能性があるため、データを重複して格納することは避けることがあります。

- 次の送信元IPのイベントは記録しない: このオプションは、Deep Securityで特定の信頼されたコンピュータからのトラフィックのイベントが記録されないようにする場合に役立ちます。

集約されたイベントは、次の3つの設定で調整します。ディスク容量を節約するため、Deep Security Agent/Applianceは複数発生する同一イベントを1つのエントリに集約し、「繰り返し回数」および「初出現」と「最終出現」のタイムスタンプを追加します。イベントエントリを集約するために、Deep Security Agent/Applianceでは、ディスクへ書き込む前に、イベントが集約されている間にメモリ内へエントリをキャッシュする必要があります。

- キャッシュサイズ: 指定された時間にいくつのイベントの種類を追跡するか決定します。値を10に設定すると、繰り返し回数、初出現、最終出現のタイムスタンプを付けた、10種類のイベントを追跡することになります。新規のイベントの種類が発生すると、最も古い10のイベントは集約され、キャッシュから消去されてディスクに書き込まれます。

- キャッシュの寿命: ディスクへ書き込まれる前に、どれだけの期間キャッシュに保存するかを決定します。値が10分に設定され、記録をフラッシュする状況が発生しなければ、10分を経過した記録はディスクへ書き込まれます。

- キャッシュの有効期間: 最近更新されていない繰り返し回数のレコードをどのくらいの期間保持しておくかを決定します。キャッシュのライフタイムが10分で存続期間が2分の場合、更新されずに2分経過したイベントのレコードはディスクへ書き込まれ、キャッシュから消去されます。

上記の設定にかかわらず、イベントがDeep Security Managerへ送信されるたびに、キャッシュは消去されます。

回避技術対策の設定

回避技術対策の設定では、分析を回避しようとする異常なパケットに対するネットワークエンジンによる処理を管理します。

セキュリティモード: モードの設定には3種類のオプションがあります。これらの設定は親ポリシーから継承できます。

- 標準: 初期設定です。誤検出が発生しないように侵入防御ルールの回避を防ぎます。

- 厳格: 標準モードよりも厳密なチェックが行われますが、誤検出が発生する場合があります。厳密モードは侵入テストに役立ちますが、通常の状況下では有効にしないでください。

- カスタム: [カスタム] を選択すると、追加設定が可能になり、問題のあるパケットのDeep Securityでの処理方法を指定できます。この設定では、無視 (Deep Securityはパケットをシステムに送信します)、無視してログに記録 ([無視] と同じ処理を行いますが、イベントをログに記録します)、拒否 (Deep Securityはパケットを破棄し、イベントをログに記録します)、または拒否 (ログに記録しない) ([拒否] と同じ処理を行いますが、イベントをログに記録しません) を選ぶことができます (TCP PAWSウィンドウでは上記のオプションは選べません)。

設定 説明 標準値 厳格値 無効なTCPタイムスタンプ TCPタイムスタンプが古い場合の処理 2 3 TCP PAWSウィンドウ パケットにはタイムスタンプが付加されている場合があります。パケットのタイムスタンプが、それ以前に受信したタイムスタンプよりも古い場合、不審なタイムスタンプが使用されている可能性があります。タイムスタンプの差異についての許容度は、OSによって異なります。Windowsシステムの場合、0を選択してください (パケットのタイムスタンプが、それ以前のパケットと同じ、もしくは新しい場合、システムがパケットを受容します)。Linuxシステムの場合は、1を選択してください (パケットのタイムスタンプの古さが、それ以前のパケットより最大で1秒未満の場合、システムがパケットを受容します)。 Linux Agentの場合は1、それ以外の場合は0 Linux Agentの場合は1、それ以外の場合は0 TCPタイムスタンプ (PAWS: Protection Against Wrapped Sequence) の値がゼロ TCPタイムスタンプがゼロの場合の処理 Linux AgentまたはNDIS5の場合は3、それ以外の場合は0 Linux AgentまたはNDIS5の場合は3、それ以外の場合は0 フラグメント化されたパケット パケットがフラグメント化されている場合の処理 0 0 TCPゼロフラグ パケットにゼロフラグが設定されている場合の処理 3 3 TCP輻輳フラグ パケットに輻輳フラグが設定されている場合の処理 0 0 TCP緊急フラグ パケットに緊急フラグが設定されている場合の処理 0 3 TCP SYN FINフラグ パケットにSYNおよびFINフラグが設定されている場合の処理 3 3 TCP SYN RSTフラグ パケットにSYNおよびRSTフラグが設定されている場合の処理 3 3 TCP RST FINフラグ パケットにRSTおよびFINフラグが設定されている場合の処理 3 3 TCP SYNパケット (データあり) パケットにSYNフラグが設定されていて、かつデータが含まれる場合の処理 3 3 TCP Split Handshake SYNへの応答としてSYNACKではなくSYNを受信した場合の処理 3 3 識別できないTCPセッション上のRSTパケット 識別できないTCPセッション上のRSTパケットに対する処理 0 3 識別できないTCPセッション上のFINパケット 識別できないTCPセッション上のFINパケットに対する処理 0 3 識別できないTCPセッション上の送信パケット 識別できないTCPセッション上の送信パケットに対する処理 0 3 回避再送 複製または重複したデータを含むパケットに対する処理 0 3 TCPチェックサム 無効なチェックサムを含むパケットに対する処理 0 3

ネットワークエンジンの詳細設定

Agentの設定パッケージが最大サイズを超えた場合にアラートを生成する: [はい] または [いいえ]。初期設定は [はい] です。

初期設定のチェックを外すと、以下の設定をカスタマイズできます。

- CLOSEDタイムアウト: ゲートウェイで使用します。ゲートウェイが「ハードクローズ」(RST) を伝えると、RSTを受信したゲートウェイ側は、接続を終了するまで、設定された時間の間、接続をアライブにします。

- SYN_SENTタイムアウト: 接続を終了するまでSYN_SENT状態になっている時間。

- SYN_RCVDタイムアウト: 接続を終了するまでSYN_RCVD状態になっている時間。

- FIN_WAIT1タイムアウト: 接続を終了するまでFIN_WAIT1状態になっている時間。

- ESTABLISHEDタイムアウト: 接続を終了するまでESTABLISHED状態になっている時間。

- ERRORタイムアウト: エラー状態で接続を保持する時間(UDP接続の場合、エラーはさまざまなUDPの問題が原因で発生する可能性があります。TCP接続の場合、エラーはファイアウォールによって破棄されているパケットが原因で発生する可能性があります)。

- DISCONNECTタイムアウト: 切断するまで接続がアイドル状態になっている時間。

- CLOSE_WAITタイムアウト: 接続を終了するまでCLOSE_WAIT状態になっている時間。

- CLOSINGタイムアウト: 接続を終了するまでCLOSING状態になっている時間。

- LAST_ACKタイムアウト: 接続を終了するまでLAST_ACK状態になっている時間。

- ACKストームタイムアウト: ACKストーム内で再送されるACK間の最長期間。つまり、ACKが再送される頻度が低く、このタイムアウトが発生した場合、ACKはACKストームの一部とはみなされません。

- ブートスタートタイムアウト: ゲートウェイで使用します。ゲートウェイが再起動されるとき、ゲートウェイを通過している既存の接続が確立している場合があります。このタイムアウトでは、ゲートウェイが再起動される前に、確立された接続の一部である非SYNパケットを許可する時間が定義されます。

- コールドスタートタイムアウト: ステートフル機能が開始される前に、確立された接続に属している非SYNパケットを許可する時間。

- UDPタイムアウト: UDP接続の最大時間。

- ICMPタイムアウト: ICMP接続の最大時間。

- Null IPを許可: 送信元または送信先IPアドレスがないパケットを許可またはブロックします。

- バージョン8以前のAgentとApplianceでIPv6をブロック: バージョン8.0以前のAgentおよびApplianceでIPv6パケットをブロックまたは許可します。

バージョン8.0以前のDeep Security AgentおよびApplianceはファイアウォールルールまたは侵入防御ルールをIPv6ネットワークトラフィックに適用できないため、こうした古いバージョンの初期設定ではIPv6トラフィックがブロックされています。バージョン8以前のAgentとApplianceでIPv6をブロック: バージョン8.0以前のAgentおよびApplianceでIPv6パケットをブロックまたは許可します。バージョン8.0以前のDeep Security AgentおよびApplianceはファイアウォールルールまたは侵入防御ルールをIPv6ネットワークトラフィックに適用できないため、こうした古いバージョンの初期設定ではIPv6トラフィックがブロックされています。

- バージョン9以降のAgentとApplianceでIPv6をブロック: バージョン9.0以降のAgentおよびApplianceでIPv6パケットをブロックまたは許可します。

- 接続クリーンナップタイムアウト: 切断された接続のクリーンナップ時間 (次を参照)。

- 最大接続数 (クリーンナップ単位): 定期的な接続クリーンナップごとに実施するクリーンナップで切断される接続の最大数 (前を参照)。

- 送信元と送信先が同じIPアドレスをブロック: 送信元および送信先IPアドレスが同じパケットをブロックまたは許可します(ループバックインタフェースには適用されません)。

- 最大TCP接続数: 最大TCP同時接続数。

- 最大UDP接続数: 最大UDP同時接続数。

- 最大ICMP接続数: 最大ICMP同時接続数。

- 最大イベント数 (秒単位): 毎秒書き込み可能なイベントの最大数。

- TCP MSSの制限:「TCP MSS」は、TCPセグメントの最大セグメントサイズをバイト単位で定義するTCPヘッダ内のパラメータです。[TCP MSS制限]設定は、TCP MSSパラメータに許可される最小値を定義します。リモート攻撃者が最小セグメントサイズ(TCP)を設定した場合に発生するカーネルパニック攻撃やサービス拒否(DoS)攻撃を防ぐため、このパラメータの最小制限値は重要です(MSS).これらの攻撃の詳細については、CVE-2019-11477、CVE-2019-11478、およびCVE-2019-11479を参照してください。「TCP MSS Limit」の初期設定は128バイトで、ほとんどの攻撃サイズに対して保護されます。「No Limit」の値は、下限がなく、TCP MSS値が許可されていることを意味します。

- イベントノードの数: いつでもログ/イベントを折りたためるよう、ドライバがそれらを格納するのに使用するカーネルメモリの最大容量。

イベントの折りたたみは、同じ種類のイベントが連続して多く発生したときに実行されます。このとき、Agent/Applianceはすべてのイベントを1つに折りたたみます。

- ステータスコードの無視: このオプションは、特定の種類のイベントを無視します。たとえば、たくさんの「不正なフラグ」が表示される場合は、そのイベントの全インスタンスを無視してかまいません。

- ステータスコードの無視: 上記と同じです。

- ステータスコードの無視: 上記と同じです。

- 詳細なログ記録ポリシー:

- バイパス: イベントをフィルタしません。上記の [ステータスコードの無視] 設定およびその他の詳細設定をオーバーライドします。ただし、Deep Security Managerで定義された他のログ設定はオーバーライドしません。たとえば、Deep Security Managerのファイアウォールステートフル設定の [プロパティ] 画面で設定されたファイアウォールステートフル設定ログオプションはオーバーライドしません。

- 初期設定: エンジンがタップモードの場合は下の [タップモード] に切り替わり、インラインモードの場合は上の [標準] に切り替わります。標準: 再送の破棄を除くすべてのイベントがログに記録されます。

- 下位互換性モード: サポートでのみ使用します。

- 詳細モード: 「標準モード」で記録されるログに加え、再送の破棄イベントも記録します。

- ステートフルおよび正規化の抑制: 「再送の破棄」、「セッション情報なし」、「不正なフラグ」、「不正なシーケンス」、「不正なACK」、「許可されていないUDP応答」、「許可されていないICMP応答」、および「ポリシーで未許可」を無視します。

- ステートフル、正規化、およびフラグメントの抑制: フラグメント関連のイベントに加え、[ステートフルおよび正規化の抑制] が無視するものすべても無視します。

- ステートフル、フラグメント、および検証機能の抑制: [ステートフル、正規化、およびフラグメントの抑制] が無視するものすべてに加えて、確認に関するイベントも無視します。

- タップモード: 「再送の破棄」、「セッション情報なし」、「不正なフラグ」、「不正なシーケンス」、「不正なACK」、「ACK再送の上限」、「切断された接続上のパケット」を無視します。

[ステートフルおよび正規化の抑制]、[ステートフル、正規化、およびフラグメントの抑制]、[ステートフル、フラグメント、および検証機能の抑制]、[タップモード] の各モードで無視されるイベントの包括的なリストについては、ログに記録するイベントの数を減らすを参照してください。 - サイレントTCP接続拒否: サイレントTCP接続の破棄がオンの場合、RSTパケットはローカルスタックへのみ送信され、送信元にRSTパケットは送信されません。これにより、潜在的な攻撃者に返す情報量は削減されます。

[サイレントTCP接続拒否] を有効化する場合、DISCONNECTタイムアウトも調整する必要があります。DISCONNECTタイムアウトの値の範囲は、0秒から10分までの間で設定します。この値は、Deep Security Agent/Applianceが接続を切断する前にアプリケーション側で切断できるよう、十分に高く設定する必要があります。DISCONNECTタイムアウト値に影響を与える要因としては、OS、接続を確立するアプリケーション、およびネットワークトポロジーが挙げられます。

- デバッグモードを有効にする: デバッグモードの場合、Agent/Applianceは特定のパケット数を取り込みます (下記の [デバッグモードで保持するパケットの数] 内の設定を参照)。ルールがトリガされてデバッグモードがオンになると、Agent/Applianceはルールがトリガされる前に通過した最後のパケット数Xを記録として保持します。これらのパケットは、デバッグイベントとしてManagerに返されます。

デバッグモードでは簡単に大量のログが生成されるので、サポート担当者が指示した場合にのみ使用してください。

- デバッグモードで保持するパケットの数: デバッグモードがオンのとき、維持してログするパケット数。

- すべてのパケットデータをログに記録する: 特定のファイアウォールルールまたは侵入防御ルールと関連しないイベントのパケットデータを記録します。つまり、「再送の破棄」や「不正なACK」などのイベントのパケットデータを記録します。

イベントの集約によってまとめられたイベントのパケットデータは保存できません

- 期間内で1つのパケットデータのみをログに記録する: このオプションを有効にして [すべてのパケットデータをログに記録する] を有効にしない場合、ほとんどのログにはヘッダデータのみが含まれます。パケット全体は、[1つのパケットデータのみをログに記録する期間] の指定に従って定期的に記録されます。

- 1つのパケットデータのみをログに記録する期間: [1つのパケットデータのみをログに記録する期間] を有効にした場合、この設定にログにパケット全体のデータを含める頻度を指定できます。

- パケットデータがキャプチャされたときに格納する最大データサイズ: ログに追加されるヘッダデータまたはパケットデータの最大サイズ。

- TCPの接続イベントを生成する: TCP接続が確立されるたびにファイアウォールイベントが生成されます。

- ICMPの接続イベントを生成する: ICMP接続が確立されるたびにファイアウォールイベントが生成されます。

- UDPの接続イベントを生成する: UDP接続が確立されるたびにファイアウォールイベントが生成されます。

- Cisco WAAS接続のバイパス: このモードでは、専用のCISCO WAAS TCPオプションを選択して開始された接続に対して、TCPシーケンス番号のステートフル分析をバイパスします。このプロトコルには無効なTCPシーケンスおよびACK番号に関する詳細情報が含まれていて、ステートフルなファイアウォールによるチェックと干渉します。CISCO WAASを使用していてファイアウォールログに不正なSEQや不正なACKを持つ接続が表示されている場合にのみ、このオプションを有効にします。このオプションを選択すると、WAASが有効化されていない接続に対してもTCPステートフルシーケンス番号の確認が実行されます。

- 回避再送の破棄: 処理済みのデータを含む受信パケットは、回避再送の攻撃を避けるため、破棄されます。

- TCPチェックサムの確認: セグメントのチェックサムフィールドのデータは、セグメントの整合性を評価するために使用されます。

- 最小フラグメントオフセット: 許容可能な最小のIPフラグメントオフセットを定義します。オフセットがこの値未満のパケットは、「最小オフセット値以下のIPフラグメント」という理由で破棄されます。0を設定すると制限がなくなります。初期設定は60です。

- 最小フラグメントサイズ: 許容可能な最小のIPフラグメントサイズを定義します。この値より小さいフラグメント化されたパケットは、「最初のフラグメントが最小サイズ未満」という不正の可能性により破棄されます。初期設定は120です。

- SSLセッションのサイズ: SSLセッションキーに保持されるSSLセッションエントリの最大数を設定します。

- SSLセッションの時間: SSLセッション更新キーの有効期間を設定します。

- IPv4トンネルのフィルタ: このバージョンのDeep Securityでは使用されません。

- IPv6トンネルのフィルタ: このバージョンのDeep Securityでは使用されません。

- 厳密なTeredoのポート確認: このバージョンのDeep Securityでは使用されません。

- Teredoの異常のドロップ: このバージョンのDeep Securityでは使用されません。

- 最大トンネル深度: このバージョンのDeep Securityでは使用されません。

- 最大トンネル深度超過時の処理: このバージョンのDeep Securityでは使用されません。

- IPv6拡張タイプ0のドロップ: このバージョンのDeep Securityでは使用されません。

- 最小MTU未満のIPv6フラグメントのドロップ: IETF RFC 2460によって規定された最小MTUサイズに満たないIPv6フラグメントがドロップされます。

- IPv6予約済みアドレスのドロップ: 次の予約済みアドレスをドロップします。

- IETFによって予約済み 0000::/8

- IETFによって予約済み 0100::/8

- IETFによって予約済み 0200::/7

- IETFによって予約済み 0400::/6

- IETFによって予約済み 0800::/5

- IETFによって予約済み 1000::/4

- IETFによって予約済み 4000::/2

- IETFによって予約済み 8000::/2

- IETFによって予約済み C000::/3

- IETFによって予約済み E000::/4

- IETFによって予約済み F000::/5

- IETFによって予約済み F800::/6

- Ipv6サイトローカルアドレスのドロップ: サイトローカルアドレスFEC0::/1をドロップします。

- IPv6 Bogonアドレスのドロップ: 次のアドレスをドロップします。

- ループバック ::1

- IPv4互換アドレス ::/96

- IPv4にマッピングされたアドレス ::FFFF:0.0.0.0/96

- IPv4にマッピングされたアドレス ::/8

- OSI NSAP用プレフィックス (RFC4048非推奨) 0200::/7

- 6bone (非推奨) 3ffe::/16

- 文書記述用アドレスプレフィックス 2001:db8::/32

- 6to4 Bogonアドレスのドロップ: 次のアドレスをドロップします。

- 6to4 IPv4マルチキャスト 2002:e000::/20

- 6to4 IPv4ループバック 2002:7f00::/24

- 6to4 IPv4初期設定 2002:0000::/24

- 6to4 IPv4無効 2002:ff00::/24

- 6to4 IPv4 10.0.0.0/8 2002:0a00::/24

- 6to4 IPv4 172.16.0.0/12 2002:ac10::/28

- 6to4 IPv4 192.168.0.0/16 2002:c0a8::/32

- ゼロペイロードのIPパケットのドロップ: ゼロ長ペイロードのIPパケットをドロップします。

- 不明なSSLプロトコルを破棄: クライアントが間違ったプロトコルでDeep Security Managerに接続しようとした場合に接続を破棄します。初期設定では、プロトコルが「http/1.1」以外であるとエラーになります。

- フラグメントタイムアウト: これを実行するように設定すると、パケットまたはパケットフラグメントのコンテンツが疑わしいとみなされた場合に、侵入防御ルールでそのコンテンツが検査されます。この設定では、検査後、パケットを破棄するまで残りのパケットフラグメントを待機する時間が定義されます。

- 保持するフラグメント化されたIPパケットの最大数: Deep Securityで保持されるフラグメント化されたIPパケットの最大数を指定します。

- フラグメント化されたパケットのタイムアウトを超過したことを示すためにICMPを送信する: この設定を有効にした場合、フラグメントのタイムアウトを過ぎるとICMPパケットがリモートコンピュータに送信されます。

TCP MSS 制限オプションは、以下のバージョンでのみ機能します

Deep Security Agent 20

Deep Security Agent 12.0 update 1以降

Deep Security Agent 11.0 update 13以降

Deep Security Agent 10.0 update 20 以降

[Scanner] タブ

Deep Security Scannerは、SAP NetWeaverプラットフォームに統合できます。

コンピュータエディタまたはポリシーエディタの [設定]→[Scanner] 画面で、個々のコンピュータまたはポリシーに対してSAP統合モジュールを有効にできます。この設定を親ポリシーから継承するようにポリシーまたはコンピュータを設定したり、設定をローカルにロックしたりすることができます。

注意: Deep Security Scanner機能を使用するには、[ライセンス] 画面でDeep Security Scannerと不正プログラム対策モジュールの両方を有効にしておく必要があります。詳細については、ライセンス情報の表示を参照してください。Agentで不正プログラム対策モジュールも有効にしておく必要があります。

注意: Deep Security Scannerは、Deep Security AgentがRelayとして有効になっているコンピュータではサポートされません。

SAP統合の設定方法の詳細については、SAP統合の設定を参照してください。

[SIEM] タブ

イベント転送の頻度 (Agent/Applianceから)

Agent/Applianceからアラートの受信者にイベントを送信する頻度を選択します(Syslog設定を [イベントの転送] 領域に入力します)。

イベントの転送

各保護モジュールからのイベントは、Syslog経由でリモートコンピュータに転送できます。Syslogの設定については、外部のSyslogサーバまたはSIEMサーバへのイベントの転送を参照してください。