本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

SAP統合の設定

Trend Micro Deep Securityは、SAP NetWeaverプラットフォームとの統合をサポートします。

64ビットのWindows Server 2008 R2、64ビットのWindows Server 2012 R2、64ビットのSUSE Linux Enterprise Server 11または12 (SLES) OS、あるいは64ビットのRed Hat Enterprise Linux 6または7 (RHEL) OSに自動的にインストールされるライブラリから、Deep Security Agentを呼び出すことができます。

統合は次の手順で実施します。

- 64ビットのWindows Server 2008 R2ベース、64ビットのWindows Server 2012 R2ベース、SLES 11または12ベース、あるいはRHEL 6または7ベースのSAPアプリケーションサーバにDeep Security Agentをインストールします。Agentをインストールするを参照してください。

- SAPサーバをDeep Security Managerに追加し、SAPサーバ上のAgentを有効化します。SAPサーバをManagerに追加するを参照してください。

- Agentに最新のパターンファイルと検索エンジンを割り当てるために、不正プログラム対策が有効なセキュリティプロファイルを適用します。セキュリティプロファイルを割り当てるを参照してください。

- 以下のトランザクションを呼び出して、SAP Virus Scan Interface (VSI) を設定します。Agentを使用するようにSAPを設定するを参照してください。

- VSCANGROUP

- VSCAN

- VSCANPROFILE

- VSCANTEST

使用するOSや環境によっては、ここに記載する出力と若干異なる場合があります。

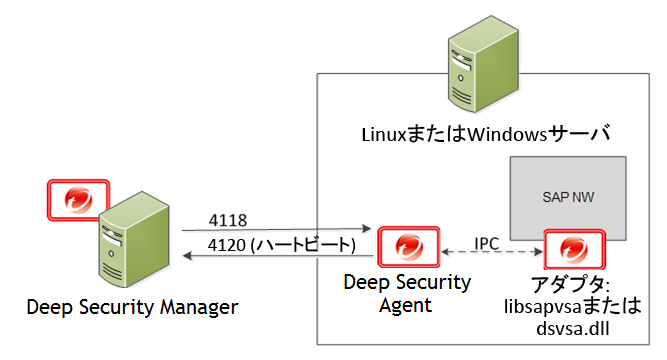

Deep SecurityとSAPのコンポーネント

Deep Security Managerが、SAP NetWeaverサーバ上のDeep Security Agentに接続します。Agentがlibsapvsaまたはdsvsa.dll (トレンドマイクロが提供する検索用のウイルスアダプタ) に接続します。

このソリューションを構成するコンポーネントは以下のとおりです。

- Deep Security Manager: 管理者がセキュリティポリシーを設定してDeep Security Agentによる保護を実施するのに使用する、Webベースの集中管理コンソール。

- Deep Security Agent: コンピュータに直接インストールされるセキュリティエージェント。保護の内容は、各Deep Security AgentがDeep Security Managerから受け取るルールとセキュリティ設定によって異なります。

- SAP NetWeaver: SAP統合テクノロジのコンピューティングプラットフォーム。SAP NetWeaver Virus Scan Interface (NW-VSI) は、実際の検索を実行するサードパーティ製品にウイルス検索機能を提供します。NW-VSIインタフェースを有効化する必要があります。

- SAP NetWeaver ABAP WinGUI: SAP NetWeaverに使用されるWindows管理コンソール。このトピックでは、Deep Security AgentとSAP NetWeaver Virus Scan Interfaceの設定に使用します。

Agentをインストールする

Deep Security Agentをインストールすると、最初はコア機能のみがインストールされます。SUSE Linux Enterprise ServerまたはRed Hat Enterprise LinuxにAgentをインストールしたあと、Agentで各保護モジュールを有効にします。このときに、保護モジュールに必要なプラグインがダウンロードされ、インストールされます。

- トレンドマイクロのダウンロードセンター (https://help.deepsecurity.trendmicro.com/ja-jp/software.html) にアクセスし、使用するOSに対応したDeep Security Agentパッケージをダウンロードします。

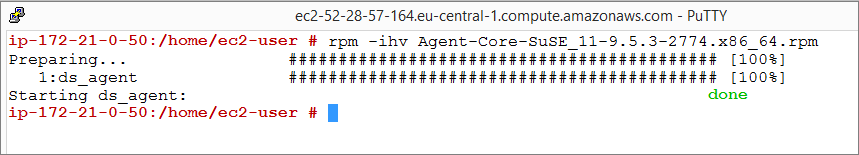

- Agentをターゲットシステムにインストールします。OSに応じて、rpmまたはzypperを使用できます。この例ではrpmを使用し、次のように入力します。

rpm -ihv Agent-Core-SuSE_<version>.x86_64.rpm - Agentのインストールが完了したことを通知する次のような出力が表示されます。

Deep Security Managerで生成されたインストールスクリプトを使用してAgentをインストールすることもできます。

SAPサーバをManagerに追加する

AgentのSAPサーバへのインストールは完了しましたが、保護モジュールはまだ有効になっていません。保護を有効にするには、Deep Security ManagerコンソールにSAPサーバを追加する必要があります。

ManagerでSAPを有効化する

- Deep Security Managerで、[管理]→[ライセンス] に進みます。

- [新しいアクティベーションコードの入力] をクリックします。

- [Deep Security Scanner] エリア ([追加機能] の下) で、SAPアクティべーションコードを入力し、[次へ] をクリックして、画面の指示に従います。

SAP統合機能を使用するには、不正プログラム対策モジュールとWebレピュテーションモジュールも有効にする必要があります。

SAPサーバを追加する

SAPサーバを追加するには、Deep Security Managerコンソールを開き、[コンピュータ] タブで [新規] をクリックします。サーバを追加するには、Microsoft Active Directory、VMware vCenter、Amazon Web Services、またはMicrosoft Azureとの同期を含めて、複数の方法がありますFQDNまたはIPアドレスを使用してコンピュータを追加することもできます。手順の詳細については、コンピュータの追加を参照してください。

Agentの有効化

インスタンスのステータスは、[非管理対象 (有効化が必要)] または [非管理対象 (不明)] になっています。次に、Agentを有効化して、コンピュータを保護するためのルールとポリシーをManagerから割り当てられるようにする必要があります。有効化プロセスでは、AgentとManagerの間で一意のフィンガープリントが交換されます。これにより、1つのDeep Security ManagerのみがそのAgentと通信できるようになります。Agentを有効化する方法には、Agentからのリモート有効化とManagerからの有効化の2つがあります。

Managerからの有効化

Managerから有効化する方法では、Deep Security ManagerがAgentのハートビート用の待機ポート番号経由で、AgentのFQDNまたはIPに接続できることが必要です。ただし、NATポート転送、ファイアウォール、あるいはAWSセキュリティグループが原因で難しい場合があります。Managerからの有効化を実行するには、Deep Security Managerコンソールの [コンピュータ] タブに移動し、Agentがインストールされているインスタンスを右クリックし、[処理]→[有効化] の順にクリックします。

Agentからのリモート有効化

Agentからリモートで有効化する方法では、設定されているDeep Security Managerのアドレスに、Deep Security AgentがManagerのハートビート用待機ポート番号経由で接続できることが必要です。

Deep Security Managerのアドレス (FQDNまたはIP) は、Deep Security Managerコンソールの [管理]→[Managerノード] で確認できます。

また、Deep Security Managerコンソールで [管理]→[システム設定]→[Agnet] の順にクリックし、[Agentからのリモート有効化を許可] を選択して、Agentからのリモート有効化を有効にする必要があります。

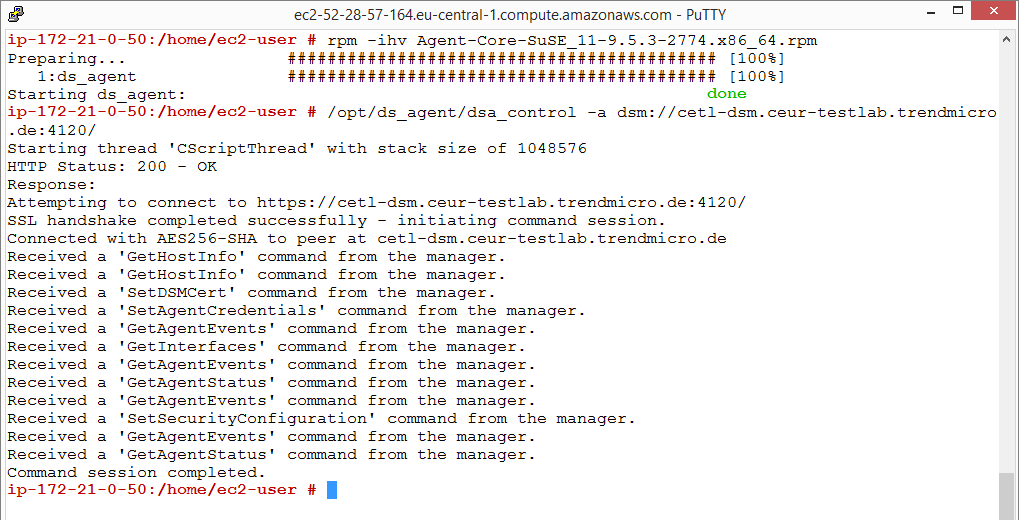

次に、Deep Security Agentでコマンドラインツールをローカルに実行して、有効化プロセスを開始します。有効化の命令には、少なくとも有効化コマンドとManagerのURL (ポート番号を含む) を含めます。

dsa_control -a dsm://[managerurl]:[port]/

指定する項目は次のとおりです。

- -aはAgentを有効化するコマンドです。

- dsm://[managerurl]:[port]/は、Agentに接続先のDeep Security Managerを指示するパラメータです ([managerurl] はDeep Security ManagerのURL、[port] はAgentからManagerへの通信ポートです)。

ManagerのURLは、有効化コマンドの唯一の必須パラメータです。追加のパラメータを指定することもできます (指定可能なパラメータのリストについては、コマンドラインユーティリティを参照してください)。

以下の例では、Agentからのリモート有効化を使用するために次のように入力します。

/opt/ds_agent/dsa_control -a dsm://cetl-dsm.ceur-testlab.trendmicro.de:4120/

上記の出力は、Agentの有効化が完了したことを示しています。

有効化を確認する手順は次のとおりです。

- Deep Security Managerコンソールで、[コンピュータ] タブに移動します。

- コンピュータ名をクリックし、[詳細] をクリックして、コンピュータのステータスが「管理対象」であることを確認します。

セキュリティプロファイルを割り当てる

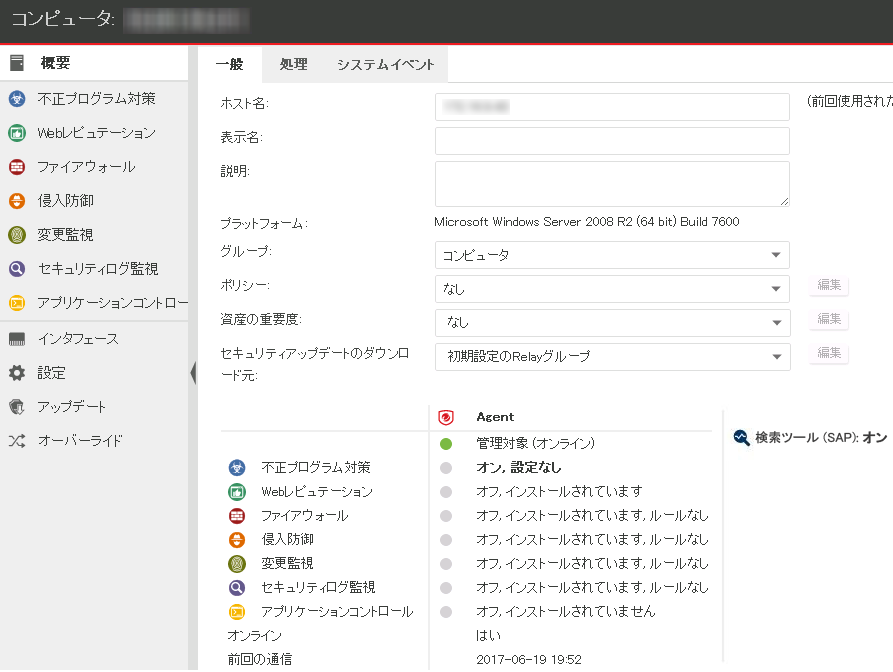

この時点でのAgentのステータスは [管理対象 (オンライン)] ですが、保護モジュールはインストールされていません。つまり、AgentとManagerは通信していますが、Agentが設定を使用していない状態です。

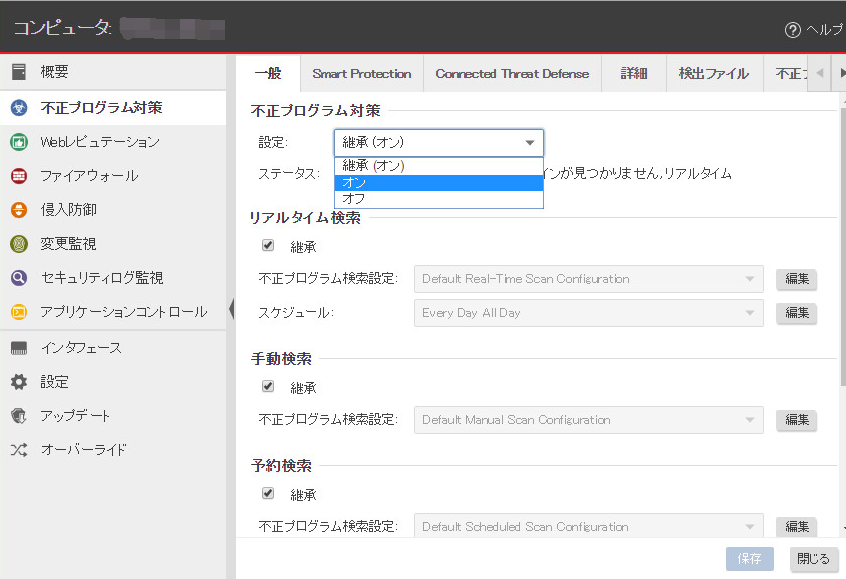

保護を適用するには、いくつかの方法があります。この例では、SAPインスタンス上で直接、不正プログラム対策とSAPを有効化し、初期設定の検索設定を割り当てます。

- コンピュータエディタ

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[不正プログラム対策]→[一般] の順に選択します。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[不正プログラム対策]→[一般] の順に選択します。 - [不正プログラム対策] セクションで、[設定] を [オン] (または [継承 (オン)]) に設定し、[保存] をクリックします。

- [リアルタイム検索]、[手動検索]、または [予約検索] のセクションで、[不正プログラム検索設定] および [スケジュール] を設定するか、それらの設定を親ポリシーから継承するように設定します。

- [保存] をクリックします。不正プログラム対策モジュールのステータスが、[オフ、インストール保留中] に変わります。このステータスは、AgentがDeep Security Managerから必要なモジュールを取得中であることを意味します。モジュールの取得には、クライアントがRelayの待機ポート番号でDeep Security Relayにアクセスできることが必要です。少し経ってから、Agentがセキュリティアップデート (不正プログラム対策のパターンファイルや検索エンジンなど) のダウンロードを開始します。

- コンピュータエディタで、[設定]→[Scanner] に進みます。

- [SAP] セクションで、[設定] を [オン] (または [継承 (オン)]) に設定し、[保存]

をクリックします。

Agentのステータスが再び [管理対象 (オンライン)] に変わり、不正プログラム対策モジュールとScanner (SAP) モジュールのステータスが [オン] に変わったら、SAPの設定に進むことができます。

Agentを使用するようにSAPを設定する

これでDeep Security Agentが稼働状態になり、OSのファイルシステムを検索できるようになりました。次に、AgentにSAPアプリケーションサーバを認識させる必要があります。そのためには、アプリケーションサーバ内にウイルススキャンアダプタを作成します。ウイルススキャンアダプタは、グループに属している必要があります。ウイルススキャンアダプタとウイルススキャングループを作成したら、ウイルススキャンプロファイルを使用して検索の対象と動作を設定します。

必要な手順は以下のとおりです。

- トレンドマイクロのスキャナグループを設定する

- トレンドマイクロのウイルススキャンプロバイダを設定する

- トレンドマイクロのウイルススキャンプロファイルを設定する

- ウイルススキャンインタフェースをテストする

ウイルススキャングループとウイルススキャンアダプタは、どちらもグローバル設定です (クライアント00)。ウイルススキャンプロファイルは、各テナントで設定する必要があります (クライアント01、02など)。

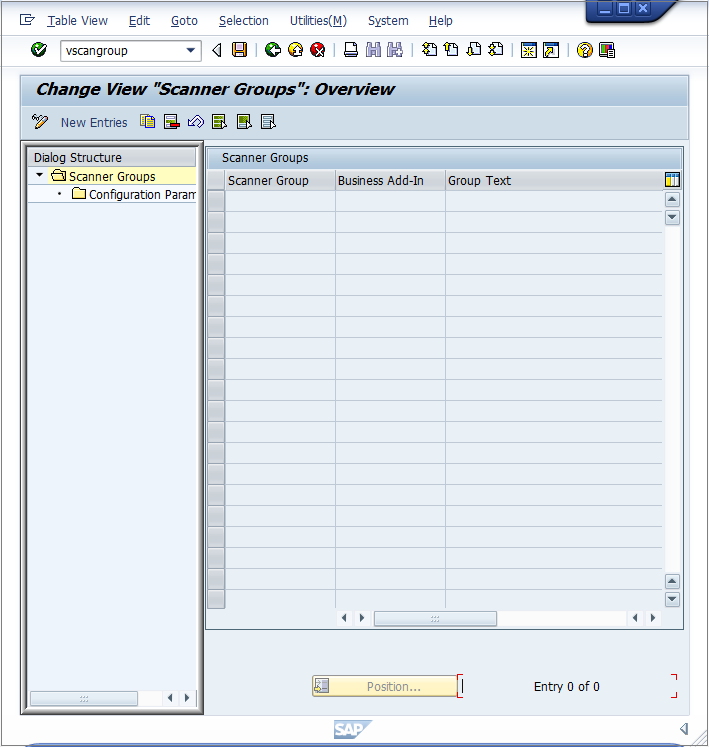

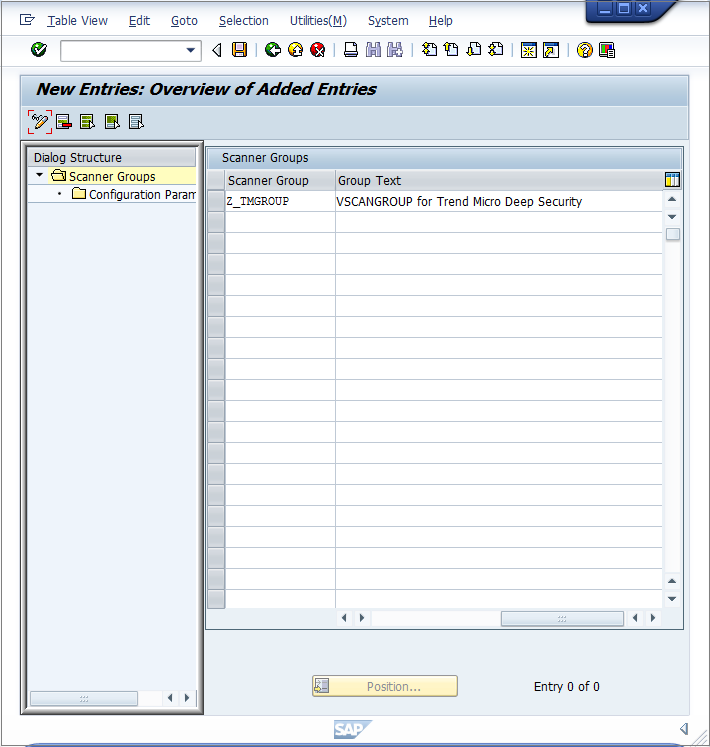

トレンドマイクロのスキャナグループを設定する

- SAP WinGUIで、VSCANGROUPトランザクションを実行します。

- 編集モードにして、[New Entries] をクリックします。新しいスキャナグループを作成して、[Scanner Group] エリアでグループ名を指定し、[Group Text] エリアでスキャナグループの説明を指定します。

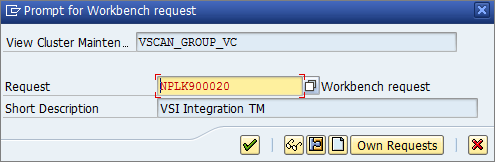

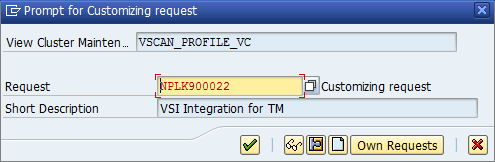

- [Save] をクリックするか編集モードを終了すると、「ワークベンチリクエスト」をコミットするよう求められます。この例では、VSI関連の変更をすべて追跡するための新しいワークベンチリクエストを作成します。

次の手順で、VSI統合を実際に設定します。これはウイルススキャンアダプタと呼ばれます。

トレンドマイクロのウイルススキャンプロバイダを設定する

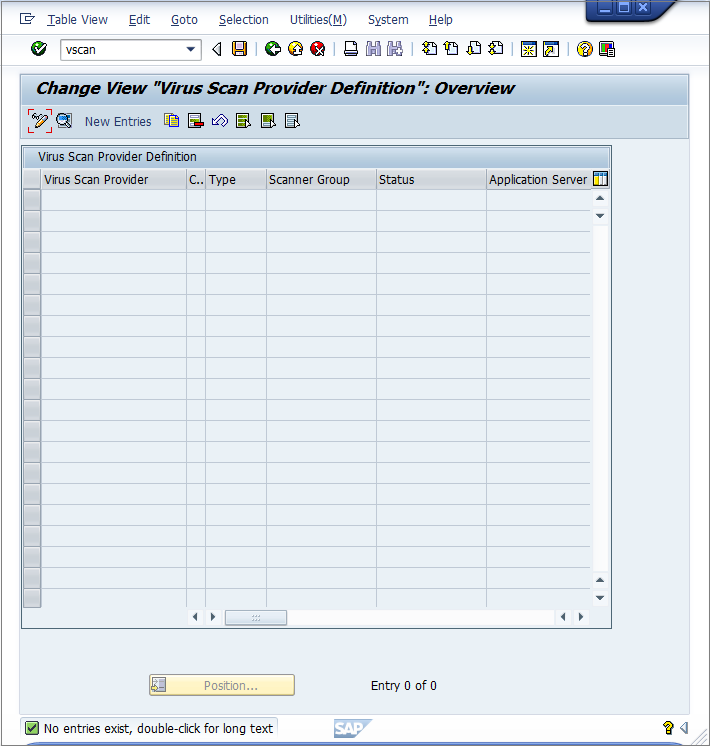

- SAP WinGUIで、VSCANトランザクションを実行します。

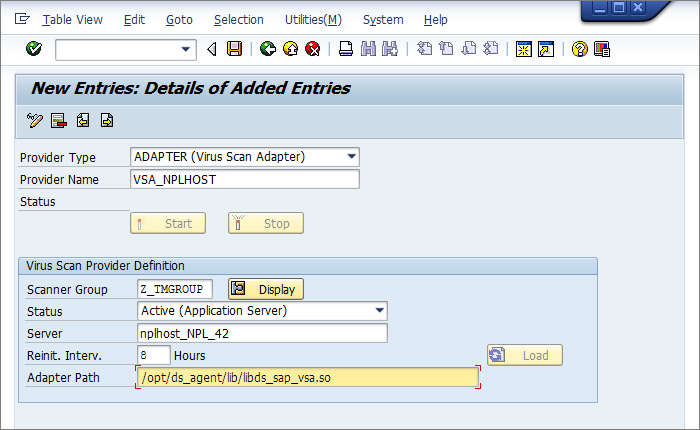

- 編集モードにして、[New Entries] をクリックします。新規エントリを作成すると、VSI認定ソリューションを設定するための画面が表示されます。この例では、以下のパラメータを設定します。

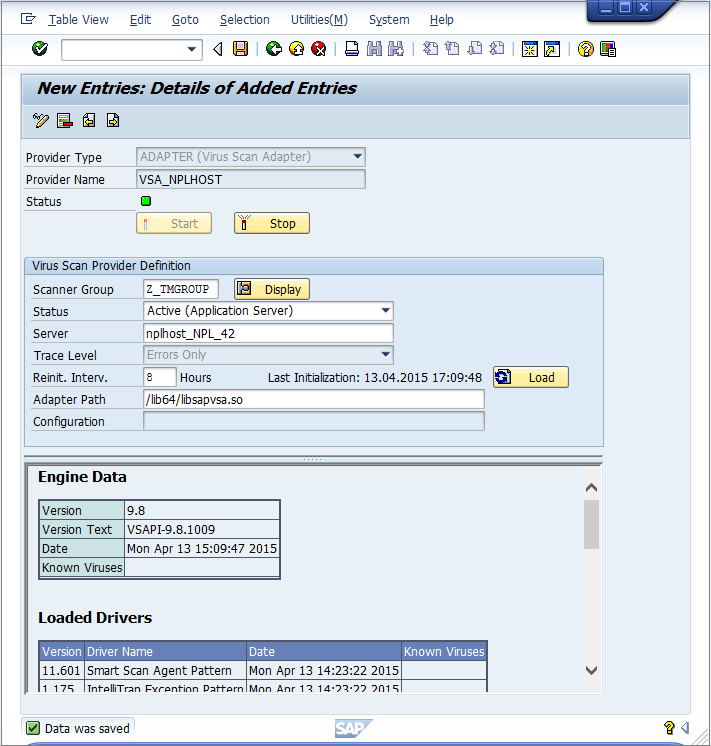

設定 値 説明 Provider Type ADAPTER (Virus Scan Adapter) 自動的に設定されます (初期設定)。 Provider Name VSA_<ホスト名> 自動的に設定され、エイリアスとして機能します。 Scanner Group 前の手順で設定したグループを選択します。 入力ヘルプを使用して、以前に作成されたすべてのスキャナグループを表示できます。 Status Active (Application Server) 自動的に設定されます (初期設定)。 Server nplhost_NPL_42 自動的に設定されるホスト名です。 Reinit.Interv. 8 Hours ウイルススキャンアダプタが再初期化されて新しいウイルス定義がロードされるまでの時間を指定します。 Adapter Path (Linux) /lib64/libsapvsa.so 初期設定のパスです。 Adapter Path (Windows) C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll 初期設定のパスです。 - [Save] をクリックするか編集モードを終了すると、この設定をワークベンチリクエストにまとめるように求める別のプロンプトが表示されます。プロンプトを確認したら、[Start] ボタンをクリックします。アダプタがロードされて有効になり、ステータスライトが緑に変わります。

ここまでで、VSIの設定はほぼ完了です。アプリケーションサーバは、Deep Securityが提供するウイルススキャンを使用してファイルトランザクションを処理できる状態になりました。

トレンドマイクロのウイルススキャンプロファイルを設定する

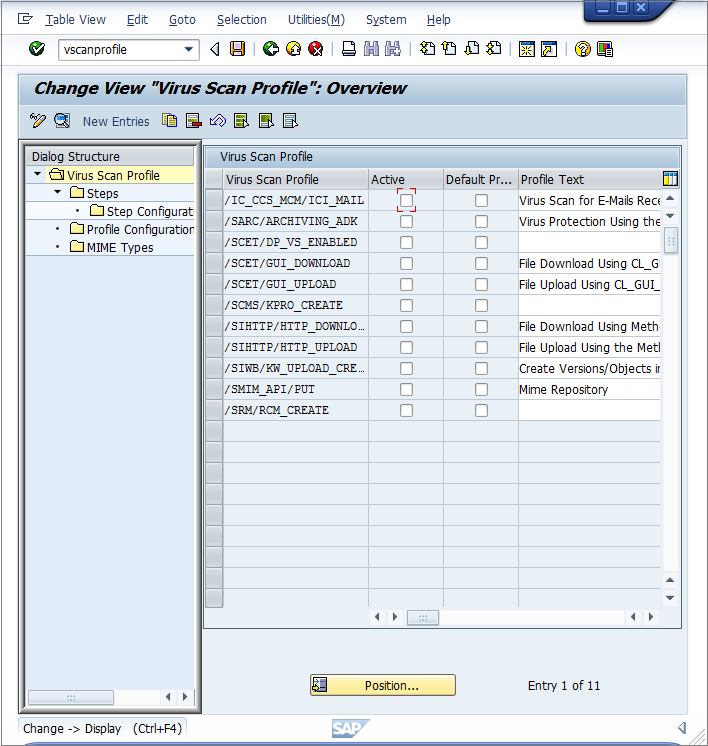

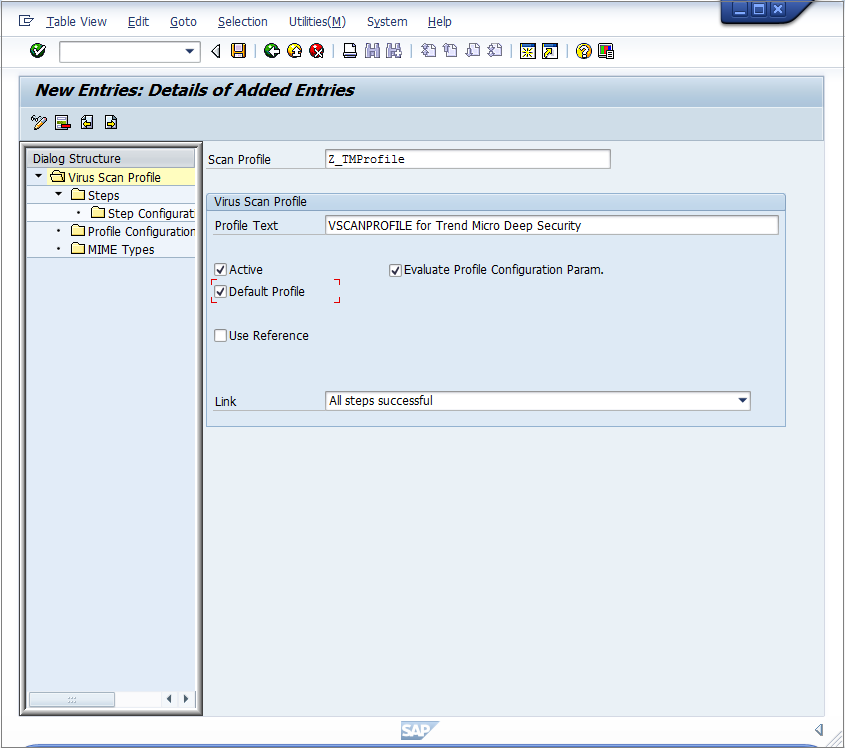

- SAP WinGUIで、VSCANPROFILEトランザクションを実行し、ウイルススキャンが必要なSAPの操作を選択します。たとえば、/SCET/GUI_UPLOADまたは/SCET/GUI_DOWNLOADの [Active] チェックボックスをオンにして、[Save] をクリックします。

- 編集モードにして、[New Entries] をクリックします。ウイルススキャンプロファイルでは、ウイルススキャンインタフェースに対応して特定のトランザクション (ファイルアップロード、ファイルダウンロードなど) をどのように処理するかが定義されます。前の手順で設定したウイルススキャンアダプタをアプリケーションサーバで使用するには、新しいウイルススキャンプロファイルを作成する必要があります。

- [Scan Profile] ボックスに「Z_TMProfile」と入力し、[Active]、[Default Profile]、[Evaluate Profile Configuration Param] の各チェックボックスをオンにします。

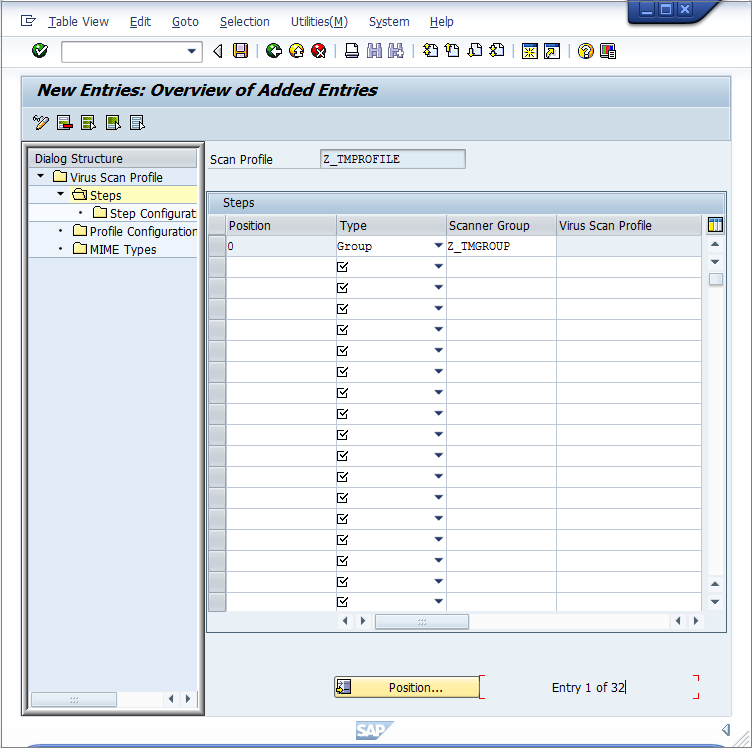

- 編集モードのままで、[Steps] をダブルクリックしてステップを設定します。

- [New Entries] をクリックします。

- ステップは、プロファイルがトランザクションから呼び出されたときの動作を定義します。[Position] を「0」に、[Type] を「Group」に、[Scanner Group] を前の手順で設定したグループの名前に、それぞれ設定します。

- [Save] をクリックするか編集モードを終了すると、既存のウイルススキャンプロファイル/SCET/DP_VS_ENABLEDに関する通知が表示されますが、このプロファイルは有効ではなく、使用もされていないため、この通知は無視してかまいません。この通知を確認すると、設定内容を「カスタマイズリクエスト」にまとめるように求められます。新しいリクエストを作成すると、変更内容を追跡しやすくなります。

- ステップの設定パラメータを作成するには、[Profile Configuration Parameters] ノードをダブルクリックします。[New Entries] をクリックし、パラメータを設定します。

パラメータ 種類 説明 CUST_ACTIVE_CONTENT BOOL ファイルにスクリプト (JavaScript、PHPまたはASPスクリプト) とブロックが含まれているかどうかを確認します。 CUST_CHECK_MIME_TYPE BOOL ファイルの拡張子がファイルのMIMEタイプと一致するかどうかを確認します。一致しない場合はファイルがブロックされます。すべてのMIMEタイプと拡張子名を正確に照合できます。次に例を示します。 - Wordファイルは.docまたは.dotでなければならない

- JPEGファイルは.jpgでなければならない

- テキストファイルとバイナリファイルはどの拡張子でもかまわない (ブロックしない)

サポートされているMIMEタイプを参照してください。

- [Step Configuration Parameters] ノードをダブルクリックします。[New Entries] をクリックし、パラメータを設定します。

パラメータ 種類 説明 SCANBESTEFFORT BOOL 検索は、「ベストエフォート」で実行する必要があります。基礎;つまり、VSANがオブジェクトを検索できるようにするすべての(セキュリティに重大な)フラグ(SCANALLFILESやSCANEXTRACTなど)を有効にするだけでなく、内部フラグも有効にする必要があります。該当するフラグに関する詳細は証明書に保存することができます。 SCANALLFILES BOOL ファイル拡張子に関係なくすべてのファイルをスキャンします。 SCANEXTENSIONS CHAR VSAでスキャンする必要があるファイル拡張子のリストです。指定した拡張子のファイルのみがチェックされます。その他の拡張子はブロックされます。ワイルドカードを使用してパターンを検索することも可できます。*は1文字以上の任意の文字、?は任意の1文字を表します。構文は「exe;com;do?;ht* =>」です。「*」は全ファイルをスキャンすることを意味します。 SCANLIMIT INT この設定は圧縮ファイルに適用され、解凍されてスキャンされるファイルの最大数を指定します。 SCANEXTRACT BOOL アーカイブまたは圧縮オブジェクトを解凍します。 SCANEXTRACT_SIZE SIZE_T 最大解凍サイズです。 SCANEXTRACT_DEPTH INT オブジェクトが解凍される最大の深さ (階層) です。 SCANMIMETYPES CHAR スキャン対象となるMIMEタイプのリストです。設定されたMIMEタイプのファイルのみがチェックされます。それ以外のMIMEタイプはブロックされます。このパラメータは、CUST_CHECK_MIME_TYPEが有効になっている場合にのみ機能します。 BLOCKMIMETYPES CHAR ブロックするMIMEタイプのリスト。このパラメータは、CUST_CHECK_MIME_TYPEが有効になっている場合にのみ機能します。 BLOCKEXTENSIONS CHAR ブロックするファイル拡張子のリスト

この設定はクライアント単位であり、SAPアプリケーションサーバの各テナントで設定する必要があります。

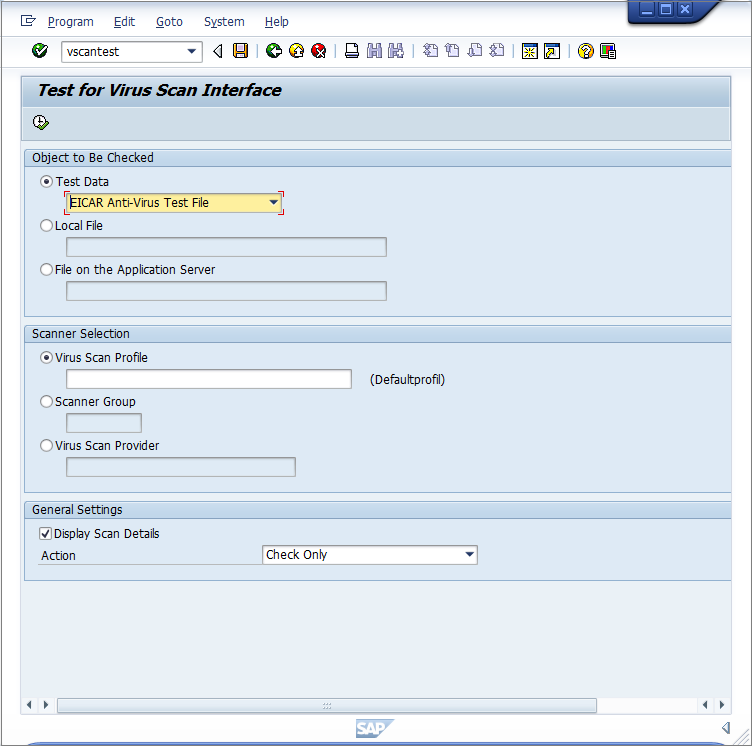

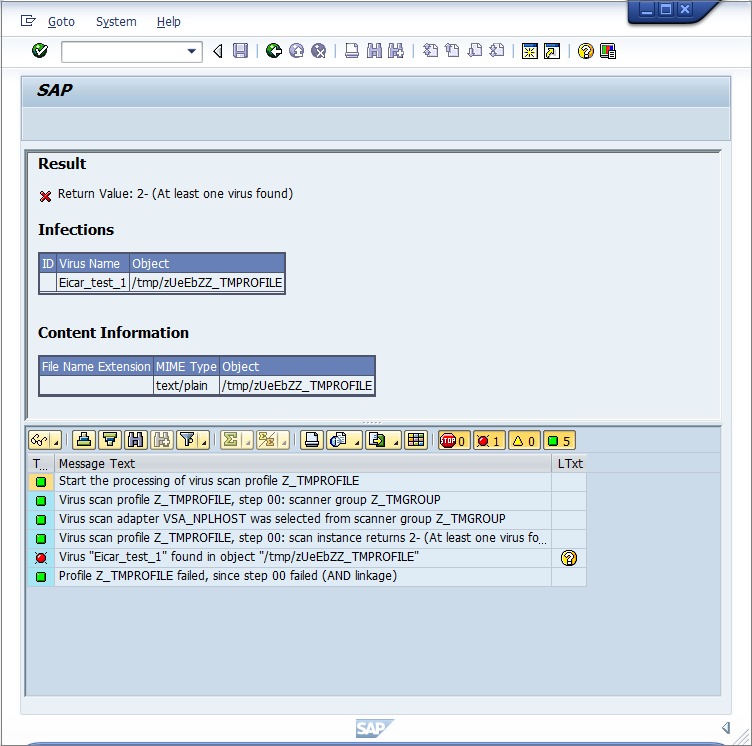

ウイルススキャンインタフェースをテストする

- SAP WinGUIで、VSCANTESTトランザクションを実行します。

- VSI対応の各SAPアプリケーションサーバには、設定ステップが正しく実行されたかどうかをチェックするテストも組み込まれています。そのため、特定のスキャンツールを呼び出すことのできるトランザクションにEICARテストウイルス (www.eicar.org) が追加されます。何も入力しなかった場合、最後のステップで設定された初期設定プロファイルが呼び出されます。

- [Execute] をクリックすると、EICARテストウイルスについて説明する通知が表示されます。この通知を確認すると、トランザクションがインターセプトされた経過が表示されます。

[Infections] には、検出された不正プログラムに関する情報が表示されます。

[Content Information] には、ファイルの正しいMIMEタイプが表示されます。

ファイルには、ランダムに生成された7文字のアルファベットにウイルススキャンプロファイル名を付加した名前が付けられます。

この後に、トランザクションの各ステップに関する出力が表示されます。

- トランザクションが初期設定のウイルススキャンプロファイル (Z_TMPROFILE) を呼び出します。

- ウイルススキャンプロファイルZ_TMPROFILEは、ウイルススキャングループZ_TMGROUPからアダプタを呼び出すように設定されています。

- ウイルススキャングループZ_TMGROUPには複数のアダプタが設定されており、そのうちの1つが呼び出されます (この例ではVSA_NPLHOST)。

- ウイルススキャンアダプタから、ウイルスが見つかったことを示す値「2-」が返されます。

- 検出された不正プログラムに関する情報として、Eicar_test_1およびファイルオブジェクト/tmp/ zUeEbZZ_TMPROFILEが表示されます。

- ステップ00 (ウイルススキャングループ) が失敗してファイルトランザクションの処理が停止されたため、呼び出された初期設定のウイルススキャンプロファイルZ_TMPROFILEが失敗します。

クロスチェックのために、この「不正プログラム」イベントの情報がDeep Security Managerコンソールにも表示されます。このイベントを表示するには、コンピュータエディタ![]() コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開き、[不正プログラム対策]→[イベント] の順にクリックします。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開き、[不正プログラム対策]→[イベント] の順にクリックします。

サポートされているMIMEタイプ

Deep Security ScannerでサポートされるMIMEタイプは、使用しているDeep Security Agentのバージョンによって異なります。

| MIMEタイプ | 説明 | 拡張子 | 9.6 Agentでサポート (VSAPI 9.85) |

10.0 Agentでサポート (ATSE 9.861) |

| application/octet-stream | * | はい | はい | |

| application/com | COMファイル | com | はい | はい |

| application/ecmascript | EMCScriptファイル | es | はい | はい |

| application/hta | HTAファイル | hta | はい | はい |

| application/java-archive | Java Archive (JAR) ファイル | jar | はい | はい |

| application/javascript | JavaScriptファイル | js、jsxinc、jsx | はい | はい |

| application/msword | Word for Windows | doc、dot | はい | はい |

| application/vnd.ms-access | MS Access | mdb | いいえ | いいえ |

| application/vnd.ms-project | MS Project | mpp | いいえ | いいえ |

| application/msword | MS Word | doc、dot | はい | はい |

| application/octet-stream | COMファイル | com | はい | はい |

| application/octet-stream | EXEファイル | exe | はい | はい |

| application/pdf | Adobe Portable Document Formatファイル | はい | はい | |

| application/postscript | Postscript | ai | はい | はい |

| application/postscript | Postscript | ps | はい | はい |

| application/postscript | Postscript | ps | はい | はい |

| application/rar | RARファイル | rar | はい | はい |

| application/rtf | Microsoft RTF | rtf | はい | はい |

| application/sar | Sarファイル | sar | はい | はい |

| application/vnd.ms-excel | Excel for Windows | xls、xlt、xla | はい | はい |

| application/vnd.ms-outlook | Outlook for Windows | msg | いいえ | はい |

| application/vnd.ms-powerpoint | Windows PowerPoint | ppt、pot、pps、ppa | はい | はい |

| application/vnd.ms-publisher | MS Publisher | pub | いいえ | いいえ |

| application/vnd.oasis.opendocument | Open Document | odf | はい | はい |

| application/vnd.openxmlformats-officedocument.presentationml.presentation | MS Officeファイル | pptx、potx、ppsx、ppam、pptm、potm、ppsm | はい | はい |

| application/vnd.openxmlformats-officedocument.spreadsheetml.sheet | MS Officeファイル | xlsx、xltx、xlsm、xltm、xlam、xlsb | はい | はい |

| application/vnd.openxmlformats-officedocument.wordprocessingml.document | MS Officeファイル | docx、dotx、docm、dotm | はい | はい |

| application/vnd.rn-realmedia | Real Media | rm | はい | はい |

| application/wordperfect | WOrdPerfect | wp、wp5、wp6、wpd、w60、w61 | はい | はい |

| application/x-alf | alf | はい | はい | |

| application/x-arc-compressed | ARCファイル | arc | はい | はい |

| application/x-bzip2 | bZIPファイル | * | はい | はい |

| application/x-cpio | CPIOファイル | * | はい | はい |

| application/x-director | Macromedia Director Shockwave Movie | dcr | はい | はい |

| application/x-gzip | Gzip | * | はい | はい |

| application/xhtml+xml | XHTML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | はい | はい |

| application/x-java-class | JAVAアプレット | class | はい | はい |

| application/x-kep | kep | はい | はい | |

| application/x-otf | otf | はい | はい | |

| application/x-sapshortcut | sap、sapc | はい | はい | |

| application/x-shockwave-flash | Macromedia Flash | swf | はい | はい |

| application/x-silverlight-app | PKZIP | xap | はい | はい |

| application/x-sim | sim | はい | はい | |

| application/x-tar | TARファイル | tar | はい | はい |

| application/x-vbs | * | はい | はい | |

| application/zip | ZIPファイル | zip、zipx | はい | はい |

| audio/basic | Audio | snd、au | はい | はい |

| audio/midi | MIDI | mid、midi、rmi、mdi、kar | はい | はい |

| audio/x-aiff | Apple/SGIのAudio InterChangeファイル形式 | aiff、aif、aifc | はい | はい |

| audio/x-mpeg-3 | MP3 | mp3 | はい | はい |

| audio/x-realaudio | Real Audio | ra | はい | はい |

| audio/x-voc | Creative Voice Format(VOC) | voc | はい | はい |

| image/bmp | Windows BMP | bmp | はい | はい |

| image/gif | GIF | gif | はい | はい |

| image/ico | Windowsアイコン | ico | はい | はい |

| image/jpeg | JPEG | jpg、jpeg、jpe、jif、jfif、jfi | はい | はい |

| image/msp | Microsoft Paint | msp | はい | はい |

| image/png | Portable Network Graphics | png | はい | はい |

| image/ppm | PPM画像 | ppm | はい | はい |

| image/svg+xml | svg | はい | はい | |

| image/tiff | TIFF | tif、tiff | はい | はい |

| image/vnd.ms-modi | Microsoft Document Imaging | mdi | はい | はい |

| image/x-cpt | Corel PhotoPaint | cpt | はい | はい |

| image/x-pcx | PCX | pcx | はい | はい |

| image/x-pict | Macintosh Bitmap | pct | はい | はい |

| image/x-ras | Sun Raster(RAS) | ras | はい | はい |

| image/x-wmf | Windowsメタファイル | wmf | はい | はい |

| text/csv | CSV | csv、txt | はい | はい |

| text/html | HTML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | はい | はい |

| text/plain | * | はい | はい | |

| text/plain | テキストファイル | txt | はい | はい |

| text/xml | XML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | はい | はい |

| text/xsl | XSL | xsl | はい | はい |

| unknown/unknown | * | はい | はい | |

| video/mpeg | * | はい | はい | |

| video/quicktime | Quick Time Media | qt | はい | はい |

| video/x-fli | AutoDesk Animator | fli | はい | はい |

| video/x-flv | Macromedia Flash FLV Video | flv | はい | はい |

| video/x-ms-asf | Advanced Streaming Format | asf | はい | はい |

| video/x-scm | Lotus ScreenCam Movie | scm | はい | はい |