本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

セキュリティログ監視の設定

セキュリティログ監視保護モジュールは、OSおよびアプリケーションのログに含まれている可能性のある重要なセキュリティイベントの特定に役立ちます。これらのイベントをセキュリティ情報/イベント管理 (SIEM) システムまたは中央ログサーバに送信して、関連付け、レポート、およびアーカイブに使用できます。また、すべてのイベントはDeep Security Managerで安全に収集されます。

SyslogサーバまたはSIEMへのイベントの転送の詳細については、外部のSyslogサーバまたはSIEMサーバへのイベントの転送を参照してください。

セキュリティログ監視モジュールで実施できる作業は次のとおりです。

- PCI DSSログ監視の要件を満たす。

- 不審な動作を検出する。

- さまざまなOSとアプリケーションを含む異種環境でイベントを収集する。

- エラーなどのイベントや情報イベント (ディスクがいっぱいである、サービスの開始、サービスの停止など) を表示する。

- 管理者のアクティビティ (管理者のログインまたはログアウト、アカウントのロックアウト、ポリシーの変更など) の監査証跡を作成して維持する。

ここで説明する内容は次のとおりです。

セキュリティログ監視を有効にする

以下に、セキュリティログ監視を有効にするための一般的な手順を示します。

1. セキュリティログ監視をオンにする

セキュリティログ監視は、コンピュータの設定またはポリシーで有効にできます。ポリシーまたはコンピュータエディタを開いて [セキュリティログ監視]→[一般] に移動します。[設定] を [オン] または [継承 (オン)] に設定して、[保存] をクリックします。

2. 推奨設定の検索を実行する

コンピュータで推奨設定の検索を実行して、どのルールが適切か、推奨設定を取得します。コンピュータエディタを開いて [セキュリティログ監視]→[一般] に移動します。[推奨設定] セクションで、[推奨設定の検索] をクリックします。必要に応じ、検出されたルールの推奨設定をDeep Securityで適用有効にするように指定することもできます。

推奨設定の検索の詳細については、推奨設定の検索の管理と実行を参照してください。

トレンドマイクロが提供する一部のセキュリティログ監視ルールは、正常に機能するため、ローカルでの設定を必要とします。このようなルールをコンピュータに割り当てるか、ルールが自動的に割り当てられると、設定が必要であることを通知するアラートが発令されます。

ルールは、要件に関連するセキュリティイベントを収集するように設定する必要があります。設定が適切でないと、大量のログエントリがトリガおよび保存され、Deep Securityデータベースの容量を圧迫する場合があります。

3. セキュリティログ監視ルールを適用する

前述したように、推奨設定の検索の実行時に推奨されたルールをDeep Securityで自動的に実装することができます。ルールを選択して手動で割り当てることもできます。Deep Securityには、さまざまなOSとアプリケーションに対応した、定義済みの多数のルールが用意されています。

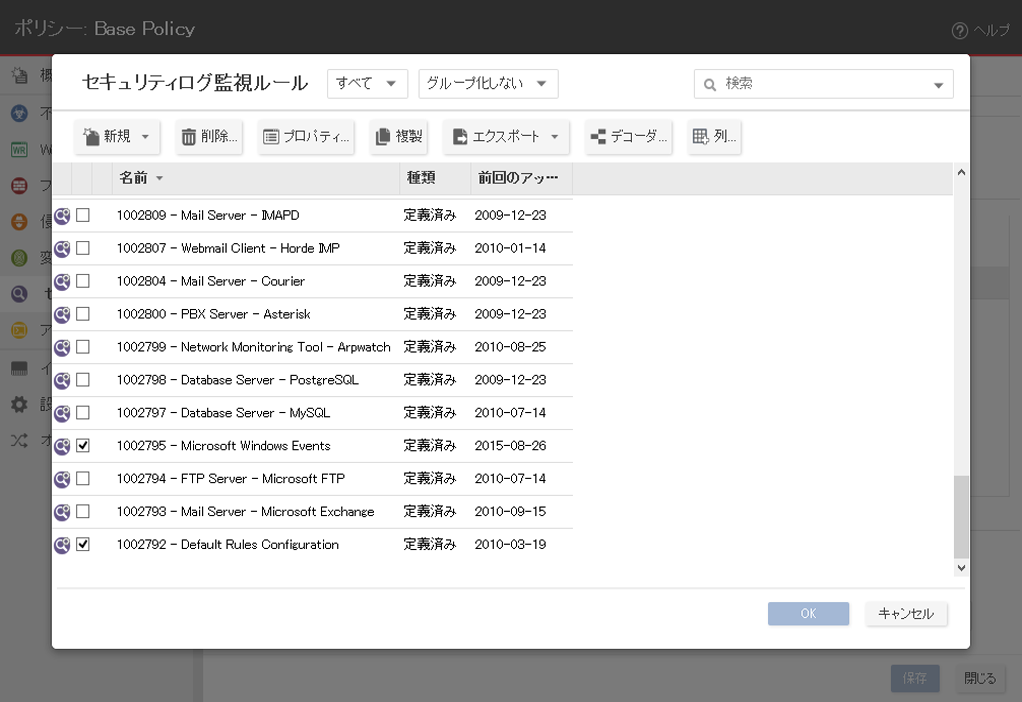

コンピュータまたはポリシーエディタで、[セキュリティログ監視]→[一般] に移動します。[現在割り当てられているセキュリティログ監視ルール] セクションに、このポリシーまたはコンピュータで有効になっているルールが表示されます。セキュリティログ監視ルールを追加または削除するには、[割り当て/割り当て解除] をクリックします。これにより、使用可能なすべてのセキュリティログ監視ルールを示す画面が表示されます。ここでルールを選択したり、選択を解除したりできます。

セキュリティログ監視ルールは、ローカルで編集して編集中のコンピュータまたはポリシーにのみ変更内容を適用することも、グローバルに編集してルールを使用する他のすべてのポリシーまたはコンピュータに変更内容を適用することもできます。ルールをローカルで編集するには、そのルールを右クリックして [プロパティ] をクリックします。ルールをグローバルに編集するには、そのルールを右クリックして [プロパティ (グローバル)] をクリックします。

Deep Securityには多数の一般的なOSおよびアプリケーション用のセキュリティログ監視ルールが用意されていますが、独自のカスタムルールを作成することもできます。カスタムルールを作成する場合は、「基本ルール」テンプレートを使用するか、または新しいルールをXMLで記述できます。カスタムルールの作成方法については、ポリシーで使用するセキュリティログ監視ルールの定義を参照してください。

セキュリティログ監視イベントを処理する

セキュリティログ監視モジュールによって生成されたイベントは、Deep Security Managerの [イベントとレポート]→[セキュリティログ監視イベント] に表示されます。イベントのタグ付けを行うと、イベントをソートしやすくなり、問題のないイベントと詳細な調査が必要なイベントを判別しやすくなります。

タグは、イベントを右クリックして [タグの追加] をクリックすることにより、手動でイベントに適用できます。タグを選択したイベントにのみ適用するか、同様のすべてのセキュリティログ監視イベントに適用するかを選択できます。また、自動タグ付け機能を使用し、複数のイベントをグループ化してラベルを付けることもできます。

詳細については、セキュリティログ監視イベントを参照してください。

イベントの保存と転送に関するしきい値

重要度のクリッピングを使用すると、セキュリティログ監視ルールの重要度レベルに基づいて、イベントをSyslogサーバ (有効な場合) に送信、またはイベントを保存できます。

ポリシーまたはコンピュータエディタでは、コンピュータまたはポリシーの [詳細] 画面の [セキュリティログ監視]→[詳細] で、次の2つの「重要度のクリッピング」を使用できます。

- Agent/Applianceイベントが次の重要度以上の場合に、イベントをSyslogに送信: この設定は、Syslogが有効な場合に、ルールによってトリガされたイベントのうちどのイベントがSyslogサーバに送信されるかを決定します (Syslogを有効にするには、[管理]→[システム設定]→[イベントの転送]→[SIEM] に進みます)。

- Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDeep Security Managerに送信: この設定は、どのセキュリティログ監視イベントがデータベースに保存され、[セキュリティログ監視イベント] 画面に表示されるかを決定します。

セキュリティログ監視をテストする

以降のセキュリティログ監視設定の手順に進む前に、ルールが正常に動作しているかどうかをテストします。

- セキュリティログ監視が有効になっていることを確認します。

- コンピュータエディタまたはポリシーエディタで、>[セキュリティログ監視]→[詳細] に移動します。[Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDSMに送信] を [低 (3)] に変更し、[保存] をクリックします。

- [一般] タブで、[割り当て/割り当て解除] をクリックします。次の項目を検索して有効にします。

- [1002792 - Default Rules Configuration] – これは他のすべてのセキュリティログ監視ルールを機能させるために必要なルールです。

Windowsユーザの場合は次の項目を有効にします。

- [1002795 - Microsoft Windows Events] – Windowsの監査機能がイベントを登録するたびに、イベントがログに記録されます。

Linuxユーザの場合は次の項目を有効にします。

- [1002831 - Unix - Syslog] – syslogに記録されたイベントが検査されます。

- [OK] をクリックし、[保存] をクリックして、ポリシーにルールを適用します。

- 存在しないアカウントでサーバーへのログインを試みます。

- [イベントとレポート]→[セキュリティログ監視イベント] に移動し、ログイン失敗が記録されていることを確認します。検出が記録されていれば、セキュリティログ監視モジュールは正常に動作しています。