本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

セキュリティログ監視イベント

ここでは、セキュリティログ監視イベントに関連する操作について説明します。イベントに関する全般的なベストプラクティスについては、Deep Securityのイベントを参照してください。

Deep Securityでキャプチャされたセキュリティログ監視イベントを確認するには、[イベントとレポート]→[イベント]→[セキュリティログ監視イベント] に移動します。

セキュリティログ監視イベントで表示される情報

[セキュリティログ監視イベント] 画面には次の列が表示されます。[列] をクリックして、表に表示する列を選択することができます。

- 時刻: コンピュータ上でイベントが発生した時刻。

- コンピュータ: このイベントのログが記録されたコンピュータ(コンピュータが削除されている場合、このエントリは「不明コンピュータ」と表示されます)。

- 理由: このイベントに関連付けられたセキュリティログ監視ルール。

- タグ: イベントに付けられたタグ。

- 説明: ルールの説明。

- ランク: ランク付けシステムでは、イベントの重要度を数値化できます。コンピュータに「資産評価」を、セキュリティログ監視ルールに「重要度」を割り当て、これら2つの値を掛け合わせることによって、イベントの重要度 (ランク) が計算されます。これによって、イベントをランクでソートできます。

- 重要度: セキュリティログ監視ルールの重要度。

- グループ: ルールの所属先グループ。

- プログラム名: プログラム名。イベントのSyslogヘッダから取得されます。

- イベント: イベントの名前。

- 場所: ログの生成元。

- 送信元IP: パケットの送信元IP。

- 送信元ポート: パケットの送信元ポート。

- 送信先IP: パケットの送信先IP。

- 送信先ポート: パケットの送信先ポート。

- プロトコル: 値は、[ICMP]、[ICMPV6]、[IGMP]、[GGP]、[TCP]、[PUP]、[UDP]、[IDP]、[ND]、[RAW]、[TCP+UDP]、および [その他: nnn] (nnnは、3桁の10進値) のいずれかになります。

- 処理: イベント内で実行された処理

- 送信元ユーザ: イベント内の送信元ユーザ。

- 送信先ユーザ: イベント内の送信先ユーザ。

- イベントホスト名: イベント発生元のホスト名。

- ID: イベントからIDとしてデコードされたID。

- ステータス: イベント内のデコードされたステータス。

- コマンド: イベント内で呼び出されるコマンド。

- URL: イベント内のURL。

- データ: イベントから抽出されたその他のデータ。

- システム名: イベント内のシステム名。

- 一致したルール: 一致したルールの数。

- イベント送信元: イベントの発生元であるDeep Securityコンポーネント。

イベントの詳細を確認する

イベントをダブルクリック (またはイベントを右クリックして [表示] をクリック) すると、そのイベントの詳細情報を含む画面が表示されます。[タグ] タブには、このイベントに関連付けられているタグが表示されます。イベントのタグ付けの詳細については、イベントを識別およびグループ化するためのタグの適用を参照してください。

また、イベントを右クリックして [コンピュータの詳細] を選択すると、イベントを生成したコンピュータのコンピュータエディタ画面が開きます。

イベントに関連付けられたルールのプロパティを確認するには、イベントを右クリックして [セキュリティログ監視ルールプロパティ] を選択します。

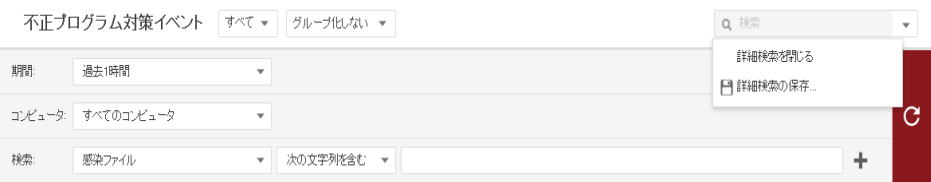

特定のイベントを検索する

各イベント画面の上部にあるリストを使用して、イベントをフィルタおよびグループ化できます。フィルタを適用するには、対象となる値を選択し、右側にある青色の大きな矢印をクリックします。また、右上の検索バーを使用して特定のイベントを検索することもできます。

詳細検索を実行するには、検索バーの矢印をクリックし、[詳細検索を開く] をクリックします。

[期間] 設定でリストをフィルタし、特定の期間内に発生したイベントだけを表示できます。

[コンピュータ] 設定で、コンピュータグループ別またはポリシー別にイベントログエントリを表示できます。

詳細検索機能 (大文字/小文字の区別なし):

- 次の文字列を含む: 選択した列の入力内容に検索文字列が含まれる

- 次の文字列を含まない: 選択した列の入力内容に検索文字列が含まれない

- 等しい: 選択した列の入力内容と検索文字列が完全に一致する

- 等しくない: 選択した列の入力内容が検索文字列と一致しない

- 次のリストに含まれる: 選択した列の入力内容がカンマ区切りで入力された検索文字列1つと完全に一致する

- 次のリストに含まれない: 選択した列の入力内容がカンマ区切りで入力されたどの検索文字列とも一致しない

検索バーの右側にある「プラス」ボタン (+) をクリックすると、追加の検索バーが表示され、検索に複数のパラメータを適用できます。検索パラメータの準備ができたら、右側にある青色の大きな矢印をクリックします。

イベントのリストをエクスポートする

[エクスポート] をクリックして、すべてのイベントまたは選択したイベントをCSVファイルにエクスポートします。

イベントにタグを付ける

[自動タグ付け] をクリックして、イベントに適用されている既存の自動タグ付けルールのリストを表示します。イベントを右クリックして、タグを手動で追加または削除することもできます (イベントを識別およびグループ化するためのタグの適用を参照してください)。

セキュリティログ監視イベントは、ログファイル構造内でのグループに基づいて自動でタグ付けされます。これにより、Deep Security Manager内のセキュリティログ監視イベントの処理が簡略化および自動化されます。セキュリティログ監視グループのタグを自動的に付加するには、自動タグ付けを使用します。セキュリティログ監視ルールのグループは、ルールに関連付けられています。次に例を示します。

<rule id="18126" level="3">

<if_sid>18101</if_sid>

<id>^20158</id>

<description>Remote access login success</description>

<group>authentication_success,</group>

</rule>

<rule id="18127" level="8">

<if_sid>18104</if_sid>

<id>^646|^647</id>

<description>Computer account changed/deleted</description>

<group>account_changed,</group>

</rule>

それぞれのグループ名には、分かりやすい名前の文字列が関連付けられています。上記の例では、「authentication_success」には「Authentication Success」、「account_changed」には「Account Changed」が関連付けられています。このチェックボックスをオンにすると、そのイベントのタグとして、フレンドリ名が自動的に追加されます。複数のルールがトリガされる場合は、複数のタグがイベントに追加されます。