本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

Deep Security ManagerによるMicrosoft Azure仮想マシンの保護

Deep Security Managerを使用してMicrosoft Azure仮想マシン (VM) を保護するには、次の手順を実行する必要があります。

Microsoft AzureクラウドアカウントからDeep Securityに仮想マシンを追加する

仮想マシンをDeep Securityに追加する手順は、実行するDeep Securityのバージョンによって異なります。適切な手順を把握するためには、Deep Security Managerの [コンピュータ] 画面にアクセスします。[追加] ボタンが表示される場合は、最近のバージョンの手順に従ってください。[新規] ボタンが表示される場合は、以前のバージョンの手順に従ってください。

Deep Securityの最近のバージョンを使用している場合 (Deep Security as a Serviceを含む)

このAzureアカウントに含まれるAzure仮想マシンをすでに追加している場合は、それらのインスタンスがツリー構造内のこのアカウントの下に表示されます。

- [コンピュータ] 画面で、[追加]→[Azureアカウントの追加] の順にクリックします。

- Azureポータルへのログインに使用するアカウント資格情報を入力し、[ログオン] をクリックします。

アカウントがAzureサブスクリプションの所有者であり、Azure Active Directoryのグローバル管理者の役割を持っている必要があります。Deep Securityによって、Azure Active DirectoryでService Principalオブジェクトを自動的にプロビジョニングできるようにするには、この権限が必要になります。Deep Securityは、Service Principalオブジェクトを使用し、Azureサブスクリプションに対して認証することで、必要なAzure APIを起動してDeep Security ManagerコンソールでAzure VMを同期できるようにします。グローバル管理者権限を持つユーザを作成する手順については、Microsoft社の Azure Active Directory を使用したユーザの追加または削除の記事を参照してください。

- Deep Securityコネクタの権限画面で [受け入れる] をクリックします。

- [Azure Active Directory] と [サブスクリプション名] を選択し、[次へ] をクリックします。

- 概要情報を確認し、[完了] をクリックします。

Azure仮想マシンが、Deep Security Managerの [コンピュータ] 画面に、それぞれ別個の項目として表示されます。

以前のバージョンのDeep Securityを実行している場合

クラウドのリソースをDeep Security Managerにインポートするには、最初に、クラウドプロバイダサービスのリソースにアクセスするためのDeep Securityユーザ用のアカウントを1つ作成する必要があります。トレンドマイクロでは、Deep Security Managerにクラウドアカウントをインポートする各Deep Securityユーザに対して、Deep Security Managerがクラウドリソースにアクセスするための専用アカウントを作成することを推奨します。つまり、ユーザには、仮想マシンへのアクセスと制御に使用する単一のアカウントと、Deep Security Managerがそれらのリソースに接続するための個別のアカウントを作成します。

このAzureアカウントに含まれるAzure仮想マシンをすでに追加している場合は、それらのインスタンスがツリー構造内のこのアカウントの下に表示されます。

-

[コンピュータ] 画面で、[新規]→[クラウドアカウントの追加] の順にクリックします。

クラウドアカウントウィザードが開始されます。

- [プロバイダの種類] リストで [Azure] を選択します。

- サブスクリプションID、キーペア、およびキーペアのパスワードを入力して、[次へ] をクリックします。

Azure仮想マシンが、Deep Security Managerの [コンピュータ] 画面に、それぞれ別個の項目として表示されます。

ポリシーを作成する

Microsoft Azure仮想マシンをDeep Securityに追加したら、Deep Security AgentをインストールしてVMインスタンスを保護する前に、初期設定のポリシーを要件に合わせてカスタマイズします。

ポリシーは次の2つの方法で作成できます。

- Deep Securityに含まれるサーバポリシーの1つをコピーし、必要に応じて変更します。

- ベースポリシーを使用して、独自のポリシーを一から作成します。

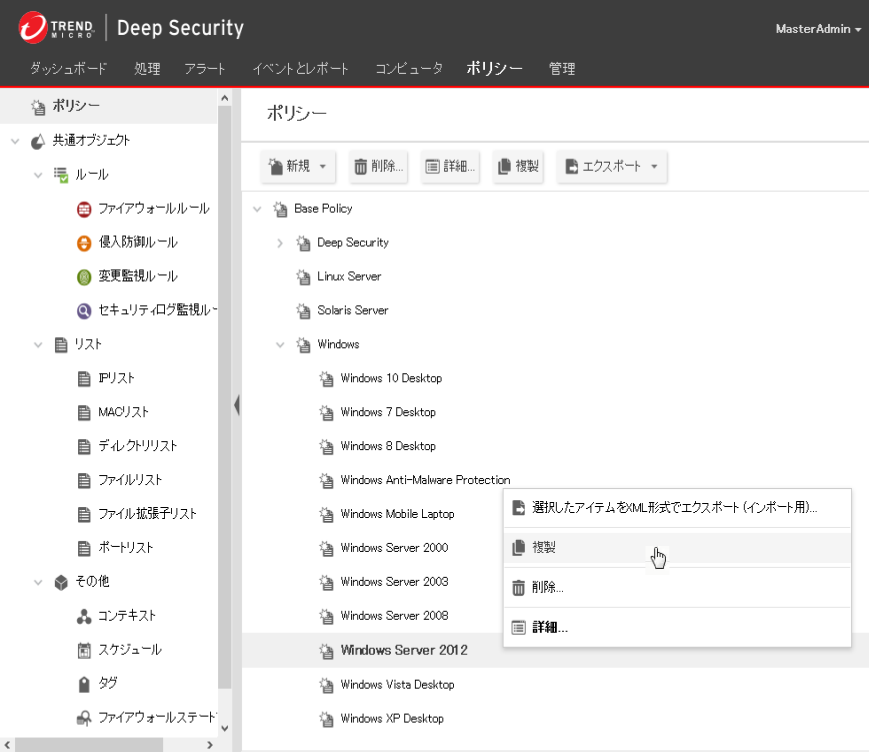

保護するリソース (Windows Server 2008サーバやLinuxサーバなど) と最も関連性の高いポリシーの複製を作成し、変更することをお勧めします。たとえば、Deep Security ManagerでWindows Server 2012ポリシーを選択し、その複製を作成して一意の名前を割り当てます。新しいポリシーを開き、セキュリティモジュール設定を環境に合わせてカスタマイズします。

通信方向を設定する

Deep Security Agentをインストールする前に、Deep Security ManagerとDeep Security Agentの通信方法を設定する必要があります。Deep Security ManagerとDeep Security Agentの間の通信には、「双方向」、「Managerから開始」、および「Agent/Applianceから開始」の3つのオプションがあります。Deep Security ManagerがオンプレミスまたはDeep Security Agentとは異なるクラウドサービスにインストールされている場合は、通信方向として「Agentから」を選択することをお勧めします。

- Deep Security Managerの [ポリシー] タブで、設定するポリシーを右クリックして [詳細] を選択します。

- [設定]→[コンピュータ]→[通信方向] の順に選択し、リストからオプションを選択します。

Deep Security ManagerとDeep Security Agentが別々のクラウドサービス上にある場合は、[Agent/Applianceから開始] を選択します。同じクラウドサービス上にある場合は、[双方向] を選択します。

- [保存] をクリックして変更を適用します。

Agentからの通信の詳細については、クラウドアカウント環境の通信方向を参照してください。

Deep Security Agentをインストールする

Microsoft Azure仮想マシンを保護するための最後の手順として、Deep Security Agentをインストールします。これにはいくつかの方法があります。Microsoft Azure Virtual MachineへのAgentのインストールを参照してください。