本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

詳細なシステム設定のカスタマイズ

上級者向けのいくつかの機能は、[管理]→[システム設定]→[詳細] から設定できます。

システム設定の変更は、Deep Security APIを使用して自動化できます。例については、Deep Security Automation Centerにあるガイド「Configure Policy, Computer, and System Settings」を参照してください。

プライマリテナントアクセス

初期設定では、プライマリテナントはDeep Security環境にアクセスできます。

ただし、プライマリテナントがお使いの環境で[プライマリテナントアクセス]の設定を有効にしている場合、プライマリテナントがDeep Security環境にアクセスできないようにしたり、一定期間アクセスを許可したりすることはできません。

ロードバランサ

エージェントには、 Deep Security ManagerとDeep Security Relayのリストが設定されています。複数のマネージャとリレーが

ネットワークのスケーラビリティを高めるには、ManagerやRelayの手前にロードバランサを配置すると効果的です。ロードバランサのホスト名とポート番号を設定すると、Agentで現在使用されているIPアドレスまたはホスト名とポート番号がオーバーライドされます。

スクリプトジェネレータは、接続しているDeep Security Managerのアドレスを使用します。そのため、いずれかのDeep Security Managerノードで障害が発生した場合やメンテナンスやアップグレードのために停止しているときもスクリプトは機能します。

マルチテナントモード

- [マルチテナントモードの有効化] を選択します。

- 表示されるウィザードで、[マルチテナントのアクティベーションコード ] を入力し、[次へ] をクリックします。

- ライセンスモードとして次のいずれかを選択します。

- プライマリテナントからライセンスを継承: すべてのテナントでプライマリテナントと同じライセンスを使用します。

- テナント単位のライセンス: 初回ログイン時にテナント自身がライセンスを入力します。

- [次へ] をクリックします。

Deep Security Managerプラグイン

プラグインとは、Deep Security Manager用のモジュール、レポート、およびその他のアドオンを指します。トレンドマイクロでは、新規または追加のバージョンのプラグインを必要に応じて生成し、自己インストール型のパッケージとして配布する場合があります。

SOAP WebサービスAPI

従来のSOAP API Webサービスを有効または無効にします。WSDL (Web Services Description Language) には、画面のパネルに表示されるURLからアクセスできます。APIの詳細については、Deep Security APIを使用したタスクの自動化を参照してください。

ステータス監視API

従来のREST APIのステータス監視APIを有効または無効にします。このAPIは、Deep Security Manager (個々のManagerノードを含む) のステータス情報 (CPUやメモリの使用率、処理待ちのジョブ数、データベースの合計サイズおよびテナント固有のデータベースサイズなど) のクエリに使用されます。APIの詳細については、Deep Security APIを使用したタスクの自動化を参照してください。

エクスポート

エクスポートファイルの文字エンコード: Deep Security Managerからデータファイルをエクスポートする際に使用される文字エンコード。このエンコードは選択した言語の文字をサポートしている必要があります。

エクスポートされた診断パッケージ言語: サポートプロバイダにより、 Deep Security診断パッケージが生成され、送信される場合があります。この設定は診断パッケージの言語を指定します。診断パッケージは [管理]→[システム情報] で生成します。

Whois

Whoisは、ログに記録された侵入防御イベントやファイアウォールイベントを確認する際に、IPアドレスに関連付けられたドメイン名の確認に使用できます。検索URLを次のように入力します。[IP] には、検索するIPアドレスを指定します。

例: http://reports.internic.net/cgi/whois?whois_nic=[IP]&type=nameserver

ライセンス

新規ユーザに対してライセンス許可されていないモジュールを非表示: 以降に作成されるユーザに対して、ライセンス許可されていないモジュールをグレー表示ではなく非表示にする場合に指定します。この設定は、[管理]→[ユーザ管理]→[ユーザ]→[プロパティ] 画面の設定でユーザごとに上書きできます。

保存済みの検索キャッシュ設定のリストを表示するには、[検索キャッシュ設定の表示] をクリックします。検索キャッシュ設定は、仮想化された環境における不正プログラム検索および変更の検索の効率を最大化するためにVirtual Applianceで使用される設定です。詳細については、Virtual Applianceの検索キャッシュを参照してください。

推奨設定の検索中のCPU使用率

推奨設定の検索に使用するCPUリソース量を制御します。CPU使用率が想定以上に高くなった場合は、設定を下げて状況を改善するようにしてください。その他のパフォーマンス制御については、[管理]→[Managerノード]→[プロパティ]→[パフォーマンスプロファイル] を参照してください。

NSX

Deep SecurityがVMware NSX環境の仮想マシンの保護に使用され、複数のDeep Security Managerノードにインストールされている場合に、どのDeep Security ManagerノードがNSX Managerと通信するかを決定します。Deep SecurityとNSX環境の統合の詳細については、Deep Security Managerをインストールするを参照してください。複数のDeep Security Managerノードの詳細については、複数のノードにDeep Security Managerをインストールするを参照してください。

ロゴ

ログオン画面、 Deep Security Manager GUIの右上、およびレポートの上部に表示されるDeep Securityのロゴを置き換えることができます。使用できるのは、幅320ピクセル×高さ35ピクセル、ファイルサイズ1MB未満のPNGファイルです。テンプレートは、 Deep Security Managerの installfiles ディレクトリにあります。

[ロゴのインポート] をクリックして独自のロゴをインポートするか、または [ロゴのリセット] をクリックして初期設定のロゴにリセットします。

Manager AWS ID

クロスアカウントアクセスを設定できます。次のいずれかを選択します。

- Managerインスタンスロールを使用: クロスアカウントアクセスを設定するためのより安全なオプションです。sts:AssumeRole権限を持つポリシーをDeep Security Managerのインスタンスの役割に関連付けてから、このオプションを選択します。Deep Security Managerにインスタンスの役割がない場合、またはDeep Security ManagerのAzure Marketplaceまたはオンプレミスインストールを使用している場合は表示されません。

- AWSアクセスキーを使用: このオプションを選択する場合は、キーを作成し、sts:AssumeRole権限を設定したポリシーを関連付けておきます。オプションを選択したら、[アクセスキー] と [秘密鍵] を入力します。Deep Security ManagerのAzure Marketplaceまたはオンプレミスインストールを使用している場合は表示されません。

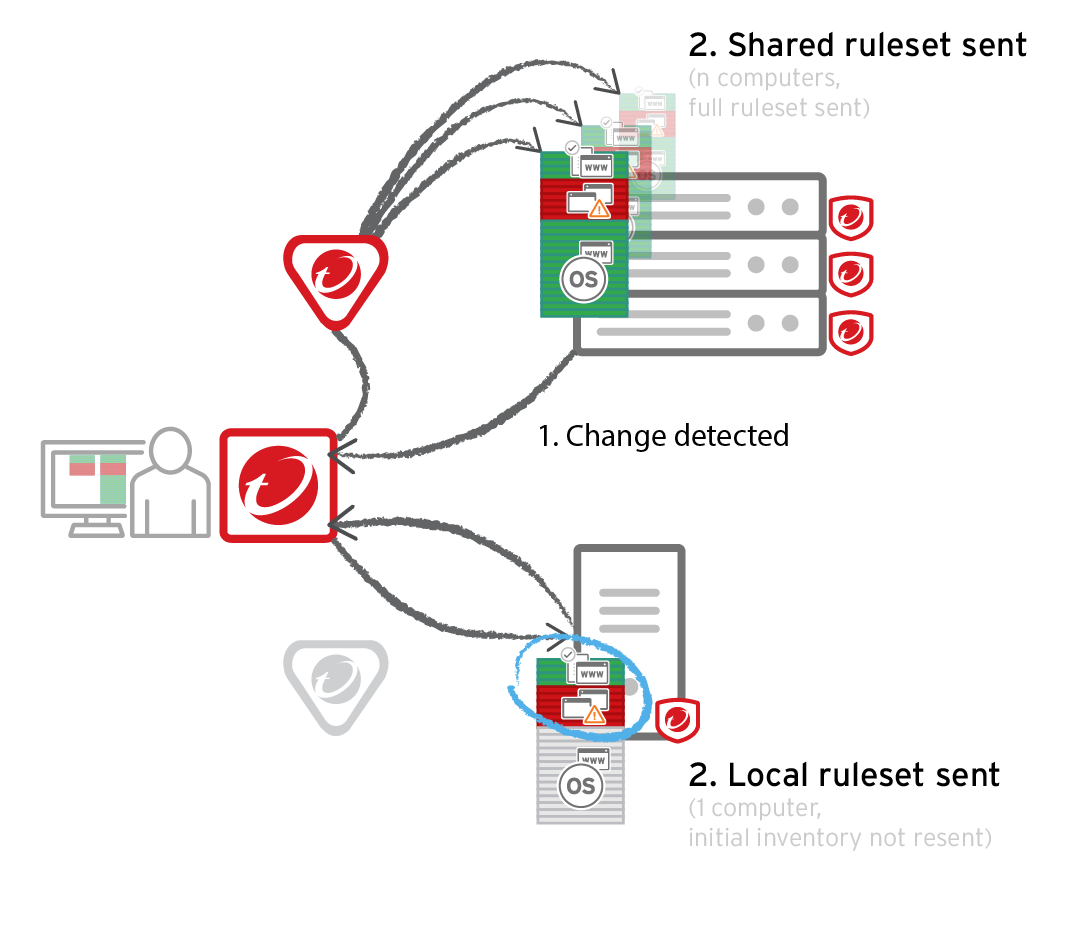

アプリケーションコントロール

アプリケーションコントロールルールセットを作成または変更するたびに、使用するすべてのコンピュータに配布する必要があります。共有ルールセットはローカルルールセットよりも大きくなります。また、共有ルールセットはさまざまなサーバにも適用されることがあります。ルールセットをManagerから同時に直接ダウンロードすると、負荷が大きくなり、パフォーマンスが低下する可能性があります。グローバルルールセットの注意事項も同じです。

Deep Security Relayを使用すると、この問題を解決できます。(Relayの設定の詳細については、「追加のリレーを配信する」を参照してください。)

マルチテナント環境を使用しているかどうかによって、手順が異なります。

単一テナント環境

[管理]→[システム設定]→[詳細] の順に選択し、[アプリケーションコントロールルールセットをRelayから提供する] を選択します。

マルチテナント環境

プライマリテナント (t0) は他のテナント (tN) の設定にアクセスできないため、t0 RelayにはtNアプリケーションコントロールルールセットが設定されません。(IPSのような他の機能には、テナントではなくトレンドマイクロのルールセットが設定されるため、この注意事項は関係ありません。)

他のテナント (tN) は独自のRelayグループを作成してから [アプリケーションコントロールルールセットをRelayから提供する] を選択する必要があります。

Relayの使用前に使用環境との互換性を確認します。以前にダウンロードしたルールセットがAgentに現在適用されていない場合、新しいアプリケーションコントロールルールを受信しないと、コンピュータはアプリケーションコントロールで保護されません。アプリケーションコントロールルールセットのダウンロードに失敗した場合は、ルールセットダウンロード失敗イベントが、ManagerおよびAgentで記録されます。

Relayのパフォーマンスが変化したり、アプリケーションコントロールルールセットのダウンロードが中断し、Relayが必要になる場合があります。プロキシの場所、マルチテナント、グローバル/共有ルールセットかローカルルールセットかによって異なります。

| 必須 | パフォーマンス向上 | パフォーマンス低下 | 有効にしない |

|---|---|---|---|

|

[Agent]→[プロキシ]→[Manager] Deep Security Agent 10.0以前では、プロキシ経由でのRelayへの接続がサポートされていませんでした。ルールセットのダウンロードがプロキシによって に失敗し、クライアント が中継またはマネージャのにアクセスするプロキシを必要とする場合は、次のいずれかを実行する必要があります。

|

共有ルールセット グローバルルールセット |

ローカルルールセット |

プライマリ以外のテナント (tN) が初期設定のプライマリ (t0) Relayグループを使用する場合のマルチテナント設定:

|