Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

Deep SecurityでのTLS 1.2の使用

Deep Security Manager 11.0 Update 1以上では、新規インストールの場合、初期設定でTLS 1.2が適用されます。

対応が必要であるかどうかは、以下の表で確認してください。

強力なA+-定格暗号スイートのみのTLS 1.2を有効にする場合は、代わりに TLS 1.2の強力な暗号化スイートの有効化を参照してください。強力な暗号化スイートを使用すると、互換性の問題が発生することがあります。

| 目的 | 現在の環境 | 対応 |

|---|---|---|

| Deep Security Manager 11.0 Update 1以上の新規インストール | 10.0以降のDeep Security Agent、Relay、Virtual Applianceのみ |

なし 初期設定で、TLS 1.2は、すべてのコンポーネント間で使用され、ManagerとRelay上で強制されます。 |

| 10.0未満のDeep Security Agent、Relay、Virtual Applianceを含む |

(推奨)すべてのコンポーネントをTLS 1.2をサポートする10.0以上のバージョンにアップグレードします。「TLS 1.2を使用するようにコンポーネントをアップグレードする」を参照してください。お使いの環境のセキュリティを強化するための最良の方法です。 古いコンポーネントとの下位互換性を確保するために、初期のTLS 1.0を有効にすることもできます。「初期のTLS (1.0) を有効にする」を参照してください。 |

|

| Deep Security Manager 11.0 Update 1以上へのアップグレード | 10.0以降のDeep Security Agent、Relay、Virtual Applianceのみ |

(推奨)環境のセキュリティを強化するためにTLS 1.2の強制を有効にします。「TLS 1.2を強制する」を参照してください。 何もしないという選択肢もあります。以前の環境にあったTLS設定はすべて維持されます。これまでTLS 1.2を強制する設定になっていた場合は、その設定がアップグレード後も維持されます。逆に、強制する設定を無効にしていた場合も、それらの設定が維持されます。 |

| 10.0未満のDeep Security Agent、Relay、Virtual Applianceを含む |

(推奨)すぐに対処する必要はありませんが、TLS 1.2をサポートする古いコンポーネントを10.0以上にバージョンアップしてから、TLS 1.2を適用することを計画する必要があります。「TLS 1.2を使用するようにコンポーネントをアップグレードする」および「TLS 1.2を強制する」を参照してください。お使いの環境のセキュリティを強化するための最良の方法です。 何もしないという選択肢もあります。以前の環境にあったTLS設定はすべて維持されます。以前TLS 1.0が許可されていた場合は、アップグレード後も許可されます。 |

このページのトピック:

- TLS 1.2のアーキテクチャ

- TLS 1.2を使用するようにコンポーネントをアップグレードする

- TLS 1.2を強制する

- 初期のTLS (1.0) を有効にする

- TLS 1.2が強制されているかどうかを確認する

- TLS 1.2の強制後のAgent、Relayのインストールに関するガイドライン

TLS 1.2のアーキテクチャ

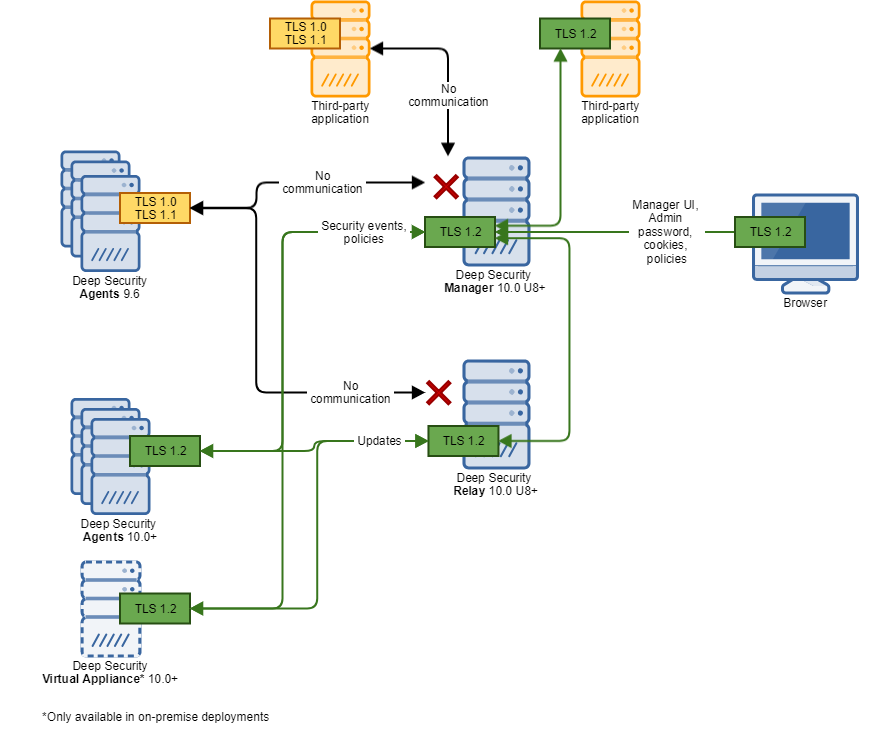

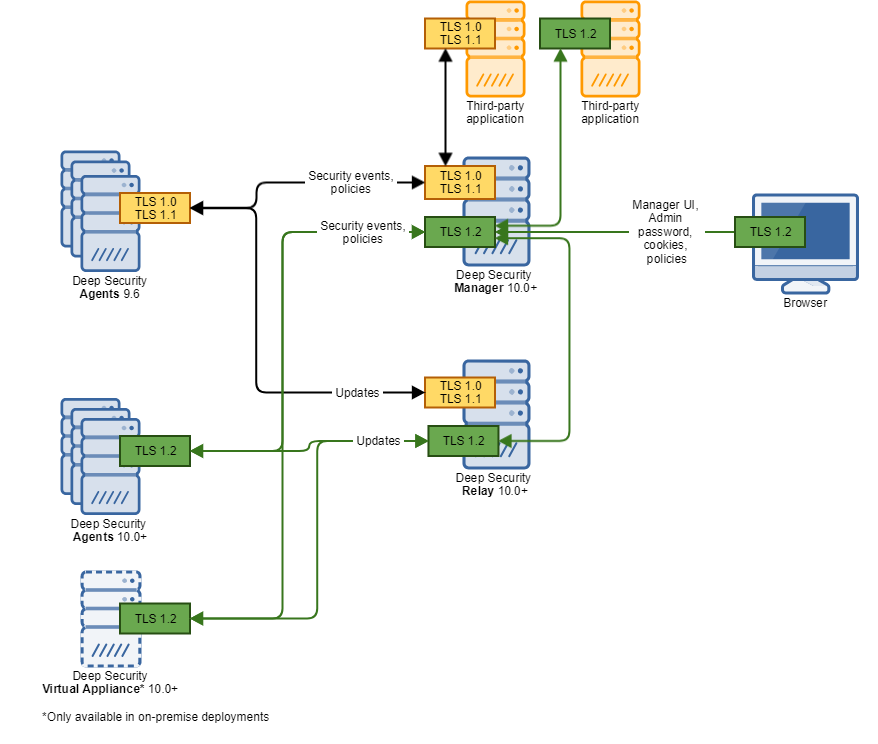

下の図は、Deep SecurityアーキテクチャにおけるTLS通信を示しています。

図1は、TLS 1.2 が である場合のTLS通信を示しています(これは、Deep Security Manager 11.0 Update 1以上の新規インストールの初期設定です..)図に示されているとおり、バージョン9.6 のAgentも古いサードパーティのアプリケーションも、Deep Security Managerと通信できなくなります。

図2は、TLS 1.2が強制されていない場合のTLS通信を示しています。図に示されているとおり、10.0以降のAgentはTLS 1.2を介してDeep Security Managerと通信しますが、バージョン9.6のAgentは初期のTLSを介して通信します。同様に、新しいサードパーティのアプリケーションではTLS 1.2が使用されていますが、古いアプリケーションでは初期のTLSが使用されています。

図1: TLS 1.2の強制あり

図2: TLS 1.2の強制なし

TLS 1.2を使用するようにコンポーネントをアップグレードする

Deep SecurityコンポーネントでTLS 1.2を使用する必要がある場合でも、TLS 1.2を適用する必要はない場合は、各コンポーネントがTLS 1.2をサポートしていることを確認してください。2つのコンポーネントがTLS 1.2をサポートする場合、TLS 1.2を使用して自動的に通信します。1つのコンポーネントがTLS 1.2をサポートしておらず、別のコンポーネントがTLS 1.2をサポートしていない場合、TLSの以前のバージョンをネゴシエートします。

以下の手順に従って、Deep SecurityのコンポーネントがTLS 1.2をサポートしていることを確認し、必要に応じてそれらをアップグレードします。

TLS 1.2を強制して初期のTLSが使用されないようにするには、「TLS 1.2を強制する」を参照してください。

Deep Security Managerを確認してアップグレードする

- 次のいずれかのバージョンのDeep Security Managerを使用していることを確認します。別のバージョンを使用している場合はアップグレードしてください。

- ManagerでTLS 1.2を強制する予定がある場合は、Deep Security Manager 10.0 Update 8以降を使用します。TLS 1.2の強制をサポートしているのは、10.0 Update 8以降のManagerのみです。

- ManagerでTLS 1.2を強制する予定がない場合は、Deep Security Manager 10.0以降を使用します。TLS 1.2通信をサポートしているのは、10.0以降のManagerのみです。

- アップグレード手順については、「Deep Security Manager AMIのアップグレード」を参照してください。

Deep Security Managerデータベースを確認する

- Deep Security ManagerデータベースとしてMicrosoft SQL Serverを使用する場合は、データベースでTLS 1.2がサポートされていることを確認し、サポートされていなければ、データベースをアップグレードします。解説については、こちらのMicrosoftのWebサイトを参照してください。

- PostgreSQLデータベースを使用している場合は、TLS 1.2がサポートされているため、何もする必要はありません。

- Oracleデータベースを使用している場合は、データベースとManager間の通信でTLSではなく、Oracleのネイティブの暗号化がサポートされているため、何もする必要はありません。

- 初期設定では、データベース (SQL Server、PostgreSQL、またはOracle) とDeep Security Manager間の通信は暗号化されていません。暗号化は手動で有効にすることができます。

Deep Security Agentを確認する

- 既存のDeep Security Agentがある場合は、バージョンが10.0以降であることを確認します。TLS 1.2をサポートしているのは、10.0以降のAgentのみです。

アップグレードされていないAgent (10.0より以前のAgent) が残っていると、そのAgentは初期のTLSを介して通信するため、初期のTLSを有効にする必要があります。詳細については、 初期のTLS (1.0) を有効にするを有効にするを参照してください。

Agentをアップグレードするには

- Deep Security Managerに最新のDeep Security Agentソフトウェアを手動または自動でインポートします。詳細については、Deep Security Agentのアップデートを参照してください。

- Deep Security Agentをアップグレードします。

- Agentを自動的にアップグレードするには、「Agentのアップデートを開始する」を参照してください。

Deep Security Relayを確認する

- 次のいずれかのバージョンのDeep Security Relayを使用していることを確認します。別のバージョンを使用している場合はアップグレードしてください。

- RelayでTLS 1.2を強制する予定がある場合は、Deep Security Relay 10.0 Update 8以降を使用します。TLS 1.2の強制をサポートしているのは、10.0 Update 8以降のRelayのみです。

- RelayでTLS 1.2を強制する予定がない場合は、Deep Security Relay 10.0以降を使用します。TLS 1.2通信をサポートしているのは、10.0以降のRelayのみです。

Relayをアップグレードするには、Agentのアップグレードと同じ手順に従います。

- Deep Security Managerに最新のDeep Security Relayソフトウェアを手動または自動でインポートします。詳細については、Deep Security Agentのアップデートを参照してください。

Relayをアップグレードします。

- Relayを自動的にアップグレードするには、「Agentのアップデートを開始する」を参照してください。

TLS 1.2を強制する

このセクションのトピック:

- TLS 1.2を強制できるコンポーネント

- TLS 1.2を強制した場合の動作

- 初期設定でTLS 1.2が強制されるかどうか

- TLS 1.2の強制が可能になる場合の条件

- Deep Security ManagerでTLS 1.2を強制する

- Deep Security RelayでTLS 1.2を強制する

- ManagerのGUIポート (4119) でのみTLS 1.2を強制する

- TLS 1.2の強制をテストする

TLS 1.2を強制できるコンポーネント

TLS 1.2を強制できるコンポーネントは次のとおりです。

- Deep Security Manager

- Deep Security Relay

TLS 1.2を強制した場合の動作

TLS 1.2を強制すると、ManagerとRelayで初期のTLS接続が許可されなくなり、初期のTLSの使用を試みるアプリケーションは、アクセスが拒否されて正常に機能しなくなります。

TLS 1.2を強制しない場合、ManagerとRelayで初期のTLSに加えてTLS 1.2接続も許可されます。そのため、古いアプリケーションと新しいアプリケーションの両方が接続できます。

初期設定でTLS 1.2が強制されるかどうか

- Deep Security Manager 11.0 Update 1以上の新規インストールがある場合(), TLS 1.2は初期設定では適用されません)

- 既存のDeep Security Managerを11.0 Update 1以上にアップグレードする場合は、既存のTLS設定が保持されるため、以前にTLSが適用されていない場合は、アップグレード後も引き続き適用されません。逆に、強制していた場合は、引き続き強制されます。

TLS 1.2の強制が可能になる場合の条件

TLS 1.2を強制できるのは、Deep Security Agentすべてが、TLS 1.2がサポートされているバージョンである10.0以降にアップグレードされている場合のみです。

Deep Security ManagerでTLS 1.2を強制する

- 開始前の準備:

- Deep Security Managerのバージョンが10.0 Update 8以上であることを確認してください。TLS 1.2を強制するためには、このバージョンが必要です。

- その他すべてのコンポーネントがTLS 1.2をサポートしていることを確認します。「TLS 1.2を使用するようにコンポーネントをアップグレードする」を参照してください。

- Deep Security Managerコンピュータで、次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValue

TLSのバージョンが表示されます。それが、現在Deep Security Managerで許可される最小のTLSバージョンとなります。

- 次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1.2

このコマンドによって、最小TLSバージョンが1.2に設定されます。これでDeep Security ManagerがTLS 1.2接続を許可し、TLS 1.0接続を禁止するようになりました。

Deep Security Managerサービスが自動的に再開されます。

Deep Security RelayでTLS 1.2を強制する

- 開始前の準備:

- Deep Security Relayのバージョンが10.0 Update 8以上であることを確認してください。TLS 1.2を強制するためには、このバージョンが必要です。

- すべてのコンポーネントがTLS 1.2をサポートしていることを確認します。「TLS 1.2を使用するようにコンポーネントをアップグレードする」を参照してください。

- Deep Security ManagerでTLS 1.2を強制する設定になっていることを確認します。

- Relayに関連するポリシーを再送信します。

- Deep Security Managerで、[コンピュータ] をクリックし、コンピュータのリストで対象とするRelayを見つけます。どのRelayかわからない場合は、上部にある [管理] をクリックします。左側の [アップデート] を展開し、[Relayの管理] をクリックします。メイン画面でRelayグループを展開し、該当するRelayを表示します。

- コンピュータのリストでRelayをダブルクリックします。

- メイン画面で [処理] タブをクリックします。

- [ポリシーの送信] をクリックしてポリシーを再送信します。

- 各Relayにポリシーを再送信します。

ManagerのGUIポート (4119) でのみTLS 1.2を強制する

Deep Security ManagerでTLS 1.2を強制するおよびDeep Security RelayでTLS 1.2を強制するで説明したとおり、Deep Security ManagerおよびRelayで完全な強制が不可能な場合にのみ、このセクションを読んでください。

このセクションでは、ポート4119の最小TLSバージョンをTLS 1.2に設定する方法について説明します。ポート4119に接続するアプリケーションは、通常、WebブラウザとRESTまたはSOAP APIクライアントです。TLS 1.2をサポートしていない古いDeep Securityコンポーネントは引き続き、TLS 1.0を使用してManagerに接続できます (初期設定ではポート4120を使用)。

- Deep Security Managerで次のdsm_cコマンドを実行してTLS 1.0を有効にします。

dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1

Deep Security Managerが、古いAgentやアプリケーションからのTLS 1.0接続を許可するようになりました。

- ManagerのGUIポート (4119) で初期のTLSを無効にします (すでに無効になっている可能性があります)。

- Deep Security Managerのインストールディレクトリのルートにあるconfiguration.propertiesファイルを開きます。

- serviceName=の下にあるprotocols=設定を探します。

この設定では、Deep Security ManagerがWebブラウザおよびREST APIクライアントまたはSOAP APIクライアントに対してサーバとして動作している場合に、Deep Security Managerに接続するために使用できるプロトコルを定義します。

- protocols=設定がある場合は、ポート4119でTLS 1.2のみが許可されるように、この設定を削除します。

- ファイルを保存します。

- Deep Security Managerサービスを再起動します。

TLS 1.2の強制をテストする

- 初期TLS 1.2を強制したDeep Securityコンポーネントで、次のnmapコマンドを実行します。

- <ds_host> は、マネージャまたはリレーのIPアドレスまたはホスト名に置き換えられます。

- <ds_port>は、TLSが使用されている待機ポートに置き換えます。Managerの場合は4119、Relayの場合は4122、Agentの場合は4118です (Managerからの有効化を使用した場合)。

nmap --script ssl-enum-ciphers <ds_host> -p <ds_port> -Pn

指定する項目は次のとおりです。

この応答ではTLS 1.2のみが表示されます。応答の例は次のとおりです。

PORT STATE SERVICE

443/tcp open https

| ssl-enum-ciphers:

| | TLSv1.2:

| ciphers:

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 (secp256r1) - A

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 (secp256r1) - A

| TLS_RSA_WITH_AES_256_GCM_SHA384 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_GCM_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA256 (rsa 2048) - A

| TLS_RSA_WITH_AES_256_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_AES_128_CBC_SHA (rsa 2048) - A

| TLS_RSA_WITH_3DES_EDE_CBC_SHA (rsa 2048) - C

| compressors:

初期のTLS (1.0) を有効にする

初期設定では、初期のTLS (1.0) が無効になっています。Deep Security Manager 11.0 Update 1以上(アップグレードではない)の 新しい をインストールしている場合は、次の手順に従います。

- 10.0より前のAgentを使用している。この場合、サポートされるのは初期のTLSだけです。お使いのOSで10.0以上のAgentが利用できるかどうかについては、こちらを参照してください。

- 古いサードパーティコンポーネントを使用していて、Deep Security Managerとの通信に初期のTLSを使用する必要がある。

初期のTLS (1.0) を有効にするには、以下の手順に従います。

Deep Security ManagerとDeep Security RelayでTLS 1.0を有効にする

- Deep Security Managerコンピュータで、次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValue

TLSのバージョンが表示されます。それが、現在Deep Security Managerで許可される最小のTLSバージョンとなります。

- 次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol TLSv1

このコマンドによって、最小TLSバージョンが1.0に設定されます。

TLS 1.0がDeep Security Managerで有効になりました。

Deep Security Managerサービスが自動的に再開されます。

- Relayに関連するポリシーを再送信します。

- Deep Security Managerで、[コンピュータ] をクリックし、コンピュータのリストで対象とするRelayを見つけます。どのRelayかわからない場合は、上部にある [管理] をクリックします。左側の [アップデート] を展開し、[Relayの管理] をクリックします。メイン画面でRelayグループを展開し、該当するRelayを表示します。

- コンピュータのリストでRelayをダブルクリックします。

- メイン画面で [処理] タブをクリックします。

- [ポリシーの送信] をクリックしてポリシーを再送信します。

- 各Relayにポリシーを再送信します。

リレーでTLS 1.0が有効になりました。

ManagerのGUIポートでTLS 1.0を有効にする (4119)

以前にマネージャのGUIポート(4119)でTLS 1.2のみを適用し、このポートでTLS 1.0を有効にする場合は、このセクションをお読みください。

- Deep Security Managerの Deep Security ManagerとDeep Security RelayでTLS 1.0を有効にするの手順に従ってください。これにより、GUIポートでTLS 1.0が有効になります(4119).

TLS 1.2が強制されているかどうかを確認する

TLS 1.2がDeep Security Managerおよび Relayに適用されているかどうかわからない場合は、次の手順に従って確認してください。

- Deep Security Managerコンピュータでコマンドプロンプトを開き、次のdsm_cコマンドを実行します。

dsm_c -action settlsprotocol -MinimumTLSProtocol ShowValue

マネージャとリレーで受け入れられた最小TLSプロトコルが表示されます。TLS 1.2と表示された場合は、TLS 1.2が強制されています。TLS 1.0と表示された場合、初期のTLSは許可されていますが、TLS 1.2は強制されていません。

TLS 1.2の強制後のAgent、Relayのインストールに関するガイドライン

このセクションでは、TLS 1.2を強制した後でAgentおよびRelayをインストールする場合の特別な注意事項について説明します。初期のTLS (1.0) を有効にした場合、特に注意事項はないため、このセクションを読む必要はありません。

このセクションのトピック:

TLS 1.2適用後のクライアント、 、およびリレーの配信のガイドライン

- 10.0以上のAgentおよびRelayをインストールする必要があります。10.0以降のエージェント、リレー、および仮想アプライアンスのみがTLS 1.2をサポートします。

- 9.6バージョンのエージェントまたはリレーを配信する必要がある場合は、 で初期のTLS(1.0)を有効にする必要があります。

TLS 1.2の強制後にインストールスクリプトを使用する場合のガイドライン

TLS 1.2が強制されている場合、インストールスクリプトを使用して、10.0以上のAgentとRelayをインストールできます。ここでは、インストールスクリプトを確実に機能させるためのガイドラインを示します。

- WindowsコンピュータにAgentまたはRelayをインストールする場合は、TLS 1.2をサポートしているPowerShell 4.0以降を使用します。

- PowerShell 4.0がサポートされていないWindows XP、Windows 2003、Windows 2008に展開する場合は、以下の 回避策 を参照してください。

- LinuxにAgentまたはRelayをインストールする場合は、TLS 1.2をサポートしているcurl 7.34.0以降を使用します。

- デフォルトでcurl 7.19を使用するRed Hat Enterprise Linux 6にデプロイする場合は、次のいずれかを実行します。

- curl 7.34.0以降にバージョンアップしてください

または

- 以下の 回避策 を参照してください。

- curl 7.34.0以降にバージョンアップしてください

回避策

TLS 1.2が適用されている場合、および...

-

PowerShell 4.0がサポートされていないWindows XP、Windows 2003、Windows 2008に展開しています...

または

- アップグレードできないcurl 7.19をインストールしたRed Hat Enterprise Linux 6コンピュータに...

をインストールしています - Deep Security Managerから、使用しているOSのエージェントインストールパッケージをダウンロードします。詳細については、 Deep Security Agentソフトウェアの入手 の入手を参照してください。

- インストールパッケージをWebサーバにコピーします。

- コンピュータを追加および保護するには、 インストールスクリプトを使用したコンピュータの追加と保護 を使用するの手順に従ってください。ただし、Deep Security Managerを使用してスクリプトを生成する代わりに、WindowsスクリプトまたはLinuxスクリプトを使用してください。

この場合は、次の手順を実行してください。

Windowsスクリプト:

baseUrl 変数には、Webサーバ上のエージェントパッケージのURLを設定する必要があります。

$env:LogPath = "$env:appdata \ Trend Micro \ Deep Security Agent \ installer "

新規項目-path $env:LogPath -typeディレクトリ

開始 - トランスコード - パス "$env:LogPath \ dsa_deploy.log" -append

echo "$(Get-Date -format T) - DSAダウンロードの開始"

$baseUrl=<server/package>

echo "$(Get-Date -format T) - Deep Security Agentパッケージのダウンロード" $sourceUrl

(New-Object System.Net.WebClient).DownloadFile($sourceUrl , "$env:temp \ agent.msi"))

if ( (Get-Item "$env:temp \ agent.msi").length -eq 0 ) {

echo "Deep Security Agentのダウンロードに失敗しました。Please check if the package is on the server."

exit 1}

echo "$(Get-Date -format T) - ダウンロードされたファイルサイズ:" (Get-Item"$env:temp \ agent.msi").length

echo "$(Get-Date -format T) - DSAのインストールが開始されました"

echo "$(Get-Date -format T) - インストーラの終了コード:" (スタートプロセス-FilePath msiexec -ArgumentList "/i $env:temp \ agent.msi / qn ADDLOCAL = ALL / l * v `"$env:LogPath \ dsa_install.log`"" -Wait -PassThru).ExitCode

ストップ・トランスクリプト

echo "$(Get-Date -format T) - DSA Deployment Finished"

Linuxスクリプト:

Linuxディストリビューションごとに適したスクリプトを使用します。

<server/package> をWebサーバ上のエージェントパッケージのURLに置き換えます。

RPM Package Managerを使用するLinuxディストリビューションの場合:

#!/usr/bin/env bash

カール<server/package> -o /tmp/agent.rpm -サイレント

rpm -ihv /tmp/agent.rpm

DebianベースのLinuxディストリビューションの場合:

#!/usr/bin/env bash

カール<server/package> -o /tmp/agent.deb -サイレント

dpkg -i /tmp/agent.deb