设置入侵防御

入侵防御系统 (IPS) 可保护计算机免遭已知漏洞和零时差漏洞利用。

在应用程序或操作系统中发现新漏洞后,Patch 可能尚不可用。即便在 Patch 发布后,管理员也可能需要时间来测试和部署 Patch。在此之前,IPS 规则可保护计算机,丢弃尝试利用漏洞的流量。

此类防护可保护文件共享和消息软件(例如 Skype),也可以保护存在 SQL 注入和跨站点脚本攻击 (XSS) 漏洞的 Web 应用程序。如此一来,IPS 还可用作轻量级 Web 应用程序防火墙 (WAF)。

在本文中:

如何启用 IPS

您可以为单个计算机或为许多计算机(通过策略)启用 IPS。

1. 打开入侵防御

要启用 IPS,请转至计算机或策略编辑器可以更改策略或特定计算机的这些设置。 要更改策略的设置,请转至“策略”页面并双击要编辑的策略(或者选择策略并单击“详细信息”)。 要更改计算机的设置,请转至“计算机”页面并双击要编辑的计算机(或者选择计算机并单击“详细信息”)。 > 入侵防御 > 常规。对于配置,请选择打开或已继承 (打开)。选择强制执行模式前,请勿保存。

2. 设置强制执行模式

对于 IPS 操作,您可以选择阻止或检测,然后单击保存。

首次应用新的 IPS 规则时,请选择检测以验证它们不会意外阻止正常流量(误报)。在检测模式下,IPS 规则将检测符合条件的流量,并生成事件,但不会阻止流量。之后,如果未发生误报,您可选择阻止来开始阻止攻击。

要执行更精细的控制,不妨在分配 IPS 规则时,覆盖常规 IPS 操作并将特定规则配置为阻止或检测。

3. 运行“漏洞扫描 (推荐设置)”

只分配适合特定计算机的 IPS 规则时,性能最佳。要了解建议的合适规则,请运行“漏洞扫描 (推荐设置)”。在建议部分,单击漏洞扫描 (推荐设置)。您也可以指定趋势科技服务器深度安全防护系统是否应该应用推荐规则。

要定期自动调整 IPS 规则,请预设“漏洞扫描 (推荐设置)”。

4. 应用入侵防御规则

如果不希望由“漏洞扫描 (推荐设置)”自动分配 IPS 规则,则可手动执行此操作。

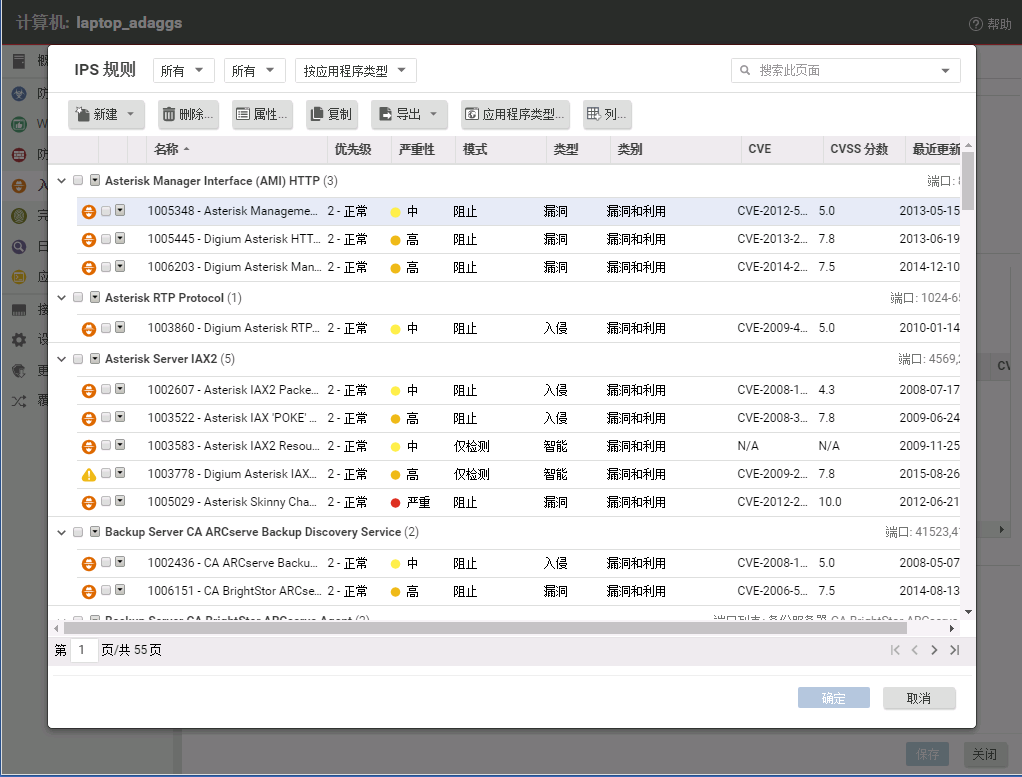

在已分配的入侵防御规则区域中,要添加或删除 IPS 规则,请单击分配/取消分配。这时会显示一个窗口,列出所有可用的入侵防御规则,并可选择或取消选择规则。

应用 IPS 规则后,请监控 CPU、RAM 和网络使用情况,从而确认系统性能是否仍可接受。否则,您可以修改部分设置和部署来改善性能。请参阅性能提示。

将规则设置为检测或阻止

您可将各个规则设置为阻止或检测。如果将计算机或策略的入侵防御行为设置为检测,趋势科技服务器深度安全防护系统会忽略各个规则的设置。如果计算机或策略设置为阻止,则设置为阻止的规则会拦截流量,但设置为检测的规则只会记录流量。

趋势科技发布的一些规则缺省情况下设置为仅检测。例如,邮件客户端入侵防御规则通常为仅检测,因为它们将阻止所有后续邮件的下载。仅当某条件在一定时期内出现多次或一定次数,一些规则才会触发,以在条件再次出现时不会阻止个别条件,但会引发警报。

部分规则也可能会与合法流量匹配,造成误报。缺省情况下,这些规则处于仅检测模式。规则处于检测模式期间,您必须仔细观察事件日志,确保您的特定网络流量并未触发任何误报。如果规则造成了误报,请取消分配该规则,或始终将其置于仅检测模式。但如果没有检测到误报,则可以将其更改为阻止模式。

- 如果规则需要配置,请始终将其置于仅检测模式,直至配置完毕。

- 仅在规则经过配置和测试后方可将其切换至阻止模式。

否则,您可能会意外阻止合法流量并中断网络服务。

检查入侵防御事件

缺省情况下,趋势科技服务器深度安全防护系统管理中心会在每次有波动信号时从趋势科技服务器深度安全防护系统客户端和设备趋势科技服务器深度安全防护系统客户端和趋势科技服务器深度安全防护系统虚拟设备是强制执行用户定义的趋势科技服务器深度安全防护系统策略的组件。 客户端直接部署在计算机上。 设备用于在 VMware vSphere 环境中提供无客户端防护。设备不适用于趋势科技服务器深度安全防护系统即服务。收集防火墙和入侵防御事件日志。趋势科技服务器深度安全防护系统管理中心会将收集到的事件日志保留一段时间,该时间可在管理 > 系统设置 > 存储中设置。缺省设置为一星期。

在趋势科技服务器深度安全防护系统管理中心控制台中,由入侵防御模块生成的事件会显示在事件和报告 > 入侵防御事件下。事件标记有助于对事件进行排序。

您可以向事件手动应用标记,具体方法是右键单击事件,然后单击添加标记。您可以选择只将标记应用给选定事件,或将标记应用给类似的入侵防御事件。

您也可使用自动标记功能对多个事件进行分组和标记。要在趋势科技服务器深度安全防护系统管理中心中配置此功能,请转至事件和报告 > 入侵防御事件 > 自动标记 > 新建可信源。执行标记时可使用三个源:

- 本地可信计算机

- 趋势科技安全软件认证服务

- 可信通用基线(是指从一组计算机中收集的一组文件状态)。

有关事件标记的更多信息,请参阅应用标记来标识和分组事件。

5. 切换到阻止模式

在一段时间内监控入侵防御事件后,一旦确信不会触发任何误报,便可切换到阻止模式。此时这些规则将适用于流量,并生成相关日志事件。

特定规则的最佳做法

HTTP 协议解码规则

在“常见 Web 服务器”应用程序类型中,HTTP 协议解码规则是最重要的规则。此规则负责在其他规则检测 HTTP 流量前解码该流量。此外,使用此规则也可以控制解码过程的各个组件。

如果选择使用需要此规则的任意常见 Web 应用程序或常见 Web 服务器规则,则应使用此规则。在其他规则要求时,趋势科技服务器深度安全防护系统管理中心会自动分配此规则。由于每个 Web 应用程序都是不同的,使用此规则的策略应该先在检测模式下运行一段时间,以确定是否需要进行配置更改,然后再切换至阻止模式。

非法字符列表往往都需要更改。

有关此规则及其如何优化的更多详细信息,请参考以下知识库文章:

http://esupport.trendmicro.com/solution/en-us/1098016.aspx

http://esupport.trendmicro.com/solution/en-us/1054481.aspx

http://esupport.trendmicro.com/solution/en-us/1096566.aspx

跨站点脚本攻击和通用 SQL 注入规则

两类最常见的应用程序层攻击是 SQL 注入和跨站点脚本攻击 (XSS)。缺省情况下,跨站点脚本攻击规则和 SQL 注入规则可截获大部分攻击,但是,如果特定资源导致误报,您可能需要调整这些资源的丢弃分数。

这两个规则都属于智能过滤器,都需要针对 Web 服务器进行定制配置。如果您具有 Web 应用程序漏洞扫描程序提供的输出,您应在防护时利用该信息。例如,如果 login.asp 页面的用户名文本框易受 SQL 注入攻击,请确保将 SQL 注入规则配置为监控该参数并设置较低的丢包阈值。

有关详细信息,请访问:

http://esupport.trendmicro.com/solution/en-US/1098159.aspx

正在检查 SSL 或 TLS

趋势科技服务器深度安全防护系统支持 SSL 检查。启用后,IPS 引擎可解密 SSL 和 TLS 流量,以便扫描其数据包加密部分是否隐藏着攻击。只有趋势科技服务器深度安全防护系统客户端支持过滤 SSL 流量,趋势科技服务器深度安全防护系统虚拟设备不支持。

-

转至计算机。

由于 SSL 检查要求使用服务器证书和私钥,而每个服务器的证书和私钥都是特定的,因此无法通过策略将其应用到许多计算机。请分别为每个计算机进行此配置。

- 双击要检查 SSL 或 TLS 的计算机。

- 转至入侵防御 > 高级。

-

单击查看 SSL 配置,然后单击新建。

按照向导配置要解密的端口号,以及选择或上载服务器的证书和私钥。例如,对于 HTTPS Web 服务器,您通常要选择名为 SSL 的端口(TCP 端口 443)。

- 转至计算机或策略编辑器可以更改策略或特定计算机的这些设置。 要更改策略的设置,请转至“策略”页面并双击要编辑的策略(或者选择策略并单击“详细信息”)。 要更改计算机的设置,请转至“计算机”页面并双击要编辑的计算机(或者选择计算机并单击“详细信息”)。 > 入侵防御。

- 在“已分配的入侵防御规则”表中,右键单击具有“常见 Web 服务器”应用程序类型的规则,然后选择应用程序类型属性。

-

在配置选项卡上,清除已继承和监控来自 Web 服务器的响应复选框。

如果决定使用 SSL 检查,那么为了改善性能,则应禁用对 HTTP 响应的检查。IPS 可以检测的所有 Web 攻击都位于客户端的 HTTP 请求内部,而不是在服务器的 HTTP 响应内,因此禁用对响应的检查既能改善性能,又不会降低安全性。

- 单击确定,然后单击保存。

接口标记

如果需要为具有多个网络接口的计算机上的特定接口分配防火墙规则或 IPS 规则,您可以使用“接口类型”。

缺省情况下,防火墙和入侵防御规则会分配给计算机上的所有接口。例如,如果希望特殊规则仅应用到无线网络接口,您可以使用接口类型完成此操作。要进行此配置,请转至策略 > 接口类型 > 网络接口特性。

创建策略时,不妨想一想不同接口的防护要求有哪些差异。请考虑根据可用于所有潜在的受保护计算机的不同网络填充接口类型。

性能提示

-

从实时扫描中排除文件,前提是文件通常是安全的但具有较高 I/O,例如数据库、Microsoft Exchange 隔离和网络共享(在 Windows 上,可以使用 procmon 查找具有较高 I/O 的文件)

- 降低 CPU 使用率 (仅客户端)

- 在“VM 扫描缓存”中,选择一种实时扫描缓存配置;如果扫描频率不高,则增加到期时间(以避免重复扫描)

- 使用无客户端部署(CPU 使用和 RAM 使用集中在一个虚拟设备中,而不是发生在每个计算机上)

-

减小要扫描的最大文件大小、从中提取文件的最大压缩级别、单个提取文件的最大大小、要提取的文件的最大数量和要扫描的 OLE 层等设置的缺省值或使这些缺省值保持较小

大部分恶意软件都较小,而嵌套压缩表明是恶意软件。但如果不扫描大文件,则存在防恶意软件不会检测部分恶意软件的较低风险。可以使用其他功能来缓解此风险,例如完整性监控。 - 选中使用多线程处理进行恶意软件扫描 (如果可用)

- 减小用于存储隔离文件的最大磁盘空间的值