本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

侵入防御の設定

侵入防御システム (IPS) は、既知またはゼロデイの攻撃からコンピュータを保護します。

アプリケーションやOSに新たな脆弱性が見つかった時点で、パッチがない場合があります。パッチがリリースされたとしても、管理者がパッチをテストしてインストールするまでに時間がかかることがあります。IPSルールは、この間に脆弱性を悪用しようとするトラフィックを破棄してコンピュータを保護します。

保護の対象となるのはファイル共有ソフトウェアやメッセージングソフトウェア (Skypeなど) ですが、SQLインジェクションやクロスサイトスクリプティング (XSS) などの攻撃を受けるWebアプリケーションにも利用できます。その場合、IPSは軽量のWebアプリケーションファイアウォール (WAF) としても使用できます。

このトピックの内容:

IPSを有効にする方法

IPSは、個々のコンピュータに対して有効にすることも、ポリシーを使用して複数のコンピュータに対して有効にすることもできます。

1. 侵入防御をオンにする

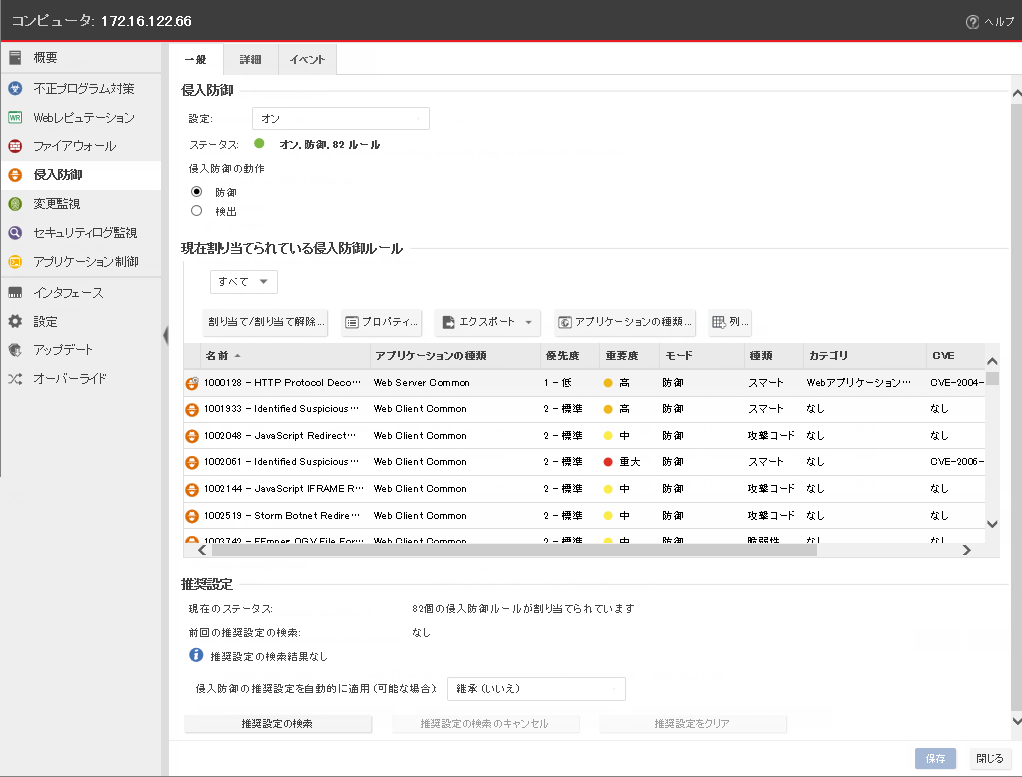

IPSを有効にするには、コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [侵入防御]→[一般] の順に選択します。[設定] で、[オン] または [継承 (オン)] を選択します。施行モードを選択するまでは変更を保存しないでください。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で [侵入防御]→[一般] の順に選択します。[設定] で、[オン] または [継承 (オン)] を選択します。施行モードを選択するまでは変更を保存しないでください。

2. 動作モードを設定する

[侵入防御の動作] で [防御] または [検出] を選択し、[保存] をクリックします。

新しいIPSルールを初めて適用する場合は、[検出] を選択して正常なトラフィックが誤ってブロックされない (誤判定されない) ことを確認します。検出モードでは、IPSルールに一致するトラフィックが検出されてイベントが生成されますが、トラフィックはブロックされません。誤判定が発生しないことを確認できた時点で、[防御] を選択して攻撃のブロックを開始できます。

より詳細に制御するには、IPSルールを割り当てる際に、一般的なIPS処理をオーバーライドして、防御または検出のいずれかを実施する特定のルールを設定します。

3.推奨設定の検索を実行する

最良のパフォーマンスを実現するには、そのコンピュータに該当するIPSルールのみを割り当てます。コンピュータに適したルールに関する推奨設定を取得するには、推奨設定の検索を実行します。[推奨設定] セクションで、[推奨設定の検索] をクリックします。オプションで、推奨されたルールをDeep Securityで適用するかどうかを指定します。

IPSルールを定期的に調整する場合は、推奨設定の検索を予約します。

4. 侵入防御ルールを適用する

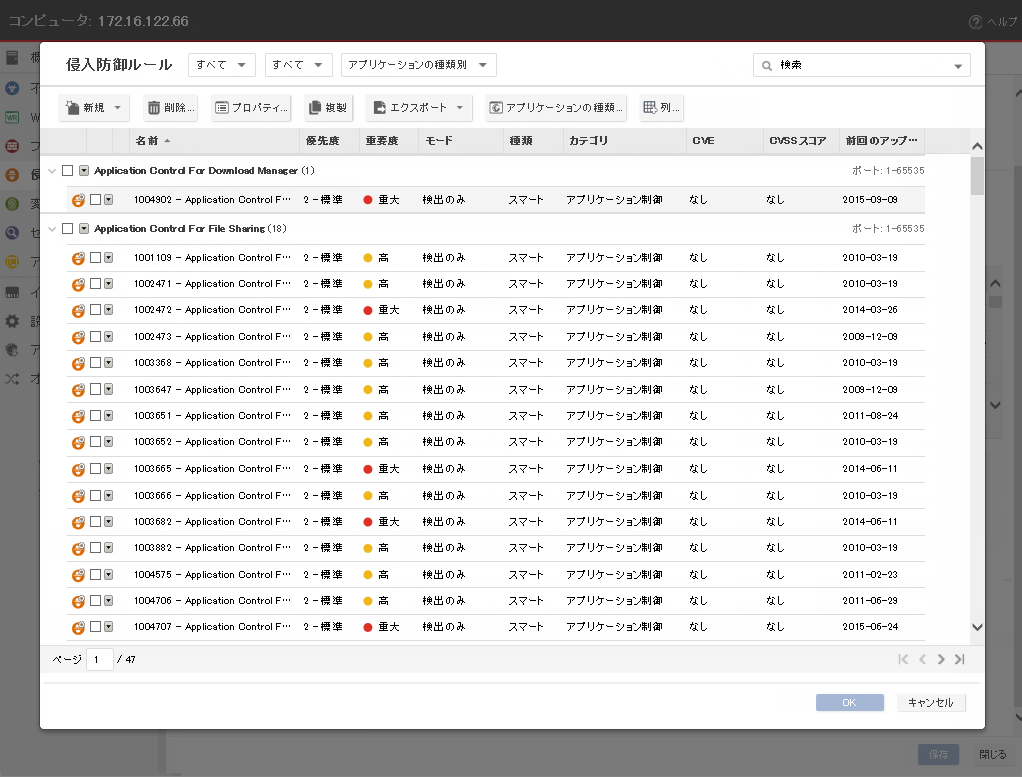

推奨設定の検索で自動的にIPSルールを割り当てない場合は、手動で割り当てることができます。

[現在割り当てられている侵入防御ルール] セクションで、IPSルールを追加または削除するために [割り当て/割り当て解除] をクリックします。使用可能なすべての侵入防御ルールを示す画面が表示され、ルールを選択または選択解除できます。

IPSルールを適用したら、CPU、RAM、およびネットワークの使用量を監視して、システムのパフォーマンスが許容範囲に収まっていることを確認します。パフォーマンスが許容範囲を超えて低下している場合は、パフォーマンスを改善するために一部の設定や環境を変更します。パフォーマンスに関するヒントを参照してください。

ルールを検出または防御に設定する

個々のルールを防御または検出に設定できます。コンピュータまたはポリシーの侵入防御の動作が検出に設定されている場合、個々のルールの設定は無視されます。コンピュータまたはポリシーが防御に設定されている場合、防御に設定されているルールはトラフィックをブロックしますが、検出に設定されているルールはトラフィックをログに記録するだけです。

トレンドマイクロが用意している一部のルールは、初期設定で検出のみモードになっています。たとえば、メールクライアントの侵入防御ルールは、後続するメールのダウンロードがブロックされないように、一般に検出のみモードになっています。一部のルールは、条件が多数回、または一定期間中に一定回数発生した場合にのみトリガされるため、個々の状況は防止されませんが、状況が再度発生した場合はアラートが発令されます。

正規のトラフィックに一致して誤判定を引き起こすルールもあります。初期設定では、これらのルールは検出のみモードになっています。ルールが検出モードになっている状態でイベントログを監視し、実際のネットワークトラフィックで誤判定が発生していないことを確認する必要があります。誤判定を引き起こしているルールは、割り当てを解除するか、検出のみモードのままにします。誤判定が検出されなければ、防御モードに変更することができます。

- 設定が必要なルールは、設定が完了するまで検出のみモードのままにします。

- ルールを防御モードに切り替えるのは、設定とテストの完了後にします。

上記のガイダンスに従わなかった場合、正規のトラフィックが誤ってブロックされて、ネットワークサービスが中断される場合があります。

侵入防御イベントを確認する

Deep Security Managerは、初期設定で、ハートビートごとにDeep Security AgentおよびAppliance![]() Deep Securty AgentとDeep Security Virtual Applianceは、ユーザが定義したDeep Securityポリシーを適用するためのコンポーネントです。

Agentはコンピュータに直接インストールされ、

ApplianceはAgentレスの保護を提供するためにVMware vSphere環境で使用されます。どちらもDeep Security as a Serviceでは使用できません。からファイアウォールイベントログと侵入防御イベントログを収集します。イベントログは、Deep Security Managerによって収集された後、[管理]→[システム設定]→[ストレージ] で設定された一定の期間保持されます。初期設定値は1週間です。

Deep Securty AgentとDeep Security Virtual Applianceは、ユーザが定義したDeep Securityポリシーを適用するためのコンポーネントです。

Agentはコンピュータに直接インストールされ、

ApplianceはAgentレスの保護を提供するためにVMware vSphere環境で使用されます。どちらもDeep Security as a Serviceでは使用できません。からファイアウォールイベントログと侵入防御イベントログを収集します。イベントログは、Deep Security Managerによって収集された後、[管理]→[システム設定]→[ストレージ] で設定された一定の期間保持されます。初期設定値は1週間です。

侵入防御モジュールによって生成されたイベントは、Deep Security Managerコンソールの [イベントとレポート]→[侵入防御イベント] に表示されます。イベントにタグを付けると、イベントをソートしやすくなります。

タグは、イベントを右クリックして [タグの追加] をクリックすることにより、手動でイベントに適用できます。選択したイベントにのみタグを適用するか、同様のすべての侵入防御イベントに適用するかを選択できます。

また、自動タグ付け機能を使用し、複数のイベントをグループ化してラベルを付けることもできます。Deep Security Managerでこの機能を設定するには、[イベントとレポート]→[侵入防御イベント]→[自動タグ付け]→[新しい信頼済みのソース] に進みます。タグ付けの実行に使用できるソースは3つあります。

- 信頼済みのローカルコンピュータ

- トレンドマイクロのソフトウェア安全性評価サービス

- 信頼済みの共通ベースライン。コンピュータグループから収集された、ファイルのステータスのセットです。

イベントのタグ付けの詳細については、イベントを識別およびグループ化するためのタグの適用を参照してください。

5.防御モードに切り替える

侵入防御イベントを一定期間監視して、誤判定がトリガされないことを確認できたら、防御モードに切り替えます。ルールがトラフィックに適用され、関連するログイベントが生成されます。

個々のルールについてのベストプラクティス

HTTPプロトコルデコードルール

HTTPプロトコルデコードルールは、アプリケーションの種類「Web Server Common」の中で最も重要なルールです。このルールは、他のルールによってHTTPトラフィックが検査される前にHTTPトラフィックをデコードします。さらに、このルールを使用して、デコードプロセスの各種のコンポーネントを制御することもできます。

このルールは、このルールを必要とするいずれかの「Web Application Common」ルールまたは「Web Server Common」を使用する場合には必須です。他のルールでこのルールが必要とされる場合、Deep Security Managerはこのルールを自動的に割り当てます。Webアプリケーションは1つ1つ異なるため、設定変更が必要かどうかを判断するために、このルールを使用するポリシーは一定期間検出モードで実行してから保護モードに切り替える必要があります。

無効な文字のリストは、しばしば変更が必要です。

このルールとその調整方法の詳細については、次の製品Q&Aを参照してください。

https://success.trendmicro.com/jp/solution/1120027

https://success.trendmicro.com/jp/solution/1311120

クロスサイトスクリプティングルールと汎用的なSQLインジェクションルール

アプリケーション層への攻撃として最も代表的なものに、SQLインジェクションとクロスサイトスクリプティング (XSS) があります。クロスサイトスクリプティングルールとSQLインジェクションルールは初期設定で攻撃の大半を阻止しますが、特定のリソースが誤判定を引き起こす場合はその破棄のしきい値の調整が必要になることがあります。

この2つのルールは、どちらもWebサーバに合わせてカスタム設定が必要なスマートフィルタです。Webアプリケーション脆弱性Scannerからの情報がある場合は、保護を適用する際に利用することをお勧めします。たとえば、login.aspページのユーザ名フィールドがSQLインジェクションに対して脆弱な場合は、破棄のしきい値を低くしてそのパラメータを監視するようにSQLインジェクションルールを設定してください。

詳細については次のページを参照してください。

https://success.trendmicro.com/jp/solution/1097099

SSLまたはTLSを検査する

Deep Securityでは、SSLインスペクションがサポートされています。この機能を有効にすると、IPSエンジンは、SSLトラフィックとTLSトラフィックを復号して、パケットの暗号化部分に含まれる攻撃を検索できるようになります。SSLトラフィックのフィルタは、Deep Security Agentでのみサポートされます。Deep Security Virtual Applianceではサポートされません。

-

[コンピュータ] に移動します。

SSLインスペクションでは各サーバに固有の秘密鍵が必要となるため、複数のコンピュータに適用されるポリシーではSSLインスペクションを使用できません。SSLインスペクションは、各コンピュータで個別に設定してください。

- SSLインスペクションまたはTLSインスペクションを実施するコンピュータをダブルクリックします。

- [侵入防御]→[詳細] の順に選択します。

-

[SSL設定の表示] をクリックし、[新規] をクリックします。

ウィザードに従って、復号するポート番号を設定し、サーバの秘密鍵を選択またはアップロードします。たとえば、HTTPS Webサーバの場合は、通常、SSLという名前のポート (TCPポート443) を選択します。

- コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[侵入防御] に進みます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[侵入防御] に進みます。 - [現在割り当てられている侵入防御ルール] テーブルで、アプリケーションの種類が「Web Server Common」のルールを右クリックし、[アプリケーションの種類プロパティ] を選択します。

-

[設定] タブで、[継承] と [Webサーバからの応答を監視] の選択を解除します。

SSLインスペクションを使用する場合は、パフォーマンスを高めるために、HTTP応答の監視を無効にしてください。IPSで検出できるWeb攻撃はいずれもサーバのHTTP応答ではなくクライアントのHTTP要求に含まれているため、応答の監視を無効にするとセキュリティが低下することなくパフォーマンスが向上します。

- [OK] をクリックし、[保存] をクリックします。

インタフェースのタグ付け

「インタフェースの種類」は、マシンに複数のネットワークインタフェースが存在する状況で特定のインタフェースにファイアウォールルールまたはIPSルールを割り当てる必要がある場合に使用します。

初期設定では、ファイアウォールルールと侵入防御ルールはコンピュータ上のすべてのインタフェースに割り当てられます。たとえば、ワイヤレスネットワークインタフェースにのみ適用する特別なルールがある場合、「インタフェースの種類」を使用します。これを設定するには、[ポリシー]→[インタフェースの種類]→[ネットワークインタフェースの種類] の順に選択します。

ポリシーを作成する時には、異なるインタフェースに対する保護の違いを考慮してください。「インタフェースの種類」には、保護の対象となるマシンで使用可能な各種ネットワークに基づいて適切な値を設定してください。

パフォーマンスに関するヒント

-

データベース、Microsoft Exchange検出ファイル、ネットワーク共有など、一般に安全であることがわかっていてI/Oが高いファイルをリアルタイム検索から除外します (Windowsの場合は、procmonを使用してI/Oの高いファイルを検出できます)。

- [CPU使用率 (Agentのみ)] を引き下げます。

- [仮想マシンの検索キャッシュ]で、[リアルタイム検索キャッシュの設定] を選択します。検索を頻繁に実行しない場合は、[期限] を引き上げます (頻繁な検索を回避します)。

- Agentレスの配信を使用します (CPUとRAMの使用量が全コンピュータではなく中央のVirtual Applianceだけで発生します)。

-

[検索するファイルの最大サイズ]、[ファイルを解凍する最大圧縮レイヤ]、[解凍した個別ファイルの最大サイズ]、[解凍するファイルの最大数]、および [検索するOLE層] を引き下げるか、低い初期設定値のままにします。

ほとんどの不正プログラムはサイズが小さく、ネストされた圧縮ファイルは不正プログラムであることを示唆しています。ただし、大きなファイルを検索から除外した場合、一部の不正プログラムが検出されないリスクがわずかながら生じます。このリスクは、変更監視などの他の機能で軽減できます。 - [不正プログラム検索でマルチスレッド処理を使用 (利用可能な場合)] を選択します。

- [検出ファイルの保存に使用される最大ディスク容量] を引き下げます。