本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

ポリシーで使用するファイアウォールルールの定義

ファイアウォールルールは、個々のパケットの管理情報を確認します。これらの画面に定義されたルールに基づいて、パケットをブロックまたは許可します。ファイアウォールルールは、直接、コンピュータまたはポリシーに割り当てられ、さらに、コンピュータまたはコンピュータ全体に割り当てられます。

新しいファイアウォールルールを作成する

[ポリシー]→[共通オブジェクト]→[ルール]→[ファイアウォールルール] 画面で新しいファイアウォールルールを追加する方法は3つあります。

- 新しいルールを作成するには、[新規]→[新規ファイアウォールルール] をクリックします。

- XMLファイルからルールをインポートするには、[新規]→[ファイルからインポート] をクリックします。

- 既存のルールをコピーして変更するには、そのルールをリストから選択し、[複製] をクリックします。新しいルールを編集するには、そのルールを選択し、[プロパティ] をクリックします。

ファイアウォールルールプロパティを設定する

プロパティは、新しいルールを作成するときと既存ルールを編集するときに設定できます。

一般情報

- 名前: ファイアウォールルールの名前。

- 説明: ファイアウォールルールの詳細な説明。

- 処理: ファイアウォールルールによって、4つの異なる処理が可能です。これらについて、次に順を追って説明します。

- ファイアウォールでは、トラフィックのバイパスが可能です。これは、パケットがファイアウォールと侵入防御エンジンをすべてバイパスできるようにするための特別なルールです。この設定は、フィルタリングを望まないマルチメディア系プロトコルのために設計されています。

- ログのみが可能です。つまり、ログにエントリを作成するだけで、トラフィックに干渉しません。

- 定義済みのトラフィックを強制的に許可できます (他のトラフィックを除外することなく、このルールによって定義されたトラフィックを許可できます)。

- トラフィックの拒否が可能です (このルールによって定義されたトラフィックを拒否します)。

- トラフィックの許可が可能です (このフィルタによって定義されたトラフィックを例外的に許可します)。

処理と優先度の関係の詳細については、ファイアウォールルールの処理と優先度を参照してください。

コンピュータに有効な許可ルールがない場合、拒否ルールでブロックされていないかぎり、すべてのトラフィックが許可されます。許可ルールを1つ作成したら、許可ルールの条件を満たしていないかぎり、その他すべてのトラフィックがブロックされます。ただし、1つだけ例外があります。ICMPv6トラフィックは、拒否ルールでブロックされていないかぎり、常に許可されます。特定のパケットに適用されるのは、1つのルール処理だけです。同じ優先度のルールが複数ある場合は、上記の順序で適用されます。 - 優先度: ルール処理に「強制的に許可」、「拒否」、または「ログのみ」を選択した場合、ここには0 (最低) から4 (最高) の優先度を設定できます。優先度を設定すると、ルール処理を組み合わせて、階層型のルール効果を実現できます。ログのみルールでの優先度は4のみ設定でき、許可ルールでは0のみが設定できます。

優先度により、ルールが適用される順序を決定します。優先度の低いルールよりも優先度の高いルールが優先的に適用されます。たとえば、ポート80の受信を強制的に許可する優先度2のルールが適用されるより前に、ポート80の受信を拒否する優先度3のルールが適用され、パケットを破棄します。

- パケットの方向: Deep Securityのファイアウォールは双方向のファイアウォールです。したがって、ネットワークからDeep Securityホストへのトラフィック (受信) とホストからネットワークへのトラフィック (送信) の両方にルールを適用できます。 このルールが受信または送信のどちらのトラフィックに適用されるかを選択します。

-

1つのファイアウォールルールは一方向にのみ適用されます。このため、特定の種類のトラフィックを対象とするファイアウォールルールはペアにしてください。

- フレームの種類: フレームの種類を選択します。[選択以外] チェックボックスを使用して、このフレームの種類をフィルタリングするのか、このフレーム以外の種類をフィルタリングするのかを指定します。「フレーム」とはイーサネットフレームを指し、フレームで送信されるデータは、使用可能なプロトコルによって指定されます。インターネットプロトコル (IP)、アドレス解決プロトコル (ARP)、および逆アドレス解決プロトコル (REVARP) が、現在のイーサネットネットワークで使用されている最も一般的なプロトコルですが、リストから [その他] を選択することで、その他の任意のフレームの種類を「フレーム番号」で指定できます。

-

IPv4またはIPv6のいずれかを選択できます。両方を指定するには、[IP] を選択します。SolarisのAgentは、フレームの種類がIPのパケットのみ確認します。LinuxのAgentは、フレームの種類がIPまたはARPのパケットのみ確認します。その他のフレームの種類のパケットは許可されます。Virtual Applianceにはこのような制限事項はありません。保護する仮想マシンのOSに関係なく、すべてのフレームの種類を確認できます。フレームの種類のリストについては、Internet Assigned Numbers Authority (IANA) のWebサイトを参照してください。

フレームの種類としてインターネットプロトコル (IP) を選択すると、ルールで検索するトランスポートプロトコルを指定する [プロトコル] フィールドが有効になります。このチェックボックスを使用して、このプロトコルをフィルタするのか、またはこのプロトコル以外をフィルタするのかを指定します。事前定義された共通プロトコルのリストから選択するか、[その他] を選択してプロトコル番号 (0~255の3桁の10進値) を入力できます。

パケットの送信元と送信先

ファイアウォールでは、IPアドレス、MACアドレス、またはポートを使用して、トラフィックの送信元と送信先を判断できます。

IPアドレス

IPアドレスの定義には、これらのオプションを使用できます。

- 任意: アドレスの指定がないので、送信元または送信先として任意のホストが対象

- 単一IP: IPアドレスを使用してコンピュータを特定

- マスクされているIP: 同じサブネットマスクを使用するすべてのコンピュータにルールを適用

- 範囲: IPアドレスが特定の範囲内にあるすべてのコンピュータにルールを適用

- IP: IPアドレスが連続しない複数のコンピュータにルールを適用する場合に使用

- IPリスト: [ポリシー]→[共通オブジェクト]→[リスト]→[IPリスト] 画面で定義した値の選択が可能

MACアドレス

MACアドレスの定義には、次のオプションを使用できます。

- 任意:MACアドレスの指定がないので、すべてのアドレスにルールを適用

- 単一MAC: 特定のMACアドレスにルールを適用

- MAC: ここで指定された複数のMACアドレスにルールを適用

- MACリスト: [ポリシー]→[共通オブジェクト]→[リスト]→[MACリスト] 画面で定義した値の選択が可能

ポート

ポートの定義には、次のオプションを使用できます。

- 任意: すべてのポートにルールを適用

- ポート: ここで指定された複数のポートにルールを適用

- ポートリスト: [ポリシー]→[共通オブジェクト]→[リスト]→[ポートリスト] 画面で定義した値の選択が可能

指定フラグ

[一般情報] セクションで、プロトコルにTCP、ICMP、またはTCP+UDPを選択した場合、特定のフラグを監視するようにファイアウォールルールに指示できます。すべてのフラグにルールを適用するのでない場合、次のフラグから選択できます。

- URG

- ACK

- PSH

- RST

- SYN

- FIN

これらのフラグは、複数の攻撃に対してさまざまな方法で使用できます。ここでは、その一部についてのみ説明します。

URGフラグは、パケットの緊急性が高く、他のパケットよりも先に処理する必要があることを示します。PSHフラグは、バッファを消去し、すべての情報をアプリケーションに送信するようにTCPスタックを設定します。どちらのフラグも、Xmas検索と呼ばれるポート検索に使用できます。これは通常、URGフラグとPSHフラグが有効になっているFINパケットです。この検索の名前は、フラグのバイト (00101001) で、各ビットがクリスマスツリーのように交互にオンとオフになっていることに由来します。

保護されていないコンピュータがXmas検索に関連するパケットを受信すると、次の処理が実行されます。

| 条件 | 応答 |

|---|---|

| ポートが閉じている | RSTパケットを返す |

| ポートが開いている | 応答なし、開いているポートの存在を公開 |

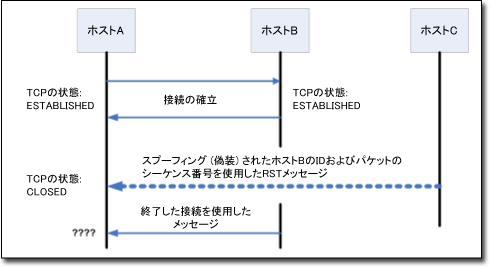

RST (RESET) フラグは、TCP接続を即座に終了します。上記のように、正常な使用方法の1つに、接続できない、または接続が許可されていない閉じているポートへの接続の終了があります。ただし、RSTフラグは、実行中のセッションを中断することを目的としたRESET攻撃に使用されることもあります。次の図は、ホストBからのパケットに含まれるとホストAが予測していたTCPシーケンス番号を、ホストCが計算し、RSTパケットがホストBから送信されたようにホストAに対して偽装した状況を示しています。最終的な結果は、DoS攻撃になります。

イベント

このルールによってイベントログを有効にするか無効にするかを選択します。イベントログが有効な場合は、イベントのパケットデータを記録できます。

オプション

アラート

このファイアウォールルールがトリガされたときに、アラートをトリガする必要があるかどうかを指定します。このルールを特定の期間だけ有効にする場合は、リストのスケジュールを割り当てます。

スケジュール

予約された時間のみファイアウォールルールを有効化するかどうかを選択します。

) で表示されます。

) で表示されます。

コンテキスト

コンテキストは、コンピュータのネットワーク環境に応じてさまざまなセキュリティポリシーを実装する有効な方法です。コンテキストは一般的に、コンピュータ (通常はモバイルノートパソコン) が社内または社外にあるかどうかで異なるファイアウォールや侵入防御ルールを適用するポリシーを作成するために使用します。

コンテキストは、ファイアウォールルールおよび侵入防御ルールと関連付けられるよう設計されています。ルールに関連付けられたコンテキストの定義条件に一致した場合、ルールは適用されます。

コンピュータの場所を決定するには、コンピュータがどのようにドメインコントローラと接続されているかコンテキストで検証します。コンテキストの詳細については、[ポリシー]→[共通オブジェクト]→[その他]→[コンテキスト] を参照してください。

割り当て対象

このタブではファイアウォールルールおよびこのルールが適用されるコンピュータのリストが表示されます。ファイアウォールルールは、 [ポリシー]画面および [コンピュータ] 画面から割り当てることができます。