本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

変更監視の設定

変更監視保護モジュールは、不審なアクティビティを示している可能性があるファイルや重要なシステム領域 (Windowsレジストリなど) への変更を検出します。検出では、現在の状況が、以前に記録されたベースラインの読み取り値と比較されます。Deep Securityには、事前定義された変更監視ルールが付属しています。新しい変更監視ルールは、セキュリティアップデートで提供されます。

変更監視は、システムに加えられた変更を検出しますが、変更を防止したり元に戻したりすることはありません。

変更監視は、次の操作を行うことで、ポリシー内で有効にすることも、コンピュータレベルで有効にすることもできます。

変更監視を有効にしたら、次のトピックに慣れておくとよいでしょう。

変更監視を有効にする

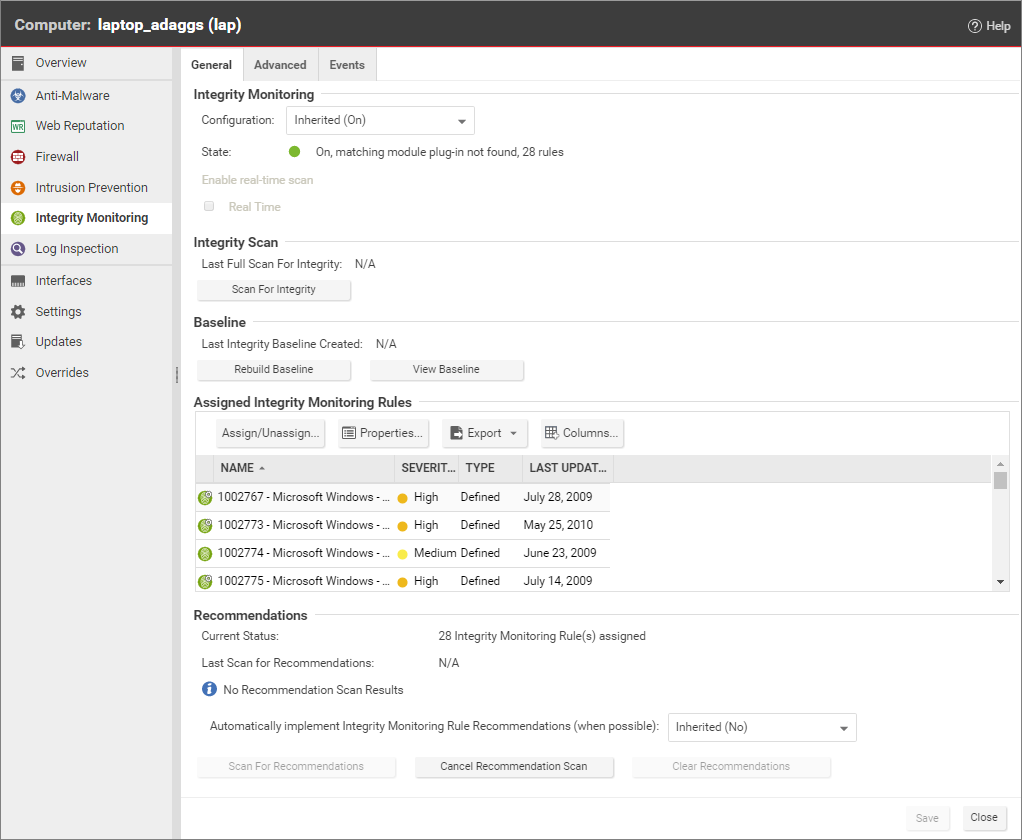

コンピュータまたはポリシーの設定で変更監視を有効にすることができます。これを行うには、ポリシーまたはコンピュータエディタを開き、変更監視 > 一般に移動します。設定をオンまたは継承 (オン) に設定し、保存をクリックします。

推奨設定の検索を実行する

コンピュータで推奨設定スキャンを実行して、適切なルールに関する推奨設定を取得します。これを行うには、コンピュータエディタを開き、変更監視 > 一般に移動します。推奨設定セクションで、推奨設定のスキャンをクリックします。オプションで、Deep Securityが見つけたルール推奨設定を実装するように指定することもできます。

推奨される変更監視ルールを適用すると、監視対象のエンティティと属性が多くなりすぎる可能性があります。重要で監視すべき対象を特定し、カスタムルールを作成するかまたは事前定義されたルールを調整することをお勧めします。頻繁に変更されるプロパティ (プロセスIDや送信元ポート番号など) を監視するルールでは、検出数が多くなりがちなため、調整が必要になることがあるので、注意が必要です。

リアルタイム変更監視スキャンを有効にしていて、一部の推奨ルールが頻繁に変更されるディレクトリを監視しているためにイベントが多すぎると感じた場合は、それらのルールのリアルタイムスキャンを無効にすることができます。ポリシー > 共通オブジェクト > ルール > 変更監視ルールに移動し、ルールをダブルクリックします。オプションタブで、リアルタイム監視を許可の選択を解除します。

変更監視ルールを適用する

推奨設定の検索の実行時に推奨されたルールをDeep Securityで自動的に実装することができます。また、ルールを手動で割り当てることもできます。

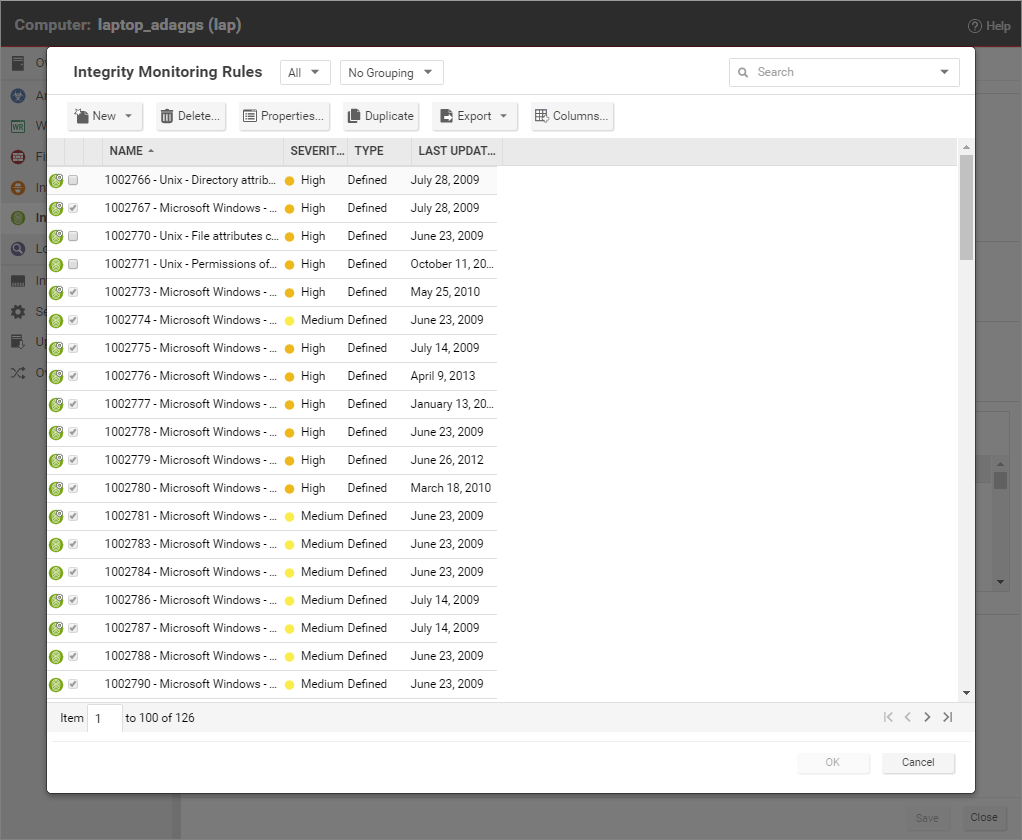

コンピュータまたはポリシーエディタで、変更監視 > 一般に移動します。割り当てられた変更監視ルールセクションには、このポリシーまたはコンピュータに適用されているルールが表示されます。変更監視ルールを追加または削除するには、割り当て/割り当て解除をクリックします。これにより、利用可能なすべての変更監視ルールが表示され、ルールを選択または選択解除できます。

トレンドマイクロが作成した変更監視ルールの中には、正しく機能させるためにローカル設定を必要とするものがあります。これらのルールのいずれかをコンピュータに割り当てた場合、またはこれらのルールのいずれかが自動的に割り当てられた場合は、設定が必要であることを通知するアラートが表示されます。

変更監視ルールは、ローカルで編集して編集中のコンピュータまたはポリシーにのみ変更内容を適用することも、グローバルに編集してルールを使用する他のすべてのポリシーまたはコンピュータに変更内容を適用することもできます。ルールをローカルで編集するには、そのルールを右クリックして [プロパティ] をクリックします。ルールをグローバルに編集するには、そのルールを右クリックして [プロパティ (グローバル)] をクリックします。

組織にとって重要な特定の変更 (新しいユーザの追加や新しいソフトウェアのインストールなど) を監視するために、カスタムルールを作成することもできます。カスタムルールの作成方法の詳細については、変更監視 rules languagesを参照してください。

パフォーマンスを向上させ、競合や誤検出を避けるためには、できるだけ具体的な変更監視ルールを作成します。たとえば、ハードドライブ全体を監視するルールは作成しないでください。

コンピュータのベースラインを構築する

ベースラインは、変更の検索の結果を比較するための元の安全な状態です。コンピュータで変更の検索の新しいベースラインを作成するには、コンピュータエディタを開き、変更監視 > 一般に移動して、ベースラインの再構築をクリックします。

現在のベースラインデータを表示するには、[ベースラインの表示] をクリックします。

大量のベースラインデータに関連するパフォーマンスの問題により、最新バージョンのDeep Security Managerでは、ベースラインの表示が表示されません。詳細については、大量の変更監視ベースラインデータによるデータベースのパフォーマンス問題をご覧ください。

パッチを適用した後は、新しいベースライン検索を実行することをお勧めします。

定期的に変更をスキャンする

定期的に変更をスキャンします。手動検索を実行するには、コンピュータエディタを開き、変更監視 > 一般に移動して整合性をスキャンをクリックします。また、定期的にスキャンを実行する予約タスクを作成することもできます。

テスト変更監視

以降の変更監視設定の手順に進む前に、ルールとベースラインが正常に動作しているかどうかをテストします。

- 変更監視が有効になっていることを確認します。

- コンピュータエディタまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[変更監視]→[現在割り当てられている変更監視ルール] に移動します。[割り当て/割り当て解除] をクリックします。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[変更監視]→[現在割り当てられている変更監視ルール] に移動します。[割り当て/割り当て解除] をクリックします。 - もしWindowsユーザであれば、1002773 - Microsoft Windows - 'Hosts'ファイルが変更されましたを検索し、ルールを有効にしてください。このルールはC:\windows\system32\drivers\etc\hostsに変更が加えられたときにアラートを発します。

Linuxユーザの場合、1003513 - Unix - /etcの場所でのファイル属性の変更を検索し、ルールを有効にしてください。このルールは、/etc/hostsファイルに変更が加えられたときにアラートを発します。

- 上記のファイルを変更し、変更を保存します。

- コンピュータエディタ

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[変更監視]→[一般] に移動し、[変更の検索] をクリックします。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[変更監視]→[一般] に移動し、[変更の検索] をクリックします。 - [イベントとレポート]→[変更監視イベント] に移動し、ホストファイルの変更が記録されていることを確認します。検出が記録されていれば、変更監視モジュールは正常に動作しています。

変更監視スキャンの種類

変更監視検索を実行するためのオプションは3つあります。

- 手動検索: 手動の変更監視検索は、コンピュータエディタ

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開いて [変更監視]→[一般] に移動することにより、必要に応じて実行できます。[変更の検索] セクションで、[変更の検索] をクリックします。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開いて [変更監視]→[一般] に移動することにより、必要に応じて実行できます。[変更の検索] セクションで、[変更の検索] をクリックします。 - 予約検索: 他のDeep Security操作と同様に、変更監視検索をスケジュールすることができます。Deep Securityは監視対象のエンティティをチェックし、前回の検索以降の変更を特定して記録します。検索間の監視対象エンティティの複数の変更は追跡されず、最後の変更のみが検出されます。エンティティの状態に対する複数の変更を検出して報告するには、予約検索の頻度を増やす (例えば、週次ではなく日次にする) か、頻繁に変更されるエンティティに対してリアルタイム検索を有効にすることを検討してください。予約変更監視検索を有効にするには、管理 > 予約タスク > 新規に移動します。新規予約タスクウィザードで、変更の検索と予約検索の頻度を選択します。新規予約タスクウィザードで要求される情報を希望の仕様で入力してください。予約タスクの詳細については、Deep Security予約タスクの設定を参照してください。

- リアルタイム検索: リアルタイム検索を有効にすることができます。このオプションを選択すると、Deep Securityはエンティティの変更をリアルタイムで監視し、変更を検出すると変更監視イベントを発生させます。イベントは、次のハートビート通信時にDeep Security Managerに送信されるか、syslogを介してSIEMにリアルタイムで転送されます。リアルタイム検索を有効にするには、コンピュータまたはポリシーエディタ

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。 > 変更監視 > 一般に移動し、リアルタイムを選択します。64ビットLinuxプラットフォーム上のDeep Securityエージェント11.0以降および64ビットWindowsサーバー上のDeep Securityエージェント11.2以降では、リアルタイム検索結果にファイルを変更したユーザおよびプロセスが表示されます。この機能をサポートするプラットフォームの詳細については、各プラットフォームでサポートされている機能を参照してください。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。 > 変更監視 > 一般に移動し、リアルタイムを選択します。64ビットLinuxプラットフォーム上のDeep Securityエージェント11.0以降および64ビットWindowsサーバー上のDeep Securityエージェント11.2以降では、リアルタイム検索結果にファイルを変更したユーザおよびプロセスが表示されます。この機能をサポートするプラットフォームの詳細については、各プラットフォームでサポートされている機能を参照してください。

すべてのファイルの変更に対するディスク全体のリアルタイムモニタは、パフォーマンスに影響を与え、変更監視イベントが多すぎる結果となります。安全策として、ルートドライブ (C:\) をリアルタイムでモニタする場合、Deep Security は実行可能ファイルとスクリプトのみをモニタします。すべてのファイルをリアルタイムでモニタしたい場合は、ルートドライブ以外のフォルダを指定してください。

変更監視検索パフォーマンスの設定

以下の設定を変更すると、変更監視検索のパフォーマンスを改善できることがあります。

CPUの使用率を制限する

変更監視のシステム検索ではローカルのCPUリソースを消費します。これは、最初に初期ベースラインが作成され、その後のシステム検索時にはシステムの状態がベースラインと照合されるためです。変更監視が予想以上にリソースを消費していることが判明した場合、CPUの使用率を次のレベルに制限することができます。

- 高: 一時停止せずに、ファイルを次々に検索する

- 中: ファイル検索の間に一時停止処理を行い、CPUリソースの消費を抑える

- 低: ファイル検索の間に、「中」よりも長い時間一時停止処理を行う

[変更監視のCPU使用率レベル] 設定を変更するには、コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開いて [変更監視]→[詳細] に進みます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開いて [変更監視]→[詳細] に進みます。

コンテンツハッシュアルゴリズムを変更する

変更監視モジュールがベースライン情報を格納するために使用するハッシュアルゴリズムを選択できます。複数のアルゴリズムを選択できますが、パフォーマンスに悪影響を与えるため、お勧めしません。

コンテンツハッシュアルゴリズムを変更できます。

仮想マシンの検索キャッシュ設定を有効にする

変更監視に検索キャッシュを使用すると、大規模なVMware環境で複数の仮想マシンから同じ内容を検索する必要性がなくなるため、検索の効率が向上します。仮想マシンで使用する検索キャッシュ設定を選択するには、コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開き、[変更監視]→[詳細]→[仮想マシンの検索キャッシュ] の順に進みます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。を開き、[変更監視]→[詳細]→[仮想マシンの検索キャッシュ] の順に進みます。

変更監視イベントのタグ付け

生成されたイベント変更監視モジュールがDeep Security Managerの下に表示されます。イベント&レポート>変更監視イベント。イベントのタグ付けを行うと、イベントをソートしやすくなり、問題のないイベントと詳細な調査が必要なイベントを判別しやすくなります。

タグは、イベントを右クリックして [タグの追加] をクリックすることにより、手動でイベントに適用できます。タグを選択したイベントにのみ適用するか、同様のすべての変更監視イベントに適用するかを選択できます。

また、自動タグ付け機能を使用し、複数のイベントをグループ化してラベルを付けることもできます。Deep Security Managerでこの機能を設定するには、[イベントとレポート]→[変更監視イベント]→[自動タグ付け]→[新しい信頼済みのソース] に進みます。タグ付けの実行に使用できるソースは3つあります。

- 信頼済みのローカルコンピュータ

- トレンドマイクロのソフトウェア安全性評価サービス

- 信頼済みの共通ベースライン。コンピュータグループから収集された、ファイルのステータスのセットです。

イベントのタグ付けの詳細については、イベントを識別およびグループ化するためのタグの適用を参照してください。