本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

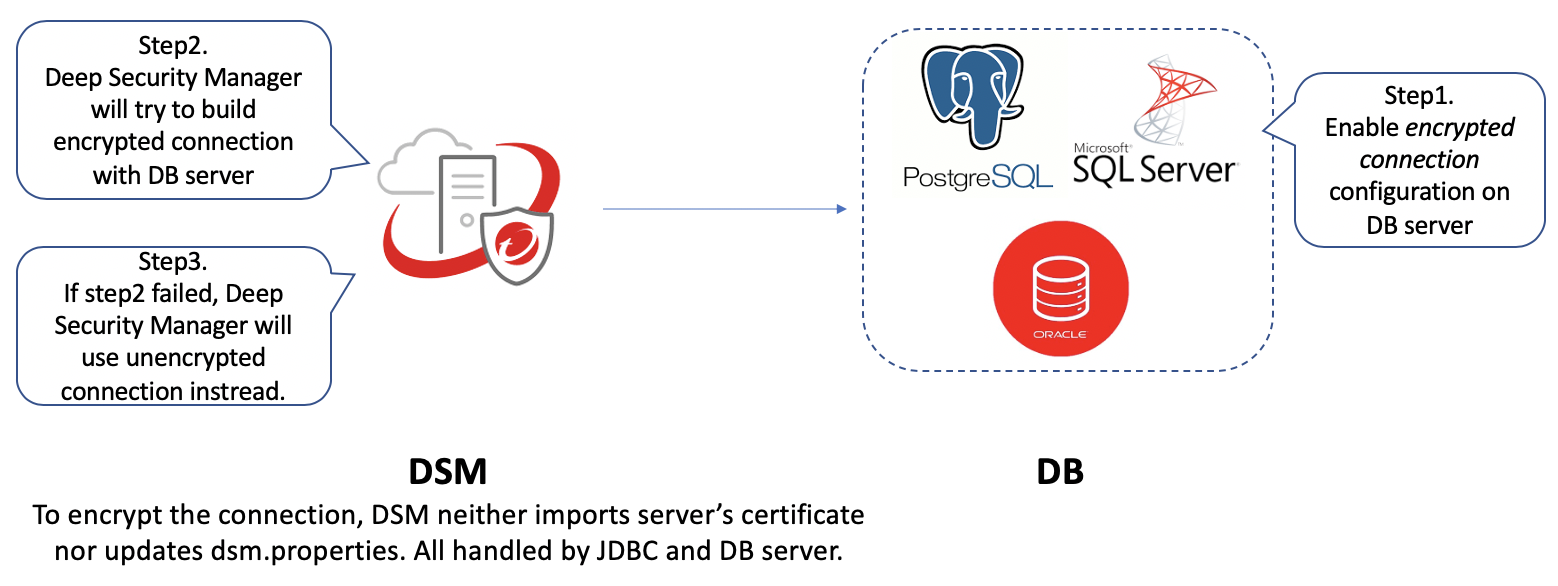

Deep Security Managerとデータベース間の通信の暗号化

Deep Security Managerとデータベース間の通信チャネルが安全でない場合、それらの間の通信を暗号化することができます。現在の設計では、 Deep Security Managerは、まずデータベースサーバとの暗号化された接続を確立しようとします。失敗した場合、 Deep Security Managerはデータベースサーバとの暗号化されていない接続を使用します。

関連するメカニズムは、 Deep Security Managerの基になるデータベースライブラリに組み込まれているため、サーバ証明書をインポートする必要はなく、設定ファイルをアップデートする必要はありません。暗号化されたセッションを有効にするときにパフォーマンスに重大な影響を及ぼすかどうかを判断するには、データベースのベンダーおよびそのサポートドキュメントを参照する必要があります。

この手順は、使用するデータベースによって異なります。

このセクションでは、データベースサーバでAgentを実行する、Managerとデータベース間の暗号化を無効にする方法、および古いDeep Security Managerバージョンからのアップグレードしてください。

Managerとデータベースの間の通信を暗号化する

Microsoft SQL Serverデータベース

Deep Security Manager 20がインストールされていない場合は、次の手順を実行します。

- Microsoft社のMSDNサイトで データベースエンジンへの暗号化された接続を有効にするの手順に従って、Microsoft SQL Serverで暗号化された接続オプションを有効にしてください。

- Deep Security Managerをインストールします。

初期設定では、 Deep Security Manager 20とMicrosoft SQL Server間の通信は暗号化されます。

すでに Deep Security Manager 20がインストールされており、Microsoft SQL Serverで暗号化オプションを有効にしていない場合:

- Deep Security Managerを停止します20。

- Microsoft MSDNサイトでデータベースエンジンに対する暗号化された接続を有効にするの手順に従って、Microsoft SQL Serverで暗号化された接続オプションを有効にします。

- Deep Security Managerの再起動。

初期設定では、 Deep Security Manager 20とMicrosoft SQL Server間の通信は暗号化されます。

select client_net_address,connect_time,net_transport,protocol_type,encrypt_option from sys.dm_exec_connectionsを使用してください。Oracleデータベース

Deep Security Manager 20がインストールされていない場合は、次の手順を実行します。

- Oracle Help Centerで Data Encryption and Integrityを設定する方法の手順に従って、Oracle Database Server側で暗号化された接続オプションを有効にします。

- Deep Security Managerをインストールします。

初期設定では、 Deep Security Manager 20と Oracle Database Serverとの間の通信は暗号化されます。

すでにDeep Security Manager 20がインストールされていて、 Oracle Database Serverの暗号化オプションを有効にしていない場合は、すでにインストールされています。

- Deep Security Managerを停止します20。

- Oracle Help Centerで Data Encryption and Integrityを設定する方法の手順に従って、Oracle Database Server側で暗号化された接続オプションを有効にします。

- Deep Security Managerの再起動。

初期設定では、 Deep Security Manager 20と Oracle Database Serverとの間の通信は暗号化されます。

オラクル社のブログ記事「ネイティブ暗号化と整合性の使用の検証」に従って、暗号化された接続が有効かどうかを確認してください。

PostgreSQL

Deep Security Manager 20をまだインストールしていない場合は、次の手順を実行します。

- PostgreSQLでSSLを有効にします。オンプレミスのPostgreSQLデータベースについては、 Secure TCP/IP SSL接続 を参照してください。Amazon RDS for PostgreSQLの場合、詳細については、 PostgreSQLデータベースインスタンスでのSSLの使用を参照してください。

- Deep Security Managerをインストールします。

初期設定では、 Deep Security Manager 20とPostgreSQL データベースサーバとの間の通信は暗号化されます。

Deep Security Manager 20がすでにインストールされており、PostgreSQL データベースサーバで暗号化オプションが有効になっていない場合:

- Deep Security Managerを停止します20。

- PostgreSQLでSSLを有効にします。オンプレミスのPostgreSQLデータベースについては、 Secure TCP/IP SSL接続 を参照してください。Amazon RDS for PostgreSQLの場合、詳細については、 PostgreSQLデータベースインスタンスでのSSLの使用を参照してください。

- Deep Security Managerの再起動。

初期設定では、 Deep Security Manager 20とPostgreSQL データベースサーバとの間の通信は暗号化されます。

TLSを使用してマネージャーが接続されていることを確認するには、次のクエリを使用して[SSL]列を確認します。select a.client_addr, a.application_name, a.usename, s.* from pg_stat_ssl s join pg_stat_activity a using (pid) where a.datname='<Deep Security database name>';

データベースサーバでAgentを実行する

Agentを使用してデータベースを保護している場合は、暗号化を有効にする必要があります。セキュリティ更新プログラム( )を実行すると、次のエラーメッセージが表示されます。 Deep Security Managerは、新しい侵入防御ルールをデータベースに格納します。データが暗号化されていないと、Agentによるルールの解析の際に、ルール名が原因である誤判定がほぼ間違いなく発生してしまいます。

Managerとデータベース間の暗号化を無効にする

まれに、Deep Security Managerとデータベース間の暗号化を無効にすることが必要になる場合があります。たとえば、古いバージョンのSQL Serverを使用している場合は、接続エラーを回避するために暗号化を無効にしなければならないことがあります。詳細については、 エラー:データベースサーバへの安全な接続を確立できませんでした。

暗号化を無効にするには、データベースの種類に応じた手順に従ってください。

Microsoft SQL Server

- Deep Security Managerサービスを停止します。

- SQL Serverで、 データベースエンジンへの暗号化された接続を有効にするで有効にされた[強制暗号化]オプションを無効にします。

- (オプション) Deep Security Manager 20がDeep Security Manager 12.5またはそれ以前のバージョンからアップグレードされた場合は、

dsm.propertiesの暗号化に関連するすべての設定を削除します。 - 必要に応じてMicrosoft SQL Serverを再起動してください。

- Deep Security Managerを起動します。

database.SqlServer.encrypt=true

database.SqlServer.trustServerCertificate=true

Deep Security 10.1またはそれ以前のバージョンからアップグレードした場合、データベースへの接続で名前付きパイプがトランスポートとして使用される場合は、代わりに次の行を削除してください。database.SqlServer.ssl=require

Oracle Database

- Deep Security Managerサービスを停止します。

- データの暗号化と整合性を設定する方法 に従って、Oracleサーバで接続暗号化を無効にします。

- (オプション) Deep Security Manager 20がDeep Security Manager 12.5またはそれ以前のバージョンからアップグレードされた場合は、dsm.propertiesの暗号化に関連するすべての設定を削除します。

- Oracleリスナーを再起動します。

- Deep Security Managerサービスを開始します。

database.Oracle.oracle.net.encryption_types_client=(AES256)

database.Oracle.oracle.net.encryption_client=REQUIRED

database.Oracle.oracle.net.crypto_checksum_types_client=(SHA1)

database.Oracle.oracle.net.crypto_checksum_client=REQUIRED

PostgreSQL

- Deep Security Managerサービスを停止します。

- TCP/IP Connections with SSL に従って、ssl=on in postgresql.confを削除し、PostgreSQLデータベースで接続暗号化を無効にします。

- (オプション) Deep Security Manager 20がDeep Security Manager 12.5またはそれ以前のバージョンからアップグレードされた場合は、dsm.propertiesの暗号化に関連するすべての設定を削除します。

- PostgreSQLサービスを再起動します。

- Deep Security Managerサービスを開始します。

database.PostgreSQL.connectionParameters=ssl=true

古いDeep Security Managerバージョンからのアップグレード

現在Deep Security Manager 12.5以前を使用しており、次の条件を満たす場合:

- 暗号化された接続が有効になっています。

- PostgreSQLデータベースサーバを使用します。

アップグレードする前に、次の手順に従ってください。

いずれかの条件が満たされない場合は、次のセクションを無視して、 Deep Security Manager 20.0に直接アップグレードできます。

Deep Security Managerをアップグレード

PostgreSQL JDBCドライバはバージョンによって動作が異なるため、アップグレードする前に次の手順を実行する必要があります。

- 証明書をPostgreSQLデータベースサーバからエクスポートします。(これはすでに完了しているはずです。これは、古いDeep Security Managerで接続暗号化を有効にするために証明書が必要になるためです。).

- 証明書ファイルの名前をroot.crt .と変更します。

- あらかじめ定義されたDeep Security Manager 20のパスに配置します。

- アップグレードフローを実行します。Deep Security Manager 20は、アップグレード後に引き続きPostgreSQLサーバとの暗号化された接続を使用します。

Linuxでは、 root.crtを~/.postgresql/に配置してください。

Windowsでは、 root.crtを c:\Users\{USERNAME}\AppData\Roaming\postgresql\。