本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Azure Governmentのインスタンスを保護するにはどうすればいいですか?

Azure Governmentのインスタンスを保護するには、次のオプションがあります。

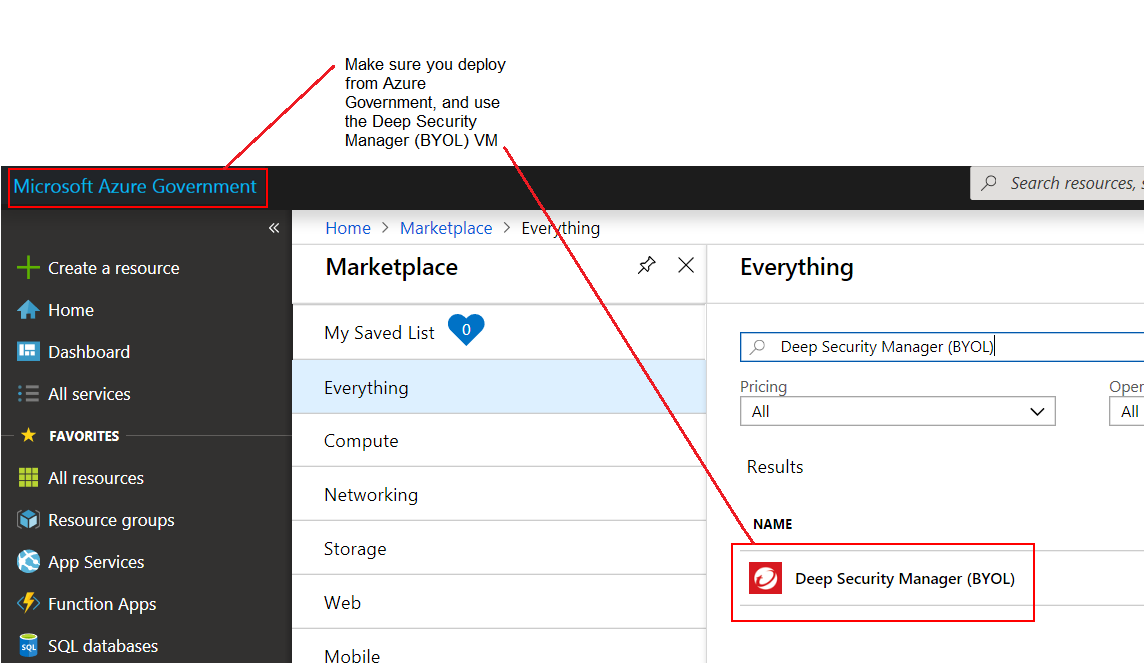

- Deep Security Managerは、Azure GovernmentのマーケットプレイスにリストされているDeep Security Manager(BYOL)VMを使用して配信できます(下の画像を参照)。 Azure Governmentの配置手順は他の地域と同じです。

- Deep Security Managerのオンプレミスソフトウェアは、Azure Government内で実行されるAzure VMにインストールできます。

グローバルAzureのマネージャを使用してAzure Governmentのインスタンスを保護する

Deep Security ManagerがAzure Governmentの外部にある場合、ManagerでAzure Government内のコンピュータを管理すると、ITARコンプライアンスに違反することになるので注意してください。

Deep Security ManagerコンソールでComputers>Add>Add Accountオプションを使用してAzure GovernmentのインスタンスをグローバルAzureのマネージャに追加することはできません。また、その逆もできません。これは、管理者が独自のクラウド内のAzureインスタンスとのみ通信できるためです。

Deep Security ManagerがAzure Governmentクラウドの外部にあり、Azure Governmentクラウド内のインスタンスを保護するためにDeep Security Managerを使用する場合は、 Deep SecurityレガシREST APIを使用して azureADLoginEndPoint および azureEntryPoint 引数を指定する必要があります。APIの使用の詳細については、 クラウドアカウントの作成を参照してください。