本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Amazon EC2およびWorkSpacesへのAgentのインストール

Deep SecurityエージェントはAmazon WorkSpacesのWindowsデスクトップのみをサポートしています。Linuxデスクトップはサポートされていません。

既存のAmazon EC2インスタンスおよびAmazon WorkSpacesをDeep Securityで次のように保護できます:

- AWSアカウントをDeep Security Managerに追加する

- 通信方向を設定する

- 有効化の種類を設定する

- ポートを開く

- AgentをAmazon EC2インスタンスおよびWorkSpacesにインストールする

- エージェントのインストールとアクティベーションを確認

- ポリシーを割り当てる

代わりにエージェントが組み込まれた新しいAmazon EC2インスタンスやAmazon WorkSpacesを起動したい場合は、エージェントをAMIまたはWorkSpaceバンドルにインストールするを参照してください。

Amazon EC2 インスタンスを保護した後に Amazon WorkSpaces を保護するには、Amazon WorkSpacesを保護する (AWSアカウントをすでに追加している場合)を参照してください。

AWSアカウントをDeep Security Managerに追加する

AWSアカウントをDeep Security Managerに追加する必要があります。これらのAWSアカウントには、Deep Securityで保護したいAmazon EC2インスタンスとAmazon WorkSpacesが含まれています。

詳細については、AWSアカウントの追加についてを参照してください。

AWSアカウントを追加すると、次のようになります。

- 既存のAmazon EC2インスタンスおよびAmazon WorkSpacesはDeep Security Managerに表示されます。エージェントがインストールされていない場合、ステータスは未管理 (不明)となり、横に灰色のドットが表示されます。エージェントがすでにインストールされている場合、ステータスは管理 (オンライン)となり、横に緑色のドットが表示されます。

- このAWSアカウントでAWSを通じて起動する新しいAmazon EC2インスタンスまたはAmazon WorkSpacesは、Deep Security Managerによって自動検出され、コンピュータのリストに表示されます。

通信方向を設定する

通信方向をエージェント開始、マネージャ開始、または双方向のいずれかに設定する必要があります:

- Deep Security Managerにログインします。

- 通信方向を設定するには、通信方向を設定するに記載されている指示に従い、以下のガイドラインを考慮してください。

- [Agent/Applianceから開始] では、Amazon EC2インスタンスまたはAmazon WorkSpacesで受信ポートを開く必要はありません。ただし、[双方向] および [Managerから開始] では開く必要があります。

- [Agent/Applianceから開始] は、Amazon EC2インスタンスまたはAmazon WorkSpaceで受信ポートを開く必要がないため、最も安全なオプションです。

- Amazon WorkSpacesを使用していて、通信方向を双方向またはマネージャー開始に設定する場合、さらなる構成を進める前に、各WorkSpaceにエラスティックIPアドレスを手動で割り当ててください。これにより、WorkSpaceにDeep Security Managerが接続できるパブリックIPが割り当てられます。EC2インスタンスには既にパブリックIPアドレスが使用されているため、これは必要ありません。WorkSpacesはプライベートIPアドレスを使用します。

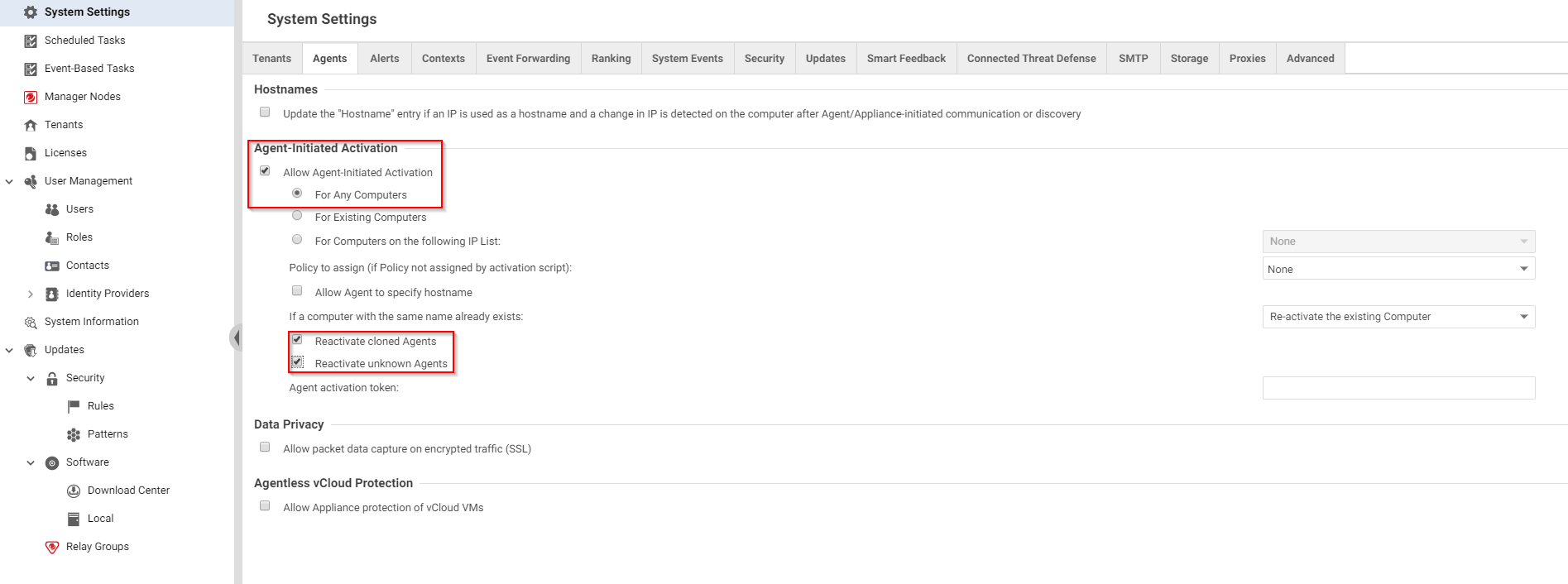

有効化の種類を設定する

アクティベーションは、エージェントをマネージャに登録するプロセスです。エージェントによるアクティベーションを許可するかどうかを指定する必要があります。許可しない場合は、マネージャによるアクティベーションのみが許可されます。

- Deep Security Managerにログインします。

- 上部の [管理] をクリックします。

- 左側で [システム設定] をクリックします。

- エージェントタブが選択されていることを確認してください。

- エージェントによるアクティベーションを許可を選択または選択解除し、次の点に留意してください:

- Agentからのリモート有効化では、Amazon EC2インスタンスまたはAmazon WorkSpacesに対する受信ポートを開く必要はありません。ただし、Managerからのリモート有効化では開く必要があります。

- Agentからのリモート有効化を有効にしても、Managerからのリモート有効化は引き続き機能します。

- エージェントが開始したアクティベーションは、 Managerが開始したに通信方向を設定しても機能します。

- エージェントによるアクティベーションを許可を選択した場合は、クローンされたエージェントを再アクティベートおよび不明なエージェントの再アクティベートを有効化も選択してください。詳細については、Agentの設定を参照してください。

- [保存] をクリックします。

- Amazon WorkSpacesを使用していて、エージェントによる起動を許可していない場合は、各WorkSpaceに弾性IPアドレスを手動で割り当ててください。これにより、各Amazon WorkSpaceに他のコンピュータから接続可能なパブリックIPが割り当てられます。EC2インスタンスについては、既にパブリックIPアドレスを使用しているため、これは必要ありません。

ポートを開く

Amazon EC2インスタンスまたはAmazon WorkSpacesに必要なポートが開いていることを確認する必要があります。

- Amazon EC2に対するポートを次のように開きます。

- AWSマネジメントコンソールにログインします。

- [EC2]→[Network & Security]→[Security Groups] の順に選択します。

- EC2インスタンスに関連付けられたセキュリティグループを選択し、[Actions]→[Edit outbound rules] の順に選択します。

- 必要なポートを開いてください。詳細については、開放するポートを参照してください。

- Amazon WorkSpacesに対するポートを次のように開きます。

- Amazon WorkSpacesを保護しているファイアウォールソフトウェアに移動し、ポートを開いてください。

これで、 Deep Security AgentとDeep Security Managerが通信できるように必要なポートが開かれました。

開放するポート

通常:

- エージェントからマネージャへの通信には、アウトバウンドTCPポート (デフォルトでは443または80) を開く必要があります

- ManagerからAgentへの通信では、受信TCPポート (4118) を開く必要があります。

具体的には:

- 通信方向をエージェント/アプライアンス開始に設定する場合、アウトバウンドTCPポート443または80を開いてください。

- 通信方向をマネージャー開始に設定する場合、インバウンドTCPポート4118を開いてください。

- 通信方向を双方向に設定する場合、アウトバウンドTCPポート443または80、およびインバウンドTCPポート4118の両方を開いてください。

- エージェントによるアクティベーションを許可を有効にした場合、通信方向に関係なく、アウトバウンドTCPポート443または80を開いてください。

- エージェントによるアクティベーションを許可を無効にした場合、通信方向に関係なくインバウンドTCPポート4118を開いてください。

AgentをAmazon EC2インスタンスおよびWorkSpacesにインストールする

次のいずれかのオプションを使用して、Amazon EC2インスタンスおよびAmazon WorkSpacesにエージェントをデプロイする必要があります。

- デプロイメントスクリプトを使用して、インストール、アクティベート、およびポリシーの割り当てを行います。

これは、多くのAmazon EC2インスタンスおよびAmazon WorkSpacesにエージェントを展開する必要がある場合に最適なオプションです。

このオプションでは、Amazon EC2インスタンスまたはAmazon WorkSpacesでインストールスクリプトを実行する必要があります。このスクリプトはAgentをインストールして有効化し、ポリシーを割り当てます。詳細については、インストールスクリプトを使用したコンピュータの追加と保護を参照してください。

- 手動でインストールしてアクティベート。

これは、少数のEC2インスタンスとAmazon WorkSpacesにエージェントをデプロイする必要がある場合に最適なオプションです。次の操作を行う必要があります:

- Deep Security Agentソフトウェアを入手し、Amazon EC2インスタンスまたはAmazon WorkSpaceにコピーしてインストールします。詳細については、Deep Security Agentソフトウェアの入手とエージェントをインストールするを参照してください。

- エージェントを有効化します。エージェント (エージェントによる有効化が有効になっている場合) またはDeep Security Managerで有効化できます。詳細については、Agentの有効化を参照してください。

Amazon EC2インスタンスまたはAmazon WorkSpaceにDeep Securityエージェントをインストールしてアクティベートしました。選択したオプションによっては、ポリシーが割り当てられている場合とそうでない場合があります。デプロイメントスクリプトを使用することを選択した場合、アクティベーション中にエージェントにポリシーが割り当てられました。エージェントを手動でインストールしてアクティベートすることを選択した場合、ポリシーは割り当てられていないため、ポリシーを割り当てる必要があります。

エージェントのインストールとアクティベーションを確認

エージェントが正しくインストールおよび有効化されていることを確認する必要があります。

- Deep Security Managerにログインします。

- 上部の [コンピュータ] をクリックします。

- 左側で、Amazon EC2インスタンスまたはAmazon WorkSpaceがコンピュータ > your_AWS_account > your_regionの下に表示されていることを確認します。WorkSpaces サブノード内のWorkSpacesを探します。

- メイン画面で、Amazon EC2インスタンスまたはAmazon WorkSpacesの [ステータス] が [管理対象 (オンライン)] で、緑色のドットが横に表示されていることを確認します。

ポリシーを割り当てる

デプロイスクリプトを実行してエージェントをインストールおよびアクティベートした場合は、この手順をスキップしてください。スクリプトはすでにポリシーを割り当てているため、これ以上の操作は必要ありません。

Agentを手動でインストールして有効化した場合は、Agentにポリシーを割り当てる必要があります。ポリシーを割り当てると、コンピュータが保護されるように必要な保護モジュールがAgentに送信されます。

ポリシーを割り当てるには、ポリシーをコンピュータに割り当てるを参照してください。

ポリシーを割り当てると、Amazon EC2インスタンスまたはAmazon WorkSpaceが保護されます。