本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

セキュリティログ監視の設定

セキュリティログ監視を使用するには、次の基本手順を実行します。

- セキュリティログ監視モジュールをオンにする

- 推奨設定の検索を実行する

- 推奨されるセキュリティログ監視ルールを適用する

- セキュリティログ監視をテストする

- セキュリティログ監視イベントの転送と保存を設定する

セキュリティログ監視モジュールの概要については、セキュリティログ監視によるログの分析を参照してください。

セキュリティログ監視モジュールをオンにする

- [ポリシー] に移動します。

- セキュリティログ監視を有効にするポリシーをダブルクリックします。

- [セキュリティログ監視]→[一般] の順にクリックします。

- [セキュリティログ監視のステータス] で [オン] を選択します。

- [保存] をクリックします。

推奨設定の検索を実行する

ルールは、要件に関連するセキュリティイベントを収集するように設定する必要があります。設定が適切でないと、大量のログエントリがトリガおよび保存され、Deep Securityデータベースの容量を圧迫する場合があります。コンピュータで推奨設定の検索を実行して、どのルールを適用するのが適切か、推奨設定を取得します。

- [コンピュータ] に移動し、該当するコンピュータをダブルクリックします。

- [セキュリティログ監視]→[一般] の順にクリックします。

- [セキュリティログ監視ルールの推奨設定を自動的に適用 (可能な場合)] の設定では、検出されたルールをDeep Securityで実装するかどうかを [はい] または [いいえ] を選択することで決定できます。

- [推奨設定] セクションで、[推奨設定の検索] をクリックします。トレンドマイクロが提供する一部のセキュリティログ監視ルールは、正常に機能するため、ローカルでの設定を必要とします。このようなルールをコンピュータに割り当てるか、ルールが自動的に割り当てられると、設定が必要であることを通知するアラートが発令されます。

推奨設定の検索の詳細については、推奨設定の検索の管理と実行を参照してください。

推奨されるセキュリティログ監視ルールを適用する

Deep Securityには、さまざまなOSとアプリケーションに対応した、定義済みの多数のルールが用意されています。推奨設定の検索を実行するときは、Deep Securityで推奨設定のルールを自動的に適用することも、次の手順に従ってルールを手動で選択して割り当てることもできます。

- [ポリシー] に移動します。

- 設定するポリシーをダブルクリックします。

- [セキュリティログ監視]→[一般] の順にクリックします。

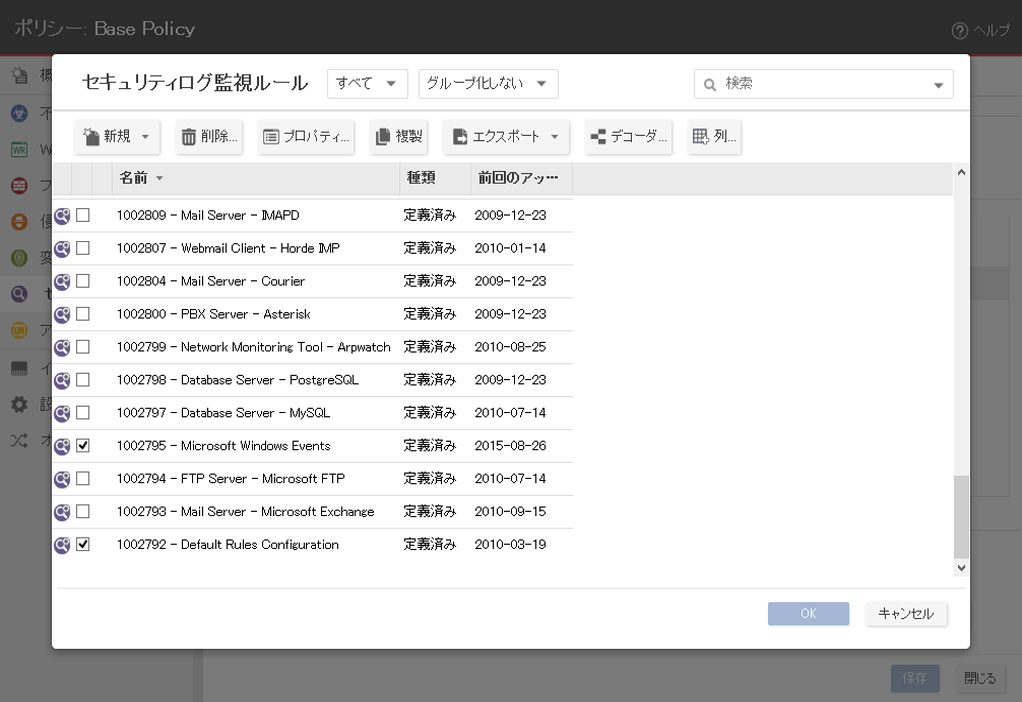

- [現在割り当てられているセキュリティログ監視ルール] セクションには、ポリシーで有効になっているルールが表示されます。セキュリティログ監視ルールを追加または削除するには、[割り当て/割り当て解除] をクリックします。

- 割り当てる、または割り当て解除するルールのチェックボックスをオンまたはオフにします。セキュリティログ監視ルールを編集するには、ルールを右クリックしてて [プロパティ] を選択してルールをローカルで編集する方法と、[プロパティ (グローバル)] を選択してルールを使用しているその他すべてのポリシーに対して変更内容を適用する方法があります。詳細については、セキュリティログ監視ルールの確認を参照してください。

- [OK] をクリックします。

Deep Securityには多数の一般的なOSおよびアプリケーション用のセキュリティログ監視ルールが用意されていますが、独自のカスタムルールを作成することもできます。カスタムルールを作成する場合は、「基本ルール」テンプレートを使用するか、または新しいルールをXMLで記述できます。カスタムルールの作成方法については、ポリシーで使用する セキュリティログ監視 ルールを定義するを参照してください。

セキュリティログ監視をテストする

以降のセキュリティログ監視設定の手順に進む前に、ルールが正常に動作しているかどうかをテストします。

- セキュリティログ監視が有効になっていることを確認します。

- コンピュータエディタまたはポリシーエディタで、>[セキュリティログ監視]→[詳細] に移動します。[Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDSMに送信] を [低 (3)] に変更し、[保存] をクリックします。

- [一般] タブで、[割り当て/割り当て解除] をクリックします。次の項目を検索して有効にします。

- [1002792 - Default Rules Configuration] – これは他のすべてのセキュリティログ監視ルールを機能させるために必要なルールです。

Windowsユーザの場合は次の項目を有効にします。

- [1002795 - Microsoft Windows Events] – Windowsの監査機能がイベントを登録するたびに、イベントがログに記録されます。

Linuxユーザの場合は次の項目を有効にします。

- [1002831 - Unix - Syslog] – syslogに記録されたイベントが検査されます。

- [OK] をクリックし、[保存] をクリックして、ポリシーにルールを適用します。

- 存在しないアカウントでサーバーへのログインを試みます。

- [イベントとレポート]→[セキュリティログ監視イベント] に移動し、ログイン失敗が記録されていることを確認します。検出が記録されていれば、セキュリティログ監視モジュールは正常に動作しています。

セキュリティログ監視イベントの転送と保存を設定する

セキュリティログ監視ルールがトリガされると、イベントがログに記録されます。これらのイベントを表示するには、[イベントとレポート]→[セキュリティログ監視イベント] に移動するか、ポリシーエディタで [セキュリティログ監視]→[セキュリティログ監視イベント] に移動します。セキュリティログ監視イベントの使用に関する詳細については、セキュリティログ監視イベントを参照してください。

イベントの重要度に応じて、Syslogサーバにイベントを送信したり (この機能を有効にする方法の詳細についてはDeep SecurityイベントをSyslogまたはSIEMサーバに転送するを参照)、重要度のクリッピング機能を使用してイベントをデータベースに保存したりすることもできます。

「重要度のクリッピング」では次の2つを設定できます。

- Agent/Applianceイベントが次の重要度以上の場合に、イベントをSyslogに送信: この設定は、Syslogが有効な場合に、ルールによってトリガされたイベントのうちどのイベントがSyslogサーバに送信されるかを決定します

- Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDeep Security Managerに送信:この設定は、どのセキュリティログ監視イベントがデータベースに保存され、[セキュリティログ監視イベント] 画面に表示されるかを決定します。

重要度のクリッピングを設定するには、次の手順に従います。

- [ポリシー] に移動します。

- 設定するポリシーをダブルクリックします。

- [セキュリティログ監視]→[詳細] の順にクリックします。

- [Agent/Applianceイベントが次の重要度以上の場合に、イベントをSyslogに送信] で重要度を [低 (0)] から [重大 (15)] の範囲で選択します。

- [Agent/Applianceイベントが次の重要度以上の場合に、イベントを記録してDSMに送信] で重要度を [低 (0)] から [重大 (15)] の範囲で選択します。

- [保存] をクリックします。