Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

ロードバランサの証明書のアップデート

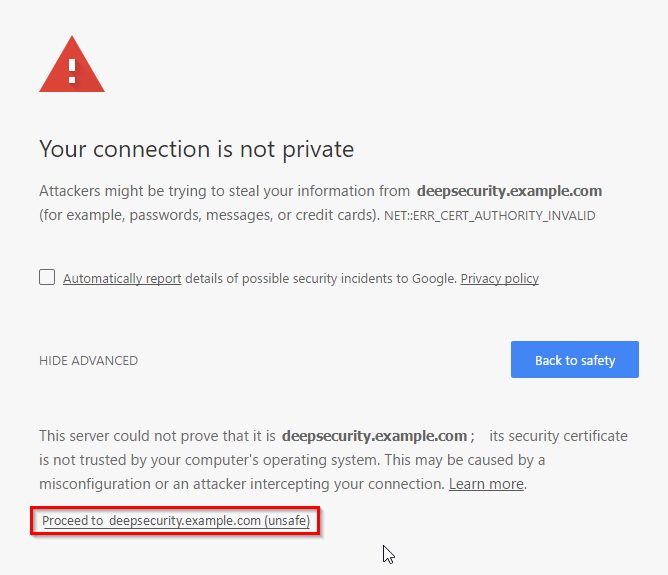

通常、自己署名証明書を使用してサーバに接続しようとすると、証明書の検証エラーを示す警告がブラウザに表示されます。これは、自己署名証明書の場合、信頼できるサードパーティの認証局 (CA) に対して証明書の署名をブラウザが自動的に検証できず、この証明書が攻撃者によって送信されたものかどうかを判別できないためです。インストール時、Deep Security ManagerはHTTPS接続 (SSLまたはTLS) に自己署名証明書を使用するように設定されているため、この接続の保護に使用されているサーバ証明書フィンガープリントがお使いのDeep Securityサーバに属していることを手動で確認する必要があります。これは、自己署名証明書をCAによって署名された証明書に置き換えるまで続きます。

AWS Elasticロードバランサ (ELB) または他のロードバランサを使用した場合も同じエラーが発生し、ブラウザに自己署名証明書が表示されます。

警告を無視し続けても、Deep Security Managerにアクセスすることはできます (ブラウザごとに方法が異なります)。ただし、次の操作を行わない限り、接続のたびにこのエラーが発生します。

- コンピュータの信頼された証明書のストアに証明書を追加します (非推奨)。

- ロードバランサの証明書を、信頼できるCAによって署名された証明書に置き換えます (強く推奨)。

-

すべてのHTTPSクライアントに信頼されるCAに、管理者、Relay、およびAgentがDeep Security Managerへの接続に使用する完全修飾ドメイン名 (IPアドレスではない) を登録します。

Deep Security Managerを一意に識別するサブドメインを指定します (deepsecurity.example.comなど)。SSLターミネータロードバランサの背後にあるノードの場合、この証明書は、Deep Security Managerのノードごとではなく、そのロードバランサでブラウザおよび他のHTTPSクライアントに表示されます。

CAが証明書に署名したら、証明書 (公開鍵) と秘密鍵の両方をダウンロードします。

秘密鍵をセキュアな方法で保存および送信します。ファイル権限または暗号化されていない接続により、第三者による秘密鍵へのアクセスが許可される場合、この証明書と鍵で保護されるすべての接続が危険にさらされます。この証明書を無効にして、鍵を削除し、新しい証明書と鍵を取得する必要があります。 - 証明書を証明書ストアに追加します (証明書に署名したCAをコンピュータが信頼する場合は任意)。

- 新規ドメイン名を使用するようにロードバランサのDNS設定をアップデートします。

- ロードバランサのSSL証明書を置き換えます。