设置趋势科技服务器深度安全防护系统防火墙

趋势科技服务器深度安全防护系统防火墙是一款高度灵活的防火墙,可配置为限制或允许特定流量通过。与入侵防御模块和 Web 信誉模块一样,防火墙模块也可以在以下两种模式下运行:桥接或分接模式。建议您先在分接模式下测试防火墙规则,然后在一切正常时切换到桥接模式。

配置和管理防火墙时必须小心谨慎,而且没有一套规则可以通用于所有环境。创建防火墙规则前,务必要了解防火墙规则处理措施和规则优先级,而且创建允许规则时必须要极其谨慎,因为这些规则会隐式拒绝除定义的允许项以外的其他一切。

在本文中:

先在分接模式下测试,然后再切换至桥接模式

防火墙模块(以及入侵防御和 Web 信誉模块)使用了趋势科技服务器深度安全防护系统网络引擎,该引擎可在以下两种模式之一下工作:

- 桥接模式:数据包流直接通过趋势科技服务器深度安全防护系统网络引擎。所有规则将在继续协议堆栈前应用到网络流量

- 分接模式:系统会复制数据包流并使其从主数据流中转移。在分接模式下,不会修改活动数据流。所有操作均在复制的数据流上执行。处于分接模式时,除了提供事件记录之外,趋势科技服务器深度安全防护系统不会提供任何保护。

最佳做法是先在分接模式下测试防火墙规则,待确定所有规则都正常工作后再切换至桥接模式。

要在桥接模式和分接模式之间切换,请打开策略编辑器或计算机编辑器并转至设置 > 高级 > 网络引擎模式。

打开防火墙

在计算机上启用防火墙功能:

- 在策略或计算机编辑器中,转至防火墙 > 常规。

- 选择打开,然后单击保存。

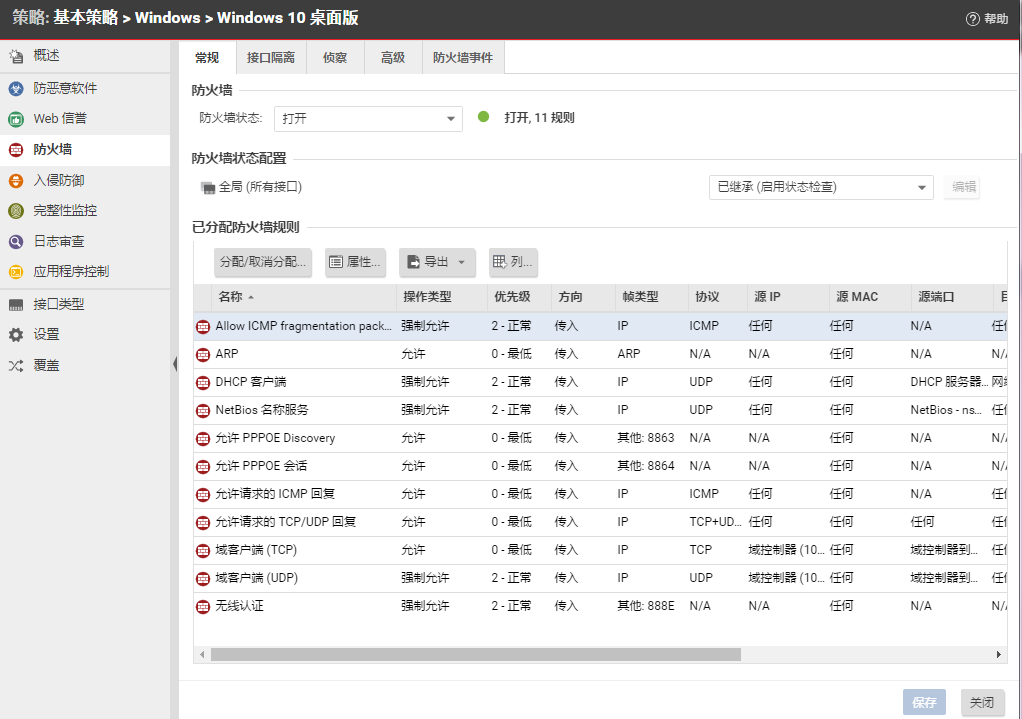

缺省防火墙规则

趋势科技服务器深度安全防护系统缺省附带的策略未分配任何出站规则,但分配了几条建议使用的入站规则。要查看分配给每个策略的缺省入站规则,可在相关操作系统策略中转至防火墙选项卡。以下示例显示了缺省分配给 Windows 8 桌面策略的防火墙规则。您可以根据环境要求配置这些防火墙规则,但我们已经为您提供了几个缺省规则,方便您即刻使用。

为了最大限度降低对系统性能的影响,分配的防火墙规则尽量不要超过 300 条。另一个很好的做法是在防火墙规则的“描述”文本框中记录下所有防火墙规则更改情况。记录下规则创建或删除时间和原因有助于简化防火墙维护工作。

趋势科技服务器深度安全防护系统管理中心流量的缺省放行规则

趋势科技服务器深度安全防护系统管理中心会自动实施优先级 4 放行规则,该规则会在运行趋势科技服务器深度安全防护系统客户端的计算机上打开客户端用于侦听波动信号的端口号。优先级 4 可确保在所有拒绝规则之前先应用此规则,放行可保证流量始终不会受到影响。“放行”规则未在防火墙规则列表中明确显示,因为该规则是内部创建的。

但是,此规则接受来自任何 IP 地址和任何 MAC 地址的流量。要强化对趋势科技服务器深度安全防护系统客户端侦听端口的防护,您可以为此端口另外创建一个具有更多限制的放行规则。新的定制规则具有以下设置时,客户端会使用该新规则覆盖管理中心的缺省流量规则:

- 优先级: 4 — 最高

- 数据包流向: 传入

- 帧类型: IP

- 协议: TCP

- 数据包目标端口: 客户端上用于侦听来自管理中心的波动信号的端口

定制规则必须使用以上参数替换缺省规则。实际管理中心的 IP 地址或 MAC 地址应用作规则的数据包源。

限制或允许式防火墙设计

通常来说,防火墙策略都基于以下两种设计策略之一,即策略允许除明确拒绝的服务以外的所有服务,或策略拒绝除明确允许的服务之外的所有服务。最佳做法是决定您要实施哪种类型的防火墙。这有助于减少创建和维护规则时的管理开销。

限制式防火墙

从安全角度来说,使用限制式防火墙是建议的最佳做法。此防火墙缺省拦截所有流量,只有明确允许的流量才允许通过。如果计划的防火墙的主要目的是拦截未经授权的访问,该防火墙应侧重于限制而不是允许连接。限制式防火墙维护起来更容易,安全性也更高。允许规则仅用来允许特定流量通过防火墙,除此之外的所有流量都会被拒绝。

分配一条传出允许规则后,出站防火墙即会在限制模式下工作。这也适用于入站防火墙:分配一条传入允许规则后,入站防火墙即会在限制模式下工作。

允许式防火墙

允许式防火墙缺省允许所有流量,只拦截根据签名或其他信息判断属恶意流量的流量。允许式防火墙很容易实施,但安全性最低,而且需要使用复杂的规则。拒绝规则用于明确拦截流量。

防火墙规则操作

您可以将趋势科技服务器深度安全防护系统防火墙配置为采取以下处理措施:

如果仅分配传入规则,则允许所有传出流量。如果分配了一条传出允许规则后,传出防火墙会在限制模式下工作。此情况有一个例外:除非拒绝规则明确阻止 ICMPv6 流量,否则始终允许该流量。

| 允许 | 明确允许符合规则的流量通过,隐式拒绝其他流量。 注意:允许规则应谨慎使用,因为它会隐式拒绝未定义的所有其他流量。创建允许规则时,如果未正确定义相关规则,则需要非常小心,因为这可能会导致除了为其创建了允许规则的流量外,所有其他流量都被阻止。将丢弃“允许”规则未明确允许的流量,并将该浏览记录为不允许的策略防火墙事件。 |

| 放行 | 允许流量绕开防火墙和入侵防御分析。放行规则应始终成对创建(即同时为传入和传出流量创建)。放行规则可基于 IP、端口、流量方向和协议。 放行规则专为媒体密集型协议而设计。 |

| 拒绝 | 明确阻止符合规则的流量。 |

| 强制允许 | 如果数据包与强制允许规则匹配,则会允许其通过,但它仍会被入侵防御过滤。这时不记录任何事件。 此类型防火墙规则处理措施必须用于 UDP 和 ICMP 流量。 |

| 仅记录 | 流量将仅作记录。不会采取任何其他操作。 |

防火墙规则优先级

规则优先级确定过滤器的应用顺序。这意味着先应用高优先级的规则,然后应用低优先级的规则。如果处理措施具有同等优先级,则规则的优先顺序由高到低依次为:放行、强制允许和拒绝。但是,具有更高优先级的拒绝处理措施优先于具有更低优先级的放行处理措施。

为了简化防火墙规则管理工作,可考虑将某些优先级专用于特定处理措施。例如,为使用放行的规则应用缺省优先级 3,为强制允许规则应用优先级 2,以及为拒绝规则应用优先级 1。这会减少发生规则冲突的可能性。

允许规则

允许规则只能具有优先级 0。这是为了确保它在具有更高优先级的强制允许和拒绝规则之后处理。使用允许规则隐式拒绝流量(与允许规则不匹配的所有流量都会被拒绝)时要记住这一点。这意味着,分配拒绝规则时,它会优先于当前已分配的所有允许规则。

强制允许规则

建议为必须始终允许的流量(例如地址解析协议 (ARP))使用强制允许规则。仅在与拒绝规则相比具有同等或更高优先级时,强制允许处理措施才会优先于该拒绝规则。例如,如果拒绝规则的优先级为 3,该规则的目的是阻止从 10.0.0.0/8 子网访问允许的端口号,但您又希望允许主机 10.102.12.56 访问该端口号,那么您必须创建一条具有 3 或 4 优先级的强制允许规则才能优先于优先级为 3 的拒绝规则。当数据包触发此规则时,防火墙会立即允许其通过,而不再处理优先级更低的规则。

放行规则

放行规则是一种特殊类型的规则,它允许数据包绕过防火墙和深度包检查 (DPI) 引擎。此规则必须分配优先级 4,而且必须成对创建,即分别为每个流量方向创建一条规则。

建议的防火墙策略规则

我们建议您为所有防火墙策略强制实施以下规则:

- ARP:此规则允许传入 ARP 请求,这样主机就能答复查询主机 MAC 地址的查询。如果未分配此规则,设备上的所有设备都无法查询主机的 MAC 地址,也就无法从网络访问主机。

- 允许请求的 TCP/UDP 回复:确保计算机可以接收对其 TCP 和 UDP 消息的回复。这与 TCP 和 UDP 状态配置结合使用。

- 允许请求的 ICMP 回复:确保主机计算机可以接收对其 ICMP 消息的回复。这与 ICMP 状态配置结合使用。

- DNS 服务器:确保 DNS 服务器可以接收入站 DNS 请求。

- 远程访问 RDP:确保计算机可以接受远程桌面连接。

- 远程访问 SSH:确保计算机可以接受 SSH 连接。

侦察扫描

您可以将趋势科技服务器深度安全防护系统防火墙配置为检测潜在的侦查扫描,并通过将来自源 IP 的流量拦截一段时间来阻止潜在攻击。检测到攻击后,您可以指示客户端和设备阻止来自源 IP 的流量一段时间。可以使用策略或计算机编辑器 > 防火墙 > 侦察选项卡上的“阻止流量”列表设置分钟数。

- 计算机操作系统指纹探测:客户端或设备检测到查找计算机操作系统的尝试。

- 网络或端口扫描:如果客户端或设备检测到有远程 IP 以异常的 IP-端口比访问系统,客户端或设备会报告网络或端口扫描。客户端或设备计算机通常只会看到流向自身的网络通信,因此,端口扫描是最常检测到的探测类型。计算机或端口扫描检测使用的统计分析方法源自在 2006 年的 IPCCC 上汇报的“骨干网上的无连接端口扫描检测”论文中提出的“TAPS”算法。

- TCP Null 扫描:客户端或设备会检测未设置标志的数据包。

- TCP SYNFIN 扫描:客户端或设备会检测只设置了 SYN 和 FIN 标志的数据包。

- TCP Xmas 扫描:客户端或设备会检测只设置了 FIN、URG 和 PSH 标志或只具有 0xFF 值(设置了每个可能的标志)的数据包。

对于每一种攻击,可通过选择立即通知 DSM 选项指示客户端或设备将信息发送给趋势科技服务器深度安全防护系统管理中心时触发警报。要使此选项起作用,必须在策略/计算机编辑器 > 设置 > 计算机中针对客户端或设备启动的通信或双向通信对客户端或设备进行配置。启用后,一旦检测到攻击或探测,客户端或设备会立即对趋势科技服务器深度安全防护系统管理中心启动波动信号。

如果要启用侦察防护,您还必须在策略或计算机编辑器 > 防火墙 > 常规选项卡上启用防火墙和状态检查。此外,还应转至策略或计算机编辑器>“防火墙”>“高级”选项卡,启用“为属于不允许的策略的数据包生成防火墙事件”设置。这将生成侦察所需的防火墙事件。

有关如何处理侦察警告的信息,请参阅警告:检测到侦察。

状态检查

打开趋势科技服务器深度安全防护系统防火墙后应启用防火墙状态配置机制。此机制会分析网络通信历史记录上下文中的每个数据包、TCP 和 IP 标头值的正确性以及 TCP 连接状态转换。如果使用无状态协议(例如 UDP 和 ICMP),则会根据网络通信历史记录分析而实施虚拟状态机制。

状态机制处理数据包的方式如下:

- 如果静态防火墙规则条件允许数据包通过,数据包会传递至状态例程。

- 检查数据包以判断数据包是否属于现有连接。

- 检查 TCP 标头的正确性(例如,序列号、标志组合等)。

趋势科技服务器深度安全防护系统防火墙状态配置可防御拒绝服务等攻击,前提是已启用含状态 TCP、ICMP 或 UDP 协议的缺省配置且只允许请求的回复。如果启用了 UDP 状态选项,则运行 UDP 服务器(例如 DHCP)时必须使用强制允许。如果没有为趋势科技服务器深度安全防护系统客户端配置 DNS 或 WINS 服务器,则可能需要为 NetBIOS 配置“强制允许传入 UDP 端口 137”规则。

除非 ICMP 或 UDP 协议需要,否则应禁用状态记录。

示例

以下是如何为 Web 服务器创建简单防火墙策略的示例:

- 首先使用已启用 TCP、UDP 和 ICMP 选项的全局防火墙状态配置启用这些选项的状态检查。

- 添加防火墙规则以允许回复来自工作站的请求的 TCP 和 UDP 数据包。为实现此目的,创建传入允许规则,将协议设置为 "TCP + UDP",并选择特定标志下的非和 Syn。此时,该策略只允许回复由工作站上的用户启动的请求的 TCP 和 UDP 数据包。例如,结合步骤 1 中已启用的状态分析选项,此规则允许此计算机上的用户执行 DNS 查询(通过 UDP)以及通过 HTTP (TCP) 浏览 Web。

- 添加防火墙规则以允许回复来自工作站的请求的 ICMP 数据包。为实现此目的,请创建传入允许规则,并将协议设置为 "ICMP",并选择任何标志复选框。这意味着此计算机上的用户可以 ping 其他的工作站并收到回复,但是其他用户将无法 ping 此计算机。

-

添加防火墙规则,选中特定标志部分下的 Syn 复选框,以允许通往端口 80 和 443 的传入 TCP 流量。这意味着外部用户可以访问此计算机上的 Web 服务器。

此时,我们已拥有一个基本的防火墙策略,该策略允许请求的 TCP、UDP 和 ICMP 回复,允许外部访问此计算机上的 Web 服务器,并拒绝所有其他传入流量。

关于如何使用拒绝和强制允许规则处理措施进一步修正此策略的示例,请考虑要如何限制来自网络中其他计算机的流量。例如,我们可能要允许内部用户访问此计算机上的 Web 服务器,但是拒绝 DMZ 中的任意计算机进行访问。通过添加拒绝规则,禁止位于 DMZ IP 范围中的服务器进行访问即可实现此目的。

-

针对源 IP 为 10.0.0.0/24 的传入 TCP 流量添加一个拒绝规则,此 IP 位于分配给 DMZ 中计算机的 IP 范围。此规则拒绝 DMZ 中的计算机与此计算机之间的任何流量。

但是,我们可能要进一步修正此策略,以允许从 DMZ 中的邮件服务器传入的流量。

- 为来自源 IP 10.0.0.100 的传入 TCP 流量使用强制允许。此强制允许规则会覆盖在前一步骤创建的拒绝规则,以允许来自 DMZ 中此计算机的流量。

务必要记住的重要事项

- 所有流量都要先对照防火墙规则进行检查,再由状态检查引擎进行分析。如果流量通过了防火墙规则,则状态检查引擎会接着对其进行分析(前提条件是状态配置中已启用防火墙状态检查)。

- 允许规则是禁止的。未在允许规则中指定的任何流量都会自动丢弃。这包括其他帧类型的流量,因此您必须记住包含允许其他类型的必要流量的规则。例如,如果未使用静态 ARP 表,别忘了包含允许 ARP 流量的规则。

- 如果启用了 UDP 状态检查,则必须使用强制允许规则以允许未经请求的 UDP 流量。例如,如果在 DNS 服务器上启用了 UDP 状态检查,则对端口 53 必须使用强制允许,以允许服务器接受传入的 DNS 请求。

- 如果启用了 ICMP 状态检查,则必须使用强制允许规则以允许未经请求的 ICMP 流量。例如,如果您要允许外部的 ping 请求,则需要对 ICMP 类型 3(Echo 请求)使用强制允许规则。

- 强制允许仅在相同的优先级上下文中才会优先处理。

- 如果您未配置 DNS 或 WINS 服务器(在测试环境中很常见),则必须为 NetBIOS(Windows 共享)配置“强制允许传入 UDP 端口 137”规则。