本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

SAP NetWeaverとの統合

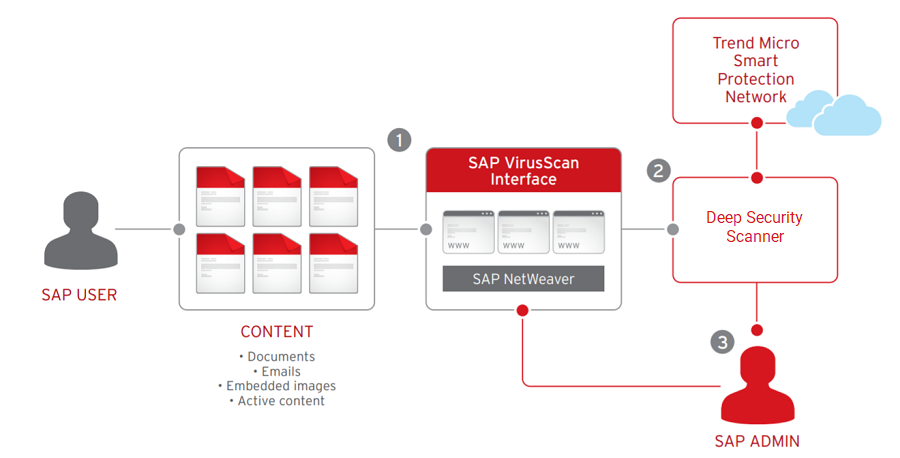

Deep Security Scanner により、Workload Security を使用して SAP デプロイメントを保護し、マルウェア、クロスサイトスクリプティング、SQL インジェクションなどの脅威から重要な情報を保護することができます。Workload Security は、SAP NetWeaver テクノロジープラットフォームにアップロードされたコンテンツをスキャンし、その真のタイプを判断し、NetWeaver-VSI インターフェイスを介して SAP システムに報告します。コンテンツスキャンにより、文書内に埋め込まれたまたは偽装された悪意のあるスクリプトコンテンツに対して保護が行われます。その後、SAP 管理者は、許可されるドキュメントタイプに応じてポリシーを設定できます。

Deep Security Scannerは、リレーが有効になっているエージェントを搭載したコンピュータではサポートされません。

Deep Security スキャナーは以下のように機能します:

- SAPの顧客環境は、SAP NetWeaverプラットフォームのセキュリティコンポーネントであるSAP Virus Scan Interface(VSI)によって保護されています。VSIは、ドキュメント、埋め込み画像、JavaScriptおよびPDFおよびMicrosoft Officeドキュメントのスクリプトを含むアクティブコンテンツを含むすべての顧客コンテンツを保護するために使用されます。Deep Security Scannerは、SAP NetWeaverテクノロジーとSAP HANAプラットフォームとシームレスに連携します。

- Deep Security Scanner は、SAP NetWeaver テクノロジープラットフォームにアップロードされたコンテンツのスキャンを実行し、その真のタイプを判断し、NetWeaver VSI インターフェースを介して SAP システムに報告します。コンテンツスキャンにより、文書内に埋め込まれたまたは偽装された悪意のあるスクリプトコンテンツに対して保護されます。

- SAP管理者は、許可する実際のドキュメントの種類に応じてポリシーを設定できます。

Deep SecurityおよびSAPコンポーネント

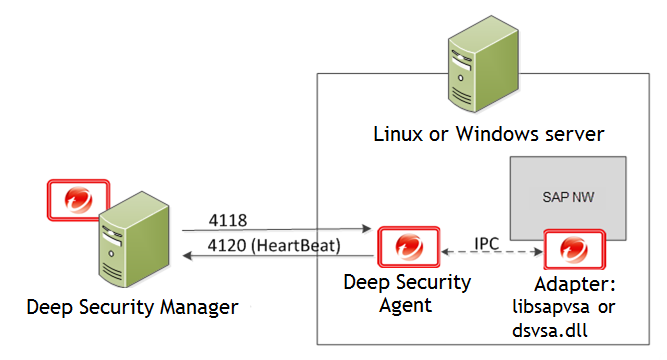

Deep Security Manager は SAP NetWeaver サーバー上にある Deep Security Agent に接続します。エージェントは、スキャン目的のためにトレンドマイクロが提供するウイルスアダプタである libsapvsa または dsvsa.dll に接続します。

Deep Security Scanner には、以下のコンポーネントが含まれています:

- Deep Security Manager:管理者がセキュリティポリシーを設定してDeep Security Agentの保護を実施するのに使用する、Webベースの管理コンソール。

- Deep Security Agent:コンピューターに直接展開されるセキュリティエージェントです。保護の内容は、各Deep Security AgentがDeep Security Managerから受け取るルールとセキュリティ設定によって異なります。

- SAP NetWeaver:SAPに統合された技術コンピューティングプラットフォーム。SAP NetWeaverウイルススキャンインターフェース(NW-VSI)は、実際のスキャンを実行するサードパーティ製品のウイルススキャン機能を提供します。NW-VSIインターフェースをアクティブ化する必要があります。

- SAP NetWeaver ABAP WinGUI: SAP NetWeaverに使用されるWindows管理コンソール。このドキュメントでは、 Deep Security AgentおよびSAP NetWeaver Virus Scan Interfaceの設定に使用されます。

Deep Security ScannerとSAP NetWeaverの統合を有効にする

- Deep Security Scannerをアクティブ化.

- Deep Security ScannerをサポートしているOSについては、各プラットフォームでサポートされている機能を参照してください。

- サポートされているオペレーティングシステムの1つを実行しているSAPアプリケーションサーバーにDeep Security Agentをインストールしてください。Agentをインストールするを参照してください。

- Deep SecurityにSAPサーバを追加し、SAPサーバでエージェントを有効化します。「 Deep Security ManagerにSAPサーバを追加してエージェントを有効化する」を参照してください。

- コンピュータまたはポリシーでSAP統合を有効にします。セキュリティプロファイルを割り当てるを参照してください。

- 次のトランザクションを呼び出して、SAPウイルススキャンインターフェース(VSI)を構成します(Agentを使用するようにSAPを設定するを使用するように構成する)

- VSCANGROUP

- VSCAN

- VSCANPROFILE

- VSCANTEST

使用するOSや環境によっては、見る出力が若干異なる場合があります。

Deep Security Scannerをアクティブ化

- Deep Security Managerで、[管理]→[ライセンス] に進みます。

- [新しいアクティベーションコードの入力]を選択します。

- [Deep Security Scanner] エリア ([追加機能] の下) で、Deep Security Scannerアクティベーションコードを入力し、[次へ] を選択して、画面の指示に従います。

コンピュータエディタまたはポリシーエディタ![]() これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で設定 > Scannerタブに進み、個々のポリシーやコンピュータに対してSAPを有効にできます。

これらの設定は、ポリシーまたは特定のコンピュータについて変更できます。

ポリシーの設定を変更するには、[ポリシー] 画面に移動し、編集するポリシーをダブルクリック (またはポリシーを選択して [詳細] をクリック) します。

コンピュータの設定を変更するには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で設定 > Scannerタブに進み、個々のポリシーやコンピュータに対してSAPを有効にできます。

Deep Security検索ツールを使用するには、不正プログラム対策モジュールも有効にする必要があります。

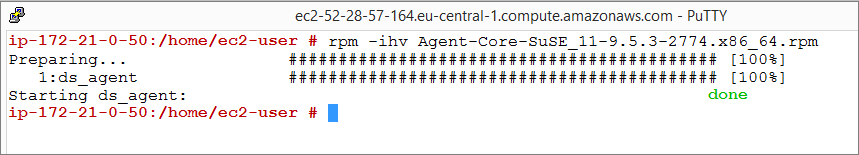

Agentをインストールする

Deep Security Agentは、コアのエージェント機能のみでインストールされます。SUSE Linux Enterprise ServerまたはRed Hat Enterprise Linuxにエージェントがインストールされた後、エージェントで保護モジュールを有効にできます。その時点で、保護モジュールに必要なプラグインがダウンロードされ、インストールされます。

- トレンドマイクロのダウンロードセンター(http://downloadcenter.trendmicro.com)にアクセスし、お使いのOSに対応するDeep Security Agentパッケージをダウンロードしてください。

- Agentをターゲットシステムにインストールします。OSに応じて、rpmまたはzypperを使用できます。この例ではrpmを使用し、次のように入力します。

rpm -ihv Agent-Core-SuSE_<version>.x86_64.rpm - この例で示されているような、Agentのインストールが完了したことを示す出力が表示されるはずです

Deep Security Managerで生成されたデプロイメントスクリプトを使用してエージェントをデプロイすることもできます。

Deep Security ManagerにSAPサーバを追加してエージェントを有効化する

- SAPサーバーを追加するには、Deep Security Managerコンソールを開き、コンピュータータブでNewをクリックします。Microsoft Active Directory、VMware vCenter、Amazon Web Services、またはMicrosoft Azureと同期するなど、サーバーを追加する方法はいくつかあります。また、FQDNまたはIPアドレスを使用してコンピューターを追加することもできます。詳しい手順については、コンピュータの追加についてを参照してください。

- インスタンスのステータスは、Unmanaged (Activation Required) または Unmanged (Unknown) のいずれかです。次に、マネージャーがコンピューターを保護するためのルールとポリシーを割り当てる前に、エージェントをアクティブ化する必要があります。アクティベーションプロセスには、エージェントとマネージャー間でユニークな指紋の交換が含まれます。これにより、Deep Security Manager がエージェントと通信できるのは1つだけであることが保証されます。エージェントをアクティブ化する方法は2つあります。エージェント起動またはマネージャー起動です。

- マネージャーによるアクティベーション:この方法では、Deep Security Managerがエージェントのハートビートのリッスンポート番号を介してFQDNまたはIPに接続できる必要があります。これは、NATポートフォワーディング、ファイアウォール、またはAWSセキュリティグループのために、時に困難になることがあります。マネージャーによるアクティベーションを実行するには、Deep Security Managerコンソールのコンピュータータブに移動し、エージェントがインストールされているインスタンスを右クリックし、アクション>アクティベートを選択します。マネージャーによるアクティベーションを使用する場合、不正なDeep SecurityマネージャーからもDeep Security Agentの保護。

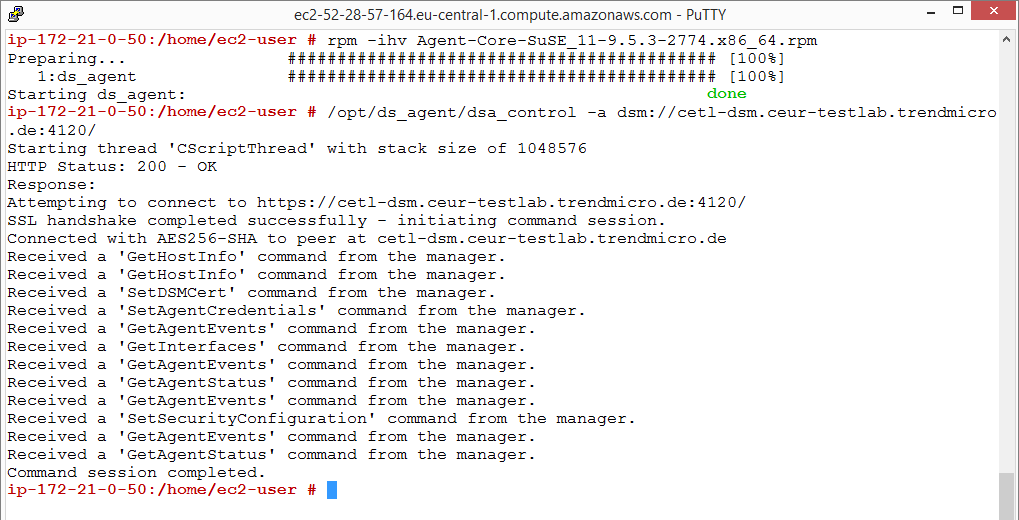

- Agentからリモートで有効化する方法:この方法では、設定されているDeep Security Managerのアドレスに、Deep Security AgentがManagerのハートビート用待機ポート番号経由で接続できることが必要です。

Deep Security Managerのアドレス(FQDNまたはIP)は、 Deep Security Managerコンソールの の[管理]→[Managerノード]で確認できます。

また、Deep Security Managerコンソールで[管理] > [システム設定] > [Agents]を選択し、次に[Agentからのリモート有効化を許可]を選択して、Agentからのリモート有効化を有効にする必要があります。

次に、Deep Security Agent 上でローカルに実行されるコマンドラインツールを使用して、アクティベーションプロセスを開始します。最小限のアクティベーション手順には、アクティベーションコマンドとマネージャーの URL(ポート番号を含む)が含まれています

dsa_control -a dsm://[managerurl]:[port]/

指定する項目は次のとおりです。

- -aはAgentを有効化するコマンドです

- dsm://managerurl:4120/は、Agentに接続先のDeep Security Managerを指示するパラメータです。

managerurlDeep Security ManagerのURLであり、4120は、デフォルトのエージェントからマネージャーへの通信ポートです。

マネージャーURLは、アクティベーションコマンドの唯一必須パラメーターです。追加のパラメーターも利用可能です(コマンドラインの基本を参照)

以下の例では、タイピングによるAgentからのリモート有効化が使用されます

/opt/ds_agent/dsa_control -a dsm://cetl-dsm.ceur-testlab.trendmicro.de:4120/

上記の出力は、Agentの有効化が完了したことを示しています。

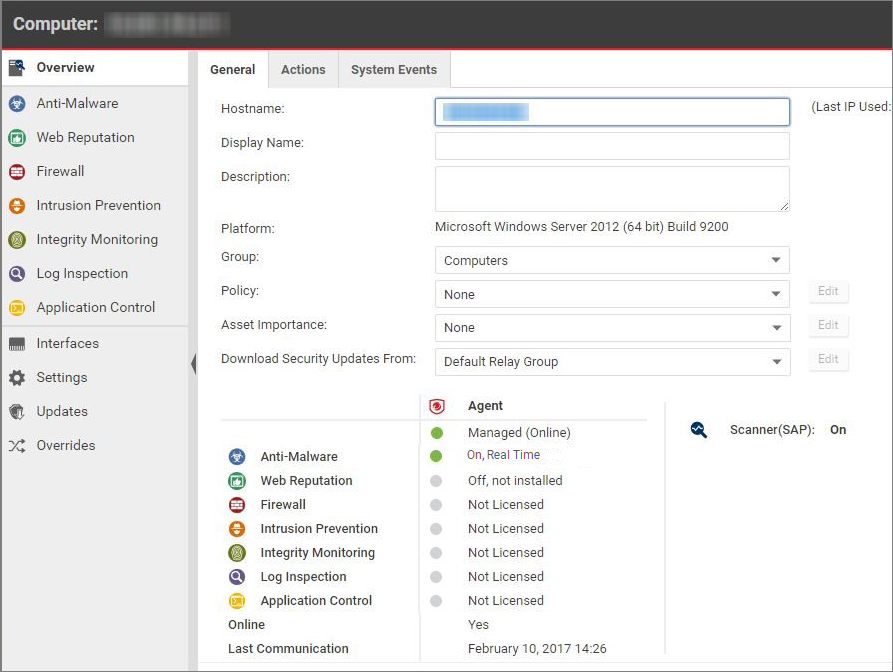

- アクティベーションを確認するには、Deep Security Managerコンソールでコンピュータータブに移動し、コンピューター名を選択してから詳細を選択して、コンピューターのステータスが管理されていることを確認してください。

セキュリティプロファイルを割り当てる

この時点で、エージェントのステータスは管理されています(オンライン)が、保護モジュールがインストールされていません。これは、エージェントとマネージャーが通信していることを意味しますが、エージェントはどの構成も使用していません。

保護を適用するには、いくつかの方法があります。この例では、SAPインスタンスで直接設定を行います。これには、SAPを有効化し、 不正プログラム対策 を有効化してエージェントに最新のパターンファイルと検索エンジンを提供し、初期設定の 検索設定を割り当てます。

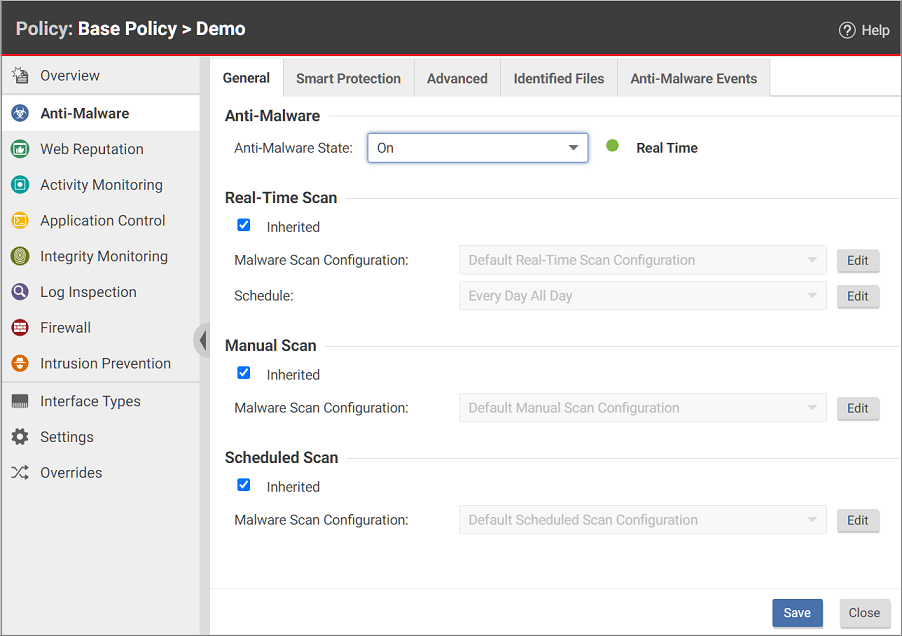

- コンピュータエディタ

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[不正プログラム対策]→[一般] の順に選択します。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。で、[不正プログラム対策]→[一般] の順に選択します。 - 不正プログラム対策 セクションで、[設定] を [オン] (または [継承 (オン)]) に設定し、[保存] をクリックします。

- [リアルタイム検索]、[手動検索]、または [予約検索] のセクションで、[不正プログラム検索設定] および [スケジュール] を設定するか、それらの設定を親ポリシーから継承するように設定します。

- 保存をクリックします。不正プログラム対策モジュールのステータスがオフ、インストール待ちに変わります。これは、エージェントがDeep Security Managerから必要なモジュールを取得していることを意味します。これを実現するには、クライアントがリレーのリスニングポート番号でDeep Security Relayにアクセスする必要があります。数秒後、エージェントは不正プログラム対策パターンやスキャンエンジンなどのセキュリティ更新プログラムのダウンロードを開始するはずです。

- コンピュータエディタで、[設定] > [Scanner] に進みます。

- [SAP] セクションで、[設定] を [オン] (または [継承 (オン)]) に設定し、保存 をクリックします。

Agentのステータスが再び [管理対象 (オンライン)] に変わり、不正プログラム対策モジュールとScanner (SAP) モジュールのステータスが [オン] に変わったら、SAPの設定に進むことができます。

Agentを使用するようにSAPを設定する

Deep Security Agent が実行され、オペレーティングシステムのファイルシステムをスキャンできるようになりました。次に、SAPアプリケーションサーバーでエージェントを認識できるようにします。これを使用するには、アプリケーションサーバー内にウイルススキャンアダプタを作成します。ウイルススキャンアダプタはグループの一部である必要があります。ウイルススキャンアダプタとウイルススキャングループが作成されたら、ウイルススキャンプロファイルを使用して、スキャンする内容と動作方法を構成します。

環境によって、以下の手順が必要です

- トレンドマイクロのスキャナグループを設定するまたはJava 環境でトレンドマイクロ スキャナー グループを構成する

- トレンドマイクロのウイルススキャンプロバイダを設定するまたはJava環境でトレンドマイクロウイルススキャンプロバイダを設定する

- トレンドマイクロのウイルススキャンプロファイルを設定するまたはJava環境でトレンドマイクロウイルススキャンプロファイルを設定する

- ウイルススキャンインタフェースをテストするまたはJava環境でウイルススキャンインターフェースをテストする

ウイルススキャングループとウイルススキャンアダプターは両方ともグローバル設定(クライアント00)です。ウイルススキャンプロファイルは、各テナント(クライアント01、02など)で設定する必要があります。

トレンドマイクロのスキャナグループを設定する

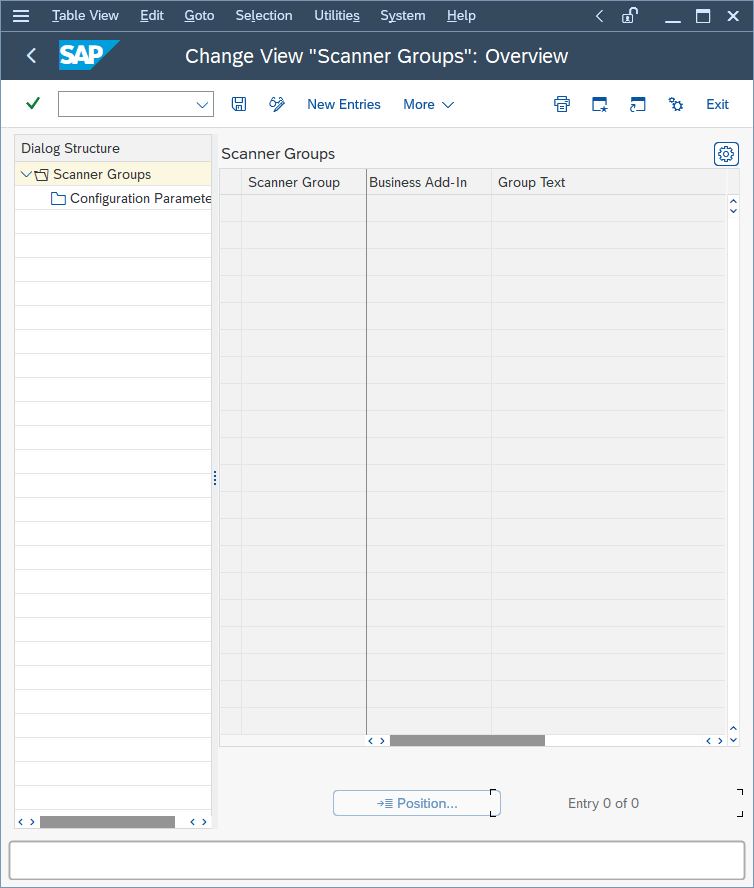

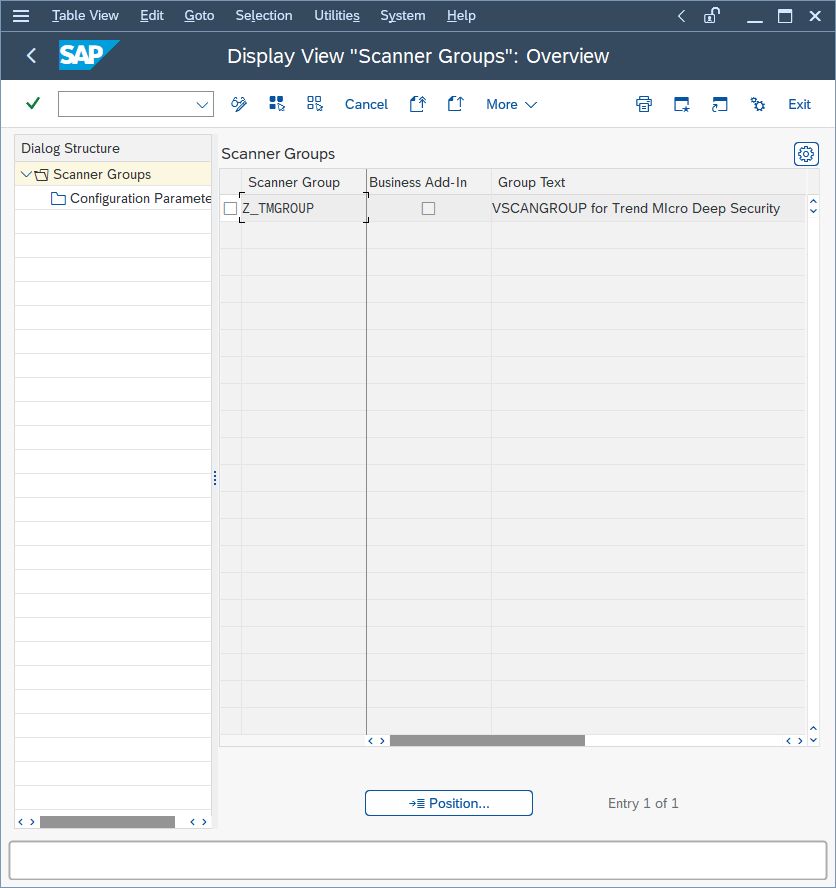

- SAP WinGUI で、VSCANGROUP トランザクションを実行します。編集モードで、New Entries をクリックします。

- 新しいスキャナグループを作成して、[Scanner Group] 領域でグループ名を指定し、 [Group Text] 領域でスキャナグループの説明を指定します。

- 編集モードを終了するには保存アイコンをクリックしてください。

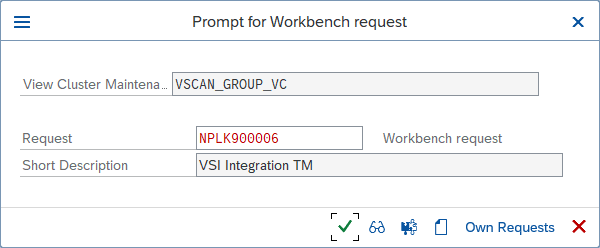

ワークベンチ要求のプロンプトダイアログが表示されます。以下の例では、すべてのVSI関連の変更を追跡するために新しいワークベンチ要求が作成されます。

次の手順で、VSI統合を実際に設定します。これはウイルススキャンアダプタと呼ばれます。

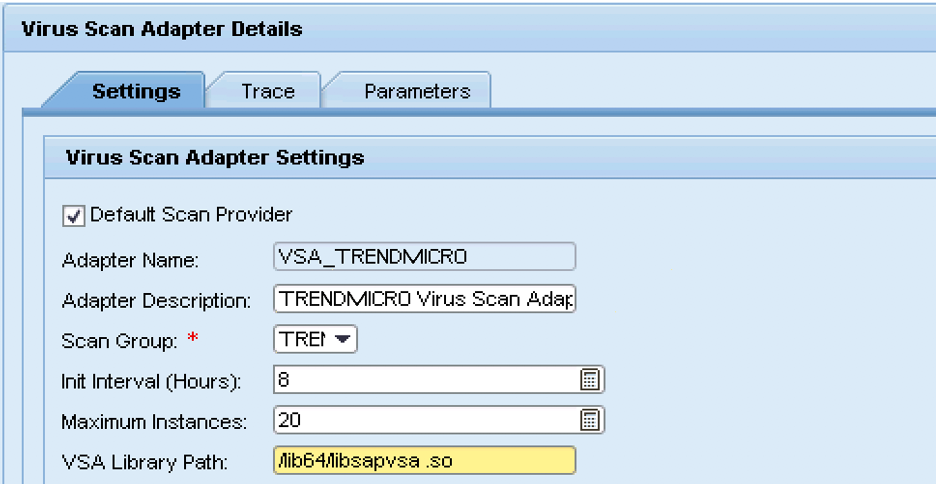

トレンドマイクロのウイルススキャンプロバイダを設定する

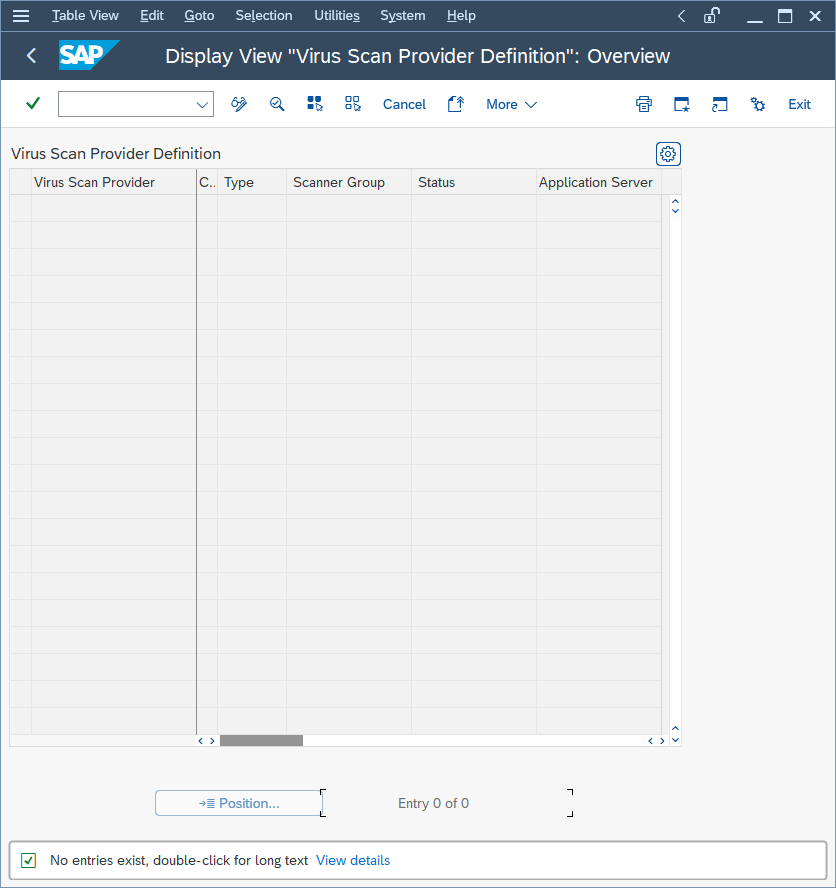

- SAP WinGUIで、VSCANトランザクションを実行します。編集モードで、新規エントリをクリックします。

- VSI認定ソリューションの新しい設定を入力します。

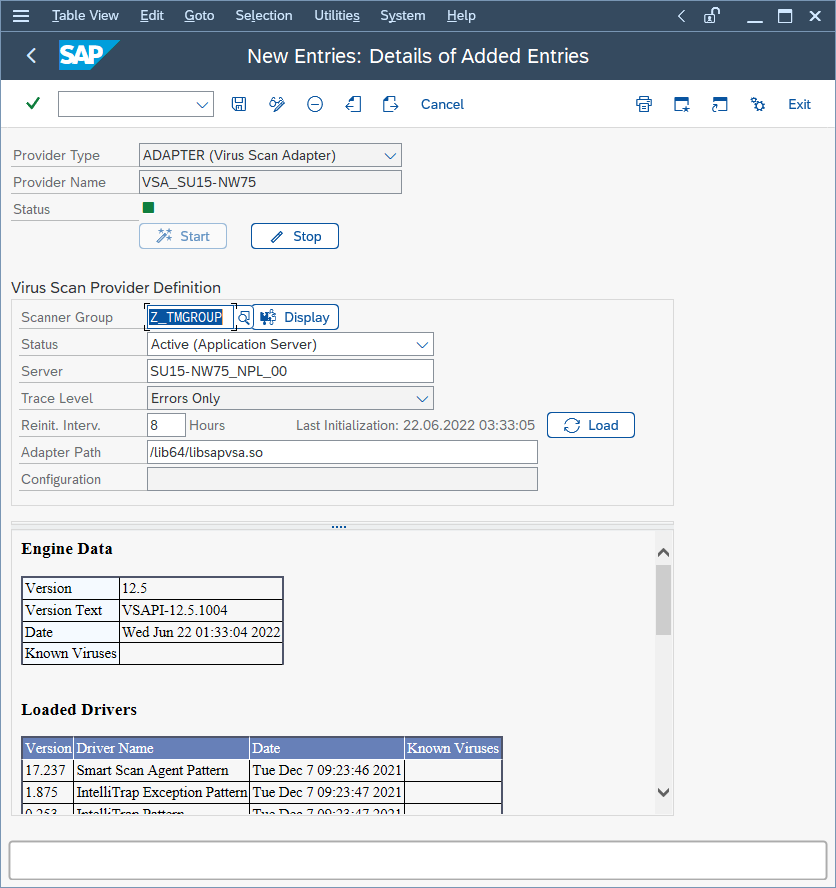

以下の例では、次の構成パラメータが設定されています。

設定 値 説明 Provider Type ADAPTER (Virus Scan Adapter) 自動的に設定されます (初期設定)。 Provider Name VSA_<ホスト名> 自動的に設定され、エイリアスとして機能します。 Scanner Group 前の手順で設定したグループを選択します。 入力ヘルプを使用して、以前に作成されたすべてのスキャナグループを表示できます。 Status Active (Application Server) 自動的に設定されます (初期設定)。 Server nplhost_NPL_42 自動的に設定されるホスト名です。 Reinit.Interv. 8 Hours ウイルススキャンアダプタが再初期化されて新しいウイルス定義がロードされるまでの時間を指定します。 Adapter Path (Linux) /lib64/libsapvsa.so 初期設定のパスです。 Adapter Path (Windows) C:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dll 初期設定のパスです。 - 編集モードを終了するには、[保存] アイコンをクリックしてください。

この設定をワークベンチリクエストにまとめるように求めるプロンプトが表示されます。 - リクエストを確認し、開始をクリックしてください。

ステータスライトが緑になり、アダプタがロードされ、アクティブになります:

ここまでで、VSIの設定はほぼ完了です。これで、アプリケーションサーバは、 Trend Micro Deep Securityが提供するウイルス検索を使用してファイルトランザクションを処理できるようになります。

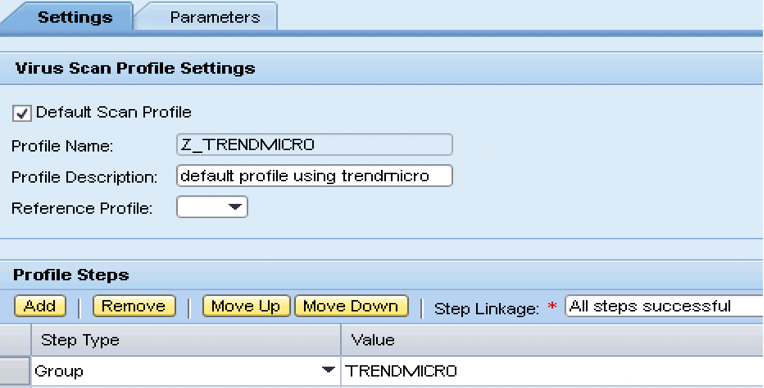

トレンドマイクロのウイルススキャンプロファイルを設定する

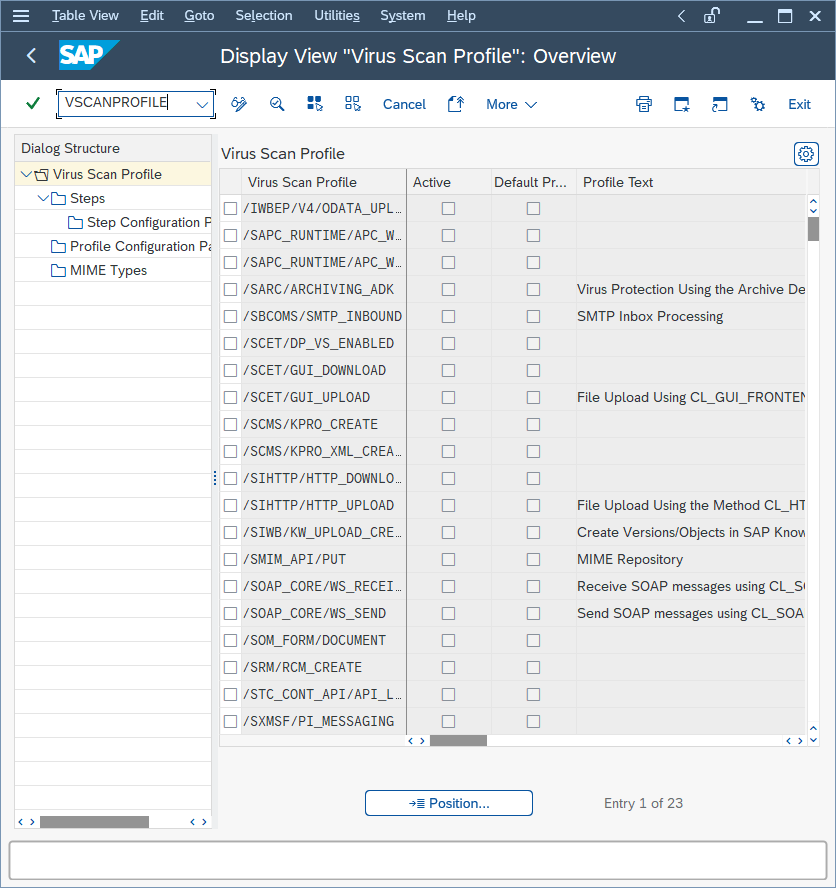

- SAP WinGUI で、VSCANPROFILE トランザクションを実行し、ウイルススキャンが必要な SAP 操作を選択します。

例えば、/SCET/GUI_UPLOAD または /SCET/GUI_DOWNLOAD の「アクティブ」チェックボックスを確認し、保存 アイコンをクリックします。

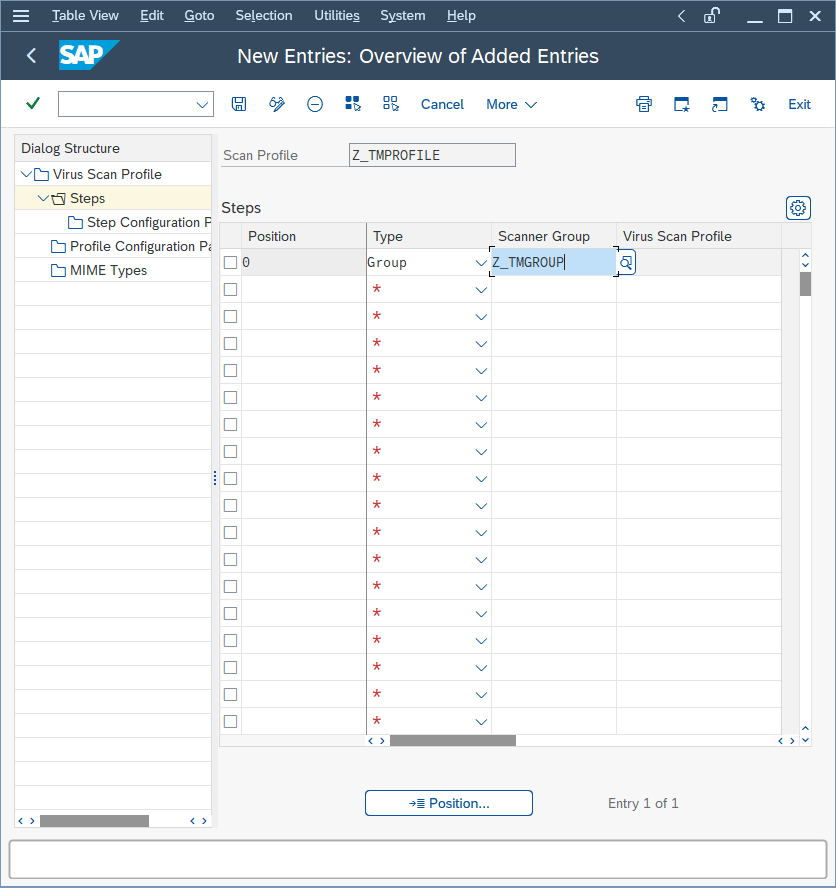

- 編集モードで、新しいエントリをクリックします。

ウイルススキャンプロファイルは、ウイルススキャンインターフェースに対応して、特定のトランザクション(ファイルのアップロード、ダウンロードなど)がどのように処理されるかを定義します。アプリケーションサーバーで以前に構成されたウイルススキャンアダプタを使用するには、新しいウイルススキャンプロファイルを作成する必要があります - [Scan Profile] フィールドにZ_TMProfileを入力し、[Active]、[Default Profile]、[Evaluate Profile Configuration Param]を選択してください。

- 編集モードのまま、左側の ステップ をダブルクリックして、ステップを構成します:

- [New Entries] をクリックします。

ステップは、プロファイルがトランザクションから呼び出されたときの動作を定義します。 - [Position] を「0」に、[Type] を「Group」に、[Scanner Group] を前の手順で設定したグループの名前に、それぞれ設定します。

- 編集モードを終了するには保存アイコンをクリックしてください。

既存のウイルススキャンプロファイル、/SCET/DP_VS_ENABLEDに関する通知が表示されます。 - プロファイルがアクティブでなく使用されていないため、既存のプロファイルに関する通知を無視してください。

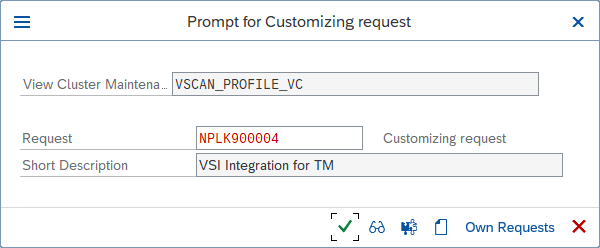

この通知を確認した後、この構成をカスタマイズリクエストにパックするように求められます。新しいリクエストを作成することで、行われた変更を追跡するのに役立ちます:

- ステップの構成パラメータを作成するには、左側の プロファイル構成パラメータ をダブルクリックし、新しいエントリ をクリックしてパラメータを設定してください

パラメータ 種類 説明 CUST_ACTIVE_CONTENT BOOL ファイルにスクリプト (JavaScript、PHP、またはASPスクリプト) が含まれているかどうかを確認し、ブロックします。 CUST_CHECK_MIME_TYPE BOOL ファイル拡張子名がMIMEタイプと一致しているかどうかを確認します。一致しない場合、ファイルはブロックされます。すべてのMIMEタイプと拡張子名を完全に一致させることができます。例: - Microsoft Word ファイルは必須です

.docまたは.dot - JPEGファイルは

.jpg - テキストファイルとバイナリファイルには、他の既知のファイルの拡張子でない限り、任意の拡張子を使用できます。つまり、

txtまたは.bin, ただし.docまたは.jpg

「サポートされているMIMEタイプ」を参照してください。

- Microsoft Word ファイルは必須です

- 左側の ステップ構成パラメータ をダブルクリックし、新規エントリ を選択してパラメータを設定してください

パラメータ 種類 説明 初期設定(Linux) 初期設定(Windows) SCANBESTEFFORT BOOL 検索はベストエフォートで実行する必要があります。つまり、SCANALLFILESやSCANEXTRACTなど、VSAによるオブジェクトの検索を許可するすべてのセキュリティクリティカルフラグを有効にする必要があります。また、内部フラグも有効にする必要があります。これらのフラグの詳細は、証明書に保存できます。 (未設定) (未設定) SCANALLFILES BOOL ファイル拡張子に関係なくすべてのファイルをスキャンします。 disabled disabled SCANEXTENSIONS CHAR VSAが検索するファイル拡張子のリスト。設定された拡張子のみがチェックされます。他の拡張子はブロックされます。パターンを検索するためにワイルドカードも使用できます。 *この場所とその後を表します?はこの文字のみを表します。例えば、exe;com;do?;ht* => \`\*\すべてのファイルをスキャンすることを意味します。null 「」 SCANLIMIT INT この設定は、圧縮ファイルに適用されます。解凍して検索するファイルの最大数を指定します。 INT_MAX 65535 SCANEXTRACT BOOL アーカイブまたは圧縮オブジェクトを解凍します。 有効 有効 SCANEXTRACT_SIZE SIZE_T 最大解凍サイズです。 0x7FFFFFFF 62914560(60 MB) SCANEXTRACT_DEPTH INT オブジェクトが解凍される最大の深さ (階層) です。 20 20 SCANLOGPATH CHAR VSAのカスタムログパス。

通常ファイルまたは通常ファイルを作成できる場所への絶対パスを指定する必要があります。実行可能ファイルのパスは指定できません。

限られたログメッセージのみが書き込まれます。たとえば、検出された不正プログラムです。

Deep Security Agent 20 LTSアップデート2024-05-02でサポートされます。(未設定) (未設定) SCANMIMETYPES CHAR 検索対象のMIMEタイプのリスト。 MIMEタイプが設定されているファイルのみがチェックされます。他のMIMEタイプはブロックされます。このパラメータは、CUST_CHECK_MIME_TYPEが有効な場合にのみ機能します。 (未設定) (未設定) BLOCKMIMETYPES CHAR ブロックするMIMEタイプのリスト。このパラメータは、CUST_CHECK_MIME_TYPEが有効な場合にのみ機能します。 (未設定) (未設定) BLOCKEXTENSIONS CHAR ブロックするファイル拡張子のリスト。 (未設定) (未設定)

この設定はクライアント単位であり、SAPアプリケーションサーバの各テナントで設定する必要があります。

ウイルススキャンインタフェースをテストする

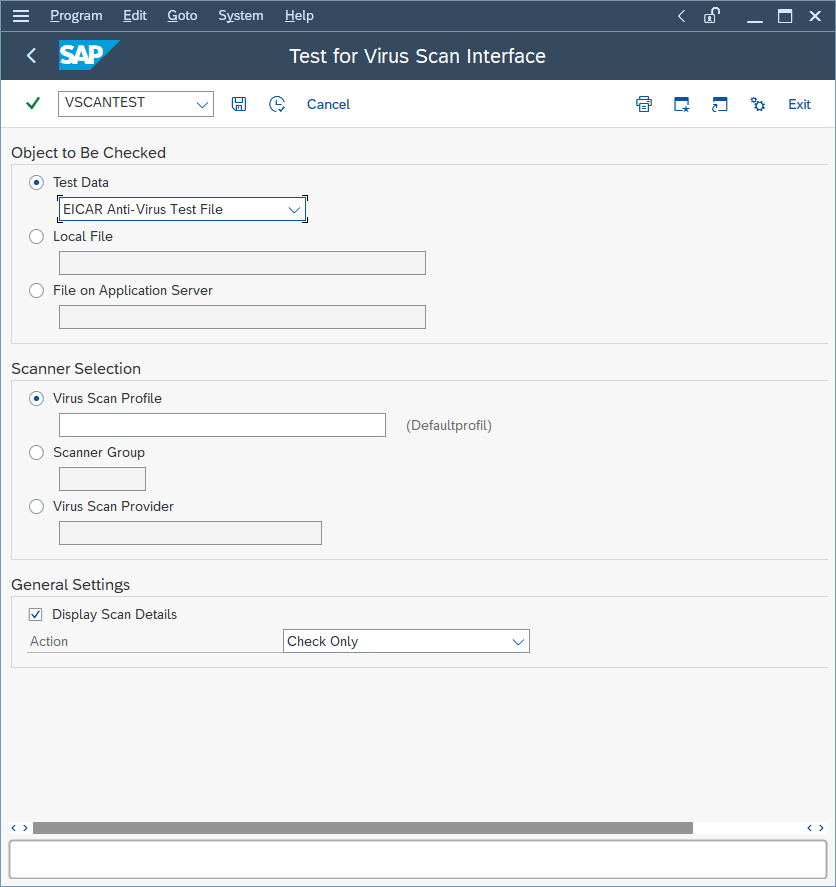

- SAP WinGUIで、VSCANTESTトランザクションを実行します。

VSI対応の各SAPアプリケーションサーバには、設定ステップが正しく実行されたかどうかをチェックするテストも組み込まれています。そのため、特定のスキャンツールを呼び出すことのできるトランザクションにEICARテストウイルス (www.eicar.org) が追加されます。 - 値を指定しない場合、前のステップで設定されたデフォルトプロファイルが呼び出されるため、何も設定しないでください。

- 実行をクリックします。

EICARテストウイルスについて説明する通知が表示されます。 - 通知を確認します。

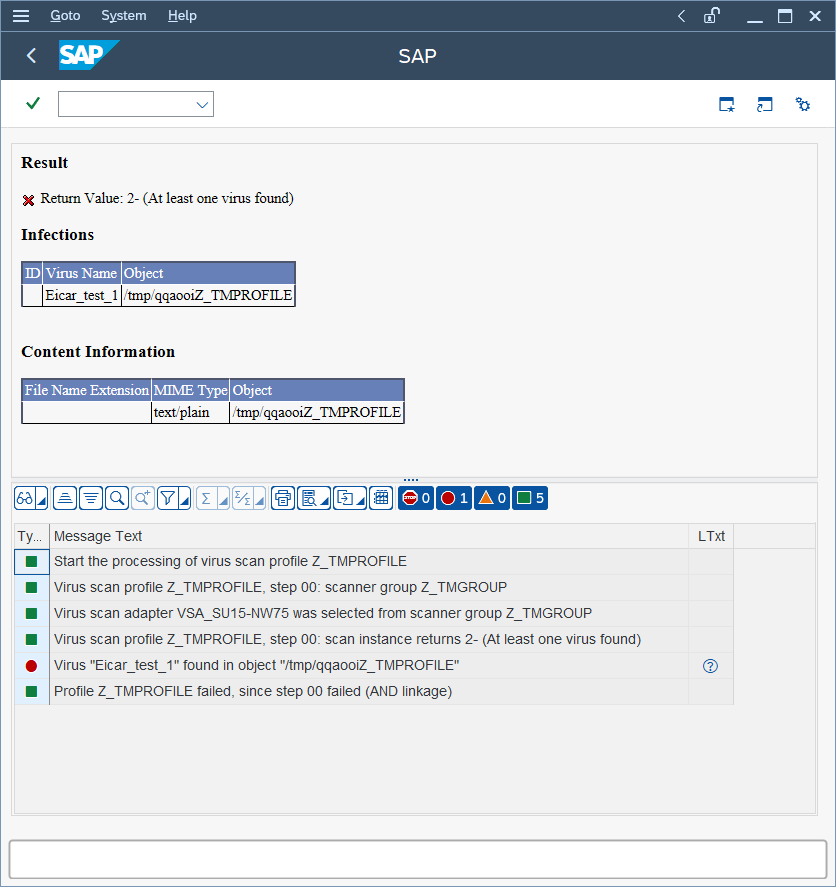

トランザクションがインターセプトされました:

[感染] には、検出された不正プログラムに関する情報が表示されます。

[Content Information] には、ファイルの正しいMIMEタイプが表示されます。

ファイルには、ランダムに生成された7文字のアルファベットにウイルススキャンプロファイル名を付加した名前が付けられます。

この後に、トランザクションの各ステップに関する出力が表示されます。

- トランザクションが初期設定のウイルススキャンプロファイル (Z_TMPROFILE) を呼び出します。

- ウイルススキャンプロファイルZ_TMPROFILEは、ウイルススキャングループZ_TMGROUPからアダプタを呼び出すように設定されています。

- ウイルススキャングループZ_TMGROUPには複数のアダプタが設定されており、そのうちの1つが呼び出されます (この例ではVSA_NPLHOST)。

- ウイルススキャンアダプタから、ウイルスが見つかったことを示す値「2-」が返されます。

- 検出された不正プログラムに関する情報として、Eicar_test_1およびファイルオブジェクト/tmp/ zUeEbZZ_TMPROFILEが表示されます。

- ステップ00 (ウイルススキャングループ) が失敗してファイルトランザクションの処理が停止されたため、呼び出された初期設定のウイルススキャンプロファイルZ_TMPROFILEが失敗します。

クロスチェックには、 Deep Security Managerコンソールのこの「不正プログラム」イベントに関する情報もあります。このイベントを表示するには、コンピュータエディタ![]() コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。 を開き、[不正プログラム対策]→[イベント] を選択します。

コンピュータエディタを開くには、[コンピュータ] 画面に移動し、編集するコンピュータをダブルクリック (またはコンピュータを選択して [詳細] をクリック) します。 を開き、[不正プログラム対策]→[イベント] を選択します。

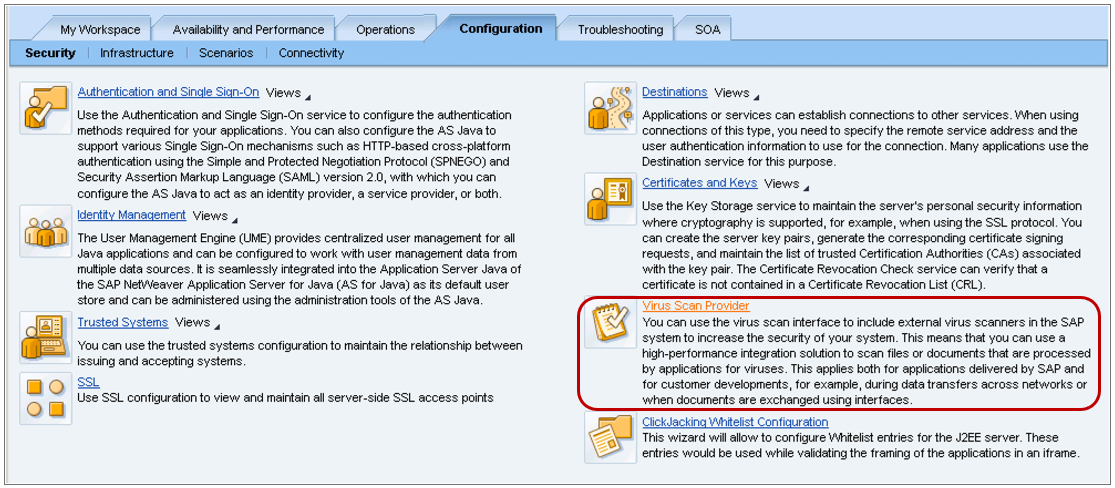

Java 環境でトレンドマイクロ スキャナー グループを構成する

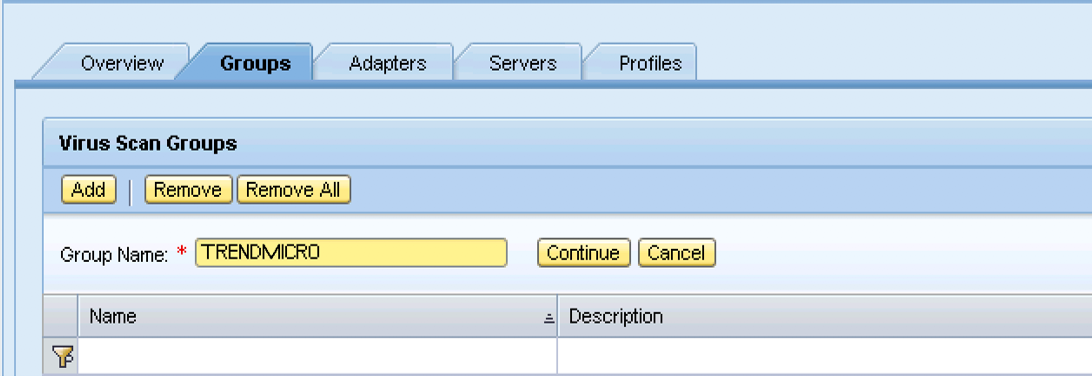

スキャナーグループは、同じタイプの複数のウイルススキャナーを組み合わせます。後でウイルススキャンプロファイルを指定するために、グループが必要です。

以下のようにして、Scannerグループを作成できます

- SAP NetWeaver管理者にログインしてください。

- 構成タブを選択し、ウイルススキャンプロバイダーを選択します。

- 変更モードで、グループタブで追加をクリックしてください。

- 設定タブで、Virus Scan Group Detailsの一部であるグループの説明フィールドにグループの説明を入力してください。

- デフォルトスキャングループを選択して、このグループをデフォルトグループとして使用します。

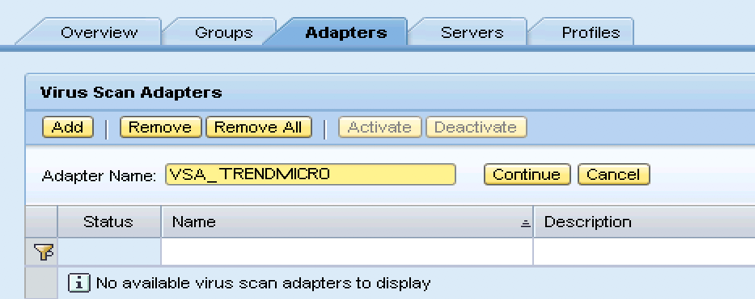

Java環境でトレンドマイクロウイルススキャンプロバイダを設定する

次のようにウイルススキャンプロバイダを設定できます:

- 変更モードで、アダプタータブで、追加をクリックして、ウイルススキャンプロバイダをウイルススキャンアダプタとして作成します。

- アダプター名フィールドを使用して、事前定義された接頭辞の後に名前の残りを追加し、続行をクリックします。名前はVSA_で始まる必要があります。これにより、ウイルススキャンアダプターグループに新しい行が追加されます。

- VSA共有ライブラリへのパスを指定してください

/lib64/libsapvsa.soLinux systemsC:\Program Files\Trend Micro\Deep Security Agent\lib\dsvsa.dllWindowsの場合。 - スキャングループリストから選択してください。

- Default Scan Providerを選択してください。

- 設定を保存し、ウイルススキャンプロバイダーを有効にしてください。

Java環境でトレンドマイクロウイルススキャンプロファイルを設定する

アプリケーションは、データをウイルススキャンするためにウイルススキャンプロファイルを使用します。ウイルススキャンプロファイルには、ドキュメントをチェックするスキャナグループのリストが含まれています。また、ウイルススキャナの構成パラメータを割り当てるためにも、ウイルススキャンプロファイルを使用できます。このウイルススキャンプロファイルでウイルスをスキャンする場合、ウイルススキャナはパラメータを受け取ります。

ウイルススキャンプロファイルは、スキャン中に処理される手順を指定します。ステップは、通常はScannerグループを使用して見つかるウイルススキャナーであるか、ウイルススキャンプロファイルを指定するステップである場合があります。このステップは、囲むウイルススキャンプロファイルの一部として実行されます。

ウイルススキャンはウイルススキャンプロファイルの名前で実行されます。システム管理者は、各コンポーネントのウイルススキャンを有効化または無効化するためにプロファイルを使用できます。

デフォルトでは、ウイルススキャンが統合された各SAPアプリケーションに対して、ウイルススキャンプロファイルが提供されます。

次のようにウイルススキャンプロファイルを構成できます:

- プロファイルタブで、変更モードでウイルススキャンプロファイルを作成するには、追加をクリックしてください。

- プロファイル名フィールドに、定義済みの接頭辞の後に名前の残りを入力し、続行をクリックします。これにより、ウイルススキャンプロファイルグループに新しい行が追加されます。

- ウイルススキャンプロファイルの詳細で、設定タブを選択し、デフォルトスキャンプロファイルインジケータを設定して、編集するプロファイルを参照プロファイルとして選択します

- デフォルトプロファイルを使用するには、参照プロファイルリストからデフォルトプロファイルを選択してください。

- 参照プロファイルを使用するには、参照プロファイルリストから、新しいプロファイルにリンクする既存の参照プロファイルを選択します。ウイルススキャンプロファイルは他のウイルススキャンプロファイルを参照プロファイルとして使用できるため、同じウイルススキャンプロファイルを介して複数のアプリケーションを操作することができます。

- 新しいプロファイルを定義するには、追加をクリックし、以下のフィールドを入力してください:

フィールド 説明 プロファイル名 新しいプロファイルの名前。 プロフィールの説明 新しいプロファイルの説明。 参照プロファイル 選択された場合、他のフィールドは非表示になります。 ステップ連動 このプロファイルの手順の連携: - すべてのステップが成功しました:ANDリンケージ。全体的な結果が成功するには、すべてのステップが成功する必要があります。

- 少なくとも1つのステップが成功:ORリンケージ。全体的な結果が成功するには、1つのステップだけが成功すればよい。

プロフィールの手順 このプロファイルの手順。 - 次のように、プロファイル ステップ グループ内のプロファイル ステップを指定します

- [追加] をクリックします。

- グループまたは別のプロファイルとして使用するために、tep Typeリストから選択してください。

- グループまたはプロファイルの値を指定してください。

- [上へ移動]、[下へ移動]、および [削除] を使用して、[プロファイルステップ] リストを設定します。

- プロファイルを有効にするには、エントリーを保存してから、ウイルススキャンプロファイルグループでプロファイルを選択し、有効化をクリックしてください。

以下のようにプロファイルパラメータを設定してください

- 編集モードで、関連するプロファイルのパラメータタブを選択してください。

- 追加をクリックして新しいエントリーを作成してください。

- エントリを保存します。

以下の表はプロファイル構成パラメータを一覧表示します

| パラメータ | 種類 | 説明 |

|---|---|---|

| CUST_ACTIVE_CONTENT | BOOL | ファイルにJavaScript、PHP、またはASPスクリプトなどのスクリプトが含まれているかどうかをチェックし、それをブロックします。 |

| CUST_CHECK_MIME_TYPE | BOOL | ファイル拡張子名がそのMIMEタイプと一致するかどうかを確認します。一致しない場合、ファイルはブロックされます。 すべてのMIMEタイプと拡張子名は正確に一致させることができます。例えば:

「サポートされているMIMEタイプ」を参照してください。 |

次の表は、ステップ構成パラメータを一覧表示しています

| パラメータ | 種類 | 説明 | Linux のデフォルト | Windows のデフォルト |

|---|---|---|---|---|

| SCANBESTEFFORT | BOOL | スキャンをベストエフォートベースで実行します。つまり、VSAにオブジェクトの検索を許可するセキュリティ上重要なフラグ(SCANALLFILESやSCANEXTRACTなど)をすべて有効化するだけでなく、内部フラグも有効にします。可能なフラグに関する詳細は認証情報に保存されています。 | 1 | 1 |

| SCANALLFILES | BOOL | ファイル拡張子に関係なくすべてのファイルをスキャンします。 | 1 | 1 |

| SCANLIMIT | INT | 解凍されてスキャンされるファイルの最大数を指定します。圧縮ファイルのみに適用されます。 | INT_MAX | 65535 |

| SCANEXTRACT | BOOL | アーカイブまたは圧縮オブジェクトを解凍します。 | 有効 | 有効 |

| SCANEXTRACT_SIZE | SIZE_T | 最大解凍サイズです。 | 0x7FFFFFFF | 62914560(60 MB) |

| SCANEXTRACT_DEPTH | INT | オブジェクトが解凍される最大の深さ (階層) です。 | 20 | 20 |

| SCANLOGPATH | CHAR | VSAのカスタムログパス。 通常のファイルまたは通常のファイルを作成できる場所への絶対パスである必要があります。実行可能ファイルのパスではありません。 検出されたマルウェアなど、限られたログメッセージのみが書き込まれます。 Deep Security Agent 20 LTSアップデート2024-05-02でサポートされています。 |

(未設定) | (未設定) |

Java環境でウイルススキャンインターフェースをテストする

- テストアプリケーションを起動してください

/vscantestパス。 - 提供されたテストデータまたはあなた自身のローカルファイルを使用して、チェックするオブジェクトを指定してください。

- ウイルススキャンプロファイル、スキャナーグループ、またはウイルススキャンプロバイダーを選択してテストしてください。

- 次のオプションのいずれかを選択します。

- チェックのみ - 指定されたウイルス対策製品がデータをスキャンし、結果を表示します。

- チェックしてクリーンアップ - スキャンして結果を表示するだけでなく、指定されたアンチウイルス製品は、ウイルス感染が診断された場合にデータをクリーンアップしようとします。

- テストを開始するにはアクションを実行をクリックしてください。

サポートされているMIMEタイプ

Deep Security ScannerでサポートされるMIMEタイプは、使用しているDeep Security Agentのバージョンによって異なります:

- Deep Security Agent 9.6ではVSAPI 9.85を使用

- Deep Security Agent 10.0ではATSE 9.861を使用

- Deep Security Agent 10.1ではATSE 9.862を使用

- Deep Security Agent 10.2、10.3、11.0、11.1、および11.2ではATSE 10.000を使用

- Deep Security Agent 11.3以降ではATSE 11.0.000を使用

| MIMEタイプ | 説明 | 拡張子 | agent 9.6でサポート |

agent 10.0でサポート |

agent 10.1以降でサポート |

| application/octet-stream | * | ○ | ○ | ○ | |

| application/com | COMファイル | com | ○ | ○ | ○ |

| application/ecmascript | EMCScriptファイル | es | ○ | ○ | ○ |

| application/hta | HTAファイル | hta | ○ | ○ | ○ |

| application/java-archive | Java Archive (JAR) ファイル | ear, jar, rar, sar, war, zip | ○ | ○ | ○ |

| application/javascript | JavaScriptファイル | js、jsxinc、jsx、ztl | ○ | ○ | ○ |

| application/msword | Word for Windows | doc、dot | ○ | ○ | ○ |

| application/vnd.ms-access | MS Access | mdb | × | × | × |

| application/vnd.ms-project | MS Project | mpp | × | × | × |

| application/octet-stream | COMファイル | com | ○ | ○ | ○ |

| application/octet-stream | EXEファイル | exe | ○ | ○ | ○ |

| application/pdf | Adobe Portable Document Formatファイル | ○ | ○ | ○ | |

| application/postscript | Postscript | ai, ps | ○ | ○ | ○ |

| application/rar | RARファイル | rar | ○ | ○ | ○ |

| application/rtf | Microsoft RTF | rtf | ○ | ○ | ○ |

| application/sar | Sarファイル | sar | ○ | ○ | ○ |

| application/vnd.ms-excel | Excel for Windows | xls、xlt、xla | ○ | ○ | ○ |

| application/vnd.ms-outlook | Outlook for Windows | msg | × | ○ | ○ |

| application/vnd.ms-powerpoint | Windows PowerPoint | ppt、pot、pps、ppa | ○ | ○ | ○ |

| application/vnd.ms-publisher | MS Publisher | pub | × | × | ○ |

| application/vnd.oasis.opendocument | Open Document | odf | ○ | ○ | ○ |

| application/vnd.openxmlformats-officedocument.presentationml.presentation | MS Officeファイル | pptx、potx、ppsx、ppam、pptm、potm、ppsm | ○ | ○ | ○ |

| application/vnd.openxmlformats-officedocument.spreadsheetml.sheet | MS Officeファイル | xlsx、xltx、xlsm、xltm、xlam、xlsb | ○ | ○ | ○ |

| application/vnd.openxmlformats-officedocument.wordprocessingml.document | MS Officeファイル | docx、dotx、docm、dotm | ○ | ○ | ○ |

| application/vnd.rn-realmedia | Real Media | rm | ○ | ○ | ○ |

| application/wordperfect | WOrdPerfect | wp、wp5、wp6、wpd、w60、w61 | ○ | ○ | ○ |

| application/x-alf | alf | ○ | ○ | ○ | |

| application/x-arc-compressed | ARCファイル | arc | ○ | ○ | ○ |

| application/x-bzip2 | bZIPファイル | * | ○ | ○ | ○ |

| application/x-cpio | CPIOファイル | * | ○ | ○ | ○ |

| application/x-director | Macromedia Director Shockwave Movie | dcr | ○ | ○ | ○ |

| application/x-gzip | Gzip | * | ○ | ○ | ○ |

| application/xhtml+xml | XHTML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | ○ | ○ | ○ |

| application/x-java-class | JAVAアプレット | class | ○ | ○ | ○ |

| application/x-kep | kep | ○ | ○ | ○ | |

| application/x-otf | otf | ○ | ○ | ○ | |

| application/x-sapshortcut | sap、sapc | ○ | ○ | ○ | |

| application/x-shockwave-flash | Macromedia Flash | swf | ○ | ○ | ○ |

| application/x-silverlight-app | PKZIP | xap | ○ | ○ | ○ |

| application/x-sim | sim | ○ | ○ | ○ | |

| application/x-tar | TARファイル | tar | ○ | ○ | ○ |

| application/x-vbs | * | ○ | ○ | ○ | |

| application/zip | ZIPファイル | zip、zipx | ○ | ○ | ○ |

| audio/basic | Audio | snd、au | ○ | ○ | ○ |

| audio/midi | MIDI | mid、midi、rmi、mdi、kar | ○ | ○ | ○ |

| audio/x-aiff | Apple/SGIのAudio InterChangeファイル形式 | aiff、aif、aifc | ○ | ○ | ○ |

| audio/x-mpeg-3 | MP3 | mp3 | ○ | ○ | ○ |

| audio/x-realaudio | Real Audio | ra | ○ | ○ | ○ |

| audio/x-voc | Creative Voice Format(VOC) | voc | ○ | ○ | ○ |

| image/bmp | Windows BMP | bmp | ○ | ○ | ○ |

| image/gif | GIF | gif | ○ | ○ | ○ |

| image/ico | Windowsアイコン | ico | ○ | ○ | ○ |

| image/jpeg | JPEG | jpg、jpeg、jpe、jif、jfif、jfi | ○ | ○ | ○ |

| image/msp | Microsoft Paint | msp | ○ | ○ | ○ |

| image/png | Portable Network Graphics | png | ○ | ○ | ○ |

| image/ppm | PPM画像 | ppm | ○ | ○ | ○ |

| image/svg+xml | svg | ○ | ○ | ○ | |

| image/tiff | TIFF | tif、tiff | ○ | ○ | ○ |

| image/vnd.ms-modi | Microsoft Document Imaging | mdi | ○ | ○ | ○ |

| image/x-cpt | Corel PhotoPaint | cpt | ○ | ○ | ○ |

| image/x-pcx | PCX | pcx | ○ | ○ | ○ |

| image/x-pict | Macintosh Bitmap | pct | ○ | ○ | ○ |

| image/x-ras | Sun Raster(RAS) | ras | ○ | ○ | ○ |

| image/x-wmf | Windowsメタファイル | wmf | ○ | ○ | ○ |

| image/vnd.dwg | DWGファイル | dwg | いいえ | いいえ | ○ |

| text/csv | CSV | csv、txt | ○ | ○ | ○ |

| text/html | HTML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | ○ | ○ | ○ |

| text/plain | * | ○ | ○ | ○ | |

| text/plain | テキストファイル | msg、txt | ○ | ○ | ○ |

| text/xml | XML | dhtm、dhtml、htm、html、htx、sht、shtm、shtml、stml、xht、xhtm、xhtml、xml、txt | ○ | ○ | ○ |

| text/xsl | XSL | xsl | ○ | ○ | ○ |

| unknown/unknown | * | ○ | ○ | ○ | |

| video/mpeg | * | ○ | ○ | ○ | |

| video/quicktime | Quick Time Media | m4a, m4b, m4p, m4r, m4v, mov, movie, mp4, heic, heics, heif, heifs, qt | ○ | ○ | ○ |

| video/x-fli | AutoDesk Animator | fli | ○ | ○ | ○ |

| video/x-flv | Macromedia Flash FLV Video | flv | ○ | ○ | ○ |

| video/x-ms-asf | Advanced Streaming Format | asf, wma, wmv | ○ | ○ | ○ |

| video/x-scm | Lotus ScreenCam Movie | scm | ○ | ○ | ○ |

| font/ttf | TrueType フォント | dfont, otc, otf, ttc, tte, ttf | いいえ | いいえ | ○ |

| text/x-msdos-batch | バッチファイルは、DOS、OS/2、Microsoft Windowsで使用されるスクリプトファイルです | bat, cmd, btm, txt | いいえ | いいえ | いいえ |