本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

クラウドプロバイダーのタグ/ラベルを使用してポリシーを自動的に割り当てる

AWSタグ、Azureタグ、およびGCPラベルを使用すると、メタデータを AWSEC2インスタンス, Azure VM、または GCPVMインスタンス にキーと値の形式で割り当てることでリソースを分類できます。同様にキーと値のペアでAmazon WorkSpacesのタグ付けもできます。Deep Securityは、このメタデータを使用して、Deep Securityエージェントがアクティブ化されたときに、そのエージェントへのポリシーの自動割り当てをトリガーできます。これは、Deep Securityでイベントベースのタスクを作成し、イベント、ポリシー、およびメタデータを定義することによって行われます。イベントベースタスクは、特定のイベントについて保護対象リソースを監視し、所定の条件に応じてタスクを実行するために使用します。このケースでは、Agentからのリモート有効化がイベントで、特定のAWSインスタンスタグが条件です。

ここでは、次の例を使用して手順を説明します。

- ポリシー:AIA_Policy

- AWSタグキー: Group

- AWSタグ値: development

以下の例は、ポリシーAIA_Policyがすでに作成されていることを前提とします。

- Deep Security Managerコンソールで 管理→ イベントベースタスク に移動し、 新規をクリックします。

- [イベント] リストから [Agentからのリモート有効化] を選択し、[次へ] をクリックします。

- [ポリシーの割り当て] チェックボックスを選択し、リストからAIA_Policyを選択し、[次へ] をクリックします。

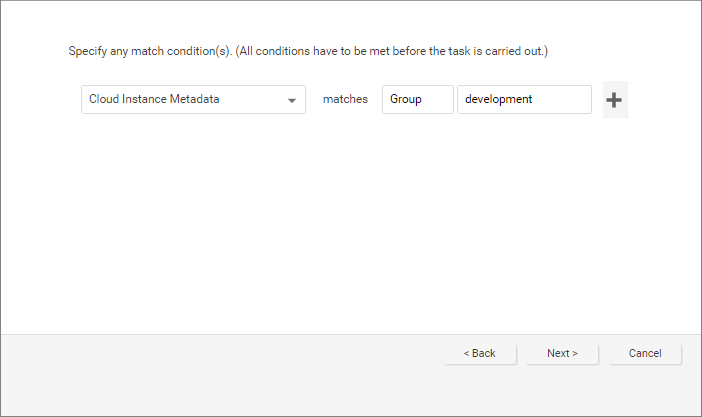

- リストから クラウドインスタンスのメタデータ を選択し、キーフィールドに グループ と入力し、値フィールドに 開発 と入力します。

- (オプション)スコープを1つのクラウドベンダーのみに制限するには、リストから クラウドベンダー を選択し、一致基準として AWS, Azureまたは GCP を選択します。3つすべてにルールを適用する場合は、クラウドベンダーの条件を定義しないでください。

- Next をクリックします。

- イベントベースタスクに名前を指定し、[完了] をクリックして保存します。

以上で、キー「Group」と値「development」でタグ付けされたインスタンスでAgentが有効化された時にそのインスタンスにAIA_Policyを適用するイベントベースタスクが作成されました。