本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Google Cloud Platformサービスアカウントを作成する

以下は、Deep Securityで使用するGoogle Cloud Platform(GCP)サービスアカウントを作成するために必要なすべての情報です。

Deep Security Managerで使用するGCPサービスアカウントを作成する理由については、 GCPアカウントを追加するとどのようなメリットがありますか?。

トピック:

前提条件:Google APIを有効にする

Deep Security ManagerのGCPサービスアカウントを作成する前に、既存のGCPアカウントでいくつかのGoogle APIを有効にする必要があります。

次の手順に従って、各プロジェクト内でこれらのAPIを有効にします。

- 既存のGCPアカウントを使用してGoogle Cloud Platformにログインします。このアカウントは、Deep Securityで保護するVMを含むすべてのGCPプロジェクトにアクセスできる必要があります。

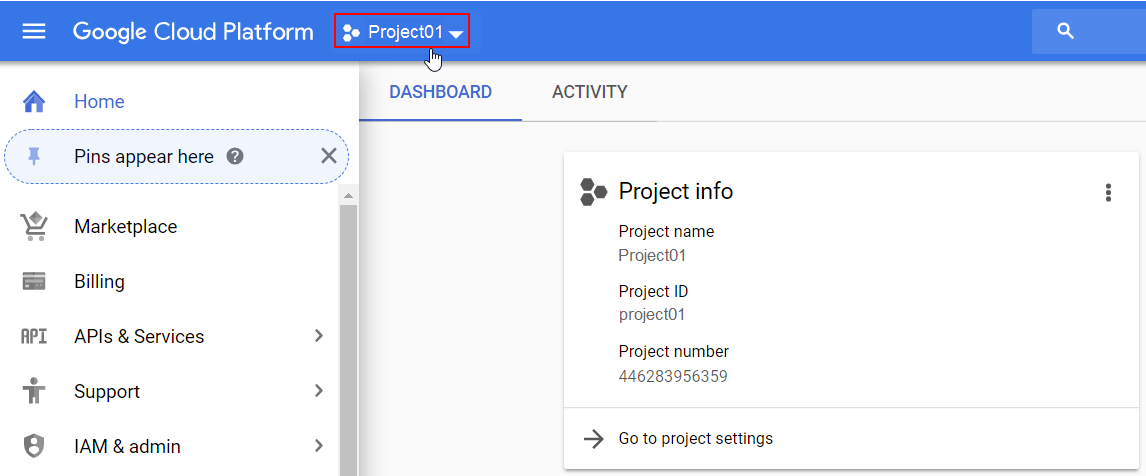

- 画面の上部で、Deep Security Managerに追加するVMを含むプロジェクトを選択します。複数のプロジェクトがある場合は、後から選択できます。

次に例を示します。Project01

- 上部にある[ Google Cloud Platform ]をクリックして、[ホーム]画面を開いていることを確認します。

- 左側のツリー表示から、[ APIs&サービス]→[ダッシュボード]の順に選択します。

- [ + ENABLE APIS ANDSERVICES]をクリックします。

- 検索ボックスに cloud resource manager API と入力し、[ Cloud Resource Manager API ]ボックスをクリックします。

- [ ENABLE]をクリックします。

- 手順5〜7を繰り返し、 compute engine API と入力して[ Compute Engine API ]ボックスをクリックします。

- この手順の手順1〜9を、Deep Security Managerに追加するVMを含む他のプロジェクトに対して繰り返します。

GCPでAPIを有効または無効にする方法の詳細については、Googleの次のページを参照してください。

https://cloud.google.com/apis/docs/getting-started

GCPサービスアカウントを作成する

サービスアカウントとは、特定の種類のGoogleアカウントで、個々のエンドユーザではなく、アプリケーションまたはVMに関連付けられています。Deep Security Managerは、Google APIを呼び出すためのサービスアカウントのIDを想定しているため、ユーザは直接関与しません。

Deep Security Managerのサービスアカウントを作成するには、次の手順に従ってください。

- 開始する前に、GCP APIが有効になっていることを確認してください。 前提条件:Google APIを有効にするを有効にします。

- 既存のGCPアカウントを使用してGoogle Cloud Platformにログインします。

- 上部で、プロジェクトを選択します。複数のプロジェクトがある場合は、いずれかを選択できます。例: Project01。

- 上部にある[ Google Cloud Platform ]をクリックして、[ホーム]画面を開いていることを確認します。

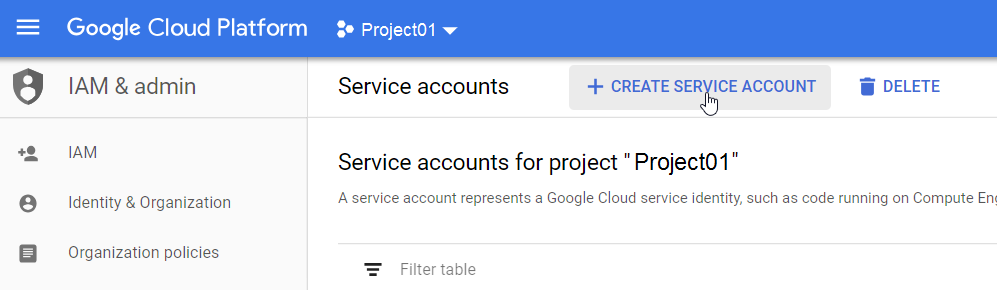

- 左側のツリー表示から、[ IAM&admin]→[サービスアカウント]の順に選択します。

- [ +サービスの作成]をクリックします。

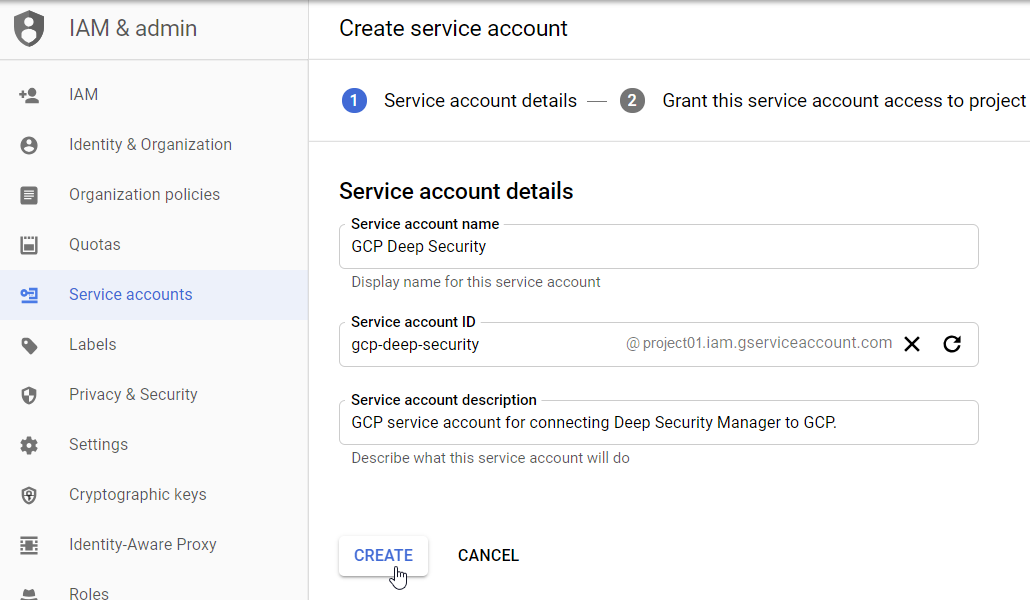

- サービスアカウント名、ID、および説明を入力します。

例:

- サービスアカウント名: GCP Deep Security

- サービスアカウントID: gcp-deep-security@<your_project_ID>.iam.gserviceaccount.com

- サービスアカウントの説明: GCP service account for connecting Deep Security Manager to GCP.

- [ Create]をクリックします。

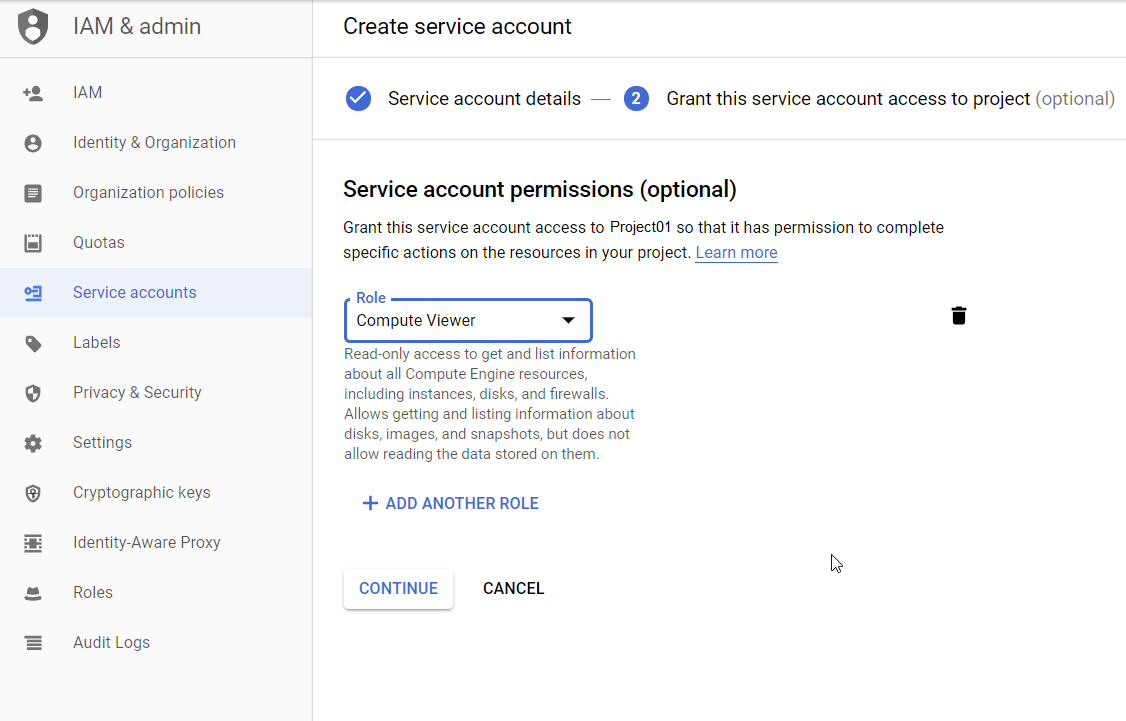

- 役割の選択ドロップダウンリストで、Compute Engine> Compute Viewerの役割を選択するか、フィルタ対象の種類領域内をクリックして、 compute viewer と入力します。

- [ CONTINUE]をクリックします。

Compute Viewerの役割が割り当てられました。

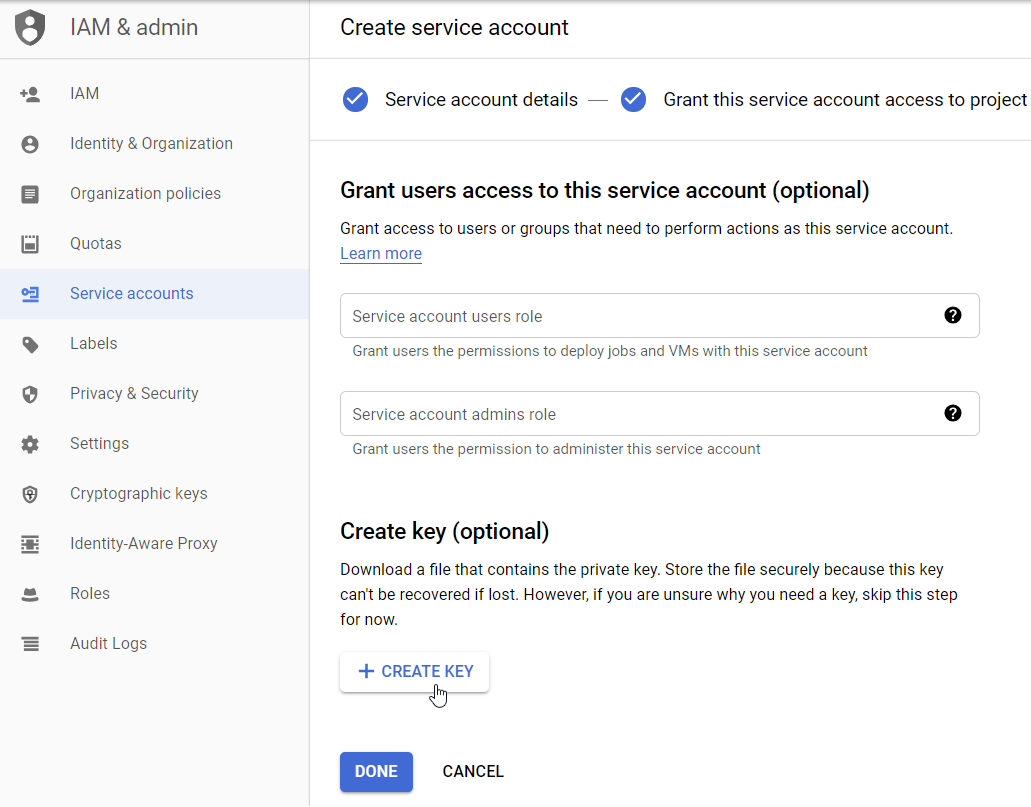

- + CREATE KEYをクリックします。

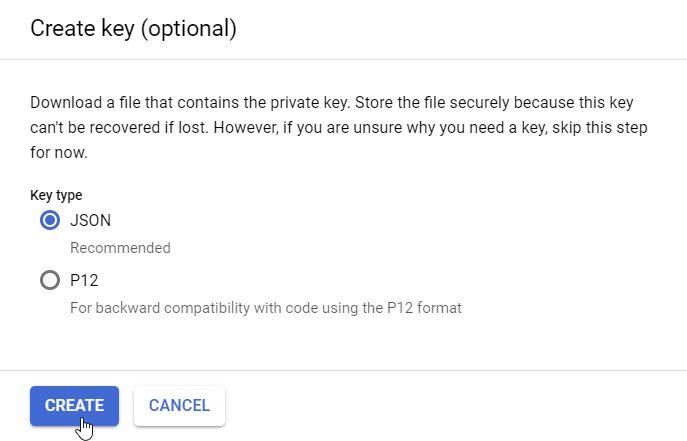

- JSON を選択し、[ CREATE]をクリックします。

キーが生成され、JSONファイルに配置されます。

- キー(JSONファイル)を安全な場所に保存します。

- JSONファイルは、後でアップロードするためにDeep Security Managerからアクセス可能な場所に置いてください。ファイルを移動または配布する必要がある場合は、安全な方法を使用してファイルを移動または配布してください。

- [ DONE]をクリックします。

これで、必要な役割を持つGCPサービスアカウントと、JSON形式のサービスアカウントキーが作成されました。サービスアカウントは、選択したプロジェクト(Project01 ), では作成されますが、追加のプロジェクトに関連付けることもできます。詳細については、次のセクションを参照してください。

IAMアクセス許可がシステム全体に適用されるまでには60秒〜7分かかります。詳細については、 このGoogleの記事 を参照してください。

GCPサービスアカウントにプロジェクトを追加する

GCPに複数のプロジェクトがある場合は、作成したサービスアカウントに関連付ける必要があります。その後、Deep Security Managerにサービスアカウントを追加すると、すべてのプロジェクト(および基になるVM)がDeep Security Managerに表示されます。

プロジェクトがたくさんある場合は、複数のGCPアカウントに分割することもできます(後述の説明を参照)。マルチGCPアカウントのセットアップの詳細については、 複数のGCPサービスアカウントを作成するを参照してください。

追加のプロジェクトを1つのサービスアカウントに関連付けるには、次の手順に従ってください。

- 開始する前に、 前提条件:Google APIを有効にする および GCPサービスアカウントを作成するを作成します。

- 作成したGCPサービスアカウントのメールを次のように指定します。

- Google Cloud Platformの上部にあるドロップダウンリストから、GCPサービスアカウントを作成したプロジェクトを選択します(例: Project01 ).

- 左側で、[ IAM&管理者]→[サービスアカウント]の順に展開します。

- メイン画面で、[ メール]列の下にあるGCPサービスアカウントのメールを確認します。例:

gcp-deep-security@project01.iam.gserviceaccount.com

サービスアカウントのメールには、そのサービスが作成されたプロジェクトの名前が含まれています。

- このアドレスをメモするか、クリップボードにコピーしてください。

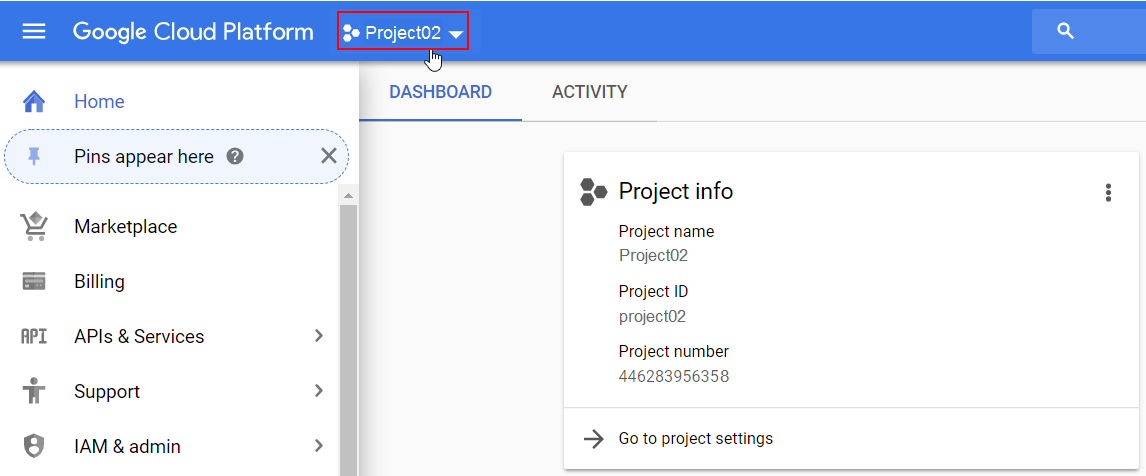

- Google Cloud Platformの場合は、上部のドロップダウンリストから 別の プロジェクトを選択してください。例: Project02。

- 上部にある[ Google Cloud Platform ]をクリックして、[ホーム]画面を開いていることを確認します。

- 左側のツリー表示から、[ IAM&admin]→[IAM]の順にクリックします。

- メイン画面上部の[ ADD ]をクリックします。

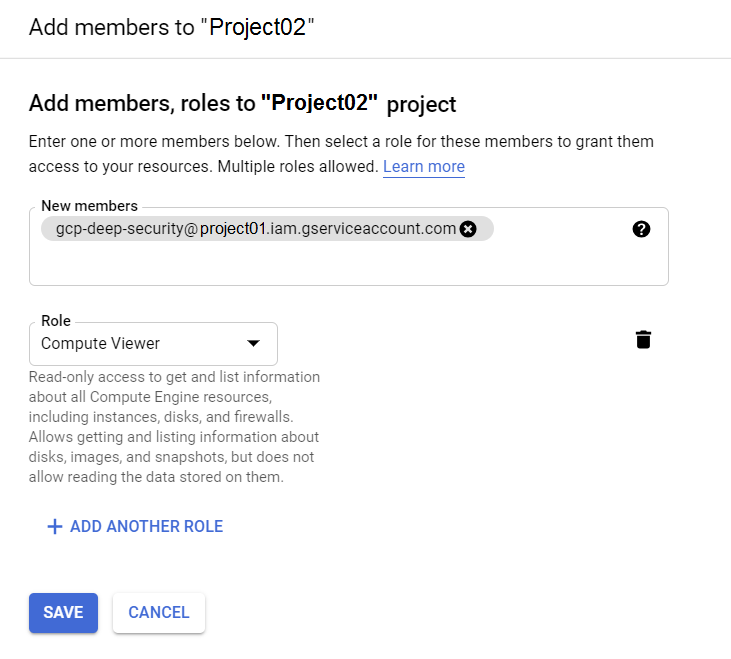

- [ 新規メンバー] [ ]フィールドに、 Project01 GCPサービスアカウントのメールアドレスを貼り付けます。例:

gcp-deep-security@project01.iam.gserviceaccount.com

また、メールアドレスの入力を開始して、フィールドに自動入力することもできます。

-

役割の選択[ ]ドロップダウンリストで、 Compute Engine> Compute Viewer の役割を選択するか、 の内部をクリックして 領域をフィルタ処理し、 compute viewer と入力して compute viewer と入力します。

Compute Viewerの役割を持つサービスアカウントが Project02に追加されました。

- [SAVE] をクリックします。

- GCPサービスアカウントに関連付けるプロジェクトごとに、この手順で手順1〜9を繰り返します。

サービスアカウントの作成方法の詳細については、Googleの次のページを参照してください。

https://cloud.google.com/compute/docs/access/create-enable-service-accounts-for-instances

作成したGCPアカウントをDeep Security Managerに追加する準備ができました。 Google Cloud Platformアカウントを追加するに進んでください。

複数のGCPサービスアカウントを作成する

通常、 では、Deep Security Managerの単一のGCPサービスアカウント を作成し、すべてのプロジェクトをDeep Security Managerに関連付けます。この設定は簡単で、少数のプロジェクトで小規模な組織にも適しています。ただし、多数のプロジェクトがある場合は、同じGCPサービスアカウントの下にあるすべてのプロジェクトを管理しにくくなる可能性があります。このシナリオでは、プロジェクトを複数のGCPサービスアカウントに分割できます。プロジェクトを組織の財務/営業部門に分散していると仮定して、これを設定する方法は次のとおりです。

- Deep Security Managerの Finance GCP Deep Security GCPサービスアカウントを作成します。

- 財務関連プロジェクトを Finance GCP Deep Securityに追加します。

- Deep Security Managerの Marketing GCP Deep Security GCPサービスアカウントを作成します。

- マーケティング関連のプロジェクトを Marketing GCP Deep Securityに追加します。

詳細な手順については、 GCPサービスアカウントを作成する および GCPサービスアカウントにプロジェクトを追加する

- GCPサービスアカウントを作成したら、 Google Cloud Platformアカウントを追加するの手順に従って、Deep Security Managerに1つずつ追加します。