本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

ソフトウェアパッケージのデジタル署名の確認

Deep Securityをインストールする前に、ソフトウェアのZIPパッケージとインストーラファイルのデジタル署名を確認してください。正しいデジタル署名は、ソフトウェアがトレンドマイクロからの正規品であり、破損または改ざんされていないことを示します。

ソフトウェアのチェックサム、およびセキュリティアップデートおよびDeep Security Agentモジュールのデジタル署名も検証できます。Deep Securityによるアップデートの整合性の検証方法およびAgentのLinux Secure Bootの設定を参照してください。

ソフトウェアZIPパッケージの署名の確認

Deep Security Agent

指示に従ってインポートまたはエクスポート a ZIPファイルエージェントソフトウェアのインポートまたはAgentのインストーラをエクスポートする。

Managerはインポートまたはエクスポート時に、ZIPファイルのデジタル署名を確認します。署名が有効な場合、Managerはインポートまたはエクスポートの続行を許可します。署名が無効または見つからない場合、Managerは処理を拒否し、ZIPを削除してイベントをログに記録します。

- Deep Security Managerにログインします。

- 上部の [管理] をクリックします。

- 左側のアップデート>ソフトウェア>ローカルを展開します。

- デジタル署名を確認するZIPパッケージを見つけてダブルクリックします。存在しない場合は、インポートします。

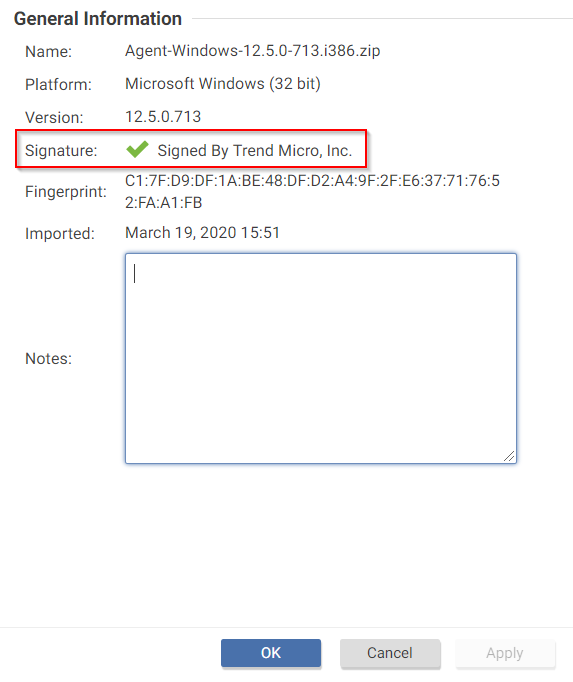

ZIPファイルの [プロパティ] 画面が開き、Managerによってデジタル署名が確認されます。署名が有効な場合、次の図に示すように、[署名]フィールドに緑色のチェックマークが表示されます。署名が有効でないか、存在しない場合、ManagerはZIPを削除し、イベントをログに記録します。

Managerで確認できない場合は、jarsigner Javaユーティリティを使用して a ZIPの署名を確認します。たとえば、 Deep Securityソフトウェアのページなど、Manager以外のソースからエージェントのZIPパッケージを取得し、 エージェントを手動でインストールするとします。このシナリオでは、Managerが関与しないため、jarsignerユーティリティを使用します。

jarsignerを使用して署名をチェックするには

- お使いのコンピュータに最新のJava Development Kitをインストールしてください。

- ZIPをダウンロードします。

- JDK内のjarsignerユーティリティを使用して、署名を確認します。コマンドは次のとおりです。

jarsigner -verify -verbose -certs -strict <ZIP_file>

例:

jarsigner -verify -verbose -certs -strict Agent-RedHat_EL7-11.2.0-124.x86_64.zip

- エラー (エラーがある場合) と証明書の内容を読んで、署名が信頼できるかどうかを判断します。

インストーラファイル (EXE、MSI、RPM、またはDEBファイル) の署名の確認

Deep Security Agent

以下の手順では、インストーラファイルでデジタル署名を手動で確認する方法について説明します。この確認を自動化したい場合は、これをAgentインストールスクリプトに含めることができます。インストールスクリプトの詳細については、インストールスクリプトを使用したコンピュータの追加と保護を参照してください。

確認するインストーラファイルの種類に対応する指示に従います。

EXEまたはMSIファイルの署名の確認

- EXEファイルまたはMSIファイルを右クリックし、[ プロパティ ]を選択します。

- [デジタル署名] タブをクリックし、署名を確認します。

RPMファイルの署名の確認

まだインストールされていない場合は、署名を確認する予定のエージェントコンピュータにGnuPGをインストールしてください。このユーティリティには、署名キーをインポートし、デジタル署名を確認するために必要なGPGコマンドラインツールが含まれています。

ほとんどのLinuxディストリビューションでは、GnuPGがデフォルトでインストールされています。

- エージェントのZIPファイルのルートフォルダにある 3trend_public.asc ファイルを探します。ASCファイルには、デジタル署名の検証に使用できるGPG公開署名キーが含まれています。

- 必要に応じて、ハッシュユーティリティを使用してASCファイルのSHA-256ハッシュダイジェストを確認します。ハッシュは次のとおりです。

c59caa810a9dc9f4ecdf5dc44e3d1c8a6342932ca1c9573745ec9f1a82c118d7 - エージェントバージョン20.0.0-2593以前の場合

bd3b00763db11cee2a6b990428d506f11cf86c68354388fe9cc41fa7e6c9ddae - エージェントバージョン20.0.0-2971以降の場合

7a7509c5458c762f6a341820a93e09f0f1b9dd3258608753e18d26575e9c730f - エージェントバージョン20.0.1-3180以降の場合

- シグネチャをチェックするエージェントコンピュータで、ASCファイルをインポートします。次のコマンドを使用します。

コマンドでは大文字と小文字が区別されます。

gpg --import 3trend_public.asc

次のメッセージが表示されます。

gpg: directory `/home/build/.gnupg' created

gpg: new configuration file `/home/build/.gnupg/gpg.conf' created

gpg: WARNING: options in `/home/build/.gnupg/gpg.conf' are not yet active during this run

gpg: keyring `/home/build/.gnupg/secring.gpg' created

gpg: keyring `/home/build/.gnupg/pubring.gpg' created

gpg: /home/build/.gnupg/trustdb.gpg: trustdb created

gpg: key E1051CBD: public key "Trend Micro (trend linux sign) <alloftrendetscodesign@trendmicro.com>" imported

gpg: Total number processed: 1

gpg: imported: 1 (RSA: 1)

- GPGパブリック署名キーをASCファイルからエクスポートします。

gpg --export -a 'Trend Micro' > RPM-GPG-KEY-CodeSign

- GPGパブリック署名鍵をRPMデータベースにインポートします。

sudo rpm --import RPM-GPG-KEY-CodeSign

- GPGパブリック署名キーがインポートされたことを確認します。

rpm -qa gpg-pubkey*

- インポートされたGPG公開鍵のフィンガープリントが表示されます。トレンドマイクロの鍵は:

gpg-pubkey-e1051cbd-5b59ac99 - エージェントバージョン20.0.0-2593以前の場合

gpg-pubkey-e1051cbd-6030cc3a - エージェントバージョン20.0.0-2971以降の場合

gpg-pubkey-e1051cbd-659d0a3e - エージェントバージョン20.0.1-3180以降の場合

署名鍵がインポートされ、エージェントRPMファイルのデジタル署名のチェックに使用できます。

RPMファイルの署名を手動で検証するか、インストールスクリプトを使用したコンピュータの追加と保護に記載されているように、展開スクリプトにチェックを実行させることができます。

手動チェックを実行するには、次のコマンドを実行してください:

rpm -K Agent-PGPCore-<OS agent version>.rpm

例:

rpm -K Agent-PGPCore-RedHat_EL7-11.0.0-950.x86_64.rpm

必ずAgent-PGPCore-<...>.rpmファイルで前述のコマンドを実行してください。Agent-Core-<...>.rpmで実行しても動作しません。エージェントZIPにAgent-PGPCore-<...>.rpmファイルが見つからない場合は、新しいZIPを使用してください。具体的には:

- Deep Securityエージェント 11.0 update 15以降のアップデート

or

- Deep Securityエージェント 12 update 2以降

or

- Deep Security Agent 20以降

署名の検証に成功すると、次のメッセージが表示されます。

Agent-PGPCore-RedHat_EL7-11.0.0-950.x86_64.rpm: rsa sha1 (md5) pgp md5 OK

DEBファイルの署名の確認

署名を確認するエージェントコンピュータにdpkg-sigがインストールされていない場合は、インストールします。このユーティリティには、署名キーをインポートしてデジタル署名を確認するために必要なGPGコマンドラインツールが含まれています。

- エージェントのZIPファイルのルートフォルダにある 3trend_public.asc ファイルを探します。ASCファイルには、デジタル署名の検証に使用できるGPG公開署名キーが含まれています。

- 必要に応じて、ハッシュユーティリティを使用してASCファイルのSHA-256ハッシュダイジェストを確認します。ハッシュは次のとおりです。

c59caa810a9dc9f4ecdf5dc44e3d1c8a6342932ca1c9573745ec9f1a82c118d7 - エージェントバージョン20.0.0-2593以前の場合

bd3b00763db11cee2a6b990428d506f11cf86c68354388fe9cc41fa7e6c9ddae - エージェントバージョン20.0.0-2971以降の場合

7a7509c5458c762f6a341820a93e09f0f1b9dd3258608753e18d26575e9c730f - エージェントバージョン20.0.1-3180以降の場合

- 署名を確認するエージェントコンピュータで、ASCファイルをGPGキーリングにインポートします。次のコマンドを使用します。

gpg --import 3trend_public.asc

次のメッセージが表示されます。

gpg: key E1051CBD: public key "Trend Micro (trend linux sign) <alloftrendetscodesign@trendmicro.com>" imported

gpg: Total number processed: 1

gpg: imported: 1 (RSA: 1)

- オプションで、トレンドマイクロのキー情報を表示します。次のコマンドを使用します。

gpg --list-keys

次のようなメッセージが表示されます。

/home/user01/.gnupg/pubring.gpg

-------------------------------

pub 2048R/E1051CBD 2018-07-26 [expires: 2021-07-25]

uid Trend Micro (trend linux sign) <alloftrendetscodesign@trendmicro.com>

sub 2048R/202C302E 2018-07-26 [expires: 2021-07-25]

DEBファイルの署名を手動で検証するか、インストールスクリプトを使用したコンピュータの追加と保護に記載されているように、展開スクリプトにチェックを実行させることができます。

手動チェックを実行するには、次のコマンドを入力してください:

dpkg-sig --verify <agent_deb_file>

<agent_deb_file> はエージェントのDEBファイルの名前とパスです。たとえば、次のとおりです。

dpkg-sig --verify Agent-Core-Ubuntu_16.04-12.0.0-563.x86_64.deb

処理メッセージが表示されます。

Processing Agent-Core-Ubuntu_16.04-12.0.0-563.x86_64.deb...

署名が正常に確認されると、次のメッセージが表示されます。

GOODSIG _gpgbuilder CF5EBBC17D8178A7776C1D365B09AD42E1051CBD 1568153778