本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Agent向けのLinux Secure Bootのサポート

Deep Security AgentコンピュータでLinuxセキュアブートが有効になっている場合、Linuxカーネルはカーネルモジュールがインストールされる前に、署名確認を実行します。次のDeep Securityの機能でカーネルモジュールがインストールされます。

- 不正プログラム対策

- Webレピュテーション

- ファイアウォール

- 変更監視

- 侵入防御

- アプリケーションコントロール

Deep Security AgentはRHEL 7でのセキュアブートのみに対応しています。

セキュアブートが有効なLinuxコンピュータでこれらのモジュールのいずれかを使用する場合は、RHEL7のTrendMicro公開鍵( Trend Micro公開鍵のダウンロードを参照)をLinuxコンピュータのファームウェアに登録して、認識できるようにする必要があります。 Trend Microカーネルモジュールの署名が認識されるようにする必要があります。この操作を実行しない場合、カーネルモジュールをインストールできません。

Deep Securityはメジャーリリース (10.0、11.0など) ごとにカーネルモジュールの署名鍵を更新します。Deep Security Agentを新しいメジャーリリースにアップグレードするときにセキュリティ機能が動作し続けるようにするには、セキュアブートが有効なLinuxコンピュータに新しい公開鍵を登録する必要があります。公開鍵を登録するまでアップグレードしたカーネルモジュールがOSに読み込まれないために、「エンジンがオフライン」というエラーメッセージがDeep Security Managerコンソールに表示される場合があります。

VMware仮想マシンを保護する場合、セキュアブート機能はVMware vSphere 6.5以降で使用できます。この機能を有効にする方法については、VMware Docsサイトで「Enable or Disable UEFI Secure Boot for a Virtual Machine」を参照してください。

AWSインスタンスとAzure VMでは、セキュアブート機能は使用できません。

トレンドマイクロの公開鍵をダウンロードする

トレンドマイクロの公開鍵は、次のリストからダウンロードできます。

次のファイルのダウンロードで問題が発生した場合は、右クリックして[ リンクに名前を付けて保存として保存]を選択します。

-

このDeep Security Agent 11の公開鍵の有効期限は2022年12月5日です。この日以降もエージェントを使用するには、新しい DS11_2022.der Secure Bootキーを0d 0b 3b ff ee 28 fa df 30 80 e9 bb 88 63 d0 57 fe 07 47 afのSHA1ハッシュで登録する必要があります。

Shim MOK Managerの鍵データベースを使用して鍵を登録する

トレンドマイクロの公開鍵を登録するには、次の操作を実行します。

- 保護するRHEL 7コンピュータにDeep Security Agentがまだインストールされていない場合はインストールします。

- MOK (Machine Owner Key) がまだインストールされていない場合はインストールします。

yum install mokutil

- 公開鍵をMOKリストに追加します。

mokutil --import /opt/ds_agent/DS12.der /opt/ds_agent/DS11.der

mokutil --import コマンドが機能するには、そのパスがキーの場所と一致している必要があります。上記のコマンドは、 /opt/ds_agent/からキーを追加しています。

公開鍵をMOKリストに手動で追加する方法の詳細については、Linuxのマニュアルを参照してください。

- プロンプトが表示されたら、この手順で後に使用するパスワードを入力します。

- システムを再起動します。

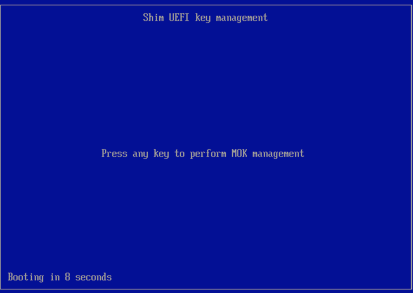

- コンピュータの再起動後に、Shim UEFI鍵管理コンソールが開きます。

- 開始するには、いずれかのキーを押します。

- [Perform MOK management]画面で、[Enroll MOK]を選択します。

- [Enroll MOK]画面で、[View key 0]を選択します。

- [Enroll the key(s)?]画面で[Yes]を選択してから、上記の 手順4で設定したパスワードを入力します。

- [The system must now be rebooted]画面で[OK]を選択して変更を確認し、再起動します。

- mokutil ユーティリティを使用して、キーが正常に登録されているかどうかを確認します。

- keyctl ユーティリティがインストールされていない場合は、インストールします。

yum install keyutils

- keyctl ユーティリティを使用して、システムの鍵リングにある鍵を一覧表示します。

keyctl list %:.system_keyring

表示されたTrend Micro署名鍵を確認します。

mokutil --test-key /opt/ds_agent/DS12.der

mokutil --test-key /opt/ds_agent/DS11.der

mokutil --test-key コマンドが機能するには、そのパスがキーの場所と一致している必要があります。上記のコマンドは、 /opt/ds_agent/のキーをテストしています。