本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。万一リンク切れなどお気づきの点がございましたら、お手数ですが弊社サポート窓口までご連絡ください。

Oracle RACでのファイアウォール設定

Deep Securityでは次の構成がサポートされます。

- SUSE Linux Enterprise Server 11 SP3とOracle RAC 12c Release 1 (v12.1.0.2.0)

- Red Hat Linux Enterprise Server 6.6とOracle RAC 12c Release 1 (v12.1.0.2.0)

- Red Hat Linux Enterprise Server 7.0とOracle RAC 12c Release 1 (v12.1.0.2)

初期設定のLinux Server Deep SecurityポリシーはOracle RAC環境に対応していますが、ファイアウォールの設定だけは例外です。RACノード間の通信チャネルが複雑であるため、ファイアウォールが原因でRACノードが仮想NICの作成やNICの検索に失敗することがあります。このため、一部のノードでOracle Clusterwareが起動しなくなります。ファイアウォールを無効にするか、ファイアウォールの設定をカスタマイズすることができます。

ノード間の接続を許可するルールを追加する

- Deep Security Managerで、[ポリシー] タブに進みます。

- [Linux Server] ポリシーを右クリックし、[複製] をクリックします。

- 新しく作成された [Linux Server_2] ポリシーをクリックし、[詳細] をクリックします。

- このポリシーに新しい名前 (「Oracle RAC」など) を付け、[保存] をクリックします。

- [ファイアウォール] をクリックします。

- [割り当て/割り当て解除] をクリックします。

- [新規]→[新規ファイアウォールルール] の順にクリックします。

- [一般情報] で、[名前] に「Oracleノードとの通信を許可」などのわかりやすい名前を指定します。[処理] を「強制的に許可」に設定し、[プロトコル] を「任意」に設定します。

- [パケット送信元] で、[MAC] を「MACリスト」に設定します。表示された [MACリストの選択] 画面で、[新規] を選択します。[新規MACリストのプロパティ] ダイアログボックスが表示されます。

- MACリストに「Oracle RAC MACリスト」などの名前を付けます。[MAC:(1行あたり1つのMAC)] に、すべてのOracleノードが使用しているすべてのMACアドレスを追加します (プライベートNICとパブリックNIC両方のMACを含む)。追加したら [OK] をクリックします。

- [パケット送信先] で、[MAC] を「MACリスト」に設定します。表示された [MACリストの選択] 画面で、手順10で作成したMACリストを選択し、[OK] をクリックします。

- ポリシーの [ファイアウォールルール] リストで、新しいルールが選択されていることを確認して [OK] をクリックし、[保存] をクリックします。

UDPポート42424を許可するルールを追加する

上記の手順に従って、UDPポート42424を許可する新しいルールを追加します。このポート番号は、Cluster Synchronization Serviceデーモン (CSSD)、Oracle Grid Interprocess Communicationデーモン (GIPCD)、およびOracle HA Servicesデーモン (OHASD) で使用されます。

上記の手順で作成したMACリストでは、このルールに対応できない可能性があります。Oracle RACにはこのルールが必要です。

その他のRAC関連パケットを許可する

Oracle RACは、フレームの種類がC08Aおよび0ACBのパケットを大量に送信します。これらのパケットをブロックすると、予期しない動作が発生する可能性があります。

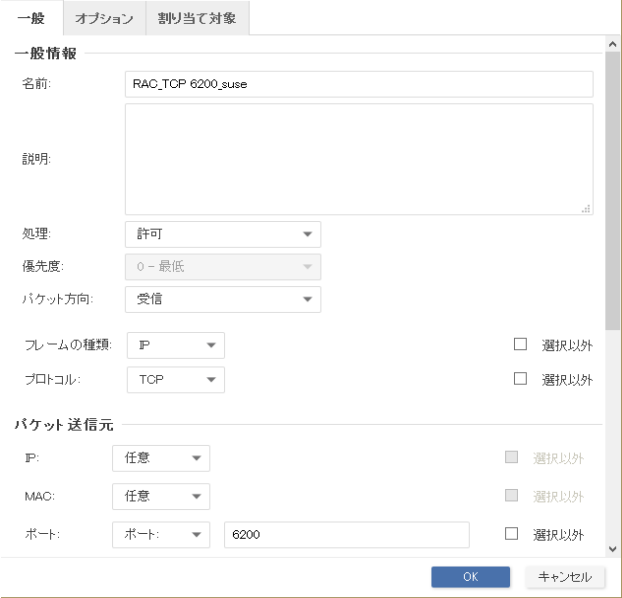

- TCPポート6200を許可する: [パケット送信元] および [パケット送信先] の [IP] フィールドにRACノードのパブリックIPアドレスを追加し、送信先ポートを6200に設定します。このポート番号は、Oracle Notification Services (ONS) で使用されます。このポートは設定可能です。システムで6200以外のポートに設定されている場合は、正しいポート番号を設定してください。

- フレームの種類C0A8を許可する: [フレームの種類] を「その他」、[フレーム番号] を「C0A8」に設定したルールを追加します。

- フレームの種類0ACBを許可する: [フレームの種類] を「その他」、[フレーム番号] を「0ACB」に設定したルールを追加します。

- フレームの種類0AC9を許可する: [フレームの種類] を「その他」、[フレーム番号] を「0AC9」に設定したルールを追加します。

- IGMPプロトコルを許可する: [プロトコル] を「IGMP」に設定したルールを追加します。

特定のポートを許可するファイアウォールルールを追加する必要があるRAC関連コンポーネントがシステムに含まれているかどうかは、次のリンクで確認してください。

https://docs.oracle.com/database/121/RILIN/ports.htm#RILIN1178

Oracle SQL Serverルールが割り当てられていることを確認する

Linux Serverポリシーに「Oracle SQL Server」ファイアウォールルールが割り当てられていることを確認します。このルールは、Deep Securityで事前に定義されている、ポート1521を許可するファイアウォールルールです。

回避技術対策の設定が「標準」に設定されていることを確認する

Linux Serverポリシーのプロパティでは、[設定]→[ネットワークエンジン]→[回避技術対策の設定] は初期設定で「標準」に設定されています。この設定が「厳格」に設定されていると、RACデータベースの応答が非常に遅くなります。