Deep Security 11のサポートは終了しています。バージョンセレクタ(上記)を使用して、より新しいバージョンのヘルプセンターを表示します。

本ヘルプセンターは英語版を翻訳したものです。また、一部には翻訳ソフトウエアにより機械的に翻訳した内容が含まれます。翻訳については順次対応しておりますが、最新の情報になっていない場合があります。最新の情報は英語版のページでご確認ください。表示言語は、画面右上の言語名をクリックして切り替えられます。

本ヘルプセンターの一部の記事には外部リンクが含まれています。リンク切れなどお気づきの点がございましたら、トレンドマイクロサポート窓口までご連絡ください。

ネットワークエンジン設定

ポリシーまたはコンピュータのネットワークエンジンの設定を編集するには、設定するポリシーまたはコンピュータのポリシーエディタ![]() To open the Policy editor, go to the Policies page and double-click the policy that you want to edit (or select the policy and click Details).またはコンピュータエディタ

To open the Policy editor, go to the Policies page and double-click the policy that you want to edit (or select the policy and click Details).またはコンピュータエディタ![]() To open the Computer editor, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).を開き、[設定]→[詳細] をクリックします。

To open the Computer editor, go to the Computers page and double-click the computer that you want to edit (or select the computer and click Details).を開き、[設定]→[詳細] をクリックします。

[詳細] タブには、[イベント] 設定もあります。これらの設定については、ログファイルのサイズを制限するを参照してください。このタブには、[Agentの設定パッケージが最大サイズを超えた場合にアラートを生成する] 設定もあります。この設定を使用して、[Agentの設定パッケージが大きすぎる] 設定の表示を制御します。

以下の設定を使用できます。

-

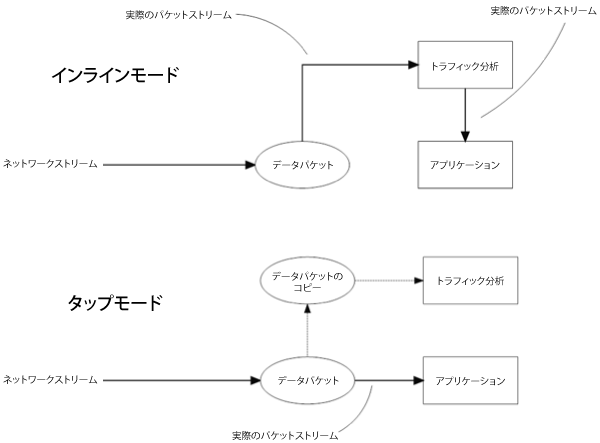

ネットワークエンジンモード: ネットワークエンジンは、パケットをブロックするか許可するかを決定するコンポーネントであり、侵入防御、ファイアウォール、Webレピュテーションの各モジュール内にあります。 ファイアウォール および 侵入防御 モジュールの場合、ネットワークエンジンはパケットの健全性チェックを実行し、各パケットが ファイアウォール ルールと 侵入防御 ルール(「).に一致するルール」とも呼ばれます)を通過することも確認します。ネットワークエンジンは、インラインモードまたはタップモードで動作できます。インラインで動作している場合、パケットストリームはネットワークエンジンを通過し、設定したルールに基づいて破棄または転送されます。ステートフルテーブルが維持され、 ファイアウォール ルールが適用され、 侵入防御 ルールと ファイアウォール ルールを適用できるようにトラフィックの正規化が実行されます。タップモードで動作している場合、パケットは常に渡されます。ただし、ドライバのフックの問題またはインタフェースの隔離は例外です。タップモードでは、パケット遅延も導入されるため、スループットが低下する可能性があります。

- エラー発生時の処理: この設定では、不良パケット検出時のネットワークエンジンの動作を決定します。初期設定 (Fail-Closed) では、不良パケットはブロックされますが、後述する理由により、一部の不良パケットを通過させることもできます (Fail-Open)。

- ネットワークエンジンのシステムエラー: この設定では、メモリ不足エラー、割り当てメモリエラー、ネットワークエンジン (DPI) デコードエラーなど、ネットワークエンジンホストのシステムエラーによって生じる不良パケットを、ネットワークエンジンでブロックするか許可するかを決定します。オプションは次のとおりです。

- Fail-Closed (初期設定): ネットワークエンジンで不良パケットをブロックします。ルールマッチングは実行しません。このオプションを使用すると、最も高いレベルのセキュリティが提供されます。

- Fail-Open: ネットワークエンジンで不良パケットの通過を許可します。ルールマッチングは実行せず、イベントをログに記録します。高負荷やリソース不足によりAgentまたはVirtual Applianceでネットワーク例外が頻繁に発生する場合は、[Fail-Open] の使用を検討してください。

- ネットワークパケットのサニティチェックエラー: この設定では、パケットのサニティチェックでエラーとなるパケットを、ネットワークエンジンでブロックするか許可するかを決定します。サニティチェックエラーの例としては、ファイアウォールのサニティチェックエラー、ネットワーク層2、3、または4の属性のチェックエラー、TCP状態チェックエラーなどがあります。オプションは次のとおりです。

- Fail-Closed (初期設定): ネットワークエンジンでエラーパケットをブロックします。ルールマッチングは実行しません。このオプションを使用すると、最も高いレベルのセキュリティが提供されます。

- Fail-Open: ネットワークエンジンでエラーパケットの通過を許可します。エラーパケットに対するルールマッチングは実行せず、イベントをログに記録します。ルールマッチング機能を維持しつつ、パケットのサニティチェックを無効にしたい場合は、[Fail-Open] の使用を検討してください。

- ネットワークエンジンのシステムエラー: この設定では、メモリ不足エラー、割り当てメモリエラー、ネットワークエンジン (DPI) デコードエラーなど、ネットワークエンジンホストのシステムエラーによって生じる不良パケットを、ネットワークエンジンでブロックするか許可するかを決定します。オプションは次のとおりです。

- 回避技術対策モード: 回避技術対策の設定では、分析を回避しようとする異常なパケットに対するネットワークエンジンによる処理を管理します。詳細については、回避技術対策の設定を参照してください。

- ネットワークエンジンの詳細オプション: [継承] チェックボックスをオフにすると、以下の設定をカスタマイズできます。

- CLOSEDタイムアウト: ゲートウェイで使用します。ゲートウェイが「ハードクローズ」(RST) を伝えると、RSTを受信したゲートウェイ側は、接続を終了するまで、設定された時間の間、接続をアライブにします。

- SYN_SENTタイムアウト: 接続を終了するまでSYN_SENT状態になっている時間。

- SYN_RCVDタイムアウト: 接続を終了するまでSYN_RCVD状態になっている時間。

- FIN_WAIT1タイムアウト: 接続を終了するまでFIN_WAIT1状態になっている時間。

- ESTABLISHEDタイムアウト: 接続を終了するまでESTABLISHED状態になっている時間。

- ERRORタイムアウト: エラー状態で接続を保持する時間(UDP接続の場合、エラーはさまざまなUDPの問題が原因で発生する可能性があります。TCP接続の場合、エラーはファイアウォールによって破棄されているパケットが原因で発生する可能性があります)。

- DISCONNECTタイムアウト: 切断するまで接続がアイドル状態になっている時間。

- CLOSE_WAITタイムアウト: 接続を終了するまでCLOSE_WAIT状態になっている時間。

- CLOSINGタイムアウト: 接続を終了するまでCLOSING状態になっている時間。

- LAST_ACKタイムアウト: 接続を終了するまでLAST_ACK状態になっている時間。

- ACKストームタイムアウト: ACKストーム内で再送されるACK間の最長期間。つまり、ACKが再送される頻度が低く、このタイムアウトが発生した場合、ACKはACKストームの一部とはみなされません。

- ブートスタートタイムアウト: ゲートウェイで使用します。ゲートウェイが再起動されるとき、ゲートウェイを通過している既存の接続が確立している場合があります。このタイムアウトでは、ゲートウェイが再起動される前に、確立された接続の一部である非SYNパケットを許可する時間が定義されます。

- コールドスタートタイムアウト: ステートフル機能が開始される前に、確立された接続に属している非SYNパケットを許可する時間。

- UDPタイムアウト: UDP接続の最大時間。

- ICMPタイムアウト: ICMP接続の最大時間。

- Null IPを許可: 送信元または送信先IPアドレスがないパケットを許可またはブロックします。

- バージョン8以前のAgentとApplianceでIPv6をブロック: バージョン8.0以前のAgentおよびApplianceでIPv6パケットをブロックまたは許可します。 バージョン8.0以前のDeep Security AgentおよびApplianceはファイアウォールルールまたは侵入防御ルールをIPv6ネットワークトラフィックに適用できないため、こうした古いバージョンの初期設定ではIPv6トラフィックがブロックされています。

- バージョン9以降のAgentとApplianceでIPv6をブロック: バージョン9.0以降のAgentおよびApplianceでIPv6パケットをブロックまたは許可します。

- 接続クリーンナップタイムアウト: 切断された接続のクリーンナップ時間 (次を参照)。

- 最大接続数 (クリーンナップ単位): 定期的な接続クリーンナップごとに実施するクリーンナップで切断される接続の最大数 (前を参照)。

- 送信元と送信先が同じIPアドレスをブロック: 送信元および送信先IPアドレスが同じパケットをブロックまたは許可します(ループバックインタフェースには適用されません)。

- 最大TCP接続数: 最大TCP同時接続数。

- 最大UDP接続数: 最大UDP同時接続数。

- 最大ICMP接続数: 最大ICMP同時接続数。

- 最大イベント数 (秒単位): 毎秒書き込み可能なイベントの最大数。

- TCP MSSの制限: 「TCP MSS」は、TCPセグメントの最大セグメントサイズをバイト単位で定義するTCPヘッダ内のパラメータです。[TCP MSS制限]設定は、TCP MSSパラメータに許可される最小値を定義します。リモート攻撃者が最小セグメントサイズ(TCP)を設定した場合に発生するカーネルパニック攻撃やサービス拒否(DoS)攻撃を防ぐため、このパラメータの最小制限値は重要です(MSS).これらの攻撃の詳細については、CVE-2019-11477、CVE-2019-11478、およびCVE-2019-11479を参照してください。「TCP MSS Limit」の初期設定は128バイトで、ほとんどの攻撃サイズに対して保護されます。「No Limit」の値は、下限がなく、TCP MSS値が許可されていることを意味します。

- イベントノードの数: いつでもログ/イベントを折りたためるよう、ドライバがそれらを格納するのに使用するカーネルメモリの最大容量。

イベントの折りたたみは、同じ種類のイベントが連続して多く発生したときに実行されます。このとき、Agent/Applianceはすべてのイベントを1つに折りたたみます。

- ステータスコードの無視: このオプションは、特定の種類のイベントを無視します。たとえば、たくさんの「不正なフラグ」が表示される場合は、そのイベントの全インスタンスを無視してかまいません。

- ステータスコードの無視: 上記と同じです。

- ステータスコードの無視: 上記と同じです。

- 詳細なログ記録ポリシー:

- バイパス: イベントをフィルタしません。上記の [ステータスコードの無視] 設定およびその他の詳細設定をオーバーライドします。ただし、Deep Security Managerで定義された他のログ設定はオーバーライドしません。たとえば、Deep Security Managerのファイアウォールステートフル設定の [プロパティ] 画面で設定されたファイアウォールステートフル設定ログオプションはオーバーライドしません。

- 標準: 再送の破棄を除くすべてのイベントがログに記録されます。

- 初期設定:エンジンがタップモードの場合は、下の [タップモード] に切り替わり、インラインモードの場合は、[標準] に切り替わります。

- 下位互換性モード: サポートでのみ使用します。

- 詳細モード: 「標準モード」で記録されるログに加え、再送の破棄イベントも記録します。

- ステートフルおよび正規化の抑制: 「再送の破棄」、「セッション情報なし」、「不正なフラグ」、「不正なシーケンス」、「不正なACK」、「許可されていないUDP応答」、「許可されていないICMP応答」、および「ポリシーで未許可」を無視します。

- ステートフル、正規化、およびフラグメントの抑制: フラグメンテーション関連のイベントに加え、[ステートフルおよび正規化の抑制] が無視するものすべても無視します。

- ステートフル、フラグメント、および検証機能の抑制: [ステートフル、正規化、およびフラグメントの抑制] が無視するものすべてに加えて、確認に関するイベントも無視します。

- タップモード: 「再送の破棄」、「セッション情報なし」、「不正なフラグ」、「不正なシーケンス」、「不正なACK」、「ACK再送の上限」、「切断された接続上のパケット」を無視します。

[ステートフルおよび正規化の抑制]、[ステートフル、正規化、およびフラグメントの抑制]、[ステートフル、フラグメント、および検証機能の抑制]、[タップモード] の各モードで無視されるイベントの包括的なリストについては、ログに記録するイベントの数を減らすを参照してください。 - サイレントTCP接続拒否: サイレントTCP接続の破棄がオンの場合、RSTパケットはローカルスタックへのみ送信され、送信元にRSTパケットは送信されません。これにより、潜在的な攻撃者に返す情報量は削減されます。

[サイレントTCP接続拒否] を有効化する場合、DISCONNECTタイムアウトも調整する必要があります。DISCONNECTタイムアウトの値の範囲は、0秒から10分までの間で設定します。この値は、Deep Security Agent/Applianceが接続を切断する前にアプリケーション側で切断できるよう、十分に高く設定する必要があります。DISCONNECTタイムアウト値に影響を与える要因としては、OS、接続を確立するアプリケーション、およびネットワークトポロジーが挙げられます。

- デバッグモードを有効にする:デバッグモードの場合、Agent/Applianceは特定のパケット数を取り込みます (下記の[デバッグモードで保持するパケットの数] 内の設定を参照)。ルールがトリガされてデバッグモードがオンになると、Agent/Applianceはルールがトリガされる前に通過した最後のパケット数Xを記録として保持します。これらのパケットは、デバッグイベントとしてManagerに返されます。

デバッグモードでは簡単に大量のログが生成されるので、サポート担当者が指示した場合にのみ使用してください。

- デバッグモードで保持するパケットの数: デバッグモードがオンのとき、維持してログするパケット数。

- すべてのパケットデータをログに記録する:特定のファイアウォールルールまたは侵入防御ルールと関連しないイベントのパケットデータを記録します。つまり、「再送の破棄」や「不正なACK」などのイベントのパケットデータを記録します。

イベントの集約によってまとめられたイベントのパケットデータは保存できません

- 期間内で1つのパケットデータのみをログに記録する: このオプションを有効にして [すべてのパケットデータをログに記録する] を有効にしない場合、ほとんどのログにはヘッダデータのみが含まれます。パケット全体は、[1つのパケットデータのみをログに記録する期間] の指定に従って定期的に記録されます。

- 1つのパケットデータのみをログに記録する期間: [1つのパケットデータのみをログに記録する期間] を有効にした場合、この設定にログにパケット全体のデータを含める頻度を指定できます。

- パケットデータがキャプチャされたときに格納する最大データサイズ: ログに追加されるヘッダデータまたはパケットデータの最大サイズ。

- TCPの接続イベントを生成する:TCP接続が確立されるたびにファイアウォールイベントが生成されます。

- ICMPの接続イベントを生成する:ICMP接続が確立されるたびにファイアウォールイベントが生成されます。

- UDPの接続イベントを生成する:UDP接続が確立されるたびにファイアウォールイベントが生成されます。

- Cisco WAAS接続のバイパス: このモードでは、専用のCISCO WAAS TCPオプションを選択して開始された接続に対して、TCPシーケンス番号のステートフル分析をバイパスします。このプロトコルには無効なTCPシーケンスおよびACK番号に関する詳細情報が含まれていて、ステートフルなファイアウォールによるチェックと干渉します。CISCO WAASを使用していてファイアウォールログに不正なSEQや不正なACKを持つ接続が表示されている場合にのみ、このオプションを有効にします。このオプションを選択すると、WAASが有効化されていない接続に対してもTCPステートフルシーケンス番号の確認が実行されます。

- 回避再送の破棄: 処理済みのデータを含む受信パケットは、回避再送の攻撃を避けるため、破棄されます。

- TCPチェックサムの確認: セグメントのチェックサムフィールドのデータは、セグメントの整合性を評価するために使用されます。

- 最小フラグメントオフセット: 許容可能な最小のIPフラグメントオフセットを定義します。オフセットがこの値未満のパケットは、「最小オフセット値以下のIPフラグメント」という理由で破棄されます。0を設定すると制限がなくなります。初期設定は60です。

- 最小フラグメントサイズ: 許容可能な最小のIPフラグメントサイズを定義します。この値より小さいフラグメント化されたパケットは、「最初のフラグメントが最小サイズ未満」という不正の可能性により破棄されます。初期設定は120です。

- SSLセッションのサイズ: SSLセッションキーに保持されるSSLセッションエントリの最大数を設定します。

- SSLセッションの時間: SSLセッション更新キーの有効期間を設定します。

- IPv4トンネルのフィルタ: このバージョンのDeep Securityでは使用されません。

- IPv6トンネルのフィルタ:このバージョンのDeep Securityでは使用されません。

- 厳密なTeredoのポート確認:このバージョンのDeep Securityでは使用されません。

- Teredoの異常のドロップ: このバージョンのDeep Securityでは使用されません。

- 最大トンネル深度: このバージョンのDeep Securityでは使用されません。

- 最大トンネル深度超過時の処理: このバージョンのDeep Securityでは使用されません。

- IPv6拡張タイプ0のドロップ: このバージョンのDeep Securityでは使用されません。

- 最小MTU未満のIPv6フラグメントのドロップ: IETF RFC 2460によって規定された最小MTUサイズに満たないIPv6フラグメントがドロップされます。

- IPv6予約済みアドレスのドロップ: 次の予約済みアドレスをドロップします。

- IETFによって予約済み 0000::/8

- IETFによって予約済み 0100::/8

- IETFによって予約済み 0200::/7

- IETFによって予約済み 0400::/6

- IETFによって予約済み 0800::/5

- IETFによって予約済み 1000::/4

- IETFによって予約済み 4000::/2

- IETFによって予約済み 8000::/2

- IETFによって予約済み C000::/3

- IETFによって予約済み E000::/4

- IETFによって予約済み F000::/5

- IETFによって予約済み F800::/6

- IPv6サイトローカルアドレスのドロップ: サイトローカルアドレスFEC0::/1をドロップします。

- IPv6 Bogonアドレスのドロップ: 次のアドレスをドロップします。

- ループバック ::1

- IPv4互換アドレス ::/96

- IPv4にマッピングされたアドレス ::FFFF:0.0.0.0/96

- IPv4にマッピングされたアドレス ::/8

- OSI NSAP用プレフィックス (RFC4048非推奨) 0200::/7

- 6bone (非推奨) 3ffe::/16

- 文書記述用アドレスプレフィックス 2001:db8::/32

- 6to4 Bogonアドレスのドロップ: 次のアドレスをドロップします。

- 6to4 IPv4マルチキャスト 2002:e000::/20

- 6to4 IPv4ループバック 2002:7f00::/24

- 6to4 IPv4初期設定 2002:0000::/24

- 6to4 IPv4無効 2002:ff00::/24

- 6to4 IPv4 10.0.0.0/8 2002:0a00::/24

- 6to4 IPv4 172.16.0.0/12 2002:ac10::/28

- 6to4 IPv4 192.168.0.0/16 2002:c0a8::/32

- ゼロペイロードのIPパケットのドロップ: ゼロ長ペイロードのIPパケットをドロップします。

- 不明なSSLプロトコルを破棄: クライアントが間違ったプロトコルでDeep Security Managerに接続しようとした場合に接続を破棄します。初期設定では、プロトコルが「http/1.1」以外であるとエラーになります。

- DHCP DNSを強制的に許可: 以下の非表示のファイアウォールルールを有効にするかどうかを制御します。

ルールの種類 優先度 方向 プロトコル 送信元

ポート送信先

ポート強制的に許可 4 送信 DNS 任意 53 強制的に許可 4 送信 DHCP 68 67 強制的に許可 4 受信 DHCP 67 68 ルールを有効にすると、Agentコンピュータは表示されているプロトコルとポートを使用してManagerに接続できます。このプロパティには、以下の値を使用できます。

- 継承: ポリシーから設定を継承します。

- ルールをオフにする: ルールを無効にします。この設定によって、Agentコンピュータがオフラインで表示されることがあります。

- DNSクエリを許可: DNS関連のルールのみを有効にします。

- DNSクエリとDHCPクライアントを許可: 3つすべてのルールを有効にします。

- ICMP type3 code4を強制的に許可: 以下の非表示のファイアウォールルールを有効にするかどうかを制御します。

ルールの種類 優先度 方向 プロトコル 種類 コード 強制的に許可 4 受信 ICMP 3 4 有効にすると、これらのルールによって、RelayコンピュータをManagerに接続してRelayのハードビートが送信されるようになります。以下の値を使用できます。

- 継承: ポリシーから設定を継承します。

- ルールをオフにする: ルールを無効にします。この値によって、接続がタイムアウトするか、「送信先に到達できません」という応答が発生する可能性があります。

- ICMP type3 code4の「強制的に許可」ルールの追加: このルールを有効にします。

- フラグメントタイムアウト: これを実行するように設定すると、パケットまたはパケットフラグメントのコンテンツが疑わしいとみなされた場合に、侵入防御ルールでそのコンテンツが検査されます。この設定では、検査後、パケットを破棄するまで残りのパケットフラグメントを待機する時間が定義されます。

- 保持するフラグメント化されたIPパケットの最大数: Deep Securityで保持されるフラグメント化されたIPパケットの最大数を指定します。

- フラグメント化されたパケットのタイムアウトを超過したことを示すためにICMPを送信する: この設定を有効にした場合、フラグメントのタイムアウトを過ぎるとICMPパケットがリモートコンピュータに送信されます。

[TCP MSS制限]オプションは、次のDeep Security Agentのバージョンでのみ機能します。

Deep Security Agent 20

Deep Security Agent 12.0アップデート1以降

Deep Security Agent 11.0アップデート13以降

Deep Security Agent 10.0アップデート20以降