检查日志审查规则

通过趋势科技服务器深度安全防护系统中的日志审查功能,可以实时分析第三方日志文件。日志审查规则和解码器提供一个框架,用于在各种系统间解析、分析、排序和关联事件。与入侵防御和完整性监控一样,日志审查内容采用安全更新中包含的规则的形式进行传送。这些规则提供高级方法来选择要分析的应用程序和日志。

可以在趋势科技服务器深度安全防护系统管理中心中的策略 > 通用对象 > 规则 > 日志审查规则找到日志审查规则。

日志审查规则结构和事件匹配过程

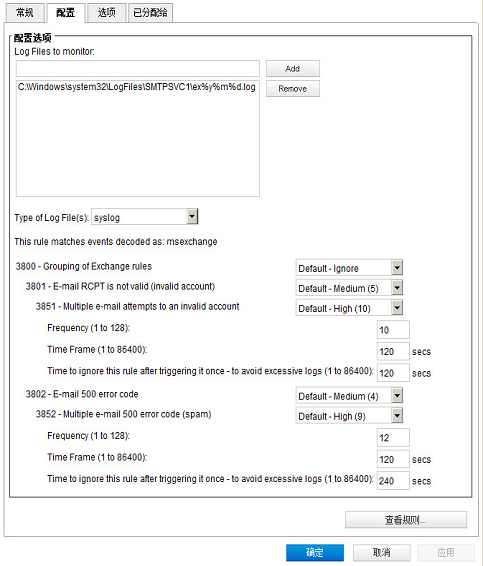

该窗口截图显示 "Microsoft Exchange" 日志审查规则“属性”窗口的配置选项卡的内容:

以下是规则的结构:

- 3800 - Grouping of Exchange Rules - Ignore

- 3801 - Email rcpt is not valid (invalid account) - Medium (4)

- 3851 - Multiple email attempts to an invalid account - High (9)

- Frequency - 10

- Time Frame - 120

- Ignore - 120

- 3851 - Multiple email attempts to an invalid account - High (9)

- 3802 - Email 500 error code - Medium (4)

- 3852 - Email 500 error code (spam) - High (9)

- Frequency - 12

- Time Frame - 120

- Ignore - 240

- 3852 - Email 500 error code (spam) - High (9)

- 3801 - Email rcpt is not valid (invalid account) - Medium (4)

日志审查引擎将对此结构应用日志事件并查看是否发生匹配。假定发生 Exchange 事件,且此事件是电子邮件收件人帐户无效。该事件将匹配行 3800(因为它是 Exchange 事件)。之后,该事件将应用于行 3800 的子规则:3801 和 3802。

如果没有其他匹配,则此匹配“进阶”将在 3800 处停止。由于 3800 的严重性级别为“忽略”,因此将不记录任何日志审查事件。

但是,无效帐户的电子邮件收件人确实匹配一个 3800 的子规则:子规则 3801。子规则 3801 的严重性级别为“中 (4)”。如果匹配在此处停止,将记录严重性级别为“中 (4)”的日志审查事件。

但是,仍有其他子规则要应用到事件:子规则 3851。如果在最近 120 秒内相同事件发生了 10 次,则子规则 3851 及其三个属性将匹配。如果是这样,将记录严重性为“高 (9)”的日志审查事件。("Ignore" 属性指示子规则 3851 在接下来 120 秒内忽略匹配子规则 3801 的单个事件。这对于减少“无用数据”非常有用。)

假设已匹配子规则 3851 的参数,现在将记录严重性为“高 (9)”的日志审查事件。

查看 Microsoft Exchange 规则的“选项”选项卡,会发现:如果已匹配严重性级别为“中 (4)”的任意子规则,趋势科技服务器深度安全防护系统管理中心将发出警报。由于在本示例中情况如此,因此将发出警报(如果已选择“此规则记录事件时发出警报”)。

重复的子规则

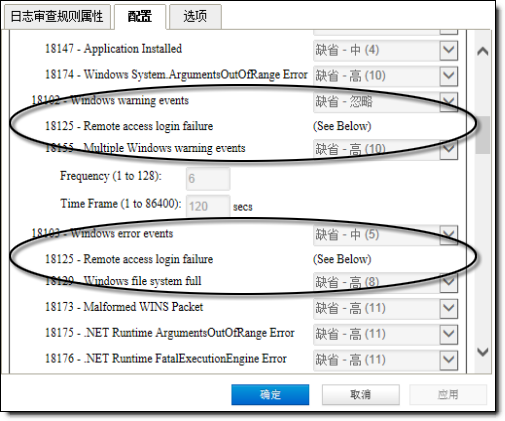

某些日志审查规则具有重复的子规则。要查看示例,请打开“Microsoft Windows 事件”规则并单击配置选项卡。请注意,子规则 18125(远程访问登录不成功)显示在子规则 18102 和 18103 之下。另请注意,在这两种情况下,子规则 18125 都不具备严重性值,仅显示“请参阅下面内容”。

将在配置页底部列出规则 18125 一次,而不是两次: